Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS chiavi di contesto della condizione globale

Quando un principale effettua una richiesta a AWS, AWS raccoglie le informazioni sulla richiesta in un contesto di richiesta. È possibile utilizzare l'elemento Condition di una policy JSON per confrontare le chiavi della richiesta con i valori chiave specificati nella policy. Le informazioni sulla richiesta vengono fornite da diverse origini, tra cui il principale che effettua la richiesta, la risorsa su cui viene effettuata la richiesta e i metadati relativi alla richiesta stessa.

Le chiavi di condizione globali possono essere utilizzate in tutti i servizi AWS

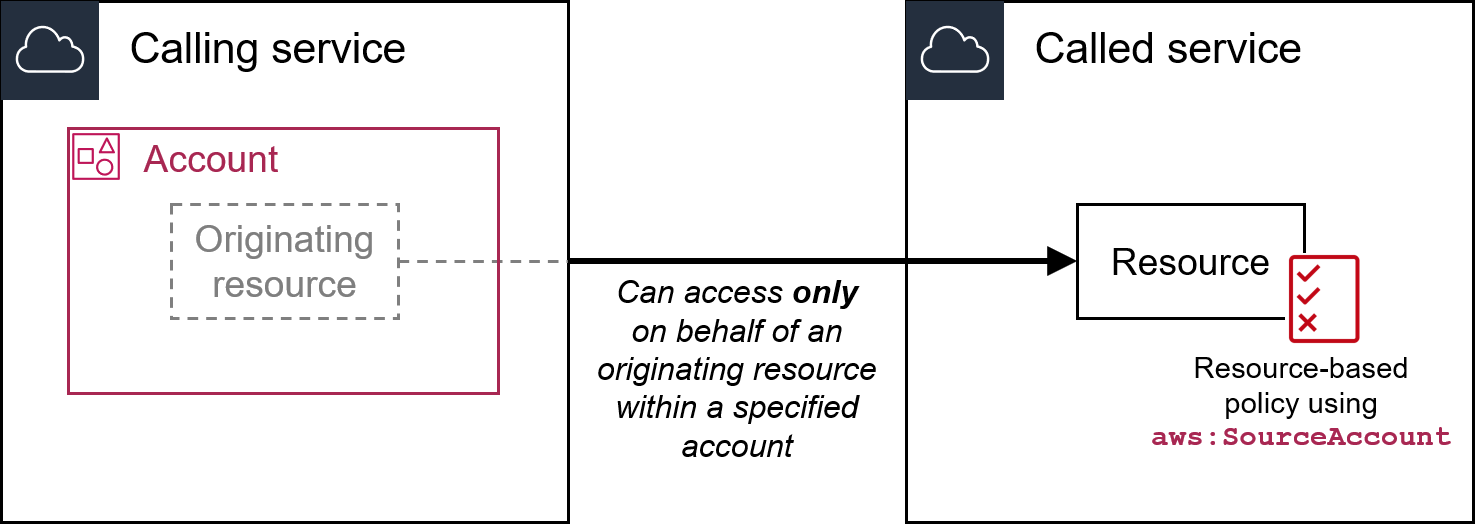

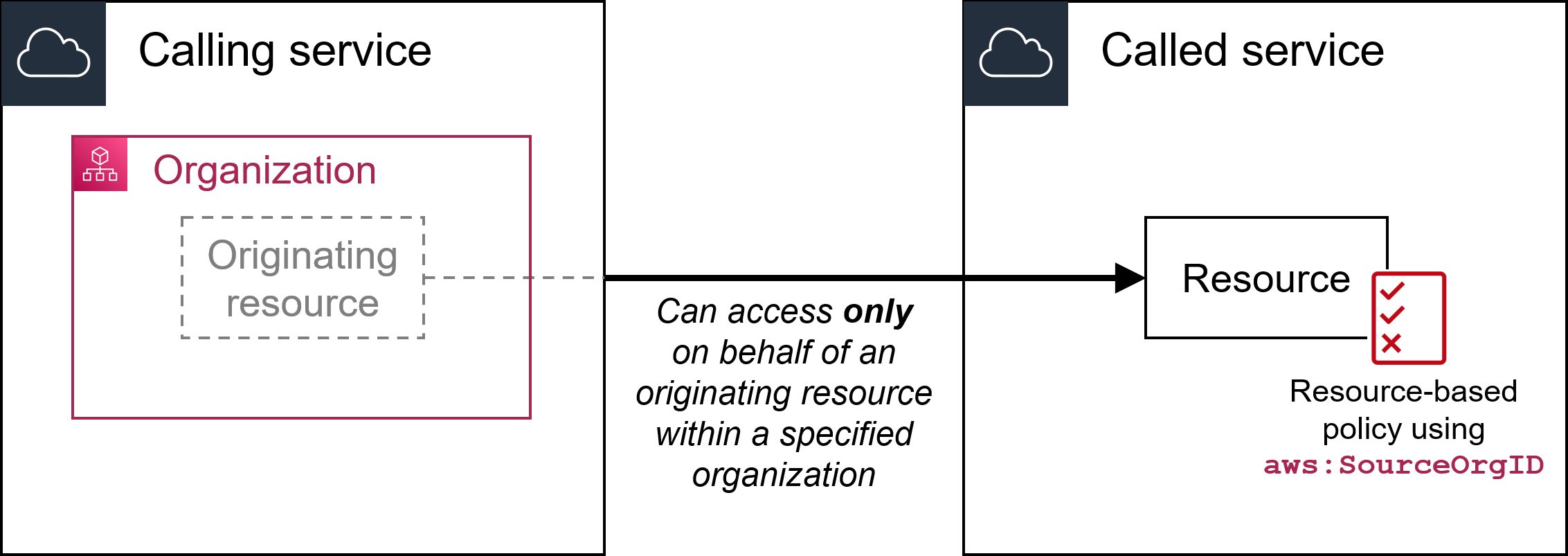

. Sebbene queste chiavi di condizione possano essere utilizzate in tutte le policy, la chiave non è disponibile in tutti i contesti di richiesta. Ad esempio, la chiave di condizione aws:SourceAccount è disponibile solo quando la chiamata alla risorsa viene effettuata direttamente da un principale del servizio AWS. Per ulteriori informazioni sulle circostanze in cui una chiave globale è inclusa nel contesto della richiesta, consultare le informazioni sulla disponibilità di ogni chiave.

Alcuni servizi singoli creano le proprie chiavi di condizione disponibili nel contesto della richiesta per altri servizi. Le chiavi di condizione tra servizi sono un tipo di chiave di condizione globale che includono un prefisso corrispondente al nome del servizio, ad esempio ec2: o lambda:, ma sono disponibili in altri servizi.

Le chiavi delle condizioni specifiche del servizio sono definite per l'uso con un singolo servizio. AWS Ad esempio, Amazon S3 consente di scrivere una policy con la chiave di condizione s3:VersionId per limitare l'accesso a una versione specifica di un oggetto Amazon S3. Questa chiave di condizione è unica per il servizio, il che significa che funziona solo con le richieste al servizio Amazon S3. Per le chiavi di condizione specifiche del servizio, consulta Azioni, risorse e Chiavi di condizione per AWS i servizi e scegli il servizio di cui desideri visualizzare le chiavi.

Nota

Se si utilizzano chiavi di condizione disponibili solo in alcune circostanze, è possibile utilizzare IfExistsle versioni degli operatori di condizione. Se le chiavi di condizione sono assenti da un contesto di richiesta, la policy può non riuscire a effettuare la valutazione. Ad esempio, utilizzare il seguente blocco condizionale con gli operatori ...IfExists per verificare se una richiesta proviene da uno specifico intervallo IP o da un determinato VPC. Se una o entrambe le chiavi non sono incluse nel contesto della richiesta, la condizione restituisce comunque true. I valori vengono controllati solo se la chiave specificata è inclusa nel contesto della richiesta. Per ulteriori informazioni su come viene valutata una policy quando una chiave non è presente per altri operatori, consulta Operatori di condizione.

"Condition": {

"IpAddressIfExists": {"aws:SourceIp" : ["xxx"] },

"StringEqualsIfExists" : {"aws:SourceVpc" : ["yyy"]}

}Importante

Per confrontare la condizione con un contesto di richiesta con più valori chiave, devi utilizzare gli operatori su set ForAllValues o ForAnyValue. Utilizza gli operatori di insieme solo con le chiavi della condizione multivalore. Non utilizzare operatori con chiavi di condizione a valore singolo. Per ulteriori informazioni, consulta Operatori dell’insieme per le chiavi di contesto multivalore.

| Proprietà del principale | Proprietà di una sessione di ruolo | Proprietà della rete | Proprietà della risorsa | Proprietà della richiesta |

|---|---|---|---|---|

Chiavi di condizione sensibili

Le seguenti chiavi di condizione sono considerate sensibili. L'uso di caratteri jolly in queste chiavi di condizione non ha alcun caso d'uso valido, anche con una sottostringa del valore della chiave con un carattere jolly. Questo perché il carattere jolly può associare la chiave di condizione a qualsiasi valore, il che potrebbe rappresentare un rischio per la sicurezza.

Proprietà del principale

Utilizza le chiavi di condizione seguenti per confrontare i dettagli dell'entità che effettua la richiesta con le proprietà del principale specificate nella policy. Per un elenco dei principali che possono effettuare richieste, consulta Come specificare un principale.

aws:PrincipalArn

Utilizzare questa chiave per confrontare il nome della risorsa Amazon (ARN) del principale che ha effettuato la richiesta con l'ARN specificato nella policy. Per i ruoli IAM, il contesto della richiesta restituisce l'ARN del ruolo, non l'ARN dell'utente che ha assunto il ruolo.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta per tutte le richieste firmate. Le richieste anonime non includono questa chiave. È possibile specificare i seguenti tipi di principali in questa chiave di condizione:

-

Ruolo IAM

-

Utente IAM

-

AWS STS principale utente federato

-

Account AWS utente root

-

-

Tipo di dati: ARN

AWS consiglia di utilizzare operatori ARN anziché operatori stringa durante il confronto. ARNs

-

Tipo di valore: valore singolo

-

Valori di esempio L'elenco seguente mostra il valore del contesto della richiesta restituito per diversi tipi di principali che è possibile specificare nella chiave di condizione

aws:PrincipalArn:-

Ruolo IAM- Il contesto della richiesta contiene il seguente valore per la chiave di condizione

aws:PrincipalArn. Non specificare l'ARN della sessione del ruolo assunto come valore per questa chiave di condizione. Per ulteriori informazioni sul principale della sessione del ruolo assunto, consulta Principali della sessione come ruolo.arn:aws:iam::123456789012:role/role-name -

Utente IAM- Il contesto della richiesta contiene il seguente valore per la chiave di condizione

aws:PrincipalArn.arn:aws:iam::123456789012:user/user-name -

AWS STS federated user principals — Il contesto della richiesta contiene il seguente valore per la chiave di condizione.

aws:PrincipalArnarn:aws:sts::123456789012:federated-user/user-name -

Account AWS utente root — Il contesto della richiesta contiene il seguente valore per la chiave di condizione.

aws:PrincipalArnQuando si specifica l'ARN dell'utente root come valore per la chiave di condizioneaws:PrincipalArn, limita le autorizzazioni solo per l'utente root del Account AWS. Questo è diverso dallo specificare l'ARN dell'utente root nell'elemento principale di una policy basata sulle risorse, che delega l'autorità al Account AWS. Per ulteriori informazioni sulla specifica dell'ARN dell'utente root nell'elemento principale di una policy basata sulle risorse, consulta Account AWS presidi.arn:aws:iam::123456789012:root

-

È possibile specificare l'ARN dell'utente root come valore per la chiave di condizione aws:PrincipalArn nelle politiche di controllo AWS Organizations del servizio ()SCPs. SCPssono un tipo di politica organizzativa utilizzata per gestire le autorizzazioni nell'organizzazione e riguardano solo gli account dei membri dell'organizzazione. Una SCP limita le autorizzazioni per i ruoli e gli utenti IAM e negli account membri, compreso l'utente root dell'account membro. Per ulteriori informazioni sull'effetto delle SCPs autorizzazioni, consulta gli effetti SCP sulle autorizzazioni nella Guida per l'utente.AWS Organizations

aws:PrincipalAccount

Utilizzare questa chiave per confrontare l'account a cui appartiene il principale richiedente con l'identificatore dell'account specificato nella policy. Per le richieste anonime, il contesto della richiesta restituisce anonymous.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta per tutte le richieste, incluse le richieste anonime.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

Nell'esempio seguente, l'accesso è negato tranne che ai principali con il numero di account 123456789012.

aws:PrincipalOrgPaths

Utilizzate questa chiave per confrontare il AWS Organizations percorso del principale che effettua la richiesta con il percorso indicato nella policy. Tale principale può essere un utente IAM, un ruolo IAM, un principale utente federato AWS STS o un Utente root dell'account AWS. In una politica, questa chiave di condizione garantisce che il richiedente sia un membro dell'account all'interno della radice o delle unità organizzative specificate (OUs) in AWS Organizations. Un AWS Organizations percorso è una rappresentazione testuale della struttura di un' AWS Organizations entità. Per ulteriori informazioni sull'utilizzo e la comprensione dei percorsi, consultare Informazioni sul percorso dell'entità AWS Organizations.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta solo se il principale è membro di un'organizzazione. Le richieste anonime non includono questa chiave.

-

Tipo di dati: stringa (elenco)

-

Tipo di valore: multivalore

Nota

L'organizzazione IDs è unica a livello globale, ma l'unità organizzativa IDs e la radice IDs sono uniche solo all'interno di un'organizzazione. Ciò significa che non ci sono due organizzazioni che condividono lo stesso ID organizzazione. Tuttavia, un'altra organizzazione potrebbe avere un'unità organizzativa o un root con il tuo stesso ID. Si consiglia di includere sempre l'ID organizzazione quando si specifica un'unità organizzativa o un root.

Ad esempio, la seguente condizione si riferisce true ai principali degli account collegati direttamente all'ou-ab12-22222222unità organizzativa, ma non alla relativa unità organizzativa. OUs

"Condition" : { "ForAnyValue:StringEquals" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

La seguente condizione si riferisce true ai principali di un account collegato direttamente all'unità organizzativa o a una delle sue unità secondarie. OUs Quando si include un carattere jolly, è necessario utilizzare l'operatore condizionale StringLike.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*"] }}

La seguente condizione è valida true per i principali di un account collegato direttamente a una delle unità secondarie OUs, ma non direttamente all'unità organizzativa principale. La condizione precedente è per l'unità organizzativa o per qualsiasi figlio. La condizione seguente è solo per i figli (e tutti i figli di quei figli).

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/ou-*"] }}

La condizione seguente consente l'accesso per ogni principale nell'organizzazione o-a1b2c3d4e5, indipendentemente dalla propria unità organizzativa padre.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/*"] }}

aws:PrincipalOrgPaths è una chiave di condizione multivalore. Le chiavi multivalore possono avere più di un valore nel contesto della richiesta. Quando si utilizzano più valori con l'operatore condizionale ForAnyValue, il percorso del principale deve corrispondere a uno dei percorsi elencati nella policy. Per ulteriori informazioni sulle chiavi di condizione multivalore, consultare Operatori dell’insieme per le chiavi di contesto multivalore.

"Condition": { "ForAnyValue:StringLike": { "aws:PrincipalOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-33333333/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-22222222/*" ] } }

aws:PrincipalOrgID

Utilizza questa chiave per confrontare l'identificatore dell'organizzazione AWS Organizations a cui appartiene il principale richiedente con l'identificatore specificato nella politica.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta solo se il principale è membro di un'organizzazione. Le richieste anonime non includono questa chiave.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

Questa chiave globale fornisce un'alternativa all'elenco di tutti gli account IDs di un' AWS organizzazione. È possibile utilizzare questa chiave di condizione per specificare semplicemente l'elemento Principal in una policy basata sulle risorse. È possibile specificare l'ID organizzazione nell'elemento condizionale. Quando si aggiunge e si rimuove un account, le policy che includono la chiave aws:PrincipalOrgID includono automaticamente anche gli account corretti e non necessitano di aggiornamento manuale.

Ad esempio, la seguente policy del bucket Amazon S3 consente ai membri di qualsiasi account nell'organizzazione o-xxxxxxxxxxx di aggiungere un oggetto al bucket amzn-s3-demo-bucket.

Nota

Questa condizione globale vale anche per l'account di gestione di un'organizzazione AWS . Questa policy impedisce a tutti principali esterni all'organizzazione specificata di accedere al bucket Amazon S3. Sono inclusi tutti AWS i servizi che interagiscono con le risorse interne, come AWS CloudTrail l'invio di dati di log ai bucket Amazon S3. Per scoprire come concedere l'accesso ai AWS servizi in modo sicuro, consulta. aws:PrincipalIsAWSService

Per ulteriori informazioni su AWS Organizations, consulta What Is AWS Organizations? nella Guida AWS Organizations per l'utente.

aws:PrincipalTag/tag-key

Utilizzare questa chiave per confrontare il tag collegato al principale che effettua la richiesta con il tag specificato nella policy. Se il principale ha più di un tag collegato, il contesto della richiesta include una chiave aws:PrincipalTag per ogni chiave tag collegata.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta se il principale utilizza un utente IAM con tag collegati. È inclusa per un principale che utilizza un ruolo IAM con tag collegati o tag di sessione. Le richieste anonime non includono questa chiave.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

È possibile aggiungere attributi personalizzati a un utente o a un ruolo sotto forma di coppia chiave-valore. Per ulteriori informazioni sui tag in IAM, consulta Tag per AWS Identity and Access Management le risorse. Puoi utilizzare aws:PrincipalTag per controllare l'accesso per i principali AWS

.

Questo esempio mostra come creare una policy basata sull'identità che consenta agli utenti con il tag department=hr per gestire utenti, gruppi o ruoli IAM. Per utilizzare questa politica, sostituisci la politica italicized placeholder text nell'esempio con le tue informazioni. Quindi, segui le indicazioni fornite in Creazione di una policy o Modifica di una policy.

aws:PrincipalIsAWSService

Utilizzate questa chiave per verificare se la chiamata alla risorsa viene effettuata direttamente da un responsabile AWS del servizio. Ad esempio, AWS CloudTrail utilizza il principale del servizio cloudtrail.amazonaws.com per scrivere log nel bucket Amazon S3. La chiave di contesto della richiesta è impostata su true (VERO) quando un servizio utilizza un principale del servizio per eseguire un'operazione diretta sulle risorse. La chiave di contesto è impostata su false se il servizio utilizza le credenziali di un principale IAM per effettuare una richiesta per conto del principale. Viene impostata su false anche se il servizio utilizza un ruolo di servizio oppure un ruolo collegato ai servizi per effettuare una chiamata per conto del principale.

-

Disponibilità: questa chiave è presente nel contesto della richiesta per tutte le richieste di API firmate che utilizzano le credenziali AWS . Le richieste anonime non includono questa chiave.

-

Tipo di dati: booleano

-

Tipo di valore: valore singolo

È possibile utilizzare questa chiave di condizione per limitare l'accesso alle identità attendibili e alle posizioni di rete previste, garantendo al contempo l'accesso ai AWS servizi in modo sicuro.

Nel seguente esempio di policy sui bucket di Amazon S3, l'accesso al bucket è limitato a meno che la richiesta non provenga da vpc-111bbb22 o provenga da un responsabile del servizio, ad esempio. CloudTrail

Nel seguente video, scopri ulteriori informazioni su come utilizzare la chiave di condizione aws:PrincipalIsAWSService in una policy.

aws:PrincipalServiceName

Utilizza questa chiave per confrontare il nome del principale del servizio nella policy con il prinicpale del servizio che effettua richieste alle risorse. È possibile utilizzare questa chiave per verificare se la chiamata viene effettuata da un principale del servizio specifico. Quando un principale del servizio effettua una richiesta diretta alla risorsa, la chiave aws:PrincipalServiceName contiene il nome del principale del servizio. Ad esempio, il nome principale del AWS CloudTrail servizio ècloudtrail.amazonaws.com.

-

Disponibilità: questa chiave è presente nella richiesta quando la chiamata viene effettuata da un responsabile AWS del servizio. Questa chiave non è presente in alcun'altra situazione, tra cui:

-

Se il servizio utilizza un ruolo di servizio oppure un ruolo collegato ai servizi per effettuare una chiamata per conto del principale.

-

Se il servizio utilizza le credenziali di un principale IAM per effettuare una richiesta per conto del principale.

-

Se la chiamata viene effettuata direttamente da un principale IAM.

-

Se la chiamata viene effettuata da un richiedente anonimo.

-

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

È possibile utilizzare questa chiave di condizione per limitare l'accesso alle identità attendibili e alle posizioni di rete previste, garantendo al contempo l'accesso a un AWS servizio in tutta sicurezza.

Nel seguente esempio di policy sui bucket di Amazon S3, l'accesso al bucket è limitato a meno che la richiesta non provenga da vpc-111bbb22 o provenga da un responsabile del servizio, ad esempio. CloudTrail

aws:PrincipalServiceNamesList

Questa chiave fornisce un elenco di tutti i nomi dei principali del servizio che appartengono al servizio. Questa è una chiave di condizione avanzata. È possibile utilizzarlo per impedire al servizio di accedere alla risorsa solo da una regione specifica. Alcuni servizi possono creare entità di servizio regionali per indicare una particolare istanza del servizio all'interno di una regione specifica. È possibile limitare l'accesso a una risorsa a una particolare istanza del servizio. Quando un principale del servizio effettua una richiesta diretta alla risorsa, aws:PrincipalServiceNamesList contiene un elenco non ordinato di tutti i nomi di principali del servizio associati all'istanza regionale del servizio.

-

Disponibilità: questa chiave è presente nella richiesta quando la chiamata viene effettuata da un responsabile del servizio. AWS Questa chiave non è presente in alcun'altra situazione, tra cui:

-

Se il servizio utilizza un ruolo di servizio oppure un ruolo collegato ai servizi per effettuare una chiamata per conto del principale.

-

Se il servizio utilizza le credenziali di un principale IAM per effettuare una richiesta per conto del principale.

-

Se la chiamata viene effettuata direttamente da un principale IAM.

-

Se la chiamata viene effettuata da un richiedente anonimo.

-

-

Tipo di dati: stringa (elenco)

-

Tipo di valore: multivalore

aws:PrincipalServiceNamesList è una chiave di condizione multivalore. Le chiavi multivalore possono avere più di un valore nel contesto della richiesta. È necessario utilizzare gli operatori di insieme ForAnyValue o ForAllValues con gli operatori di condizione di stringa quando si utilizza questa chiave. Per ulteriori informazioni sulle chiavi di condizione multivalore, consultare Operatori dell’insieme per le chiavi di contesto multivalore.

aws:PrincipalType

Utilizzare questa chiave per confrontare il tipo di principale che effettua la richiesta con il tipo di principale specificato nella policy. Per ulteriori informazioni, consulta Come specificare un principale. Per esempi specifici di valori chiave principal, vedi Valori della chiave dell'entità principale.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta per tutte le richieste, incluse le richieste anonime.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

aws:userid

Utilizzare questa chiave per confrontare l'identificatore del principale richiedente con l'ID specificato nella policy. Per gli utenti IAM, il valore del contesto della richiesta è l'ID utente. Per i ruoli IAM, questo formato di valore può variare. Per informazioni dettagliate su come vengono visualizzate le informazioni per diverse entità, consultare Come specificare un principale. Per esempi specifici di valori chiave principal, vedi Valori della chiave dell'entità principale.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta per tutte le richieste, incluse le richieste anonime.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

aws:username

Utilizzare questa chiave per confrontare il nome utente del richiedente con il nome utente specificato nella policy. Per informazioni dettagliate su come vengono visualizzate le informazioni per diverse entità, consultare Come specificare un principale. Per esempi specifici di valori chiave principal, vedi Valori della chiave dell'entità principale.

-

Disponibilità: questa chiave è sempre inclusa nel contesto della richiesta per gli utenti IAM. Le richieste anonime e le richieste effettuate utilizzando i ruoli Utente root dell'account AWS o IAM non includono questa chiave. Le richieste effettuate utilizzando le credenziali di IAM Identity Center non includono questa chiave nel contesto.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

Proprietà di una sessione di ruolo

Utilizza le seguenti chiavi di condizione per confrontare le proprietà della sessione di ruolo al momento della generazione della sessione. Queste chiavi di condizione sono disponibili solo quando una richiesta viene effettuata da un principale con credenziali di sessione di ruolo o di principale utente federato. I valori di queste chiavi di condizione sono incorporati nel token di sessione del ruolo.

Un ruolo è un tipo di principale. È inoltre possibile utilizzare le chiavi di condizione della sezione Proprietà del principale per valutare le proprietà di un ruolo quando un ruolo effettua una richiesta.

aws:AssumedRoot

Usa questa chiave per verificare se la richiesta è stata effettuata utilizzando AssumeRoot. AssumeRootrestituisce credenziali a breve termine per una sessione utente root privilegiata che è possibile utilizzare per eseguire azioni privilegiate sugli account dei membri dell'organizzazione. Per ulteriori informazioni, consulta Gestire centralmente l'accesso root per gli account membri.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo quando il principale utilizza le credenziali di AssumeRootper effettuare la richiesta.

-

Tipo di dati: booleano

-

Tipo di valore: valore singolo

Nell'esempio seguente, se utilizzata come politica di controllo del servizio, nega l'utilizzo delle credenziali a lungo termine di un utente root in un AWS Organizations account membro. La policy non impedisce alle sessioni AssumeRoot di eseguire le operazioni consentite da una sessione AssumeRoot.

aws:FederatedProvider

Utilizzare questa chiave per confrontare il provider dell'identità di emissione (IdP) del principale con l'IdP specificato nella policy. Ciò significa che viene assunto un ruolo IAM utilizzando l'AssumeRoleWithWebIdentity AWS STS operazione. Quando le credenziali temporanee della sessione come ruolo risultante vengono utilizzate per effettuare una richiesta, il contesto della richiesta identifica l'IdP che ha autenticato l'identità federata originale.

-

Disponibilità: questa chiave è presente nella sessione di ruolo di un ruolo assunto utilizzando il provider OpenID Connect (OIDC) e nella policy di attendibilità dei ruoli quando viene utilizzato un provider OIDC per effettuare chiamate

AssumeRoleWithWebIdentity. -

Tipo di dati: stringa*

-

Tipo di valore: valore singolo

* Il tipo di dati dipende dal tuo IdP:

-

Se utilizzi un AWS IdP integrato, come Amazon Cognito, il valore chiave sarà una stringa. Il valore della chiave può essere analogo al seguente:

cognito-identity.amazonaws.com. -

Se utilizzi un IdP che non è integrato AWS, ad esempio, in GitHub

Amazon EKS, il valore chiave sarà ARN. Il valore della chiave può essere analogo al seguente: arn:aws:iam::.111122223333:oidc-provider/oidc.eks.region.amazonaws.com/id/OIDC_Provider_ID

Per ulteriori informazioni sugli annunci esterniAssumeRoleWithWebIDentity, IdPs consulta. Scenari comuni Per ulteriori informazioni, consulta Principali della sessione come ruolo.

aws:TokenIssueTime

Utilizzare questa chiave per confrontare la data e l'ora in cui sono state emesse le credenziali di sicurezza temporanee con la data e l'ora specificate nella policy.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo quando il principale utilizza credenziali temporanee per effettuare la richiesta. La chiave non è presente nelle AWS CLI richieste AWS API o AWS SDK effettuate utilizzando le chiavi di accesso.

-

Tipo di dati: data

-

Tipo di valore: valore singolo

Per sapere quali servizi supportano l'utilizzo di credenziali temporanee, consulta AWS servizi che funzionano con IAM.

aws:MultiFactorAuthAge

Utilizzare questa chiave per confrontare il numero di secondi da quando il principale richiedente è stato autorizzato utilizzando MFA con il numero specificato nella policy. Per ulteriori informazioni sulla funzionalità MFA, consultare AWS Autenticazione a più fattori in IAM.

Importante

Questa chiave condizionale non è presente per le identità federate o le richieste effettuate utilizzando chiavi di accesso per firmare richieste AWS CLI, AWS API o SDK. AWS Per ulteriori informazioni sull'aggiunta della protezione MFA alle operazioni API con credenziali di sicurezza temporanee, consulta Accesso sicuro alle API con MFA.

Per verificare se l'autenticazione MFA viene utilizzata per convalidare le identità federate IAM, puoi passare il metodo di autenticazione dal tuo provider di identità come tag di AWS sessione. Per informazioni dettagliate, vedi Passa i tag di sessione AWS STS. Per applicare la MFA per le identità del Centro identità IAM, puoi abilitare gli attributi per il controllo degli accessi per passare una dichiarazione di asserzione SAML con il metodo di autenticazione dal tuo provider di identità al Centro identità IAM.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo quando il principale utilizza credenziali temporanee per effettuare la richiesta. Le policy con condizioni MFA possono essere collegate a:

-

Un utente o un gruppo IAM

-

Una risorsa, ad esempio un bucket Amazon S3, una coda Amazon SQS o un argomento Amazon SNS

-

La policy di attendibilità di un ruolo IAM che può essere assunto da un utente

-

-

Tipo di dati: numerico

-

Tipo di valore: valore singolo

aws:MultiFactorAuthPresent

Utilizzare questa chiave per verificare se l'autenticazione a più fattori (MFA) è stata utilizzata per convalidare le credenziali di sicurezza temporanee con le quali è stata effettuata la richiesta.

Importante

Questa chiave condizionale non è presente per le identità federate o le richieste effettuate utilizzando chiavi di accesso per firmare richieste AWS CLI, AWS API o SDK. AWS Per ulteriori informazioni sull'aggiunta della protezione MFA alle operazioni API con credenziali di sicurezza temporanee, consulta Accesso sicuro alle API con MFA.

Per verificare se l'autenticazione MFA viene utilizzata per convalidare le identità federate IAM, puoi passare il metodo di autenticazione dal tuo provider di identità come tag di AWS sessione. Per informazioni dettagliate, vedi Passa i tag di sessione AWS STS. Per applicare la MFA per le identità del Centro identità IAM, puoi abilitare gli attributi per il controllo degli accessi per passare una dichiarazione di asserzione SAML con il metodo di autenticazione dal tuo provider di identità al Centro identità IAM.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo quando il principale utilizza credenziali temporanee per effettuare la richiesta. Le policy con condizioni MFA possono essere collegate a:

-

Un utente o un gruppo IAM

-

Una risorsa, ad esempio un bucket Amazon S3, una coda Amazon SQS o un argomento Amazon SNS

-

La policy di attendibilità di un ruolo IAM che può essere assunto da un utente

-

-

Tipo di dati: booleano

-

Tipo di valore: valore singolo

Le credenziali temporanee vengono utilizzate per autenticare i ruoli IAM e gli utenti IAM con token temporanei di o e gli utenti di AssumeRole. GetSessionToken Console di gestione AWS

Le chiavi di accesso utente IAM sono credenziali a lungo termine, ma in alcuni casi AWS creano credenziali temporanee per conto degli utenti IAM per eseguire operazioni. In questi casi, la chiave aws:MultiFactorAuthPresent è presente nella richiesta ed è impostata su un valore false. Esistono due casi comuni in cui ciò può accadere:

-

Gli utenti IAM utilizzano Console di gestione AWS inconsapevolmente credenziali temporanee. Gli utenti accedono alla console utilizzando il nome utente e la password, che sono credenziali a lungo termine. Tuttavia, in background, la console genera credenziali temporanee per conto dell'utente.

-

Se un utente IAM effettua una chiamata a un AWS servizio, il servizio riutilizza le credenziali dell'utente per effettuare un'altra richiesta a un servizio diverso. Ad esempio, quando si chiama Athena per accedere a un bucket Amazon S3 o quando lo si CloudFormation utilizza per creare un'istanza Amazon EC2. Per la richiesta successiva, utilizza credenziali temporanee AWS .

Per sapere quali servizi supportano l'utilizzo di credenziali temporanee, consulta AWS servizi che funzionano con IAM.

La chiave aws:MultiFactorAuthPresent non è presente quando vengono lanciati un'API o un comando della CLI con credenziali a lungo termine, ad esempio coppie di chiavi di accesso. Pertanto, si consiglia, quando si controlla questa chiave, di utilizzare le versioni ...IfExists degli operatori di condizione.

È importante capire che il seguente elemento Condition non è un modo affidabile per controllare se una richiesta è autenticata utilizzando MFA.

##### WARNING: NOT RECOMMENDED #####

"Effect" : "Deny",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "false" } }Questa combinazione di effetto Deny, elemento Bool e valore false nega le richieste che possono essere autenticate utilizzando MFA, ma che non lo sono. Ciò è valido solo per le credenziali temporanee che supportano l'uso di MFA. Questa istruzione non nega l'accesso alle richieste effettuate utilizzando le credenziali a lungo termine oppure alle richieste autenticate utilizzando MFA. Utilizza questo esempio con cautela in quanto la relativa logica è complessa e non verifica se l'autenticazione MFA è stata effettivamente utilizzata.

Inoltre, non utilizzare la combinazione di effetto Deny, elemento Null e true perché ha lo stesso comportamento e la logica è ancora più complessa.

Combinazione consigliata

Consigliamo di utilizzare l'operatore BoolIfExists per verificare se una richiesta viene autenticata con MFA.

"Effect" : "Deny", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "false" } }

Questa combinazione di Deny, BoolIfExists e false nega le richieste che non vengono autenticate con MFA. Nello specifico, nega le richieste da credenziali temporanee che non includono MFA. Nega inoltre le richieste effettuate utilizzando credenziali a lungo termine, ad esempio AWS CLI operazioni AWS API effettuate utilizzando chiavi di accesso. L'operatore *IfExists verifica la presenza della chiave aws:MultiFactorAuthPresent e se potrebbe essere presente o meno, come indicato dalla relativa esistenza. Utilizzalo quando intendi negare qualsiasi richiesta non autenticata con MFA. È più sicuro, ma può violare qualsiasi codice o script che utilizza le chiavi di accesso per accedere all' AWS CLI API or. AWS

Combinazioni alternative

È inoltre possibile utilizzare l'BoolIfExistsoperatore per consentire richieste autenticate tramite MFA AWS CLI e/o richieste AWS API effettuate utilizzando credenziali a lungo termine.

"Effect" : "Allow", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "true" } }

Questa condizione è corrispondente se la chiave esiste ed è presente o se la chiave non esiste. Questa combinazione di Allow, BoolIfExists e true consente le richieste autenticate con MFA o le richieste che non possono essere autenticate con MFA. Ciò significa che le AWS CLI operazioni AWS API e AWS SDK sono consentite quando il richiedente utilizza le proprie chiavi di accesso a lungo termine. Questa combinazione non consente le richieste da credenziali temporanee che potrebbero ma non includono MFA.

Quando crei una policy utilizzando l'editor visivo della console IAM e scegli MFA obbligatoria, questa combinazione viene applicata. Questa impostazione richiede MFA per l'accesso alla console, ma consente l'accesso programmatico senza MFA.

In alternativa, puoi utilizzare l'operatore Bool per consentire le richieste programmatiche e della console solo quando autenticate tramite MFA.

"Effect" : "Allow",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "true" } }Questa combinazione di Allow, Bool e true consente solo le richieste autenticate mediante MFA. Ciò è valido solo per le credenziali temporanee che supportano l'uso di MFA. Questa istruzione non consente l'accesso alle richieste eseguite utilizzando chiavi di accesso a lungo termine oppure alle richieste eseguite utilizzando credenziali temporanee senza MFA.

Non utilizzare una struttura di policy simile alle seguenti per controllare se la chiave MFA è presente:

##### WARNING: USE WITH CAUTION #####

"Effect" : "Allow",

"Condition" : { "Null" : { "aws:MultiFactorAuthPresent" : "false" } }Questa combinazione di effetto Allow, elemento Null e valore false consente solo le richieste che possono essere autenticate mediante MFA, indipendentemente dall'autenticazione o meno della richiesta. Ciò consente tutte le richieste eseguite utilizzando credenziali temporanee e nega l'accesso alle credenziali a lungo termine. Utilizza questo esempio con cautela in quanto non verifica se l'autenticazione MFA è stata effettivamente utilizzata.

aws:ChatbotSourceArn

Utilizzare questa chiave per confrontare l'ARN della configurazione della chat di origine impostato dal principale con l'ARN di configurazione della chat specificato nella policy del ruolo IAM associato alla configurazione del canale. Puoi autorizzare le richieste in base alla sessione di assunzione del ruolo iniziata da Amazon Q Developer nelle applicazioni di chat.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta dal servizio Amazon Q Developer nelle applicazioni di chat ogni volta che si assume una sessione di ruolo. Il valore della chiave è l'ARN di configurazione della chat, ad esempio quando si esegue un comando AWS CLI da un canale di chat.

-

Tipo di dati: ARN

-

Tipo di valore: valore singolo

-

Valore di esempio:

arn:aws::chatbot::123456789021:chat-configuration/slack-channel/private_channel

La seguente policy nega che Amazon S3 inserisca le richieste nel bucket specificato per tutte le richieste provenienti da un canale Slack.

aws:Ec2InstanceSourceVpc

Questa chiave identifica il VPC al quale sono state consegnate le credenziali del ruolo IAM di Amazon EC2. È possibile utilizzare questa chiave in una policy con la chiave globale aws:SourceVPC per verificare se da un VPC (aws:SourceVPC) viene effettuata una chiamata che corrisponde al VPC al quale è stata consegnata una credenziale (aws:Ec2InstanceSourceVpc).

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta ogni volta che il richiedente firma le richieste con una credenziale di ruolo Amazon EC2. Può essere utilizzata nelle policy IAM, nelle policy di controllo dei servizi, nelle policy degli endpoint VPC e nelle policy delle risorse.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

Questa chiave può essere utilizzata con i valori identificativi del VPC, ma è particolarmente utile se impiegata come variabile in combinazione con la chiave di contesto aws:SourceVpc. La chiave di contesto aws:SourceVpc viene inclusa nel contesto della richiesta solo se il richiedente utilizza un endpoint VPC per effettuare la richiesta. L'impiego di aws:Ec2InstanceSourceVpc con aws:SourceVpc consente di utilizzare aws:Ec2InstanceSourceVpc in modo più ampio, poiché confronta dei valori che in genere cambiano insieme.

Nell'esempio precedente, l'accesso è negato se il valore di aws:SourceVpc non corrisponde al valore di aws:Ec2InstanceSourceVpc. L'istruzione della policy è limitata ai soli ruoli utilizzati come ruoli dell'istanza Amazon EC2 verificando l'esistenza della chiave di condizione ec2:SourceInstanceARN.

La policy consente aws:ViaAWSService di AWS autorizzare le richieste quando le richieste vengono effettuate per conto dei ruoli delle istanze Amazon EC2. Ad esempio, quando effettui una richiesta da un'istanza Amazon EC2 a un bucket Amazon S3 crittografato, Amazon S3 effettua una chiamata a per tuo conto. AWS KMS Alcune chiavi non sono presenti quando viene effettuata la richiesta a. AWS KMS

aws:Ec2InstanceSourcePrivateIPv4

Questa chiave identifica l'indirizzo IPv4 privato dell'interfaccia di rete elastica primaria a cui sono state consegnate le credenziali del ruolo IAM di Amazon EC2. Per assicurarti di disporre di una combinazione unica a livello globale di ID VPC e IP privato di origine, devi utilizzare questa chiave di condizione con la relativa chiave complementare aws:Ec2InstanceSourceVpc. Utilizza questa chiave con aws:Ec2InstanceSourceVpc per assicurarti che la richiesta sia stata effettuata dallo stesso indirizzo IP privato a cui sono state consegnate le credenziali.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta ogni volta che il richiedente firma le richieste con una credenziale di ruolo Amazon EC2. Può essere utilizzata nelle policy IAM, nelle policy di controllo dei servizi, nelle policy degli endpoint VPC e nelle policy delle risorse.

-

Tipo di dati: indirizzo IP

-

Tipo di valore: valore singolo

Importante

Questa chiave non deve essere utilizzata da sola in un'istruzione Allow. Per definizione, gli indirizzi IP privati non sono univoci a livello globale. Dovresti usare la chiave aws:Ec2InstanceSourceVpc ogni volta che utilizzi la chiave aws:Ec2InstanceSourcePrivateIPv4 per specificare il VPC dal quale possono essere utilizzate le credenziali dell'istanza Amazon EC2.

L’esempio seguente è una policy di controllo dei servizi che nega l’accesso a tutte le risorse a meno che la richiesta non arrivi tramite un endpoint VPC nello stesso VPC delle credenziali del ruolo. In questo esempio, aws:Ec2InstanceSourcePrivateIPv4 limita l’origine delle credenziali a una particolare istanza in base all’IP di origine.

aws:SourceIdentity

Utilizza questa chiave per confrontare l'identità di origine impostata dal principale con l'identità di origine specificata nella policy.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta dopo che è stata impostata un'identità di origine quando si assume un ruolo utilizzando qualsiasi comando CLI AWS STS assume-role o operazione API. AWS STS

AssumeRole -

Tipo di dati: stringa

-

Tipo di valore: valore singolo

È possibile utilizzare questa chiave in una politica per consentire azioni AWS da parte dei responsabili che hanno impostato un'identità di origine quando assumono un ruolo. L'attività per l'identità di origine specificata del ruolo viene visualizzata in AWS CloudTrail. In questo modo è più facile per gli amministratori determinare chi o cosa ha eseguito le azioni con un ruolo. AWS

A differenza di sts:RoleSessionName, dopo aver impostato l'identità di origine, il valore non può essere modificato. È presente nel contesto della richiesta di tutte le operazioni intraprese dal ruolo. Il valore persiste nelle sessioni di ruolo successive quando si utilizzano le credenziali di sessione per assumere un altro ruolo. L'assunzione di un ruolo partendo da un altro si chiama concatenamento del ruolo.

La sts:SourceIdentitychiave è presente nella richiesta quando il principale imposta inizialmente un'identità di origine assumendo un ruolo utilizzando qualsiasi comando CLI o operazione API di AWS STS assume-role. AWS STS

AssumeRole La chiave aws:SourceIdentity è presente nella richiesta per tutte le operazioni eseguite con una sessione di ruolo con un set di identità di origine.

La policy di attendibilità del ruolo riportata di seguito per CriticalRole nell'account 111122223333 contiene una condizione per aws:SourceIdentityche impedisce a un principale senza un'identità di origine impostata su Saanvi o Diego di assumere il ruolo.

Per ulteriori informazioni sull'utilizzo dell'identità di origine, consulta Monitoraggio e controllo delle operazioni intraprese con i ruoli assunti.

ec2:RoleDelivery

Utilizzare questa chiave per confrontare la versione del servizio di metadati dell'istanza nella richiesta firmata con le credenziali del ruolo IAM per Amazon EC2. Il servizio di metadati delle istanze distingue tra IMDSv2 le richieste IMDSv1 e le richieste in base alla presenza o meno delle GET intestazioni PUT or, che sono uniche per una determinata richiesta. IMDSv2

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta ogni volta che la sessione del ruolo viene creata da un'istanza Amazon EC2.

-

Tipo di dati: numerico

-

Tipo di valore: valore singolo

-

Valori di esempio: 1.0, 2.0

È possibile configurare l'Instance Metadata Service (IMDS) su ogni istanza in modo che sia necessario utilizzarlo dal codice locale o dagli utenti. IMDSv2 Quando si specifica che IMDSv2 deve essere utilizzato, IMDSv1 non funziona più.

-

Instance Metadata Service Version 1 (IMDSv1): un metodo di richiesta/risposta

-

Instance Metadata Service Version 2 (IMDSv2): un metodo orientato alla sessione

Per informazioni su come configurare l'istanza da utilizzare IMDSv2, consulta Configurare le opzioni dei metadati dell'istanza.

Nell'esempio seguente, l'accesso viene negato se il RoleDelivery valore ec2: nel contesto della richiesta è 1.0 (IMDSv1). Questa istruzione di policy può essere applicata a livello generale perché, se la richiesta non è firmata dalle credenziali del ruolo Amazon EC2, non ha alcun effetto.

Per ulteriori informazioni, consulta Esempi di policy per l'utilizzo dei metadati delle istanze.

ec2:SourceInstanceArn

Utilizzare questa chiave per confrontare l'ARN dell'istanza da cui è stata generata la sessione del ruolo.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta ogni volta che la sessione del ruolo viene creata da un'istanza Amazon EC2.

-

Tipo di dati: ARN

-

Tipo di valore: valore singolo

-

Valore di esempio: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

Per le policy di esempio, consulta Consentire a un'istanza specifica di visualizzare le risorse in altri servizi AWS.

glue:RoleAssumedBy

Il AWS Glue servizio imposta questa chiave di condizione per ogni richiesta AWS API in cui AWS Glue effettua una richiesta utilizzando un ruolo di servizio per conto del cliente (non tramite un endpoint di lavoro o di sviluppatore, ma direttamente dal servizio). AWS Glue Utilizza questa chiave per verificare se una chiamata a una AWS risorsa proviene dal AWS Glue servizio.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta quando si AWS Glue effettua una richiesta utilizzando un ruolo di servizio per conto del cliente.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

-

Valore di esempio: questa chiave è sempre impostata su

glue.amazonaws.com.

L'esempio seguente aggiunge una condizione per consentire al AWS Glue servizio di ottenere un oggetto da un bucket Amazon S3.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:RoleAssumedBy": "glue.amazonaws.com" } } }

glue:CredentialIssuingService

Il AWS Glue servizio imposta questa chiave per ogni richiesta AWS API utilizzando un ruolo di servizio che proviene da un endpoint di lavoro o da uno sviluppatore. Usa questa chiave per verificare se una chiamata a una AWS risorsa proviene da un AWS Glue job o da un endpoint di sviluppo.

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta quando si AWS Glue effettua una richiesta proveniente da un job o da un endpoint di sviluppo.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

-

Valore di esempio: questa chiave è sempre impostata su

glue.amazonaws.com.

L'esempio seguente aggiunge una condizione associata a un ruolo IAM utilizzato da un AWS Glue job. Ciò garantisce che determinate azioni si allowed/denied basino sull'utilizzo della sessione di ruolo per un ambiente di AWS Glue job runtime.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:CredentialIssuingService": "glue.amazonaws.com" } } }

lambda:SourceFunctionArn

Utilizza questa chiave per identificare l'ARN della funzione Lambda a cui sono state consegnate le credenziali del ruolo IAM. Il servizio Lambda imposta questa chiave per ogni richiesta AWS API proveniente dall'ambiente di esecuzione della funzione. Usa questa chiave per verificare se una chiamata a una AWS risorsa proviene dal codice di una funzione Lambda specifica. Lambda imposta questa chiave anche per alcune richieste che provengono dall'esterno dell'ambiente di esecuzione, come la scrittura di log CloudWatch e l'invio di tracce a X-Ray.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta ogni volta che viene richiamato il codice della funzione Lambda.

-

Tipo di dati: ARN

-

Tipo di valore: valore singolo

-

Valore di esempio: arn:aws:lambda:us-east - 1:123456789012:function: TestFunction

L'esempio seguente consente a una funzione Lambda specifica definire l'accesso di s3:PutObject al bucket specificato.

Per ulteriori informazioni, consulta Lavorare con le credenziali dell'ambiente di esecuzione Lambda nella Guida per gli sviluppatori di AWS Lambda .

ssm:SourceInstanceArn

Utilizza questa chiave per identificare l'ARN dell'istanza AWS Systems Manager gestita a cui sono state consegnate le credenziali del ruolo IAM. Questa chiave di condizione non è presente quando la richiesta proviene da un'istanza gestita con un ruolo IAM associato al profilo dell'istanza Amazon EC2.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta ogni volta che le credenziali del ruolo vengono consegnate a un'istanza gestita da AWS Systems Manager .

-

Tipo di dati: ARN

-

Tipo di valore: valore singolo

-

Valore di esempio: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

identitystore:UserId

Utilizzare questa chiave per confrontare l'identità della forza lavoro del Centro identità IAM nella richiesta firmata con l'identità specificata nella policy.

-

Disponibilità: questa chiave viene inclusa quando il chiamante della richiesta è un utente del Centro identità IAM.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

-

Valore di esempio: 94482488-3041-7026-18f3-be45837cd0e4

Puoi trovare il nome UserId di un utente in IAM Identity Center effettuando una richiesta all'GetUserIdAPI utilizzando l'API o AWS CLI AWS l' AWS SDK.

Proprietà della rete

Utilizza le chiavi di condizione seguenti per confrontare i dettagli della rete da cui è stata originata la richiesta o inviati con le proprietà della rete specificate nella policy.

aws:SourceIp

Utilizzare questa chiave per confrontare l'indirizzo IP del richiedente con l'indirizzo IP specificato nella policy. La chiave di condizione aws:SourceIp può essere utilizzata solo per intervalli di indirizzi IP pubblici.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta, tranne quando il richiedente utilizza un endpoint VPC per effettuare la richiesta.

-

Tipo di dati: indirizzo IP

-

Tipo di valore: valore singolo

La chiave di condizione aws:SourceIp può essere utilizzata in una policy per consentire ai principali di effettuare richieste solo all'interno di un intervallo IP specificato.

Nota

aws:SourceIpsupporta IPv4 sia un IPv6 indirizzo che un intervallo di indirizzi IP. Per un elenco di Servizi AWS tale supporto IPv6, consulta Servizi AWS la Guida IPv6 per l'utente di Amazon VPC.

Ad esempio, puoi collegare la seguente policy basata sull'identità a un ruolo IAM. Questa policy consente all'utente di inserire oggetti nel bucket amzn-s3-demo-bucket3 Amazon S3 se effettua la chiamata dall'intervallo di indirizzi specificato IPv4 . Questa politica consente inoltre a un AWS servizio che utilizza Inoltro delle sessioni di accesso di eseguire questa operazione per tuo conto.

Se devi limitare l'accesso da reti che supportano entrambi gli indirizzi IPv4 e l' IPv6indirizzamento, puoi includere l' IPv4 IPv6 indirizzo o gli intervalli di indirizzi IP nella condizione della policy IAM. La seguente politica basata sull'identità consentirà all'utente di inserire oggetti nel bucket amzn-s3-demo-bucket3 Amazon S3 se l'utente effettua la chiamata da intervalli di indirizzi specifici o da intervalli di indirizzi. IPv4 IPv6 Prima di includere gli intervalli di IPv6 indirizzi nella tua policy IAM, verifica che i supporti con Servizio AWS cui lavori. IPv6 Per un elenco di Servizi AWS tale supporto IPv6, consulta Servizi AWS la Guida IPv6 per l'utente di Amazon VPC.

Se la richiesta proviene da un host che utilizza un endpoint Amazon VPC, la chiave aws:SourceIp non è disponibile. Dovresti invece usare una chiave specifica per VPC come aws:. VpcSourceIp Per ulteriori informazioni sull'utilizzo degli endpoint VPC, consulta la sezione Gestione delle identità e degli accessi per endpoint VPC e servizi endpoint VPC nella Guida di AWS PrivateLink .

Nota

Quando si Servizi AWS effettuano chiamate ad altri per proprio Servizi AWS conto (service-to-service chiamate), viene oscurato un determinato contesto di autorizzazione specifico della rete. Se la tua politica utilizza questa chiave di condizione con le Deny istruzioni, i principali potrebbero essere bloccati Servizio AWS involontariamente. Per consentire ai Servizi AWS di funzionare correttamente mantenendo i requisiti di sicurezza, escludi i principali del servizio dalle istruzioni Deny aggiungendo la chiave di condizione aws:PrincipalIsAWSService con il valore false.

aws:SourceVpc

Utilizzare questa chiave per verificare se la richiesta viaggia attraverso il VPC al quale è collegato l'endpoint VPC. In una policy è possibile utilizzare questa chiave per consentire l'accesso solo a un VPC specifico. Per ulteriori informazioni, consulta Limitazione dell'accesso a un VPC specifico nella Guida per l'utente di Amazon Simple Storage Service.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo se il richiedente utilizza un endpoint VPC per effettuare la richiesta.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

In una policy è possibile utilizzare questa chiave per consentire o limitare l'accesso a un VPC specifico.

Ad esempio, puoi collegare la seguente policy basata sull'identità a un ruolo IAM da negare al bucket PutObject Amazon S3amzn-s3-demo-bucket3, a meno che la richiesta non venga effettuata dall'ID VPC specificato o da Servizi AWS quel ruolo utilizzi sessioni di accesso inoltrato (FAS) per effettuare richieste per conto del ruolo. A differenza di aws:SourceIp, è necessario utilizzare aws:ViaAWSService o aws:CalledVia per consentire le richieste FAS, poiché il VPC di origine della richiesta iniziale non viene conservato.

Nota

Questa policy non consente alcuna operazione. Utilizza questa policy in combinazione con altre policy che consentono operazioni specifiche.

Nota

AWS consiglia di utilizzare al aws:SourceVpcArn posto di aws:SourceVpc if aws:SourceVpcArn è supportato dal servizio a cui ti rivolgi. Fai riferimento a aws: SourceVpcArn per l'elenco dei servizi supportati.

aws:SourceVpcArn

Utilizza questa chiave per verificare l'ARN del VPC tramite il quale è stata effettuata una richiesta tramite un endpoint VPC. Questa chiave restituisce l'ARN del VPC a cui è collegato l'endpoint VPC.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta per i servizi supportati quando viene effettuata una richiesta tramite un endpoint VPC. La chiave non è inclusa per le richieste effettuate tramite endpoint di servizio pubblico. I seguenti servizi supportano questa chiave:

-

AWS App Runner (prefisso:)

apprunner -

AWS Application Discovery Service (prefisso:)

discovery -

Amazon Athena (prefisso:

athena) -

AWS Cloud Map (prefisso:)

servicediscovery -

Amazon CloudWatch Application Insights (prefisso:

applicationinsights) -

AWS CloudFormation (prefisso:)

cloudformation -

Amazon Comprehend Medical (prefisso:

comprehendmedical) -

AWS Compute Optimizer (prefisso:)

compute-optimizer -

Amazon; Elastic Container Registry (prefisso:

ecr) -

Amazon Elastic Container Service (prefisso:

ecs) -

Amazon Kinesis Analytics (prefisso

kinesisanalytics:) -

Amazon Route 53 (prefisso:

route53) -

AWS DataSync (prefisso:)

datasync -

Amazon Elastic Block Store (prefisso:

ebs) -

Amazon EventBridge Scheduler (prefisso:)

scheduler -

Amazon Data Firehose (prefisso:

firehose) -

AWS HealthImaging (prefisso:)

medical-imaging -

AWS HealthLake (prefisso:)

healthlake -

AWS HealthOmics (prefisso:)

omics -

AWS Identity and Access Management (ad eccezione dell'

iam:PassRoleazione) (prefisso:)iam -

AWS IoT FleetWise (prefisso:)

iotfleetwise -

Wireless AWS IoT (prefisso:)

iotwireless -

AWS Key Management Service (prefisso:)

kms -

AWS Lambda (prefisso:)

lambda -

AWS Payment Cryptography (prefisso:)

payment-cryptography -

Amazon Polly (prefisso:

polly) -

AWS Autorità di certificazione privata (prefisso:)

acm-pca -

AWS Cestino (prefisso:)

rbin -

Amazon Rekognition (prefisso:

rekognition) -

Service Quotas (prefisso:

servicequotas) -

Amazon Simple Storage Service (prefisso:

s3) -

Gateway di archiviazione AWS (prefisso:)

storagegateway -

Strumento di gestione degli incidenti AWS Systems Manager Contatti (prefisso:)

ssm-contacts -

Amazon Textract (prefisso:

textract) -

Amazon Transcribe (prefisso:

transcribe) -

AWS Transfer Family (prefisso:)

transfer

-

-

Tipo di dati: ARN

AWS consiglia di utilizzare operatori ARN anziché operatori stringa durante il confronto. ARNs

-

Tipo di valore: valore singolo

-

Valore di esempio:

arn:aws:ec2:us-east-1:123456789012:vpc/vpc-0e9801d129EXAMPLE

Di seguito è riportato un esempio di policy bucket che nega amzn-s3-demo-bucket l'accesso ai relativi oggetti da qualsiasi punto esterno al VPC. vpc-1a2b3c4d

{ "Version":"2012-10-17", "Statement": [ { "Sid": "Access-to-specific-VPC-only", "Principal": "*", "Action": "s3:*", "Effect": "Deny", "Resource": ["arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*"], "Condition": { "ArnNotEquals": { "aws:SourceVpcArn": "arn:aws:ec2:us-east-1:*:vpc/vpc-1a2b3c4d" } } } ] }

aws:SourceVpce

Utilizzare questa chiave per confrontare l'identificatore dell'endpoint VPC della richiesta con l'ID endpoint specificato nella policy.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo se il richiedente utilizza un endpoint VPC per effettuare la richiesta.

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

In una policy è possibile utilizzare questa chiave per limitare l'accesso a un endpoint VPC specifico. Per ulteriori informazioni, consulta Limitazione dell'accesso a un VPC specifico nella Guida per l'utente di Amazon Simple Storage Service. Analogamente all'utilizzoaws:SourceVpc, è necessario utilizzare aws:ViaAWSService o consentire aws:CalledVia le richieste effettuate Servizi AWS utilizzando le sessioni di accesso inoltrato (FAS). Questo perché l'endpoint VPC di origine della richiesta iniziale non viene conservato.

aws:VpceAccount

Utilizza questa chiave per confrontare l'ID dell' AWS account proprietario dell'endpoint VPC tramite il quale è stata effettuata la richiesta con l'ID dell'account specificato nella policy. Questa chiave di condizione consente di stabilire controlli del perimetro di rete assicurando che le richieste arrivino tramite endpoint VPC di proprietà di account specifici.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta quando una richiesta viene effettuata tramite un endpoint VPC. La chiave non è inclusa per le richieste effettuate tramite endpoint di servizio pubblico.

I seguenti servizi supportano questa chiave:

-

AWS App Runner (prefisso:)

apprunner -

AWS Application Discovery Service (prefisso:)

discovery -

Amazon Athena (prefisso:

athena) -

AWS Cloud Map (prefisso:)

servicediscovery -

Amazon CloudWatch Application Insights (prefisso:

applicationinsights) -

AWS CloudFormation (prefisso:)

cloudformation -

Amazon Comprehend Medical (prefisso:

comprehendmedical) -

AWS Compute Optimizer (prefisso:)

compute-optimizer -

Amazon; Elastic Container Registry (prefisso:

ecr) -

Amazon Elastic Container Service (prefisso:

ecs) -

Amazon Kinesis Analytics (prefisso

kinesisanalytics:) -

Amazon Route 53 (prefisso:

route53) -

AWS DataSync (prefisso:)

datasync -

Amazon Elastic Block Store (prefisso:

ebs) -

Amazon EventBridge Scheduler (prefisso:)

scheduler -

Amazon Data Firehose (prefisso:

firehose) -

AWS HealthImaging (prefisso:)

medical-imaging -

AWS HealthLake (prefisso:)

healthlake -

AWS HealthOmics (prefisso:)

omics -

AWS Identity and Access Management (ad eccezione dell'

iam:PassRoleazione) (prefisso:)iam -

AWS IoT FleetWise (prefisso:)

iotfleetwise -

Wireless AWS IoT (prefisso:)

iotwireless -

AWS Key Management Service (prefisso:)

kms -

AWS Lambda (prefisso:)

lambda -

AWS Payment Cryptography (prefisso:)

payment-cryptography -

Amazon Polly (prefisso:

polly) -

AWS Autorità di certificazione privata (prefisso:)

acm-pca -

AWS Cestino (prefisso:)

rbin -

Amazon Rekognition (prefisso:

rekognition) -

Service Quotas (prefisso:

servicequotas) -

Amazon Simple Storage Service (prefisso:

s3) -

Gateway di archiviazione AWS (prefisso:)

storagegateway -

Strumento di gestione degli incidenti AWS Systems Manager Contatti (prefisso:)

ssm-contacts -

Amazon Textract (prefisso:

textract) -

Amazon Transcribe (prefisso:

transcribe) -

AWS Transfer Family (prefisso:)

transfer

-

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

-

Valore di esempio:

123456789012

Puoi utilizzare questa chiave di condizione per limitare l’accesso alle risorse in modo che le richieste arrivino tramite endpoint VPC di proprietà del tuo account. Il seguente esempio di policy di bucket di Amazon S3 consente l’accesso quando la richiesta arriva tramite un endpoint VPC di proprietà dell’account specificato:

Nota

Questa chiave di condizione è attualmente supportata per un insieme selezionato di AWS servizi. L’utilizzo di questa chiave con servizi non supportati può portare a esiti di autorizzazione non intenzionali. Definisci sempre la chiave di condizione per i servizi supportati nelle tue policy.

Alcuni AWS servizi accedono alle risorse dell'utente dalle proprie reti quando agiscono per conto dell'utente. Se utilizzate tali servizi, dovrete modificare l'esempio di policy riportato sopra per consentire ai AWS servizi di accedere alle vostre risorse dall'esterno della rete. Per ulteriori informazioni sui modelli di accesso da tenere in considerazione quando si applicano i controlli di accesso in base all’origine della richiesta, consulta Establish permissions guardrails using data perimeters.

aws:VpceOrgID

Utilizza questa chiave per confrontare l'identificatore dell'organizzazione proprietaria dell'endpoint VPC da cui è stata effettuata la richiesta con l'identificatore specificato nella policy. AWS Organizations Questa chiave di condizione offre l’approccio più scalabile ai controlli del perimetro di rete, includendo automaticamente tutti gli endpoint VPC di proprietà degli account all’interno dell’organizzazione.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta quando viene effettuata una richiesta tramite un endpoint VPC e l'account del proprietario dell'endpoint VPC è membro di un'organizzazione. AWS La chiave non è inclusa per le richieste effettuate tramite altri percorsi di rete o quando l’account del proprietario dell’endpoint VPC non fa parte di un’organizzazione.

I seguenti servizi supportano questa chiave:

-

AWS App Runner (prefisso:)

apprunner -

AWS Application Discovery Service (prefisso:)

discovery -

Amazon Athena (prefisso:

athena) -

AWS B2B Data Interchange (prefisso:)

b2bi -

AWS Cloud Map (prefisso:)

servicediscovery -

Amazon CloudWatch Application Insights (prefisso:

applicationinsights) -

AWS CloudFormation (prefisso:)

cloudformation -

Amazon Cognito (prefisso:)

cognito-identity -

Amazon Comprehend Medical (prefisso:

comprehendmedical) -

AWS Compute Optimizer (prefisso:)

compute-optimizer -

AWS Database Migration Service (prefisso:)

dms -

AWS Dati del Directory Service (prefisso:

ds-data) -

Amazon; Elastic Container Registry (prefisso:

ecr) -

Amazon Elastic Container Service (prefisso:

ecs) -

Amazon Kinesis Analytics (prefisso

kinesisanalytics:) -

Amazon Route 53 (prefisso:

route53) -

AWS DataSync (prefisso:)

datasync -

Amazon Elastic Block Store (prefisso:

ebs) -

Amazon EventBridge Scheduler (prefisso:)

scheduler -

Amazon Data Firehose (prefisso:

firehose) -

AWS HealthImaging (prefisso:)

medical-imaging -

AWS HealthLake (prefisso:)

healthlake -

AWS HealthOmics (prefisso:)

omics -

AWS Identity and Access Management (ad eccezione dell'

iam:PassRoleazione) (prefisso:)iam -

AWS Identity Store (prefisso:)

identitystore -

AWS IoT FleetWise (prefisso:)

iotfleetwise -

AWS IoT TwinMaker (prefisso:)

iottwinmaker -

Wireless AWS IoT (prefisso:)

iotwireless -

Amazon Keyspaces (per Apache Cassandra) (prefisso:)

cassandra -

AWS Key Management Service (prefisso:)

kms -

AWS Lambda (prefisso:)

lambda -

AWS Network Firewall (prefisso:)

network-firewall -

AWS Payment Cryptography (prefisso:)

payment-cryptography -

Servizio SMS e vocale Amazon Pinpoint (prefisso:)

sms-voice -

Amazon Polly (prefisso:

polly) -

Listino prezzi AWS (prefisso:)

pricing -

AWS Autorità di certificazione privata (prefisso:)

acm-pca -

AWS Cestino (prefisso:)

rbin -

Amazon Rekognition (prefisso:

rekognition) -

Service Quotas (prefisso:

servicequotas) -

Amazon Simple Email Service (prefisso:

ses) -

Amazon Simple Storage Service (prefisso:

s3) -

Amazon Simple Queue Service (prefisso:)

sqs -

Gateway di archiviazione AWS (prefisso:)

storagegateway -

Strumento di gestione degli incidenti AWS Systems Manager Contatti (prefisso:)

ssm-contacts -

Amazon Textract (prefisso:

textract) -

Amazon Transcribe (prefisso:

transcribe) -

AWS Transfer Family (prefisso:)

transfer -

Amazon WorkMail (prefisso:

workmail)

-

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

-

Valori di esempio:

o-a1b2c3d4e5

Il seguente esempio di policy di controllo delle risorse nega l'accesso ad Amazon S3 AWS Key Management Service e alle risorse a meno che la richiesta non provenga da endpoint VPC di proprietà dell'organizzazione specificata o da reti AWS di servizi che agiscono per tuo conto. Alcune organizzazioni potrebbero dover modificare ulteriormente questa policy per soddisfare le esigenze della propria organizzazione, ad esempio consentire l’accesso a partner terzi. Per ulteriori informazioni sui modelli di accesso da tenere in considerazione quando si applicano i controlli di accesso in base all’origine della richiesta, consulta Establish permissions guardrails using data perimeters.

Nota

Questa chiave di condizione è attualmente supportata per un set selezionato di servizi. AWS L’utilizzo di questa chiave con servizi non supportati può portare a esiti di autorizzazione non intenzionali. Definisci sempre la chiave di condizione per i servizi supportati nelle tue policy.

aws:VpceOrgPaths

Utilizza questa chiave per confrontare il AWS Organizations percorso dell'endpoint VPC da cui è stata effettuata la richiesta con il percorso specificato nella policy. Questa chiave di condizione consente di implementare i controlli perimetrali di rete a livello di unità organizzativa (OU), ridimensionandoli automaticamente in base all'utilizzo degli endpoint VPC man mano che si aggiungono nuovi endpoint entro i limiti specificati. OUs

-

Disponibilità: questa chiave viene inclusa nel contesto della richiesta quando viene effettuata una richiesta tramite un endpoint VPC e l’account del proprietario dell’endpoint VPC è membro di un’organizzazione. La chiave non è inclusa per le richieste effettuate tramite altri percorsi di rete o quando l’account del proprietario dell’endpoint VPC non fa parte di un’organizzazione.

I seguenti servizi supportano questa chiave:

-

AWS App Runner (prefisso:)

apprunner -

AWS Application Discovery Service (prefisso:)

discovery -

Amazon Athena (prefisso:

athena) -

AWS Cloud Map (prefisso:)

servicediscovery -

Amazon CloudWatch Application Insights (prefisso:

applicationinsights) -

AWS CloudFormation (prefisso:)

cloudformation -

Amazon Comprehend Medical (prefisso:

comprehendmedical) -

AWS Compute Optimizer (prefisso:)

compute-optimizer -

Amazon; Elastic Container Registry (prefisso:

ecr) -

Amazon Elastic Container Service (prefisso:

ecs) -

Amazon Kinesis Analytics (prefisso

kinesisanalytics:) -

Amazon Route 53 (prefisso:

route53) -

AWS DataSync (prefisso:)

datasync -

Amazon Elastic Block Store (prefisso:

ebs) -

Amazon EventBridge Scheduler (prefisso:)

scheduler -

Amazon Data Firehose (prefisso:

firehose) -

AWS HealthImaging (prefisso:)

medical-imaging -

AWS HealthLake (prefisso:)

healthlake -

AWS HealthOmics (prefisso:)

omics -

AWS Identity and Access Management (ad eccezione dell'

iam:PassRoleazione) (prefisso:)iam -

AWS IoT FleetWise (prefisso:)

iotfleetwise -

Wireless AWS IoT (prefisso:)

iotwireless -

AWS Key Management Service (prefisso:)

kms -

AWS Lambda (prefisso:)

lambda -

AWS Payment Cryptography (prefisso:)

payment-cryptography -

Amazon Polly (prefisso:

polly) -

AWS Autorità di certificazione privata (prefisso:)

acm-pca -

AWS Cestino (prefisso:)

rbin -

Amazon Rekognition (prefisso:

rekognition) -

Service Quotas (prefisso:

servicequotas) -

Amazon Simple Storage Service (prefisso:

s3) -

Gateway di archiviazione AWS (prefisso:)

storagegateway -

Strumento di gestione degli incidenti AWS Systems Manager Contatti (prefisso:)

ssm-contacts -

Amazon Textract (prefisso:

textract) -

Amazon Transcribe (prefisso:

transcribe) -

AWS Transfer Family (prefisso:)

transfer

-

-

Tipo di dati: stringa (elenco)

-

Tipo di valore: multivalore

-

Valori di esempio:

o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/

Poiché aws:VpceOrgPaths è una chiave di condizione multivalore, è necessario utilizzare gli operatori dell’insieme ForAnyValue o ForAllValues con gli operatori di condizione stringa per questa chiave. Il seguente esempio di policy di bucket di Amazon S3 consente l’accesso solo quando le richieste arrivano tramite endpoint VPC di proprietà di account in unità organizzative specifiche:

Nota

Questa chiave di condizione è attualmente supportata per un insieme selezionato di AWS servizi. L’utilizzo di questa chiave con servizi non supportati può portare a esiti di autorizzazione non intenzionali. Definisci sempre la chiave di condizione per i servizi supportati nelle tue policy.

Alcuni AWS servizi accedono alle risorse dell'utente dalle proprie reti quando agiscono per conto dell'utente. Se utilizzate tali servizi, dovrete modificare l'esempio di policy riportato sopra per consentire ai AWS servizi di accedere alle vostre risorse dall'esterno della rete. Per ulteriori informazioni sui modelli di accesso da tenere in considerazione quando si applicano i controlli di accesso in base all’origine della richiesta, consulta Establish permissions guardrails using data perimeters.

aws:VpcSourceIp

Utilizzare questa chiave per confrontare l'indirizzo IP da cui è stata effettuata una richiesta con l'indirizzo IP specificato nella policy. In una policy, la chiave corrisponde solo se la richiesta proviene dall'indirizzo IP specificato e passa attraverso un endpoint VPC.

-

Disponibilità: questa chiave è inclusa nel contesto della richiesta solo se la richiesta viene effettuata utilizzando un endpoint VPC.

-

Tipo di dati: indirizzo IP

-

Tipo di valore: valore singolo

Per ulteriori informazioni, consulta Controllo degli accessi agli endpoint VPC tramite le policy degli endpoint nella Guida per l'utente di Amazon VPC. Analogamente all'utilizzoaws:SourceVpc, è necessario aws:CalledVia utilizzare aws:ViaAWSService o consentire le richieste effettuate Servizi AWS utilizzando le sessioni di accesso inoltrato (FAS). Questo perché l'IP di origine della richiesta iniziale effettuata tramite un endpoint VPC non viene conservato nelle richieste FAS.

Nota

aws:VpcSourceIpsupporta IPv4 sia un IPv6 indirizzo che un intervallo di indirizzi IP. Per un elenco di Servizi AWS tale supporto IPv6, consulta Servizi AWS la Guida IPv6 per l'utente di Amazon VPC.

La chiave di condizione aws:VpcSourceIp deve essere sempre utilizzata insieme alle chiavi di condizione aws:SourceVpc o aws:SourceVpce. In caso contrario, è possibile che le chiamate API da un VPC imprevisto che utilizza lo stesso CIDR IP o uno che si sovrappone siano consentite da una policy. Ciò può verificarsi perché l'IP CIDRs dei due indirizzi IP non correlati VPCs può essere lo stesso o sovrapporsi. Invece, nella policy IDs dovrebbero essere utilizzati IDs VPC o VPC Endpoint in quanto dispongono di identificatori univoci globali. Questi identificatori univoci assicurano che non si verifichino risultati imprevisti.

Nota

Quando si Servizi AWS effettuano chiamate ad altri Servizi AWS per conto dell'utente (service-to-service chiamate), viene oscurato un determinato contesto di autorizzazione specifico della rete. Se la tua politica utilizza questa chiave di condizione con le Deny istruzioni, i principali potrebbero essere bloccati Servizio AWS involontariamente. Per consentire ai Servizi AWS di funzionare correttamente mantenendo i requisiti di sicurezza, escludi i principali del servizio dalle istruzioni Deny aggiungendo la chiave di condizione aws:PrincipalIsAWSService con il valore false.

Proprietà della risorsa

Utilizzare le chiavi di condizione seguenti per confrontare i dettagli della risorsa che è la destinazione della richiesta con le proprietà della risorsa specificate nella policy.

aws:ResourceAccount

Utilizza questa chiave per confrontare l'ID Account AWS del proprietario della risorsa richiesta con l'account della risorsa nella policy. Dopodiché, puoi consentire o negare l'accesso a tale risorsa in base all'account proprietario della stessa.

-

Disponibilità: questa chiave è sempre inclusa nel contesto della richiesta per la maggior parte delle operazioni dei servizi. Le seguenti operazioni non supportano questa chiave:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store: tutte le operazioni

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents— EventBridgePutEventschiamate su un bus di eventi in un altro account, se tale bus di eventi è stato configurato come EventBridge destinazione tra più account prima del 2 marzo 2023. Per ulteriori informazioni, consulta Concedere le autorizzazioni per consentire eventi da altri AWS account nella Amazon EventBridge User Guide.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

OpenSearch Servizio Amazon

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization

-

-

AWS Security Hub CSPM

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo di dati: stringa

-

Tipo di valore: valore singolo

Nota

Per ulteriori considerazioni sulle operazioni non supportate di cui sopra, consulta il repository di esempi di policy del perimetro di dati

Questa chiave è uguale all' Account AWS ID dell'account con le risorse valutate nella richiesta.

Per la maggior parte delle risorse presenti nel tuo account, l'ARN contiene l'ID account del proprietario della rispettiva risorsa. Per alcune risorse, come i bucket Amazon S3, l'ARN della risorsa non include l'ID account. I due esempi seguenti mostrano la differenza tra una risorsa il cui ARN contiene un ID account e un ARN Amazon S3 privo di un ID account:

-

arn:aws:iam::123456789012:role/AWSExampleRole: ruolo IAM creato e di proprietà all'interno dell'account 123456789012. -

arn:aws:s3:::amzn-s3-demo-bucket2: bucket Amazon S3 creato e posseduto all'interno dell'account111122223333, non visualizzato nell'ARN.

Usa la AWS console, l'API o la CLI, per trovare tutte le tue risorse e le corrispondenti. ARNs

Scrivi una policy che nega le autorizzazioni alle risorse in base all'ID account del proprietario della risorsa. Ad esempio, la seguente policy basata sull'identità nega l'accesso alla risorsa specificata se la risorsa non appartiene all'account specificato.

Per utilizzare questa policy, sostituisci il testo segnaposto in corsivo con le tue informazioni.

Importante

Questa policy non consente alcuna operazione. Utilizza invece l'effetto Deny, che nega esplicitamente l'accesso a tutte le risorse elencate nell'istruzione che non appartengono all'account elencato. Utilizza questa policy in combinazione con altre policy che consentono l'accesso a risorse specifiche.

Questa politica nega l'accesso a tutte le risorse per un AWS servizio specifico a meno che lo specificato non sia Account AWS proprietario della risorsa.

Nota

Alcuni Servizi AWS richiedono l'accesso a risorse AWS di proprietà ospitate in un altro Account AWS. L'utilizzo di aws:ResourceAccount nelle tue policy basate sull'identità potrebbe influire sulla capacità della tua identità di accedere a queste risorse.