Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempi di riepiloghi di policy

Gli esempi seguenti includono le policy JSON con i relativi riepiloghi di policy, i riepiloghi dei servizi e i riepiloghi delle operazioni, per aiutarti a comprendere le autorizzazioni concesse tramite una policy.

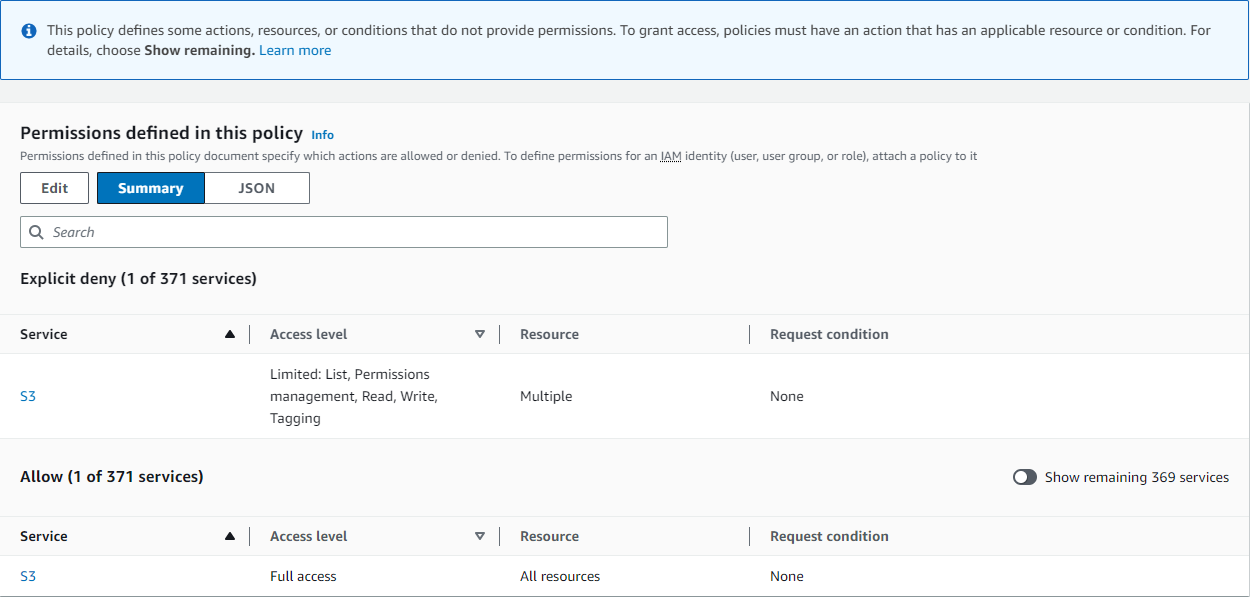

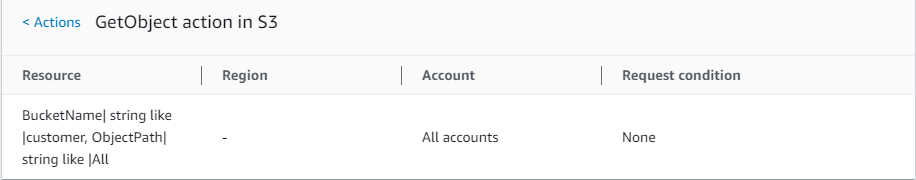

Politica 1: DenyCustomerBucket

Questa policy illustra un permesso e un rifiuto per lo stesso servizio.

DenyCustomerBucketRiepilogo della politica:

DenyCustomerBucket Riepilogo del servizio S3 (negazione esplicita):

GetObject (Leggi) Riepilogo delle azioni:

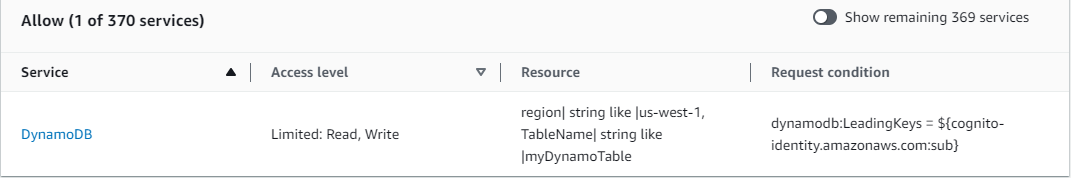

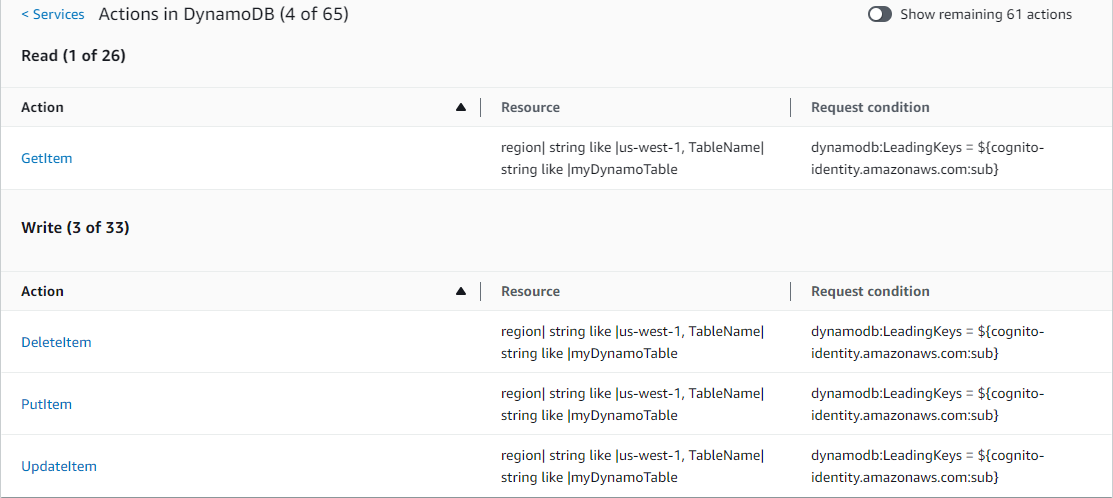

Politica 2: DynamoDbRowCognito ID

Questa policy consente l'accesso a livello di riga ad Amazon DynamoDB in base all'ID Amazon Cognito dell'utente.

DynamoDbRowCognitoRiepilogo della politica sull'ID:

DynamoDbRowCognitoRiepilogo del servizio ID DynamoDB (Allow):

GetItem (Elenco) Riepilogo delle azioni:

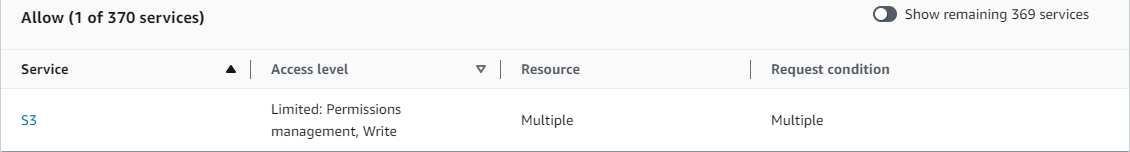

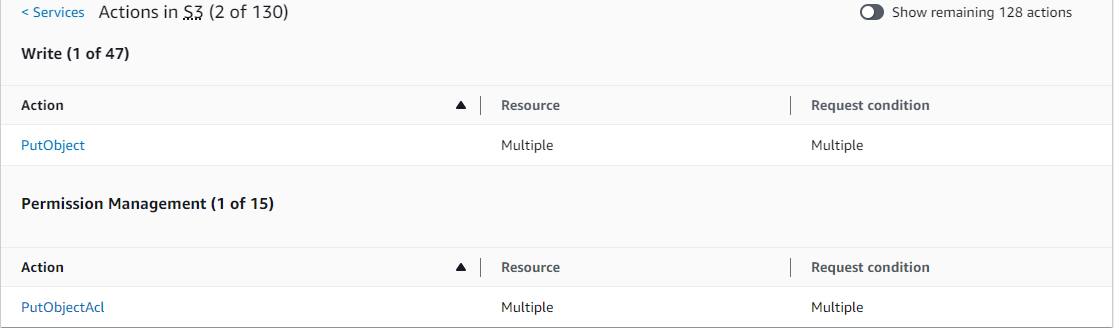

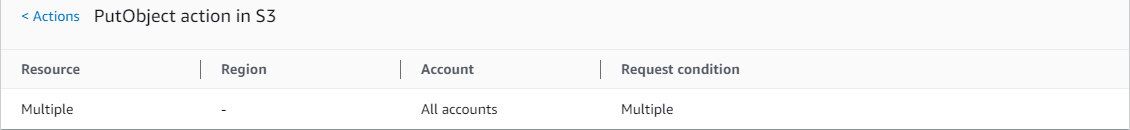

Politica 3: MultipleResourceCondition

Questa policy include più risorse e condizioni.

MultipleResourceConditionRiepilogo della politica:

MultipleResourceCondition Riepilogo del servizio S3 (Consenti):

PutObject (Scrivi) Riepilogo delle azioni:

Politica 4: EC2 _probleshoot

La seguente politica consente agli utenti di ottenere uno screenshot di un' EC2 istanza Amazon in esecuzione, il che può aiutare nella EC2 risoluzione dei problemi. Questa policy permette inoltre di visualizzare le informazioni sugli elementi nel bucket degli sviluppatori di Amazon S3.

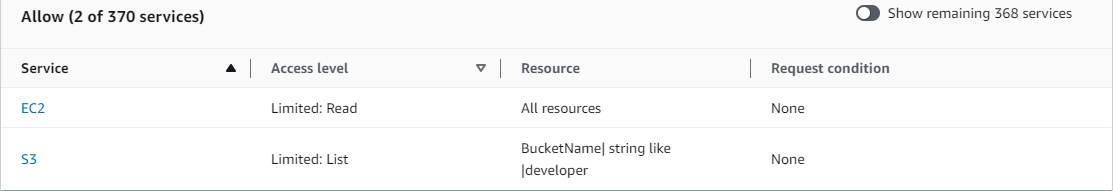

EC2_Risolvi i problemi relativi al riepilogo della politica:

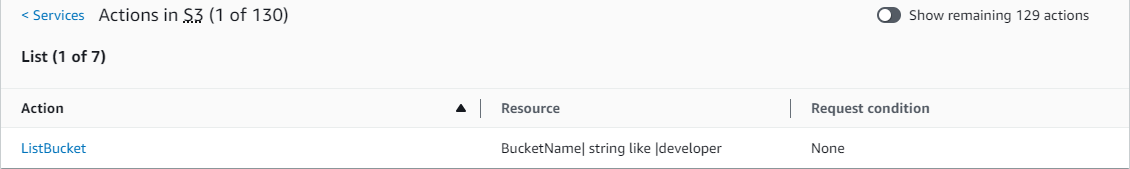

EC2_Risolvi i problemi relativi al riepilogo del servizio S3 (Consenti):

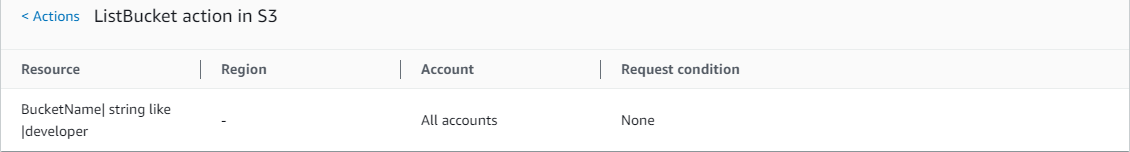

ListBucket (Elenco) Riepilogo delle azioni:

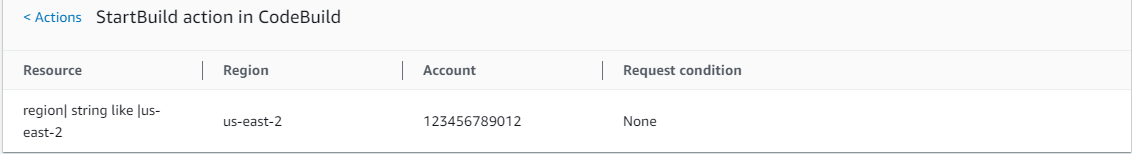

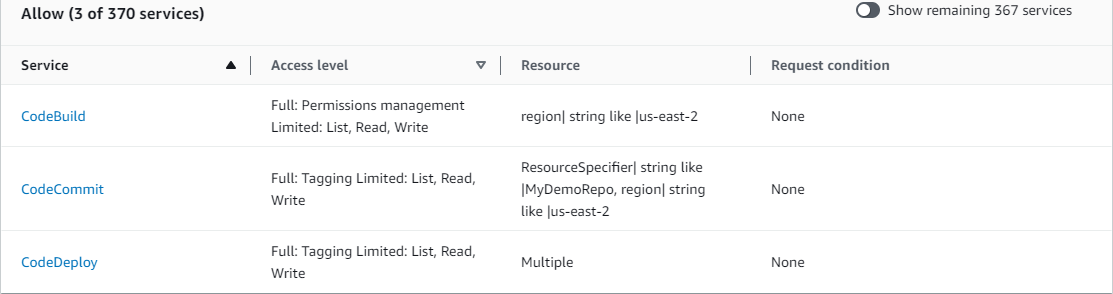

Politica 5: CodeBuild _ CodeCommit _ CodeDeploy

Questa politica fornisce l'accesso a CodeDeploy risorse e specifiche CodeBuild. CodeCommit Poiché queste risorse sono specifiche di ogni servizio, vengono visualizzate solo con il servizio corrispondente. Se includi una risorsa che non corrisponde ad alcun servizio nell'elemento Action, la risorsa viene visualizzata in tutti i riepiloghi delle operazioni.

CodeBuild_ CodeCommit _ Riepilogo CodeDeploy della politica:

CodeBuild_ CodeCommit _ CodeDeploy CodeBuild (Consenti) Riepilogo del servizio:

CodeBuild_ CodeCommit _ CodeDeploy StartBuild (Scrivi) Riepilogo delle azioni: