Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Concetti di S3 Access Grants

Flusso di lavoro per S3 Access Grants

Il flusso di lavoro per S3 Access Grants è il seguente:

Crea un'istanza S3 Access Grants. Per informazioni, consulta Operazioni con le istanze S3 Access Grants.

All'interno della tua istanza S3 Access Grants, registra le posizioni nei tuoi dati Amazon S3 e associa queste posizioni AWS Identity and Access Management ai ruoli (IAM). Per informazioni, consulta Registrazione di una posizione.

Crea concessioni per i beneficiari, che danno loro accesso alle tue risorse S3. Per informazioni, consulta Operazioni con le concessioni in S3 Access Grants.

Il beneficiario richiede le credenziali temporanee a S3 Access Grants. Per informazioni, consulta Richiedi l'accesso ai dati di Amazon S3 tramite S3 Access Grants.

Il beneficiario accede ai dati S3 utilizzando queste credenziali temporanee. Per informazioni, consulta Accedere ai dati S3 utilizzando le credenziali fornite da S3 Access Grants.

Per ulteriori informazioni, consulta Nozioni di base su S3 Access Grants.

- Istanze S3 Access Grants

-

Un'istanza S3 Access Grants è un container logico per singole concessioni. Quando si crea un'istanza S3 Access Grants, è necessario specificare Regione AWS. Ciascuna di Regione AWS esse Account AWS può avere un'istanza S3 Access Grants. Per ulteriori informazioni, consulta Operazioni con le istanze S3 Access Grants.

Se desideri utilizzare S3 Access Grants per concedere l'accesso alle identità di utenti e gruppi dalla tua directory aziendale, devi anche associare la tua istanza S3 Access Grants a un'istanza. AWS IAM Identity Center Per ulteriori informazioni, consulta S3 Access Grants e identità delle directory aziendali.

Un'istanza S3 Access Grants appena creata è vuota. È necessario registrare una posizione nell'istanza, che può essere il percorso predefinito di S3 (

s3://), un bucket o un prefisso all'interno di un bucket. Dopo aver registrato almeno un'ubicazione, è possibile creare dei permessi di accesso che consentono di accedere ai dati di questa ubicazione registrata. - Posizioni

-

Una localizzazione di S3 Access Grants associa i bucket o i prefissi a un ruolo (IAM). AWS Identity and Access Management S3 Access Grants assume questo ruolo IAM per vendere credenziali temporanee al beneficiario che accede a quella particolare posizione. Prima di poter creare una concessione di accesso, è necessario registrare almeno una posizione nell'istanza S3 Access Grants.

Si consiglia di registrare la posizione predefinita (

s3://) e di mapparla a un ruolo IAM. La posizione nel percorso S3 predefinito (s3://) copre l'accesso a tutti i bucket S3 nel tuo account. Regione AWS Quando si crea una concessione di accesso, è possibile restringere l'ambito della concessione a un bucket, a un prefisso o a un oggetto all'interno della posizione predefinita.Casi di utilizzo della gestione degli accessi più complessi potrebbero richiedere la registrazione di più posizioni rispetto a quella predefinita. Alcuni esempi di questi casi d'uso sono:

-

Si supponga che il bucket

amzn-s3-demo-bucketsia una posizione registrata nella tua istanza S3 Access Grants con un ruolo IAM mappato su di essa, ma a questo ruolo IAM sia negato l'accesso a un particolare prefisso all'interno del bucket. In questo caso, è possibile registrare il prefisso a cui il ruolo IAM non ha accesso come posizione separata e mappare tale posizione a un altro ruolo IAM con l'accesso necessario. -

Si supponga di voler creare dei grant che limitino l'accesso solo agli utenti all'interno di un endpoint di un cloud privato virtuale (VPC). In questo caso, è possibile registrare una posizione per un bucket in cui il ruolo IAM limita l'accesso all'endpoint VPC. Successivamente, quando un beneficiario chiede le credenziali a S3 Access Grants, S3 Access Grants assume il ruolo IAM della sede per vendere le credenziali temporanee. Questa credenziale negherà l'accesso al bucket specifico a meno che il chiamante non si trovi all'interno dell'endpoint VPC. Questa autorizzazione di negazione viene applicata in aggiunta alle normali autorizzazioni READ, WRITE o READWRITE specificate nella concessione.

Se il caso d'uso richiede la registrazione di più posizioni nell'istanza di S3 Access Grants, è possibile registrare uno dei seguenti elementi:

Il percorso S3 predefinito (

s3://)Un bucket (ad esempio,

amzn-s3-demo-bucket) o più bucketUn bucket e un prefisso (ad esempio,

amzn-s3-demo-bucket/prefix*

Per il numero massimo di sedi che è possibile registrare nell'istanza di S3 Access Grants, consulta Limitazioni di S3 Access Grants. Per ulteriori informazioni sulla registrazione di una posizione S3 Access Grants, consulta Registrazione di una posizione.

Dopo aver registrato la prima posizione nell'istanza S3 Access Grants, l'istanza non ha ancora alcun singolo accesso garantito. Pertanto, non è ancora stato concesso l'accesso a nessuno dei dati S3. È ora possibile creare concessioni di accesso per concedere l'accesso. Per ulteriori informazioni sulla creazione di concessioni, consulta Operazioni con le concessioni in S3 Access Grants.

-

- Concessioni

-

Una concessione individuale in un'istanza S3 Access Grants consente a un'identità specifica, un principale IAM o un utente o un gruppo di una directory aziendale, di ottenere l'accesso all'interno di una posizione registrata nell'istanza S3 Access Grants.

Quando si crea una concessione, non è necessario concedere l'accesso all'intera postazione registrata. È possibile restringere l'ambito di accesso della concessione all'interno di una località. Se la posizione registrata è il percorso S3 predefinito (

s3://), è necessario restringere l'ambito della concessione a un bucket, a un prefisso all'interno di un bucket o a un oggetto specifico. Se la posizione registrata del grant è un bucket o un prefisso, si può dare accesso all'intero bucket o prefisso, oppure si può restringere l'ambito del grant a un prefisso, sottoprefisso o oggetto.Nella concessione, si imposta anche il livello di accesso della concessione su READ, WRITE o READWRITE. Si supponga di avere una concessione che dia al gruppo della directory aziendale

01234567-89ab-cdef-0123-456789abcdefl'accesso in lettura al buckets3://. Gli utenti di questo gruppo possono avere accesso in modalità READ a tutti gli oggetti che hanno un nome di chiave dell'oggetto che inizia con il prefissoamzn-s3-demo-bucket/projects/items/*projects/items/nel bucket denominatoamzn-s3-demo-bucket.Per il numero massimo di concessioni che è possibile creare nell'istanza S3 Access Grants, consulta Limitazioni di S3 Access Grants. Per ulteriori informazioni sulla creazione di concessioni, consulta Creazione di concessioni.

- Credenziali temporanee di S3 Access Grants

-

Dopo aver creato una concessione, un'applicazione autorizzata che utilizza l'identità specificata nella concessione può richiedere le credenziali di accesso. just-in-time A tale scopo, l'applicazione richiama l'operazione API GetDataAccessS3. I beneficiari possono utilizzare questa operazione API per richiedere l'accesso ai dati S3 che hai condiviso con loro.

L'istanza S3 Access Grants valuta la richiesta

GetDataAccessrispetto alle concessioni di cui dispone. Se esiste una concessione corrispondente per il richiedente, S3 Access Grants assume il ruolo IAM associato alla posizione registrata del grant corrispondente. S3 Access Concede i permessi delle credenziali temporanee per accedere solo al bucket, al prefisso o all'oggetto S3 specificato dall'ambito del grant.Il tempo di scadenza delle credenziali di accesso temporanee è predefinito a 1 ora, ma è possibile impostarlo su qualsiasi valore compreso tra 15 minuti e 12 ore. Vedi la durata massima della sessione nel riferimento all'AssumeRoleAPI.

Come funziona

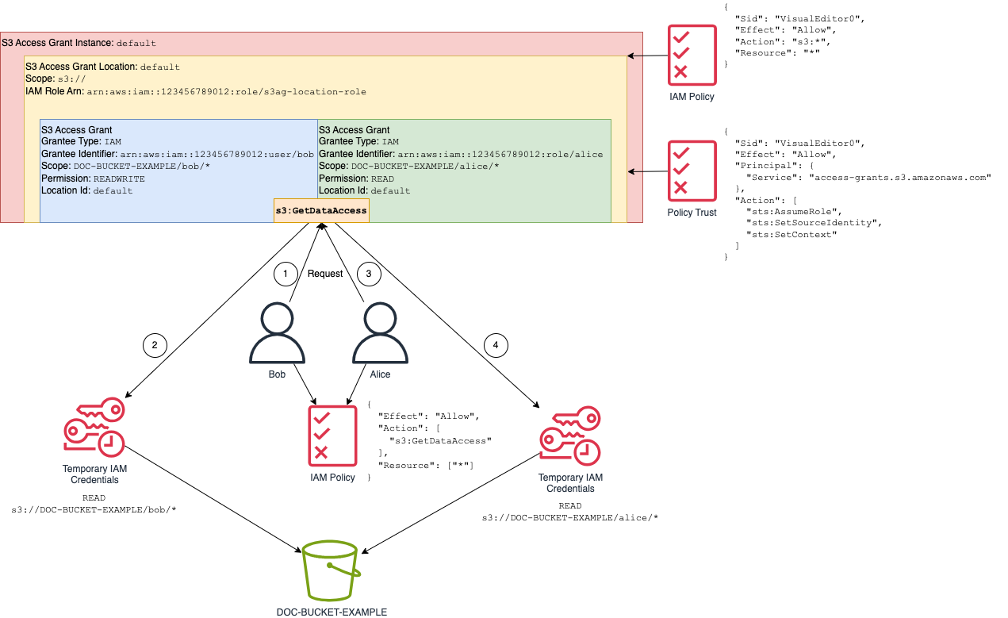

Nel diagramma seguente, una posizione Amazon S3 predefinita con l'ambito s3:// è registrata con il ruolo IAM s3ag-location-role. Questo ruolo IAM dispone delle autorizzazioni per eseguire azioni Amazon S3 all'interno dell'account quando le sue credenziali vengono ottenute tramite S3 Access Grants.

In questa posizione, vengono create due concessioni di accesso individuali per due utenti IAM. All'utente IAM Bob vengono concessi gli accessi READ e WRITE al prefisso bob/ nel bucket DOC-BUCKET-EXAMPLE. A un altro ruolo IAM, Alice, viene concesso solo l'accesso a READ sul prefisso alice/ nel bucket DOC-BUCKET-EXAMPLE. Viene definita una concessione, colorata in blu, per consentire a Bob di accedere al prefisso bob/ nel bucket DOC-BUCKET-EXAMPLE. Viene definita una concessione, colorata in verde, per consentire ad Alice di accedere al prefisso alice/ nel bucket DOC-BUCKET-EXAMPLE.

Quando Bob è il momento di passare ai READ dati, il ruolo IAM associato alla località in cui si trova la sua concessione richiama l'operazione dell'GetDataAccessAPI S3 Access Grants. Se Bob tenta di leggere (READ) un qualsiasi prefisso o oggetto S3 che inizia con s3://DOC-BUCKET-EXAMPLE/bob/*, la richiesta GetDataAccess restituisce un set di credenziali di sessione IAM temporanee con autorizzazione a s3://DOC-BUCKET-EXAMPLE/bob/*. Allo stesso modo, Bob può scrivere (WRITE) su qualsiasi prefisso o oggetto S3 che inizi con s3://DOC-BUCKET-EXAMPLE/bob/*, perché anche la concessione lo consente.

Alice, invece, può leggere (READ) tutto ciò che inizia con s3://DOC-BUCKET-EXAMPLE/alice/. Tuttavia, se prova a scrivere (WRITE) qualunque cosa su un qualsiasi bucket, prefisso o oggetto in s3://, riceverà un errore Accesso negato (403), perché non esiste alcuna concessione che le dia accesso in scrittura (WRITE) ai dati. Inoltre, se Alice richiede un qualsiasi livello di accesso (READ o WRITE) ai dati esterni as3://DOC-BUCKET-EXAMPLE/alice/, riceverà nuovamente un errore di accesso negato.

Questo modello si adatta a un numero elevato di utenti e bucket e semplifica la gestione di tali autorizzazioni. Anziché modificare le policy dei bucket S3 potenzialmente grandi ogni volta che desideri aggiungere o rimuovere una relazione di accesso prefisso-utente individuale, puoi aggiungere e rimuovere concessioni individuali e discrete.