Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Integrazione di un’istanza database Amazon RDS per Db2 con Amazon S3

È possibile trasferire i file tra l’istanza database Amazon RDS per Db2 e un bucket Amazon Simple Storage Service (Amazon S3) utilizzando le stored procedure di Amazon RDS. Per ulteriori informazioni, consulta Informazioni di riferimento sulle stored procedure di Amazon RDS per Db2.

Nota

L'istanza database e il bucket Amazon S3 devono trovarsi nella stessa Regione AWS.

Per l’integrazione di RDS per Db2 con Amazon S3, è necessario che l’istanza database abbia accesso a un bucket Amazon S3 in cui si trova RDS per Db2. Se al momento non è disponibile un bucket S3, creane uno.

Argomenti

Fase 1: Creazione di una policy IAM

In questo passaggio, crei una policy AWS Identity and Access Management (IAM) con le autorizzazioni necessarie per trasferire file dal bucket Amazon S3 all'istanza DB RDS. Questo passaggio presuppone che tu abbia già creato un bucket S3. Per ulteriori informazioni, consulta Creazione di un bucket nella Guida per l’utente di Amazon S3.

Prima di creare la policy, prendi nota delle seguenti informazioni:

-

L'Amazon Resource Name (ARN) del bucket

-

L'ARN per la tua chiave AWS Key Management Service (AWS KMS), se il tuo bucket utilizza SSE-KMS la crittografia o. SSE-S3

La policy IAM che crei dovrebbe contenere le seguenti informazioni. Sostituiscilo {amzn-s3-demo-bucket} con il nome del tuo bucket S3.

Puoi creare una policy IAM utilizzando Console di gestione AWS o il AWS Command Line Interface ()AWS CLI.

Per creare una policy IAM per consentire ad Amazon RDS l'accesso a un bucket Amazon S3

Accedi Console di gestione AWS e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Policy.

-

Scegli Crea policy, quindi JSON.

-

Aggiungi azioni per ogni servizio. Per trasferire i file da un bucket Amazon S3 ad Amazon RDS, devi selezionare le autorizzazioni per bucket e oggetti.

-

Espandi Risorse. Specifica le risorse bucket e oggetti.

-

Scegli Next (Successivo).

-

In Nome policy, inserisci un nome per la policy.

-

(Facoltativo) In Descrizione, inserisci una descrizione per la policy.

-

Scegli Crea policy.

Per creare una policy IAM per consentire ad Amazon RDS l'accesso a un bucket Amazon S3

-

Crea un file JSON che contenga il seguente documento di policy JSON.

{amzn-s3-demo-bucket}Sostituiscilo con il nome del tuo bucket S3. -

Esegui il comando create-policy. Nell'esempio seguente, sostituisci

iam_policy_nameeiam_policy_file_namecon un nome per la tua policy IAM e il nome del file JSON che hai creato nel passaggio 1.Per Linux, macOS o Unix:

aws iam create-policy \ --policy-nameiam_policy_name\ --policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt", "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }'Per Windows:

aws iam create-policy ^ --policy-nameiam_policy_name^ --policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:AbortMultipartUpload", "s3:ListBucket", "s3:DeleteObject", "s3:GetObjectVersion", "s3:ListMultipartUploadParts" ], "Resource": [ "arn:aws:s3:::s3_bucket_name/*", "arn:aws:s3:::s3_bucket_name" ] } ] }' -

Una volta creata la policy, prendi nota del relativo ARN. L’ARN servirà per Fase 2: creazione di un ruolo IAM e collegamento della policy IAM.

Per informazioni sulla creazione di una policy IAM, consulta Creazione di policy IAM nella Guida per l’utente di IAM.

Fase 2: creazione di un ruolo IAM e collegamento della policy IAM

Questo passaggio presuppone che tu abbia creato la policy IAM in Fase 1: Creazione di una policy IAM. In questa fase, si crea un ruolo IAM per l’istanza database RDS per Db2 e quindi si collega la policy IAM al ruolo.

Puoi creare un ruolo IAM per la tua istanza DB utilizzando Console di gestione AWS o ilAWS CLI.

Per creare un ruolo IAM e collegare la policy IAM al ruolo

Accedi a Console di gestione AWS e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, seleziona Roles (Ruoli).

-

Selezionare Create role (Crea ruolo).

-

Per Tipo di entità attendibile, seleziona Servizio AWS.

-

Per Servizio o caso d’uso, seleziona RDS, quindi RDS – Aggiungi ruolo al database.

-

Scegli Next (Successivo).

-

In Policy di autorizzazione, cerca e seleziona il nome della policy IAM che hai creato.

-

Scegli Next (Successivo).

-

In Role name, (Nome ruolo), inserisci un nome.

-

(Facoltativo) In Descrizione, inserisci una descrizione per il nuovo ruolo.

-

Scegli Crea ruolo.

Per creare un ruolo IAM e collegare la policy IAM al ruolo

-

Crea un file JSON che contenga il seguente documento di policy JSON:

-

Esegui il comando create-role. Nell'esempio seguente, sostituisci

iam_role_nameeiam_assume_role_policy_file_namecon un nome per il tuo ruolo IAM e il nome del file JSON che hai creato nel passaggio 1.Per Linux, macOS o Unix:

aws iam create-role \ --role-nameiam_role_name\ --assume-role-policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }'Per Windows:

aws iam create-role ^ --role-nameiam_role_name^ --assume-role-policy-document '{ "Version": "2012-10-17" , "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }' -

Una volta creato il ruolo, annota l'ARN del ruolo. L’ARN servirà per Fase 3: aggiunta del ruolo IAM all’istanza database RDS per Db2.

-

Esegui il comando attach-role-policy. Nell'esempio seguente, sostituisci

iam_policy_arncon l'ARN della policy IAM in cui hai creato. Fase 1: Creazione di una policy IAM Sostituisciloiam_role_namecon il nome del ruolo IAM che hai appena creato.Per Linux, macOS o Unix:

aws iam attach-role-policy \ --policy-arniam_policy_arn\ --role-nameiam_role_namePer Windows:

aws iam attach-role-policy ^ --policy-arniam_policy_arn^ --role-nameiam_role_name

Per ulteriori informazioni, consulta la pagina relativa alla creazione di un ruolo per delegare le autorizzazioni a un utente IAM nella Guida per l'utente IAM.

Fase 3: aggiunta del ruolo IAM all’istanza database RDS per Db2

In questa fase, si aggiunge il ruolo IAM all’istanza database RDS per Db2. Si notino i requisiti seguenti:

-

Devi disporre dell'accesso a un ruolo a cui sono collegate le policy di autorizzazione di Amazon S3.

-

È possibile associare un solo ruolo IAM alla volta all’istanza database RDS per Db2.

-

Lo stato dell’istanza database RDS per Db2 deve essere Disponibile.

Puoi aggiungere un ruolo IAM alla tua istanza DB utilizzando Console di gestione AWS o ilAWS CLI.

Per aggiungere un ruolo IAM all’istanza database RDS per Db2

Accedi a Console di gestione AWS e apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Nel pannello di navigazione, seleziona Database.

-

Scegli il nome dell’istanza database RDS per Db2.

-

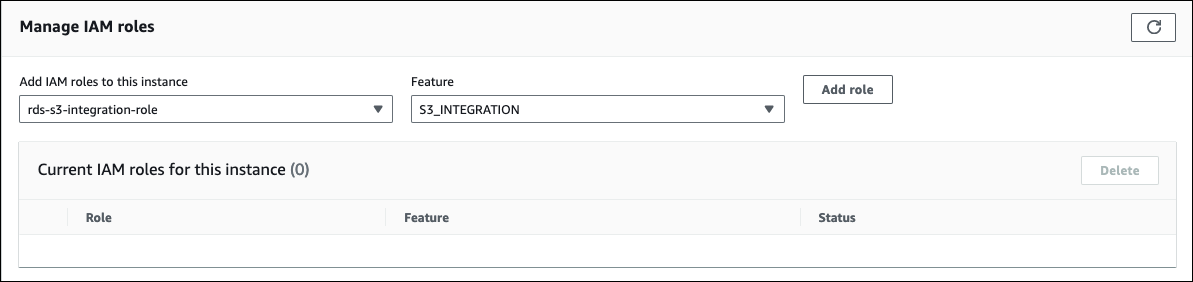

Sulla scheda Connettività e sicurezza, scorri verso il basso fino alla sezione Gestisci i ruoli IAM in fondo alla pagina.

-

Per Aggiungi i ruoli IAM a questa istanza, scegli il ruolo creato in Fase 2: creazione di un ruolo IAM e collegamento della policy IAM.

-

Per Feature (Caratteristica), selezionare S3_INTEGRATION.

-

Scegliere Add role (Aggiungi ruolo).

Per aggiungere un ruolo IAM all’istanza database RDS per Db2, esegui il comando add-role-to-db-instance. Nell'esempio seguente regiondb_instance_name, sostituisci e iam_role_arn con il nome dell'istanza DB Regione AWS in cui esiste, il nome dell'istanza DB e l'ARN del ruolo IAM in cui hai creato. Fase 2: creazione di un ruolo IAM e collegamento della policy IAM

Per Linux, macOS o Unix:

aws rds add-role-to-db-instance \ --region $region\ --db-instance-identifier $db_instance_name\ --feature-name S3_INTEGRATION \ --role-arn $iam_role_arn\

Per Windows:

aws rds add-role-to-db-instance ^ --region $region\ --db-instance-identifierdb_instance_name^ --feature-name S3_INTEGRATION ^ --role-arniam_role_arn^

Per verificare che il ruolo sia stato aggiunto correttamente all’istanza database RDS per Db2, esegui il comando describe-db-instances. Nell'esempio seguente, sostituiscilo db_instance_name con il nome dell'istanza DB.

Per Linux, macOS o Unix:

aws rds describe-db-instances \ --filters "Name=db-instance-id,Values=db_instance_name" \ --query 'DBInstances[].AssociatedRoles'

Per Windows:

aws rds describe-db-instances ^ --filters "Name=db-instance-id,Values=db_instance_name" ^ --query 'DBInstances[].AssociatedRoles'

Questo comando genera un output simile all’esempio seguente:

[

[

{

"RoleArn": "arn:aws:iam::0123456789012:role/rds-db2-s3-role",

"FeatureName": "S3_INTEGRATION",

"Status": "ACTIVE"

}

]

]