Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Requisiti

Assicurati di soddisfare i seguenti requisiti prima di aggiungere un'istanza database RDS per SQL Server al tuo dominio AD gestito dal cliente.

Argomenti

Configurazione di AD on-premise

Assicurati di disporre di un dominio Microsoft AD on-premise o gestito dal cliente a cui aggiungere l'istanza Amazon RDS per SQL Server. Il tuo dominio AD on-premise deve avere la seguente configurazione:

-

Se sono stati definiti siti AD, assicurati che le sottoreti nel VPC associato all’istanza database RDS per SQL Server siano definite nel sito AD. Verifica che non siano presenti conflitti tra le sottoreti del VPC e le sottoreti degli altri siti AD.

-

Il tuo controller di dominio AD ha un livello di funzionalità di dominio di Windows Server 2008 R2 o superiore.

-

Il nome di dominio AD non può essere nel formato Single Label Domain (SLD). RDS per SQL Server non supporta i domini SLD.

-

Il nome di dominio completo (FQDN) per AD non può contenere più di 47 caratteri.

Configurazione della connettività di rete

Assicurati di soddisfare le seguenti configurazioni di rete:

-

Configura la connettività tra l’Amazon VPC in cui desideri creare l’istanza database RDS per SQL Server e AD autogestito. È possibile configurare la connettività utilizzando AWS Direct Connect, AWS VPN, peering VPC o Transit Gateway AWS .

-

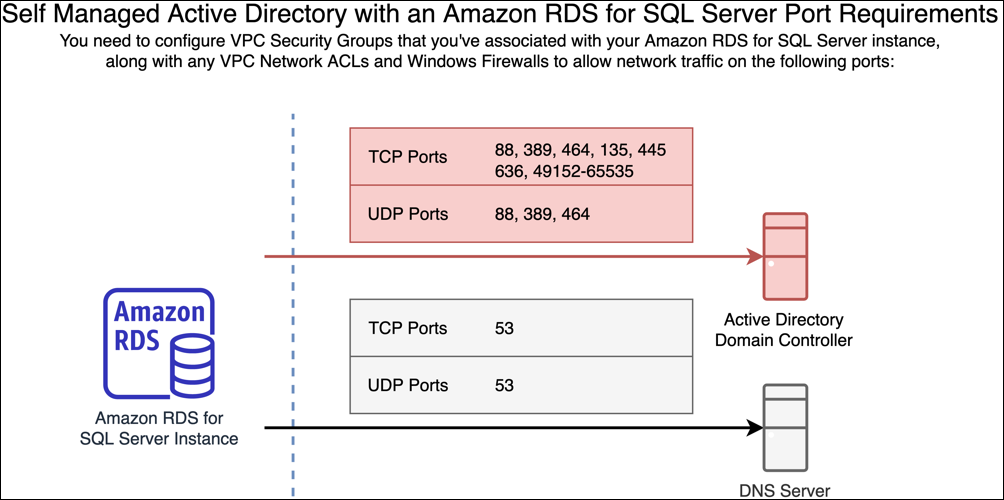

Per i gruppi di sicurezza VPC, il gruppo di sicurezza predefinito per Amazon VPC predefinito è già aggiunto all'istanza database RDS per SQL Server nella console. Assicurati che il gruppo di sicurezza e la rete VPC ACLs per le sottoreti in cui stai creando l'istanza DB RDS per SQL Server consentano il traffico sulle porte e nelle direzioni mostrate nel diagramma seguente.

Nella tabella seguente è indicato il ruolo di ciascuna porta.

Protocollo Porte Ruolo TCP/UDP 53 Domain Name System (DNS) TCP/UDP 88 Autenticazione Kerberos TCP/UDP 464 Modifica/reimpostazione della password TCP/UDP 389 Lightweight Directory Access Protocol (LDAP) TCP 135 Distributed Computing Environment/End Point Mapper (DCE/EPMAP) TCP 445 Condivisione di file SMB di Servizi directory TCP 636 Lightweight Directory Access Protocol over (LDAPS) TLS/SSL TCP 49152 - 65535 Porte effimere per RPC In genere, i server DNS del dominio si trovano nei controller di dominio AD. Non è necessario configurare il set di opzioni DHCP nel VPC per utilizzare questa funzionalità. Per ulteriori informazioni, consulta Set di opzioni DHCP nella Guida per l'utente di Amazon VPC.

Importante

Se utilizzi una rete VPC ACLs, devi anche consentire il traffico in uscita su porte dinamiche (49152-65535) dall'istanza DB di RDS per SQL Server. Assicurati che queste regole relative al traffico siano implementate anche nei firewall validi per ciascuno dei controller di dominio AD, per i server DNS e per le istanze database RDS per SQL Server.

Sebbene i gruppi di sicurezza VPC richiedano l'apertura delle porte solo nella direzione di avvio del traffico di rete, la maggior parte dei firewall Windows e delle reti VPC richiedono che le porte siano aperte in ACLs entrambe le direzioni.

Configurazione dell'account del servizio di dominio AD

Assicurati di soddisfare i seguenti requisiti per un account del servizio di dominio AD:

-

Assicurati di disporre di un account del servizio di dominio nel dominio AD autogestito con autorizzazioni delegate per aggiungere computer al dominio. Un account del servizio di dominio è un account utente nel tuo dominio AD gestito dal cliente a cui è stata delegata l'autorizzazione per eseguire determinate attività.

-

All'account del servizio di dominio devono essere delegate le seguenti autorizzazioni nell'unità organizzativa (UO) a cui stai aggiungendo l'istanza database RDS per SQL Server:

Capacità convalidata di scrivere sul nome host DNS

Capacità convalidata di scrivere sul nome principale del servizio

Creazione ed eliminazione degli oggetti computer

Rappresentano il set minimo di autorizzazioni necessarie per unire oggetti computer ad AD autogestito. Per ulteriori informazioni, consulta l'argomento relativo agli errori durante il tentativo di aggiungere computer a un dominio

nella documentazione di Microsoft Windows Server. -

Per utilizzare l'autenticazione Kerberos, devi fornire i nomi principali dei servizi (SPNs) e le autorizzazioni DNS all'account del servizio di dominio AD:

-

SPN di scrittura: delegare l’autorizzazione SPN di scrittura all’account del servizio di dominio AD nell’unità organizzativa in cui è necessario unire l’istanza database RDS per SQL Server. Queste autorizzazioni sono diverse dal nome SPN di scrittura convalidato.

-

Autorizzazioni DNS: fornire le seguenti autorizzazioni all’account del servizio di dominio AD nella gestione DNS a livello di server per il controller di dominio:

Elenca contenuti

Leggi tutte le proprietà

Autorizzazioni di lettura

-

Importante

Non spostare gli oggetti computer creati da RDS per SQL Server nell'unità organizzativa dopo la creazione dell'istanza database. Lo spostamento degli oggetti associati creerà una configurazione errata dell'istanza database RDS per SQL Server. Se devi spostare gli oggetti informatici creati da Amazon RDS, utilizza l'operazione Modify DBInstance RDS API per modificare i parametri del dominio con la posizione desiderata degli oggetti del computer.

Configurazione della comunicazione sicura tramite LDAPS

La comunicazione tramite LDAPS è consigliata per consentire a RDS di interrogare e accedere agli oggetti del computer e al controller di dominio SPNs . Per utilizzare un protocollo LDAP sicuro, si utilizza un certificato SSL valido sul controller di dominio che soddisfi i requisiti del protocollo LDAPS sicuro. Se nel controller di dominio non esiste un certificato SSL valido, per impostazione predefinita l’istanza database RDS per SQL Server utilizza LDAP. Per ulteriori informazioni sulla validità del certificato, consultare Requirements for an LDAPS certificate