Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Controllo dell'accesso con i gruppi di sicurezza

I gruppi di sicurezza VPC controllano l’accesso che il traffico ha in entrata e in uscita su un’istanza database . Per impostazione predefinita, l’accesso alla rete è disattivato per un’istanza database . Puoi specificare delle norme in un gruppo di sicurezza che consente l'accesso da un intervallo di indirizzi IP, dalla porta o da un gruppo di sicurezza. Una volta configurate le regole in ingresso, si applicano le stesse regole a tutte le istanze database con associazione a tale gruppo di sicurezza. Puoi specificare fino a 20 norme in un gruppo di sicurezza.

Panoramica dei gruppi di sicurezza VPC

Ogni regola del gruppo di sicurezza VPC consente a un’origine specifica di accedere a un’istanza database in un VPC con associazione al gruppo di sicurezza VPC specifico. L'origine può essere una serie di indirizzi (ad esempio, 203.0.113.0/24) oppure un altro gruppo di sicurezza VPC. Specificando un gruppo di sicurezza VPC come origine, consenti il traffico in entrata da tutte le istanze (in genere i server dell'applicazione) che usano il gruppo di sicurezza VPC. I gruppi di sicurezza VPC possono avere regole che gestiscono sia il traffico in entrata che in uscita. Tuttavia, le regole del traffico in uscita in genere non si applicano alle istanze database . Le regole del traffico in uscita si applicano solo se l’istanza database funge da client. Ad esempio, le regole del traffico in uscita si applicano a un'istanza database di Oracle con collegamenti database in uscita. Per creare gruppi di sicurezza VPC, è necessario utilizzare l'API Amazon EC2 o l'opzione Security Group (Gruppo di sicurezza) nella console VPC.

Quando si creano regole per il gruppo di sicurezza VPC che consentono l’accesso alle istanze nel VPC, è necessario specificare una porta per ciascun intervallo di indirizzi per i quali la regola consente l’accesso. Ad esempio, se si desidera abilitare l'accesso SSH (Secure Shell) alle istanze nel VPC, devi creare una regola che consenta l'accesso alla porta TCP 22 per l'intervallo di indirizzi specificato.

È possibile configurare più gruppi di sicurezza VPC che consentono l'accesso a porte diverse per istanze diverse nel VPC. Ad esempio, è possibile creare un gruppo di sicurezza VPC che consenta l'accesso alla porta TCP 80 per i server web nel VPC. Quindi è possibile creare un altro gruppo di sicurezza VPC che consenta l’accesso alla porta TCP 3306 per le istanze database RDS per MySQL nel VPC.

Per ulteriori informazioni sui gruppi di sicurezza VPC, consulta la pagina Gruppi di sicurezza nella Guida per l'utente di Amazon Virtual Private Cloud.

Nota

Se l’istanza database si trova in un VPC ma non è accessibile pubblicamente, è possibile anche utilizzare una connessione VPN AWS sito-sito o una connessione Direct Connect per accedervi da una rete privata. Per ulteriori informazioni, consulta Riservatezza del traffico Internet.

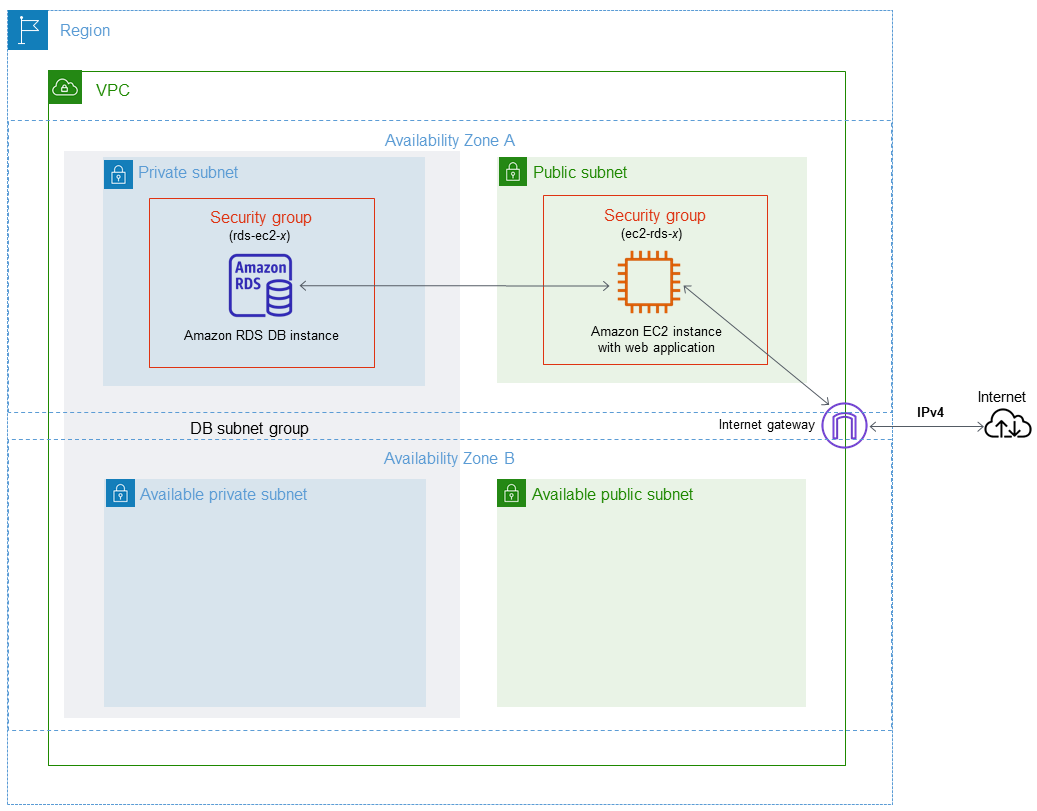

Scenario del gruppo di sicurezza

Un uso comune di un’istanza database in un VPC è quello di condividere dati con un server di applicazione in esecuzione in un’istanza Amazon EC2 nello stesso VPC, al quale si accede tramite un’applicazione client esterna al VPC. Per questo scenario, si utilizzano le pagine RDS e VPC sulla Console di gestione AWS oppure le azioni API RDS ed EC2 per creare le istanze e i gruppi di sicurezza necessari:

-

Creare un gruppo di sicurezza VPC (ad esempio,

sg-0123ec2example) e definire le regole in entrata che utilizzano l'indirizzo IP dell'applicazione client usato nell'indirizzo IP dell'applicazione del client come origine. Questo gruppo di sicurezza consente all'applicazione del client di collegarsi alle istanze EC2 in una VPC che utilizza questo gruppo di sicurezza. -

Creare un'istanza EC2 per l'applicazione e aggiungere l'istanza EC2 al gruppo di sicurezza VPC (

sg-0123ec2example) creato nel passaggio precedente. -

Creare un secondo gruppo di sicurezza VPC (ad esempio,

sg-6789rdsexample) e creare una nuova regola specificando il gruppo di sicurezza VPC creato nel passaggio 1 (sg-0123ec2example) come l'origine. -

Creare una nuova istanza database e aggiungere l’istanza database al gruppo di sicurezza VPC (

sg-6789rdsexample) creato nel passaggio precedente. Quando si crea l’istanza database , utilizzare lo stesso numero di porta di quello specificato per la regola del gruppo di sicurezza VPC (sg-6789rdsexample) creato nel passaggio 3.

Il seguente diagramma mostra questo scenario.

Per istruzioni dettagliate sulla configurazione di un VPC per questo scenario, consulta Tutorial: Creazione di un Amazon VPC da utilizzare con un'istanza database (solo IPv4). Per ulteriori informazioni sull’utilizzo di un VPC, consulta Amazon VPC e Amazon RDS.

Creazione di un gruppo di sicurezza VPC

Puoi creare un gruppo di sicurezza VPC per un'istanza database tramite la console VPC. Per informazioni sulla creazione di un gruppo di sicurezza, consulta le pagine Fornisci accesso alla istanza database nel VPC creando un gruppo di sicurezza e Gruppi di sicurezza nella Guida per l'utente di Amazon Virtual Private Cloud.

Associazione di un gruppo di sicurezza a un istanza database

È possibile associare un gruppo di sicurezza a un'istanza database utilizzando l'opzione Modifica nella console RDS, l'API ModifyDBInstance Amazon RDS o il comando modify-db-instance AWS CLI.

L’esempio della CLI seguente associa un gruppo di sicurezza VPC specifico e rimuove i gruppi di sicurezza database dall’istanza database

aws rds modify-db-instance --db-instance-identifierdbName--vpc-security-group-idssg-ID

Per ulteriori informazioni sulla modifica di un'istanza di database, consulta Modifica di un'istanza database Amazon RDS . Per le considerazioni sui gruppi di sicurezza quando si ripristina un'istanza database da uno snapshot DB, consulta Considerazioni relative al gruppo di sicurezza .

Nota

Nella console RDS vengono visualizzati diversi nomi di regole dei gruppi di sicurezza per il database se il valore della porta è configurato su un valore non predefinito.

Per le istanze database RDS per Oracle, è possibile associare gruppi di sicurezza aggiuntivi compilando l’impostazione delle opzioni del gruppo di sicurezza per le opzioni Oracle Enterprise Manager Database Express (OEM), Oracle Management Agent per Enterprise Manager Cloud Control (OEM Agent) e Oracle Secure Sockets Layer. In questo caso, entrambi i gruppi di sicurezza associati all’istanza database e le impostazioni delle opzioni si applicano all’istanza database. Per ulteriori informazioni su questi gruppi di opzioni, consulta Oracle Enterprise Manager, Oracle Management Agent per Enterprise Manager Cloud Control e Oracle Secure Sockets Layer.