Panduan ini mendokumentasikan konsol administrasi AWS Wickr baru, yang dirilis pada 13 Maret 2025. Untuk dokumentasi tentang versi klasik konsol administrasi AWS Wickr, lihat Panduan Administrasi Klasik.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan AWS Wickr dengan sistem masuk tunggal Microsoft Entra (Azure AD)

AWS Wickr dapat dikonfigurasi untuk menggunakan Microsoft Entra (Azure AD) sebagai penyedia identitas. Untuk melakukannya, selesaikan prosedur berikut di Microsoft Entra dan konsol admin AWS Wickr.

Awas

Setelah SSO diaktifkan pada jaringan itu akan menandatangani pengguna aktif keluar dari Wickr dan memaksa mereka untuk mengautentikasi ulang menggunakan penyedia SSO.

Lengkapi prosedur berikut untuk mendaftarkan AWS Wickr sebagai aplikasi di Microsoft Entra.

catatan

Lihat dokumentasi Microsoft Entra untuk tangkapan layar terperinci dan pemecahan masalah. Untuk informasi selengkapnya, lihat Mendaftarkan aplikasi dengan platform identitas Microsoft

-

Di panel navigasi, pilih Aplikasi dan kemudian pilih Pendaftaran Aplikasi.

-

Pada halaman Pendaftaran Aplikasi, pilih Daftarkan aplikasi, lalu masukkan nama aplikasi.

-

Pilih Akun di direktori organisasi ini saja (Hanya Direktori Default - Penyewa tunggal).

-

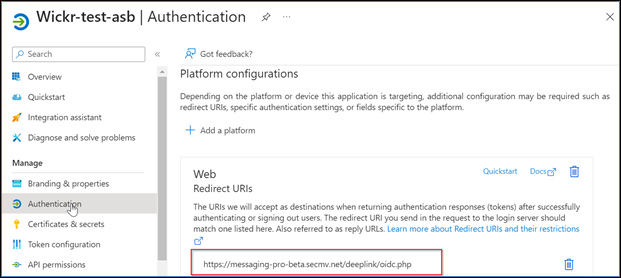

Di bawah Redirect URI, pilih Web, lalu masukkan URI pengalihan yang tersedia di pengaturan konfigurasi SSO di konsol Admin Wickr AWS

-

Pilih Daftar.

-

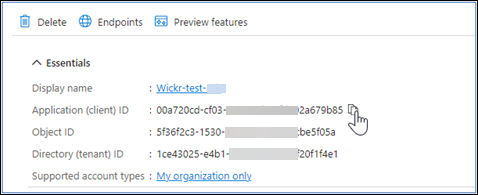

Setelah pendaftaran, copy/save ID Aplikasi (Klien) dihasilkan.

-

Pilih tab Endpoints untuk membuat catatan berikut:

-

Titik akhir otorisasi Oauth 2.0 (v2): Misalnya:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Edit nilai ini untuk menghapus 'oauth2/” dan “otorisasi”. Misalnya URL tetap akan terlihat seperti ini:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Ini akan direferensikan sebagai Emiten SSO.

-

Selesaikan prosedur berikut untuk mengatur otentikasi di Microsoft Entra.

-

Di panel navigasi, pilih Otentikasi.

-

Pada halaman Otentikasi, pastikan URI Pengalihan Web sama dengan yang dimasukkan sebelumnya (dalam Daftar AWS Wickr sebagai Aplikasi).

-

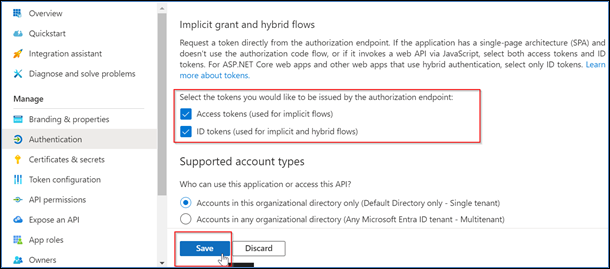

Pilih Access token yang digunakan untuk aliran implisit dan token ID yang digunakan untuk aliran implisit dan hybrid.

-

Pilih Simpan.

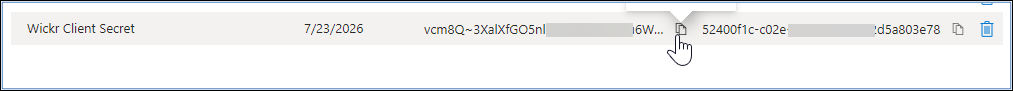

Selesaikan prosedur berikut untuk mengatur sertifikat dan rahasia di Microsoft Entra.

-

Di panel navigasi, pilih Sertifikat & rahasia.

-

Pada halaman Sertifikat & Rahasia, pilih tab Rahasia klien.

-

Di bawah tab Rahasia klien, pilih Rahasia klien baru.

-

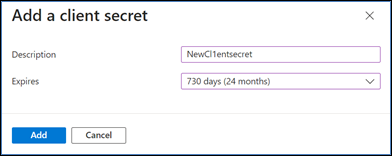

Masukkan deskripsi dan pilih periode kedaluwarsa untuk rahasia tersebut.

-

Pilih Tambahkan.

-

Setelah sertifikat dibuat, salin nilai rahasia Klien.

catatan

Nilai rahasia klien (bukan ID Rahasia) akan diperlukan untuk kode aplikasi klien Anda. Anda mungkin tidak dapat melihat atau menyalin nilai rahasia setelah meninggalkan halaman ini. Jika Anda tidak menyalinnya sekarang, Anda harus kembali untuk membuat rahasia klien baru.

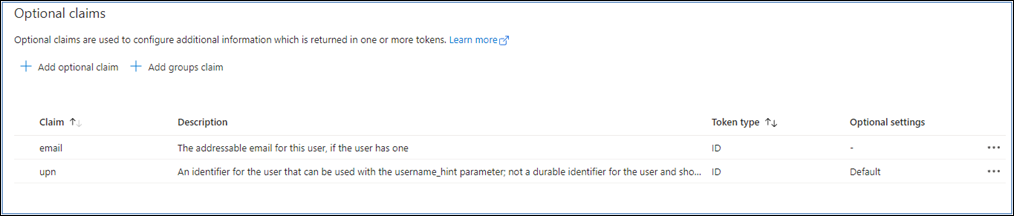

Selesaikan prosedur berikut untuk mengatur konfigurasi token di Microsoft Entra.

-

Di panel navigasi, pilih konfigurasi Token.

-

Pada halaman konfigurasi Token, pilih Tambahkan klaim opsional.

-

Di bawah Klaim opsional, pilih jenis Token sebagai ID.

-

Setelah memilih ID, di bawah Klaim, pilih email dan upn.

-

Pilih Tambahkan.

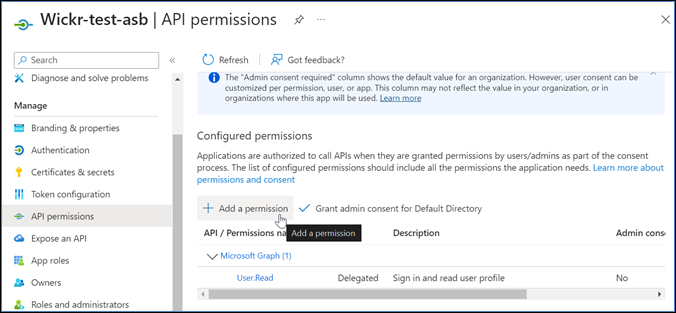

Selesaikan prosedur berikut untuk mengatur izin API di Microsoft Entra.

-

Di panel navigasi, pilih izin API.

-

Pada halaman izin API, pilih Tambahkan izin.

-

Pilih Microsoft Graph dan kemudian pilih Izin Delegasi.

-

Pilih kotak centang untuk email, offline_access, openid, profil.

-

Pilih Tambahkan izin.

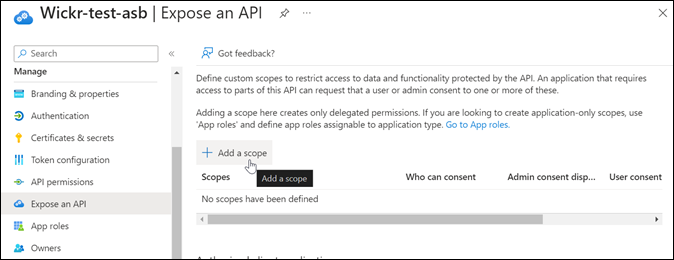

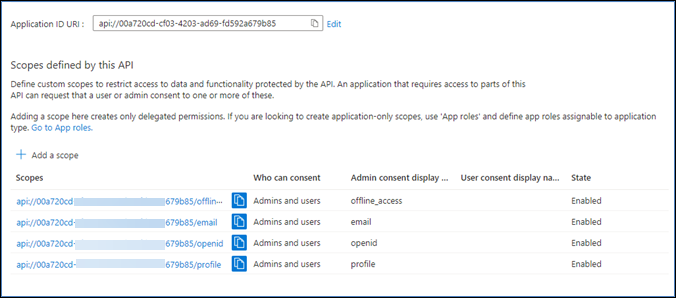

Selesaikan prosedur berikut untuk mengekspos API untuk masing-masing dari 4 cakupan di Microsoft Entra.

-

Di panel navigasi, pilih Expose an API.

-

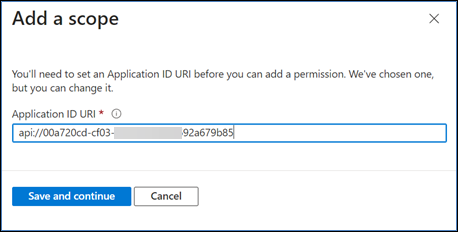

Pada halaman Expose an API, pilih Add a scope.

URI ID Aplikasi harus diisi secara otomatis, dan ID yang mengikuti URI harus cocok dengan ID Aplikasi (dibuat di Register AWS Wickr sebagai aplikasi).

-

Jangan pilih Save and continue (Simpan dan lanjutkan).

-

Pilih tag Admin dan pengguna, lalu masukkan nama lingkup sebagai offline_access.

-

Pilih Status, lalu pilih Aktifkan.

-

Pilih Tambahkan ruang lingkup.

-

Ulangi langkah 1—6 dari bagian ini untuk menambahkan cakupan berikut: email, openid, dan profil.

-

Di bawah Aplikasi klien resmi, pilih Tambahkan aplikasi klien.

-

Pilih keempat cakupan yang dibuat pada langkah sebelumnya.

-

Masukkan atau verifikasi ID Aplikasi (klien).

-

Pilih Tambahkan aplikasi.

Selesaikan prosedur konfigurasi berikut di konsol AWS Wickr.

-

Buka Konsol Manajemen AWS untuk Wickr di. https://console.aws.amazon.com/wickr/

-

Pada halaman Jaringan, pilih nama jaringan untuk menavigasi ke jaringan itu.

-

Di panel navigasi, pilih Manajemen pengguna, lalu pilih Konfigurasi SSO.

-

Masukkan detail berikut:

-

Penerbit — Ini adalah titik akhir yang telah dimodifikasi sebelumnya (Misalnya).

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

ID Klien - Ini adalah ID Aplikasi (klien) dari panel Ikhtisar.

-

Rahasia klien (opsional) - Ini adalah rahasia Klien dari panel Sertifikat & rahasia.

-

Cakupan — Ini adalah nama cakupan yang diekspos pada panel Expose an API. Masukkan email, profil, offline_access, dan openid.

-

Lingkup nama pengguna khusus (opsional) - Masukkan upn.

-

ID Perusahaan — Ini bisa menjadi nilai teks unik termasuk karakter alfanumerik dan garis bawah. Frasa ini adalah apa yang akan dimasukkan pengguna Anda saat mendaftar di perangkat baru.

Bidang lainnya bersifat opsional.

-

-

Pilih Berikutnya.

-

Verifikasi detail di halaman Tinjau dan simpan, lalu pilih Simpan perubahan.

Konfigurasi SSO selesai. Untuk memverifikasi, Anda sekarang dapat menambahkan pengguna ke aplikasi di Microsoft Entra, dan login dengan pengguna menggunakan SSO dan ID Perusahaan.

Untuk informasi selengkapnya tentang cara mengundang dan menghubungkan pengguna, lihat Membuat dan mengundang pengguna.

Berikut ini adalah masalah umum yang mungkin Anda temui dan saran untuk menyelesaikannya.

-

Tes SSO Connection gagal atau tidak responsif:

-

Pastikan Penerbit SSO dikonfigurasi seperti yang diharapkan.

-

Pastikan bidang yang diperlukan di SSO Configurated diatur seperti yang diharapkan.

-

-

Tes koneksi berhasil, tetapi pengguna tidak dapat masuk:

-

Pastikan pengguna ditambahkan ke aplikasi Wickr yang Anda daftarkan di Microsoft Entra.

-

Pastikan pengguna menggunakan ID perusahaan yang benar, termasuk awalan. Misalnya UE1 - DemoNetwork W_DrQTVA.

-

Rahasia Klien mungkin tidak disetel dengan benar dalam Konfigurasi AWS Wickr SSO. Atur ulang dengan membuat rahasia Klien lain di Microsoft Entra dan atur rahasia Klien baru di Wickr SSO Configuration.

-