Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Manajemen identitas

Bagian ini membahas bagaimana pengguna tenaga kerja di direktori perusahaan bergabung ke dalam Akun AWS dan mengakses SageMaker AI Studio. Pertama, kami akan menjelaskan secara singkat bagaimana pengguna, grup, dan peran dipetakan, dan cara kerja federasi pengguna.

Pengguna, grup, dan peran

Di AWS, izin sumber daya dikelola menggunakan pengguna, grup, dan peran. Pelanggan dapat mengelola pengguna dan grup mereka baik melaluiIAM, atau di direktori perusahaan seperti Active Directory (AD), yang diaktifkan melalui iDP eksternal seperti Okta, yang memungkinkan mereka untuk mengautentikasi pengguna ke berbagai aplikasi yang berjalan di cloud dan lokal.

Seperti yang dibahas di bagian Manajemen Identitas Pilar AWS Keamanan, ini adalah praktik terbaik untuk mengelola identitas pengguna Anda di IDP pusat, karena ini membantu mengintegrasikan dengan mudah dengan proses SDM back-end Anda, dan membantu mengelola akses ke pengguna tenaga kerja Anda.

IdPs seperti Okta memungkinkan pengguna akhir untuk mengautentikasi ke satu atau lebih Akun AWS dan mendapatkan akses ke peran tertentu menggunakan SSO dengan bahasa markup asertasi keamanan (). SAML Admin iDP memiliki kemampuan untuk mengunduh peran dari ke Akun AWS iDP, dan menetapkannya ke pengguna. Saat masuk ke AWS, pengguna akhir disajikan dengan AWS layar yang menampilkan AWS peran daftar yang ditetapkan kepada mereka dalam satu atau lebih Akun AWS. Mereka dapat memilih peran yang akan diambil untuk login, yang menentukan izin mereka selama sesi yang diautentikasi itu.

Grup harus ada di IDP untuk setiap akun tertentu dan kombinasi peran yang ingin Anda berikan aksesnya. Anda dapat menganggap kelompok-kelompok ini sebagai kelompok AWS khusus peran. Setiap pengguna yang merupakan anggota grup khusus peran ini diberikan hak tunggal: akses ke satu peran tertentu dalam satu peran tertentu Akun AWS. Namun, proses hak tunggal ini tidak menskalakan untuk mengelola akses pengguna dengan menetapkan setiap pengguna ke grup AWS peran tertentu. Untuk menyederhanakan administrasi, kami sarankan Anda juga membuat sejumlah grup untuk semua set pengguna yang berbeda di organisasi Anda yang memerlukan serangkaian hak yang berbeda. AWS

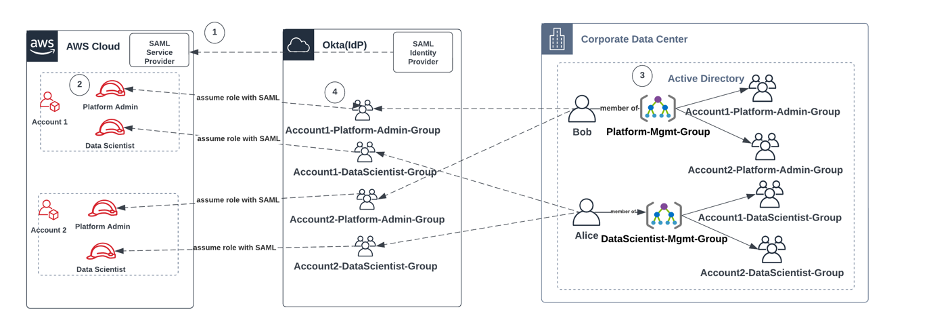

Untuk mengilustrasikan penyiapan iDP pusat, pertimbangkan perusahaan dengan penyiapan AD, tempat pengguna dan grup disinkronkan ke direktori iDP. Pada tahun AWS, grup AD ini dipetakan ke IAM peran. Langkah-langkah utama alur kerja berikut:

Alur kerja untuk pengguna AD orientasi, grup AD, dan peran IAM

-

Di AWS, Setup SAML integrasi untuk masing-masing Anda Akun AWS dengan IDP Anda.

-

Di AWS, atur peran di masing-masing Akun AWS dan sinkronkan ke iDP.

-

Dalam sistem AD perusahaan:

-

Buat Grup AD untuk setiap peran akun dan sinkronkan ke IDP (misalnya,

Account1-Platform-Admin-Group(alias Grup AWS Peran)). -

Buat grup manajemen di setiap tingkat persona (misalnya,

Platform-Mgmt-Group) dan tetapkan grup AWS peran sebagai anggota. -

Tetapkan pengguna ke grup manajemen tersebut untuk mengizinkan akses ke Akun AWS peran.

-

-

Di IDP, petakan grup AWS peran (seperti

Account1-Platform-Admin-Group) ke Akun AWS peran (seperti Admin Platform di Akun1). -

Ketika Ilmuwan Data Alice masuk ke Idp, mereka disajikan dengan UI Aplikasi AWS Federasi dengan dua opsi untuk dipilih: 'Ilmuwan Data Akun 1' dan 'Ilmuwan Data Akun 2'.

-

Alice memilih opsi 'Ilmuwan Data Akun 1', dan mereka terhubung ke aplikasi resmi mereka di AWS Akun 1 (Konsol AI). SageMaker

Untuk petunjuk terperinci tentang pengaturan federasi SAML akun, lihat Cara Mengkonfigurasi SAML 2.0 Okta untuk Federasi AWS Akun

Federasi pengguna

Otentikasi untuk SageMaker AI Studio dapat dilakukan menggunakan IAM atau IAM IDC. Jika pengguna dikelola melaluiIAM, mereka dapat memilih IAM mode. Jika perusahaan menggunakan iDP eksternal, mereka dapat melakukan federasi melalui IAM atau IDC. IAM Perhatikan bahwa mode otentikasi tidak dapat diperbarui untuk domain SageMaker AI Studio yang ada, jadi sangat penting untuk membuat keputusan sebelum membuat domain SageMaker AI Studio produksi.

Jika SageMaker AI Studio diatur dalam IAM mode, pengguna SageMaker AI Studio mengakses aplikasi melalui pra-tanda tangan URL yang secara otomatis menandatangani pengguna ke aplikasi SageMaker AI Studio saat diakses melalui browser.

Pengguna IAM

Untuk IAM pengguna, administrator membuat profil pengguna SageMaker AI Studio untuk setiap pengguna, dan mengaitkan profil pengguna dengan IAM peran yang memungkinkan tindakan yang diperlukan yang perlu dilakukan pengguna dari dalam Studio. Untuk membatasi AWS pengguna hanya mengakses profil pengguna SageMaker AI Studio mereka, administrator harus menandai profil pengguna SageMaker AI Studio dan melampirkan IAM kebijakan ke pengguna yang memungkinkan mereka mengakses hanya jika nilai tag sama dengan nama AWS pengguna. Pernyataan kebijakan terlihat seperti ini:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

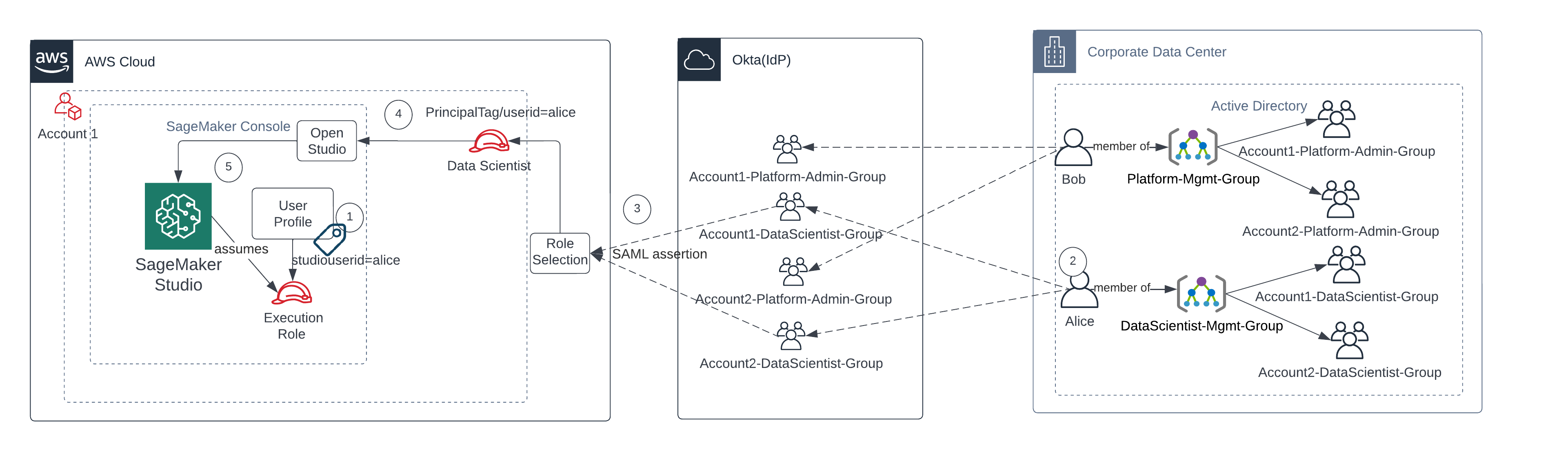

AWS IAMatau federasi akun

Metode Akun AWS federasi memungkinkan pelanggan untuk berfederasi ke Konsol SageMaker AI dari SAML IDP mereka, seperti Okta. Untuk membatasi pengguna hanya mengakses profil pengguna mereka, administrator harus menandai profil pengguna SageMaker AI Studio, menambahkan IDP, dan PrincipalTags mengaturnya sebagai tag transitif. Diagram berikut menggambarkan bagaimana pengguna federasi (Data Scientist Alice) berwenang untuk mengakses profil pengguna SageMaker AI Studio mereka sendiri.

Mengakses SageMaker AI Studio dalam mode IAM federasi

-

Profil pengguna Alice SageMaker AI Studio ditandai dengan ID pengguna mereka, dan terkait dengan peran eksekusi.

-

Alice mengautentikasi ke iDP (Okta).

-

IDP mengautentikasi Alice dan memposting SAML pernyataan dengan dua peran (Ilmuwan Data untuk akun 1 dan 2) Alice adalah anggota. Alice memilih peran Data Scientist untuk akun 1.

-

Alice masuk ke Account 1 SageMaker AI Console, dengan peran yang diasumsikan sebagai Data Scientist. Alice membuka instance aplikasi Studio mereka dari daftar instance aplikasi studio.

-

Tag utama Alice dalam sesi peran yang diasumsikan divalidasi terhadap tag profil pengguna instance aplikasi SageMaker AI Studio yang dipilih. Jika tag profil valid, instance aplikasi SageMaker AI Studio diluncurkan, dengan asumsi peran eksekusi.

Jika Anda ingin mengotomatiskan pembuatan peran dan kebijakan Eksekusi SageMaker AI sebagai bagian dari orientasi pengguna, berikut ini adalah salah satu cara untuk melakukannya:

-

Siapkan grup AD seperti

SageMaker AI-Account1-Groupdi setiap akun dan tingkat Domain Studio. -

Tambahkan SageMaker AI-Account1-group ke keanggotaan grup pengguna saat Anda perlu melakukan onboard pengguna ke AI Studio. SageMaker

Siapkan proses otomatisasi yang mendengarkan acara SageMaker AI-Account1-Group keanggotaan, dan gunakan AWS APIs untuk membuat peran, kebijakan, tag, dan profil pengguna SageMaker AI Studio berdasarkan keanggotaan grup iklan mereka. Lampirkan peran ke profil pengguna. Untuk kebijakan sampel, lihatMencegah pengguna SageMaker AI Studio mengakses profil pengguna lain.

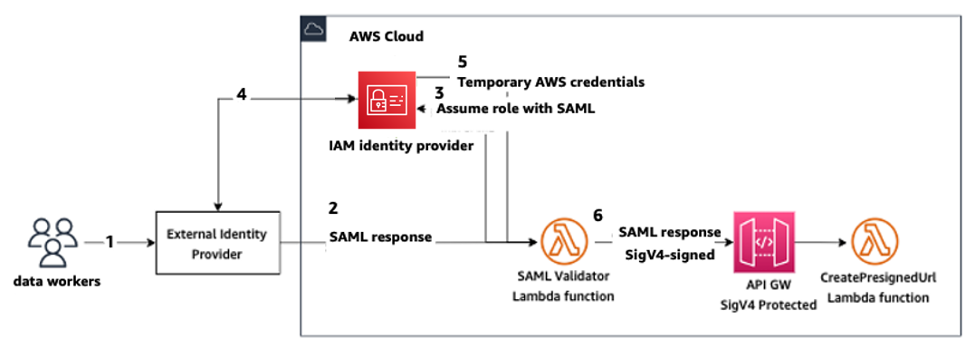

SAMLotentikasi menggunakan AWS Lambda

Dalam IAM mode, pengguna juga dapat diautentikasi ke SageMaker AI Studio menggunakan SAML pernyataan. Dalam arsitektur ini, pelanggan memiliki IDP yang sudah ada, di mana mereka dapat membuat SAML aplikasi bagi pengguna untuk mengakses Studio (bukan aplikasi Federasi AWS Identitas). IDP pelanggan ditambahkan ke. IAM AWS Lambda Fungsi membantu memvalidasi SAML pernyataan menggunakan IAM danSTS, dan kemudian memanggil gateway API atau fungsi Lambda secara langsung, untuk membuat domain yang telah ditandatangani sebelumnya. URL

Keuntungan dari solusi ini adalah fungsi Lambda dapat menyesuaikan logika untuk akses ke SageMaker AI Studio. Sebagai contoh:

-

Secara otomatis membuat profil pengguna jika tidak ada.

-

Lampirkan atau hapus peran atau dokumen kebijakan ke peran eksekusi SageMaker AI Studio dengan mengurai SAML atribut.

-

Sesuaikan profil pengguna dengan menambahkan Life Cycle Configuration (LCC) dan menambahkan tag.

Singkatnya, solusi ini akan mengekspos SageMaker AI Studio sebagai SAML2 aplikasi.0 dengan logika khusus untuk otentikasi dan otorisasi. Lihat bagian lampiran Akses SageMaker studio menggunakan SAML pernyataan untuk detail implementasi.

Mengakses SageMaker AI Studio menggunakan aplikasi khusus SAML

AWSIAMFederasi IDc

Metode federasi IDC memungkinkan pelanggan untuk berfederasi langsung ke aplikasi SageMaker AI Studio dari iDP mereka (seperti SAML Okta). Diagram berikut menggambarkan bagaimana pengguna federasi diberi wewenang untuk mengakses instance SageMaker AI Studio mereka sendiri.

Mengakses SageMaker AI Studio dalam mode IAM IDc

-

Dalam iklan perusahaan, pengguna adalah anggota grup AD seperti grup Admin Platform dan grup Data Scientist.

-

Pengguna AD dan grup AD dari Penyedia Identitas (iDP) disinkronkan ke Pusat AWS IAM Identitas dan tersedia sebagai pengguna dan grup masuk tunggal untuk penetapan masing-masing.

-

IdP memposting SAML pernyataan ke endpoint IDC. AWS SAML

-

Di SageMaker AI Studio, pengguna iDC ditugaskan ke aplikasi SageMaker Studio. Penugasan ini dapat dilakukan menggunakan IDC Group dan SageMaker AI Studio akan berlaku di setiap tingkat pengguna IDC. Saat tugas ini dibuat, SageMaker AI Studio membuat profil pengguna IDC dan melampirkan peran eksekusi domain.

-

Pengguna mengakses Aplikasi SageMaker AI Studio menggunakan URL host presigned aman sebagai aplikasi cloud dari IDC. SageMaker AI Studio mengasumsikan peran eksekusi yang dilampirkan ke profil pengguna IDC mereka.

Panduan otentikasi domain

Berikut adalah beberapa pertimbangan saat memilih mode otentikasi domain:

-

Jika Anda ingin pengguna Anda tidak mengakses Konsol Manajemen AWS dan melihat UI SageMaker AI Studio secara langsung, gunakan mode masuk tunggal dengan AWS IAM IDC.

-

Jika Anda ingin pengguna Anda tidak mengakses Konsol Manajemen AWS dan melihat UI SageMaker AI Studio secara langsung dalam IAM mode, Anda dapat melakukannya dengan menggunakan fungsi Lambda di backend untuk menghasilkan presigned URL untuk profil pengguna dan mengarahkannya ke AI Studio UI. SageMaker

-

Dalam mode IDC, setiap pengguna dipetakan ke satu profil pengguna.

-

Semua profil pengguna secara otomatis diberi peran eksekusi default dalam mode IDC. Jika Anda ingin pengguna Anda diberi peran eksekusi yang berbeda, Anda perlu memperbarui profil pengguna menggunakan UpdateUserProfileAPI.

-

Jika Anda ingin membatasi akses SageMaker AI Studio UI dalam IAM mode (menggunakan presigned yang dihasilkanURL) ke VPC titik akhir, tanpa melintasi internet, Anda dapat menggunakan resolver khusus. DNS Lihat Secure Amazon SageMaker AI Studio yang telah ditetapkan sebelumnya URLs Bagian 1: Posting blog infrastruktur dasar

.