Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menerapkan enkripsi VPC dalam perjalanan

Kontrol Enkripsi VPC adalah fitur keamanan dan kepatuhan yang menawarkan kontrol otoritatif terpusat untuk memantau status enkripsi arus lalu lintas Anda, membantu Anda mengidentifikasi sumber daya yang memungkinkan komunikasi cleartext, dan akhirnya memberi Anda mekanisme untuk menegakkan enkripsi saat transit di dalam dan di seluruh wilayah Anda VPCs

Kontrol Enkripsi VPC menggunakan enkripsi lapisan aplikasi dan enkripsi bawaan dalam kemampuan transit perangkat keras sistem AWS nitro untuk memastikan penegakan enkripsi. Fitur ini juga memperluas enkripsi lapisan perangkat keras asli di luar instans Nitro modern ke layanan lain AWS termasuk Fargate, Application Load Balancer, Transit Gateways, dan banyak lainnya.

Fitur ini dirancang untuk siapa saja yang ingin memastikan visibilitas dan kontrol ke dalam status enkripsi semua lalu lintas mereka. Ini sangat berguna dalam industri, di mana enkripsi data sangat penting untuk memenuhi standar kepatuhan seperti HIPAA, FedRamp dan PCI DSS. Administrator keamanan dan arsitek cloud dapat menggunakannya untuk menjalankan enkripsi secara terpusat dalam kebijakan transit di seluruh lingkungan mereka AWS

Fitur ini dapat digunakan dalam dua mode: mode monitor dan mode penegakan.

Mode Kontrol Enkripsi

Mode monitor

Dalam mode monitor, Kontrol Enkripsi memberikan visibilitas ke dalam status enkripsi arus lalu lintas antara AWS sumber daya Anda di dalam dan di seberang VPCs. Ini juga membantu Anda mengidentifikasi sumber daya VPC yang tidak menerapkan enkripsi saat transit. Anda dapat mengonfigurasi log aliran VPC Anda untuk memancarkan bidang yang diperkaya - encryption-status - yang memberi tahu Anda apakah lalu lintas Anda dienkripsi. Anda juga dapat menggunakan konsol atau GetVpcResourcesBlockingEncryptionEnforcement perintah untuk mengidentifikasi sumber daya yang tidak menerapkan enkripsi dalam perjalanan.

catatan

Yang ada hanya VPCs dapat diaktifkan di Mode Monitor terlebih dahulu. Ini memberi Anda visibilitas ke sumber daya yang memungkinkan lalu lintas cleartext. Anda hanya dapat mengaktifkan mode penegakan pada VPC Anda setelah sumber daya ini mulai menerapkan enkripsi (atau Anda membuat pengecualian untuk mereka).

Menegakkan modus

Dalam mode penegakan, Kontrol Enkripsi VPC mencegah Anda menggunakan fitur atau layanan apa pun yang memungkinkan lalu lintas tidak terenkripsi dalam batas VPC. Anda tidak dapat mengaktifkan Kontrol Enkripsi dalam mode penegakan langsung pada mode yang sudah ada VPCs. Anda harus terlebih dahulu mengaktifkan Kontrol Enkripsi dalam mode monitor, mengidentifikasi dan memodifikasi sumber daya yang tidak sesuai untuk menegakkan enkripsi saat transit dan kemudian mengaktifkan mode penegakan. Namun Anda dapat mengaktifkan Kontrol Enkripsi dalam mode penerapan untuk yang baru VPCs selama pembuatan.

Saat diaktifkan, mode terapkan mencegah Anda membuat atau melampirkan sumber daya VPC yang tidak terenkripsi seperti instans EC2 lama yang tidak mendukung enkripsi bawaan asli, atau gateway internet, dll. Jika Anda ingin menjalankan sumber daya yang tidak sesuai dalam VPC yang diberlakukan enkripsi, Anda harus membuat pengecualian untuk sumber daya tersebut.

Memantau status Enkripsi Arus Lalu Lintas

Anda dapat mengaudit status enkripsi arus lalu lintas di dalam VPC menggunakan encryption-status bidang di Log Aliran VPC Anda. Itu dapat memiliki nilai-nilai berikut:

-

0= tidak dienkripsi -

1= nitro-enkripsi (dikelola oleh Kontrol Enkripsi VPC) -

2= aplikasi terenkripsi-

mengalir pada port TCP 443 untuk titik akhir antarmuka ke layanan* AWS

-

mengalir pada port TCP 443 untuk titik akhir gateway *

-

mengalir ke cluster Redshift terenkripsi melalui titik akhir VPC **

-

-

3= baik nitro DAN aplikasi dienkripsi -

(-)= Status Enkripsi Tidak diketahui atau kontrol enkripsi VPC tidak aktif

Catatan:

* Untuk antarmuka dan titik akhir gateway, AWS tidak melihat data paket untuk menentukan status enkripsi, kami malah mengandalkan port yang digunakan untuk mengasumsikan status enkripsi.

** Untuk titik akhir AWS terkelola yang AWS ditentukan, tentukan status enkripsi berdasarkan persyaratan untuk TLS dalam konfigurasi layanan.

Batasan VPC Flow Log

-

Untuk mengaktifkan log aliran untuk Kontrol Enkripsi VPC, Anda perlu membuat log aliran baru dengan bidang status enkripsi secara manual. Bidang enkripsi status tidak secara otomatis ditambahkan ke log aliran yang ada.

-

Disarankan untuk menambahkan bidang $ {traffic-path} dan $ {flow-direction} ke log aliran untuk informasi lebih rinci di log aliran.

Contoh:

aws ec2 create-flow-logs \ --resource-type VPC \ --resource-ids vpc-12345678901234567 \ --traffic-type ALL \ --log-group-name my-flow-logs \ --deliver-logs-permission-arn arn:aws:iam::123456789101:role/publishFlowLogs --log-format '${encryption-status} ${srcaddr} ${dstaddr} ${srcport} ${dstport} ${protocol} ${traffic-path} ${flow-direction} ${reject-reason}'

Pengecualian Kontrol Enkripsi VPC

Kontrol enkripsi VPC menerapkan mode mengharuskan semua sumber daya Anda di VPC menegakkan enkripsi. Ini memastikan enkripsi AWS di dalam suatu wilayah. Namun, Anda mungkin memiliki sumber daya seperti gateway internet, gateway NAT, atau gateway pribadi virtual yang memungkinkan konektivitas di luar jaringan tempat Anda bertanggung jawab untuk mengonfigurasi dan memelihara AWS end-to-end enkripsi. Untuk menjalankan sumber daya ini dalam enkripsi yang diberlakukan VPCs, Anda dapat membuat pengecualian sumber daya. Pengecualian menciptakan pengecualian yang dapat diaudit untuk sumber daya di mana pelanggan bertanggung jawab untuk memelihara enkripsi (biasanya pada lapisan aplikasi).

Hanya ada 8 pengecualian yang didukung untuk Kontrol Enkripsi VPC. Jika Anda memiliki sumber daya ini di VPC dan ingin pindah ke mode penegakan, Anda harus menambahkan pengecualian ini saat beralih dari monitor ke mode penerapan. Tidak ada sumber daya lain yang dapat dikecualikan. Anda dapat memigrasikan VPC untuk menerapkan mode dengan membuat pengecualian untuk sumber daya ini. Anda bertanggung jawab atas enkripsi arus lalu lintas ke dan dari sumber daya ini

-

Internet Gateway

-

Gerbang NAT

-

Internet Gateway khusus Egress

-

Koneksi VPC Peering ke enkripsi tidak diberlakukan VPCs (lihat bagian dukungan peering VPC untuk skenario terperinci)

-

Gerbang Pribadi Virtual

-

Fungsi Lambda di dalam VPC Anda

-

Kisi VPC

-

Sistem File Elastis

Alur kerja implementasi

-

Aktifkan pemantauan - Buat kontrol enkripsi VPC dalam mode monitor

-

Menganalisis lalu lintas - Tinjau Log Aliran untuk memantau status enkripsi arus lalu lintas

-

Analisis Sumber Daya - Gunakan konsol atau

GetVpcResourcesBlockingEncryptionEnforcementperintah untuk mengidentifikasi sumber daya yang tidak menegakkan enkripsi dalam perjalanan. -

Siapkan [Opsional] - Rencanakan migrasi sumber daya dan pengecualian yang diperlukan jika Anda ingin mengaktifkan mode terapkan

-

Menegakkan [Opsional] - Beralih ke mode penerapan dengan pengecualian yang diperlukan dikonfigurasi

-

Audit - Pemantauan kepatuhan yang sedang berlangsung melalui Flow Logs

Untuk petunjuk penyiapan terperinci, lihat blog Memperkenalkan kontrol enkripsi VPC: menerapkan enkripsi saat transit di dalam dan VPCs di seluruh wilayah

Status Kontrol Enkripsi VPC

Kontrol Enkripsi VPC dapat memiliki salah satu status berikut:

- menciptakan

-

Kontrol enkripsi VPC sedang dibuat di VPC.

- modify-in-progress

-

Kontrol Enkripsi VPC sedang dimodifikasi pada VPC

- menghapus

-

Kontrol Enkripsi VPC sedang dihapus pada VPC

- tersedia

-

Kontrol Enkripsi VPC berhasil menerapkan mode monitor atau menerapkan mode pada VPC

AWS dukungan layanan dan kompatibilitas

Agar sesuai dengan enkripsi, sumber daya harus selalu menerapkan enkripsi dalam perjalanan, baik di lapisan perangkat keras atau di lapisan aplikasi. Untuk sebagian besar sumber daya, tidak ada tindakan yang diperlukan dari Anda.

Layanan dengan kepatuhan otomatis

Sebagian besar AWS layanan yang didukung oleh PrivateLink, termasuk Cross-Region PrivateLinks akan menerima lalu lintas yang dienkripsi di lapisan aplikasi. Anda tidak diharuskan untuk membuat perubahan apa pun pada sumber daya ini. AWS secara otomatis menjatuhkan lalu lintas yang tidak application-layer-encrypted. Beberapa pengecualian termasuk kluster Redshift (baik yang disediakan maupun tanpa server - di mana Anda perlu memigrasikan sumber daya yang mendasarinya secara manual)

Sumber daya yang bermigrasi secara otomatis

Network Load Balancers, Application Load Balancers, Fargate cluster, EKS Control Plane akan secara otomatis bermigrasi ke perangkat keras yang secara native mendukung enkripsi setelah Anda mengaktifkan mode monitor. Anda tidak diharuskan untuk memodifikasi sumber daya ini. AWS menangani migrasi secara otomatis.

Sumber daya yang membutuhkan migrasi manual

Sumber daya dan layanan VPC tertentu mengharuskan Anda memilih jenis instans yang mendasarinya. Semua instans EC2 modern mendukung enkripsi dalam perjalanan. Anda tidak perlu melakukan perubahan apa pun jika layanan Anda sudah menggunakan instans EC2 modern. Anda dapat menggunakan konsol atau GetVpcResourcesBlockingEncryptionEnforcement perintah untuk mengidentifikasi apakah salah satu layanan ini menggunakan instance lama. Jika Anda mengidentifikasi sumber daya tersebut, Anda harus memutakhirkannya ke salah satu instans EC2 modern yang mendukung enkripsi asli perangkat keras sistem nitro. Layanan ini mencakup Instans EC2, Grup Auto Scaling, RDS (Semua Database dan Dokumen-DB), Elasticache Provisioned, Amazon Redshift Provisioned Clusters, EKS, ECS-EC2, Provisioned dan EMR. OpenSearch

Sumber daya yang kompatibel:

Sumber daya berikut kompatibel dengan Kontrol Enkripsi VPC:

-

Network Load Balancers (dengan keterbatasan)

-

Application Load Balancer

-

AWS Cluster Fargate

-

Amazon Elastic Kubernetes Service (EKS)

-

Amazon EC2 Auto Scaling Groups

-

Amazon Relational Database Service (RDS - Semua Database)

-

ElastiCache Cluster berbasis node Amazon

-

Cluster Amazon Redshift yang Disediakan dan Tanpa Server

-

Amazon Elastic Container Service (ECS) - instans kontainer EC2

-

OpenSearch Layanan Amazon

-

Amazon Elastis MapReduce (EMR)

-

Amazon Managed Streaming for Apache Kafka (Amazon MSK)

-

Kontrol Enkripsi VPC memberlakukan enkripsi pada lapisan aplikasi untuk semua AWS layanan yang diakses melalui. PrivateLink Lalu lintas apa pun yang tidak dienkripsi pada lapisan aplikasi dijatuhkan oleh PrivateLink titik akhir yang dihosting di dalam VPC dengan kontrol Enkripsi dalam mode penegakan

Batasan khusus layanan

Batasan Network Load Balancer

Konfigurasi TLS: Anda tidak dapat menggunakan pendengar TLS untuk menurunkan pekerjaan enkripsi dan dekripsi ke penyeimbang beban Anda saat menerapkan Kontrol Enkripsi pada VPC yang berisi. Namun Anda dapat mengonfigurasi target Anda untuk melakukan enkripsi dan dekripsi TLS

Redshift Disediakan dan Tanpa Server

Pelanggan tidak dapat pindah ke mode Enforce pada VPC yang memiliki klaster/endpoint yang ada. Untuk menggunakan Kontrol Enkripsi VPC dengan Redshift, Anda harus memulihkan klaster atau namespace Anda dari snapshot. Untuk Provisioned Clusters, buat snapshot dari kluster Redshift yang ada, lalu pulihkan dari snapshot menggunakan operasi restore from cluster snapshot. Untuk Tanpa Server, buat snapshot dari namespace yang ada, lalu pulihkan dari snapshot menggunakan operasi restore from snapshot pada workgroup tanpa server Anda. Perhatikan bahwa Kontrol Enkripsi VPC tidak dapat diaktifkan pada cluster atau ruang nama yang ada tanpa melakukan proses snapshot dan restore. Lihat dokumentasi Amazon Redshift untuk pembuatan snapshot.

Amazon MSK (Streaming terkelola untuk Apache Kafka)

Fungsionalitas ini didukung dalam cluster baru untuk 4.1 di VPC mereka sendiri. Langkah-langkah berikut akan membantu Anda menggunakan Enkripsi VPC dengan MSK.

-

Pelanggan mengaktifkan Enkripsi VPC pada VPC tanpa kluster MSK lainnya

-

Pelanggan membuat cluster dengan Kafka versi 4.1 dan instancetype sebagai m7g

Batasan regional dan zona

-

Subnet Zona Lokal: Tidak didukung dalam mode penegakan - harus dihapus dari VPC

Dukungan peering VPC

Untuk memastikan enkripsi dalam perjalanan dengan VPC mengintip di antara keduanya VPCs, keduanya VPCs harus berada di wilayah yang sama dan memiliki kontrol enkripsi diaktifkan dalam mode penegakan tanpa pengecualian apa pun. Anda harus membuat pengecualian peering jika Anda ingin mengintip VPC yang diberlakukan enkripsi ke VPC lain yang berada di wilayah lain atau tidak memiliki kontrol enkripsi yang diaktifkan dalam mode penegakan (tanpa pengecualian).

Jika dua VPCs berada dalam mode penegakan dan mengintip satu sama lain, Anda tidak dapat mengubah mode dari menegakkan ke monitor. Anda harus membuat pengecualian peering terlebih dahulu, sebelum memodifikasi mode Kontrol Enkripsi VPC untuk memantau.

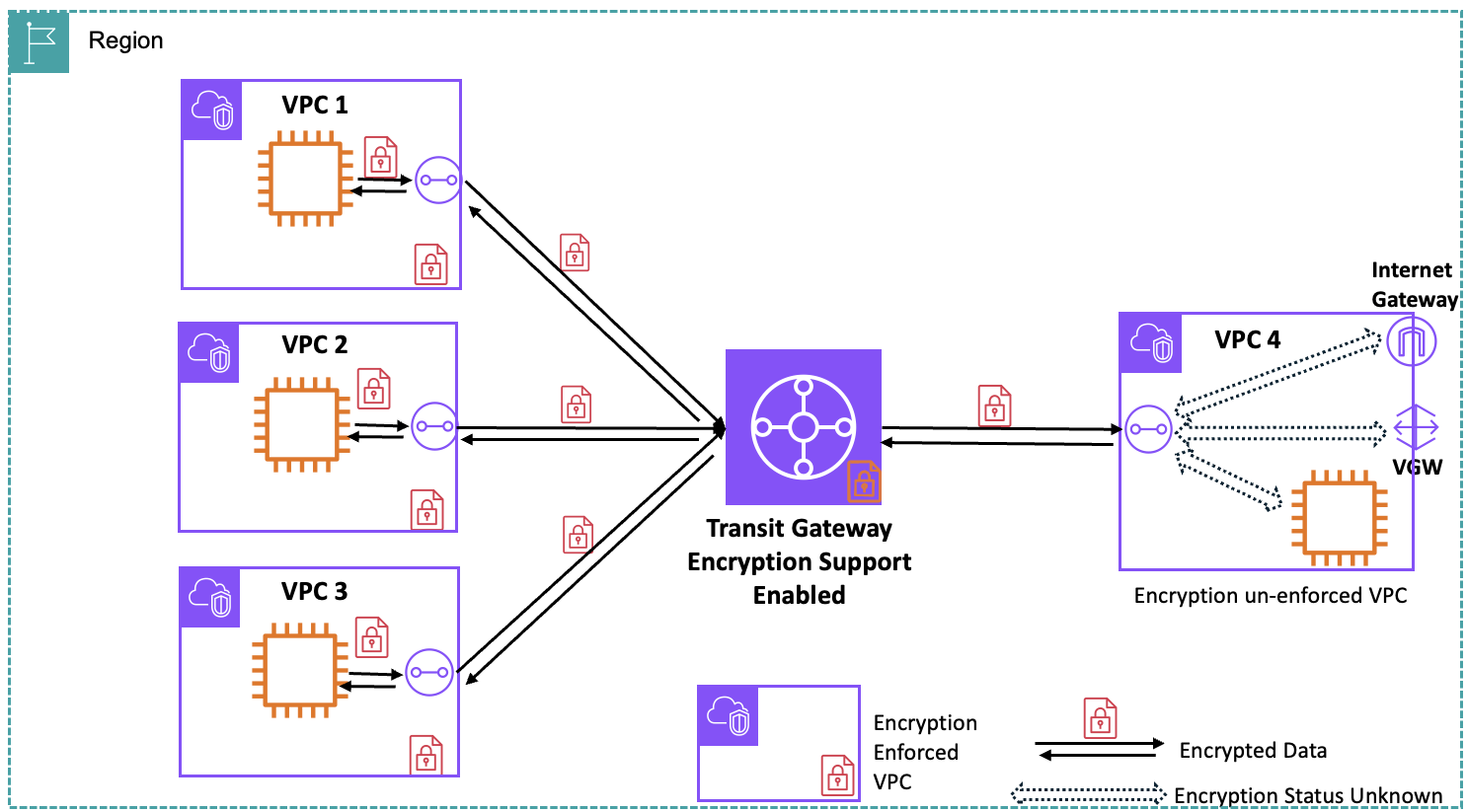

Dukungan enkripsi Transit Gateway

Anda harus mengaktifkan dukungan enkripsi pada Transit Gateway secara eksplisit untuk mengenkripsi lalu lintas antara Anda VPCs yang memiliki kontrol enkripsi diaktifkan. Mengaktifkan enkripsi pada Transit Gateway yang ada tidak mengganggu arus lalu lintas yang ada dan migrasi lampiran VPC ke jalur terenkripsi akan terjadi dengan mulus dan otomatis. Lalu lintas antara dua VPCs dalam mode penegakan (tanpa pengecualian) melalui Transit Gateway melintasi 100% jalur terenkripsi. Enkripsi pada Transit Gateway juga memungkinkan Anda untuk menghubungkan dua VPCs yang berada dalam mode Kontrol Enkripsi yang berbeda juga. Anda harus menggunakannya ketika Anda ingin menerapkan kontrol enkripsi di VPC yang terhubung ke VPC. non-encryption-enforced Dalam skenario seperti itu, semua lalu lintas Anda di dalam VPC yang diberlakukan enkripsi, termasuk lalu lintas antar-VPC dienkripsi. Lalu lintas antar-VPC dienkripsi antara sumber daya dalam VPC yang diberlakukan enkripsi dan Transit Gateway. Di luar itu, enkripsi tergantung pada sumber daya yang akan dituju lalu lintas di VPC yang tidak ditegakkan dan tidak dijamin akan dienkripsi (karena VPC tidak dalam mode penegakan). Semua VPCs harus berada di wilayah yang sama. (lihat detailnya di sini).

-

Dalam diagram ini, VPC 1, VPC 2 dan VPC3 memiliki kontrol enkripsi dalam mode penegakan dan mereka terhubung ke VPC 4 yang memiliki Kontrol Enkripsi berjalan dalam mode monitor.

-

Semua lalu lintas antara VPC1, VPC2 dan VPC3 akan dienkripsi.

-

Untuk menguraikan, setiap lalu lintas antara sumber daya di VPC 1 dan sumber daya di VPC 4 akan dienkripsi hingga Transit Gateway menggunakan enkripsi yang ditawarkan oleh perangkat keras sistem nitro. Di luar itu status enkripsi tergantung pada sumber daya di VPC 4 dan tidak dijamin akan dienkripsi.

Untuk detail selengkapnya tentang dukungan enkripsi Transit Gateway, lihat dokumentasi gateway transit.

Harga

Untuk informasi harga, lihat Harga Amazon VPC

AWS CLI referensi perintah

Penyiapan dan konfigurasi

Pemantauan dan pemecahan masalah

Pembersihan

Sumber daya tambahan

Untuk petunjuk penyiapan terperinci, lihat blog Memperkenalkan kontrol enkripsi VPC: menerapkan enkripsi saat transit di dalam dan VPCs di seluruh wilayah

Untuk informasi API yang lebih detail, lihat Panduan Referensi API EC2.