Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat konektor SFTP dengan jalan keluar berbasis VPC

Topik ini memberikan step-by-step instruksi untuk membuat konektor SFTP dengan konektivitas VPC. Konektor berkemampuan VPC_Lattice menggunakan Amazon VPC Lattice untuk merutekan lalu lintas melalui Virtual Private Cloud Anda, memungkinkan koneksi aman ke titik akhir pribadi atau menggunakan gateway NAT Anda sendiri untuk akses internet.

Kapan menggunakan konektivitas VPC

Gunakan konektivitas VPC untuk konektor SFTP dalam skenario berikut:

-

Server SFTP pribadi: Connect ke server SFTP yang hanya dapat diakses dari VPC Anda.

-

Konektivitas lokal: Connect ke server SFTP lokal melalui AWS koneksi Direct Connect atau VPN. AWS Site-to-Site

-

Alamat IP khusus: Gunakan gateway NAT dan alamat IP Elastis Anda sendiri, termasuk skenario BYOIP.

-

Kontrol keamanan terpusat: Rutekan transfer file melalui ingress/egress kontrol pusat organisasi Anda.

Prasyarat untuk konektor SFTP berkemampuan VPC_Lattice

Sebelum membuat konektor SFTP berkemampuan VPC_Lattice, Anda harus menyelesaikan prasyarat berikut:

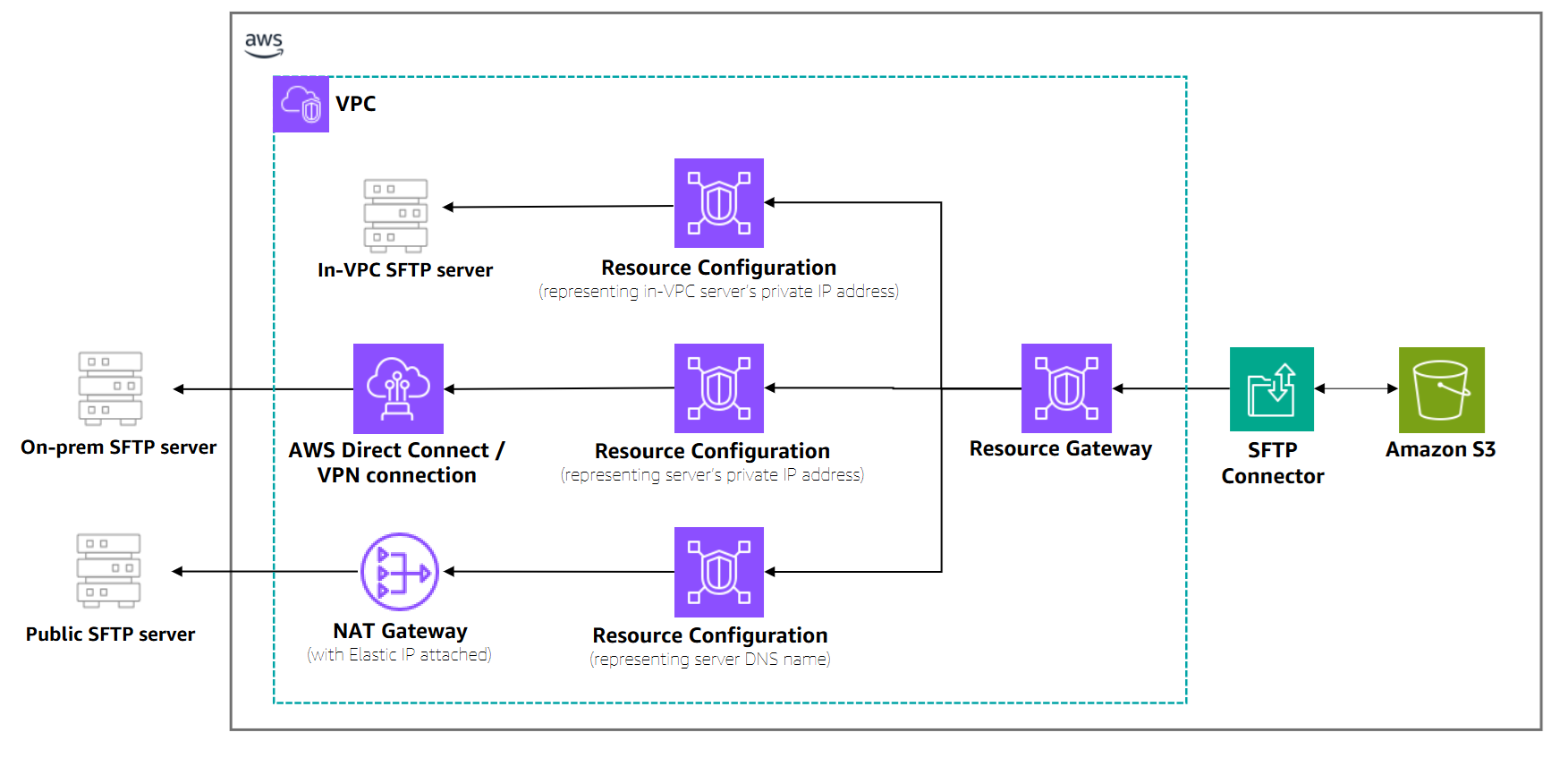

Cara kerja konektivitas berbasis VPC

VPC Lattice memungkinkan Anda berbagi sumber daya VPC dengan aman dengan layanan lain. AWS AWS Transfer Family menggunakan jaringan layanan untuk menyederhanakan proses berbagi sumber daya. Komponen kuncinya adalah:

-

Resource Gateway: Berfungsi sebagai titik akses ke VPC Anda. Anda membuat ini di VPC Anda dengan minimal dua Availability Zone.

-

Konfigurasi Sumber Daya: Berisi alamat IP pribadi atau nama DNS publik dari server SFTP yang ingin Anda sambungkan.

Saat Anda membuat konektor VPC_Lattice-enabled, AWS Transfer Family gunakan Forward Access Session (FAS) untuk sementara mendapatkan kredensi Anda dan mengaitkan Konfigurasi Sumber Daya Anda dengan jaringan layanan kami.

Langkah-langkah penyiapan yang diperlukan

-

Infrastruktur VPC: Pastikan Anda memiliki VPC yang dikonfigurasi dengan benar dengan subnet, tabel rute, dan grup keamanan yang diperlukan untuk persyaratan konektivitas server SFTP Anda.

-

Resource Gateway: Buat Resource Gateway di VPC Anda menggunakan perintah VPC Lattice.

create-resource-gatewayResource Gateway harus dikaitkan dengan subnet di setidaknya dua Availability Zone. Untuk informasi selengkapnya, lihat Gateway sumber daya di Panduan Pengguna Amazon VPC Lattice. -

Konfigurasi Sumber Daya: Buat Konfigurasi Sumber Daya yang mewakili server SFTP target menggunakan perintah VPC Lattice.

create-resource-configurationAnda dapat menentukan:-

Alamat IP pribadi untuk titik akhir pribadi

-

Nama DNS publik untuk titik akhir publik (alamat IP tidak didukung untuk titik akhir publik)

-

-

Kredensi otentikasi: Simpan kredenal pengguna SFTP seperti yang dijelaskan dalam. AWS Secrets Manager Simpan kredensi otentikasi untuk konektor SFTP di Secrets Manager

penting

Resource Gateway dan Resource Configuration harus dibuat di AWS akun yang sama. Saat membuat Konfigurasi Sumber Daya, Anda harus terlebih dahulu memiliki Resource Gateway di tempatnya.

Untuk informasi selengkapnya tentang konfigurasi sumber daya VPC, lihat Konfigurasi sumber daya di Panduan Pengguna Amazon VPC Lattice.

catatan

Konektivitas VPC untuk konektor SFTP tersedia di tempat sumber daya Wilayah AWS Amazon VPC Lattice tersedia. Untuk informasi lebih lanjut, lihat VPC Lattice

Buat konektor SFTP berkemampuan VPC_Lattice

Setelah menyelesaikan prasyarat, Anda dapat membuat konektor SFTP dengan konektivitas VPC menggunakan, Management Console, atau. AWS CLI AWS AWS SDKs

Memantau status konektor VPC

Konektor berkemampuan VPC_Lattice memiliki proses pengaturan asinkron. Setelah pembuatan, pantau status konektor:

-

PENDING: Konektor sedang disediakan. Penyediaan jaringan layanan sedang berlangsung, yang biasanya memakan waktu beberapa menit.

-

AKTIF: Konektor siap digunakan dan dapat mentransfer file.

-

ERRORED: Konektor gagal disediakan. Periksa detail kesalahan untuk informasi pemecahan masalah.

Periksa status konektor menggunakan describe-connector perintah:

aws transfer describe-connector --connector-id c-1234567890abcdef0

Selama status PENDING, test-connection API akan mengembalikan “Konektor tidak tersedia” hingga penyediaan selesai.

Pertimbangan dan batasan

-

Titik akhir publik: Saat menghubungkan ke titik akhir publik melalui VPC, Anda harus memberikan nama DNS di Konfigurasi Sumber Daya. Alamat IP publik tidak didukung.

-

Ketersediaan regional: Konektivitas VPC tersedia di pilih. Wilayah AWS Berbagi sumber daya lintas wilayah tidak didukung.

-

Persyaratan Availability Zone: Resource Gateway harus dikaitkan dengan subnet di setidaknya dua Availability Zone. Tidak semua Availability Zone mendukung VPC Lattice di setiap wilayah.

-

Batas koneksi: Maksimum 350 koneksi per sumber daya dengan batas waktu idle 350 detik untuk koneksi TCP.

Pertimbangan biaya

Tidak ada biaya tambahan dari AWS Transfer Family luar biaya layanan reguler. Namun, pelanggan dapat dikenakan biaya tambahan dari Amazon VPC Lattice yang terkait dengan berbagi sumber daya Amazon Virtual Private Cloud mereka, dan biaya gateway NAT jika mereka menggunakan gateway NAT mereka sendiri untuk keluar ke internet.

Untuk informasi AWS Transfer Family harga lengkap, lihat halaman AWS Transfer Family harga

Contoh konektivitas VPC untuk konektor SFTP

Bagian ini memberikan contoh pembuatan konektor SFTP dengan konektivitas VPC untuk berbagai skenario. Sebelum menggunakan contoh ini, pastikan Anda telah menyelesaikan penyiapan infrastruktur VPC seperti yang dijelaskan dalam dokumentasi konektivitas VPC.

Contoh: Koneksi titik akhir pribadi

Contoh ini menunjukkan cara membuat konektor SFTP yang terhubung ke server SFTP pribadi yang hanya dapat diakses dari VPC Anda.

Prasyarat

-

Buat Resource Gateway di VPC Anda:

aws vpc-lattice create-resource-gateway \ --name my-private-server-gateway \ --vpc-identifier vpc-1234567890abcdef0 \ --subnet-ids subnet-1234567890abcdef0 subnet-0987654321fedcba0 -

Buat Konfigurasi Sumber Daya untuk server SFTP pribadi Anda:

aws vpc-lattice create-resource-configuration \ --name my-private-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition ipResource={ipAddress="10.0.1.100"} \ --port-ranges 22

Buat konektor VPC_Lattice-enabled

-

Buat konektor SFTP dengan konektivitas VPC:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-private-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22} -

Pantau status konektor hingga menjadi

ACTIVE:aws transfer describe-connector --connector-id c-1234567890abcdef0

Server SFTP jarak jauh akan melihat koneksi yang berasal dari alamat IP Resource Gateway dalam rentang CIDR VPC Anda.

Contoh: Titik akhir publik melalui VPC

Contoh ini menunjukkan cara merutekan koneksi ke server SFTP publik melalui VPC Anda untuk memanfaatkan kontrol keamanan terpusat dan menggunakan alamat IP NAT Gateway Anda sendiri.

Prasyarat

-

Buat Resource Gateway di VPC Anda (sama seperti contoh endpoint pribadi).

-

Buat Konfigurasi Sumber Daya untuk server SFTP publik menggunakan nama DNS-nya:

aws vpc-lattice create-resource-configuration \ --name my-public-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition dnsResource={domainName="sftp.example.com"} \ --port-ranges 22catatan

Untuk titik akhir publik, Anda harus menggunakan nama DNS, bukan alamat IP.

Buat konektor

-

Buat konektor SFTP:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-public-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-0987654321fedcba0,PortNumber=22}

Lalu lintas akan mengalir dari konektor ke Resource Gateway Anda, kemudian melalui NAT Gateway Anda untuk mencapai server SFTP publik. Server jarak jauh akan melihat alamat IP Elastis NAT Gateway Anda sebagai sumbernya.

Contoh: Titik akhir pribadi lintas akun

Contoh ini menunjukkan cara menghubungkan ke server SFTP pribadi di AWS akun yang berbeda dengan menggunakan berbagi sumber daya.

catatan

Jika Anda sudah mengaktifkan berbagi sumber daya lintas VPC melalui mekanisme lain, seperti AWS Transit Gateway, Anda tidak perlu mengonfigurasi pembagian sumber daya yang dijelaskan di sini. Mekanisme routing yang ada, seperti tabel rute Transit Gateway, secara otomatis digunakan oleh konektor SFTP. Anda hanya perlu membuat Konfigurasi Sumber Daya di akun yang sama tempat Anda membuat konektor SFTP.

Akun A (Penyedia Sumber Daya) - Bagikan Konfigurasi Sumber Daya

-

Buat Resource Gateway dan Resource Configuration di Akun A (sama seperti contoh sebelumnya).

-

Bagikan Konfigurasi Sumber Daya dengan Akun B menggunakan AWS Resource Access Manager:

aws ram create-resource-share \ --name cross-account-sftp-share \ --resource-arns arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0 \ --principals 222222222222

Akun B (Konsumen Sumber Daya) - Terima dan Gunakan Saham

-

Terima undangan berbagi sumber daya:

aws ram accept-resource-share-invitation \ --resource-share-invitation-arn arn:aws:ram:us-east-1:111111111111:resource-share-invitation/invitation-id -

Buat konektor SFTP di Akun B:

aws transfer create-connector \ --access-role arn:aws:iam::222222222222:role/TransferConnectorRole \ --sftp-config UserSecretId=cross-account-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22}

Konektor di Akun B sekarang dapat mengakses server SFTP pribadi di Akun A melalui Konfigurasi Sumber Daya bersama.

Skenario pemecahan masalah umum

Berikut adalah solusi untuk masalah umum saat membuat konektor berkemampuan VPC_Lattice:

-

Konektor terjebak dalam status PENDING: Periksa apakah Resource Gateway Anda AKTIF dan memiliki subnet di Availability Zone yang didukung. Jika konektor masih macet dengan status PENDING, panggil

UpdateConnectormenggunakan parameter konfigurasi yang sama yang Anda gunakan pada awalnya. Ini memicu peristiwa status baru yang mungkin menyelesaikan masalah. -

Batas waktu koneksi: Verifikasi aturan grup keamanan mengizinkan lalu lintas di port 22 dan perutean VPC Anda benar.

-

Masalah resolusi DNS: Untuk titik akhir publik, pastikan VPC Anda memiliki konektivitas internet melalui NAT Gateway atau Internet Gateway.

-

Akses lintas akun ditolak: Verifikasi pembagian sumber daya diterima dan ARN Konfigurasi Sumber Daya sudah benar. Jika kebijakan izin yang tepat dilampirkan ke konfigurasi sumber daya saat akun asal membuat pembagian sumber daya, izin ini diperlukan:

vpc-lattice:AssociateViaAWSService,,vpc-lattice:AssociateViaAWSService-EventsAndStatesvpc-lattice:CreateServiceNetworkResourceAssociation,vpc-lattice:GetResourceConfiguration.