Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan

Saat Anda membangun sistem pada infrastruktur AWS, tanggung jawab keamanan dibagi antara Anda dan AWS. Model tanggung jawab bersama

AWS KMS

Solusi ini membuat kunci terkelola Pelanggan AWS yang dikelola, yang digunakan untuk mengonfigurasi enkripsi sisi server untuk topik SNS dan tabel DynamoDB.

Amazon IAM

Fungsi Lambda solusi memerlukan izin untuk mengakses sumber daya akun hub dan akses ke parameter get/put Systems Manager, akses ke grup CloudWatch log, kunci AWS KMS, RDS, Resulces Autoscaling encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2, instans DB, memodifikasi atribut instans, dan memperbarui tag untuk sumber daya tersebut. Semua izin yang diperlukan disediakan oleh solusi untuk peran layanan Lambda yang dibuat sebagai bagian dari template solusi.

Saat penerapan Penjadwal Instance akan menerapkan peran IAM cakupan ke bawah untuk setiap fungsi Lambda-nya bersama dengan Peran Penjadwal yang hanya dapat diasumsikan dengan penjadwalan Lambda tertentu di templat hub yang diterapkan. Peran jadwal ini akan memiliki nama mengikuti pola{namespace}-Scheduler-Role, dan{namespace}-ASG-Scheduling-Role.

Untuk informasi rinci tentang izin yang diberikan untuk setiap peran layanan, lihat CloudFormation templat.

Volume EBS Terenkripsi EC2

Saat menjadwalkan EC2 instans yang dilampirkan ke volume EBS yang dienkripsi oleh AWS KMS, Anda harus memberikan izin Penjadwal Instance untuk menggunakan kunci AWS KMS terkait. Hal ini memungkinkan Amazon EC2 untuk mendekripsi volume EBS terlampir selama fungsi dimulai. Izin ini harus diberikan kepada peran penjadwalan di akun yang sama dengan EC2 instance yang menggunakan kunci.

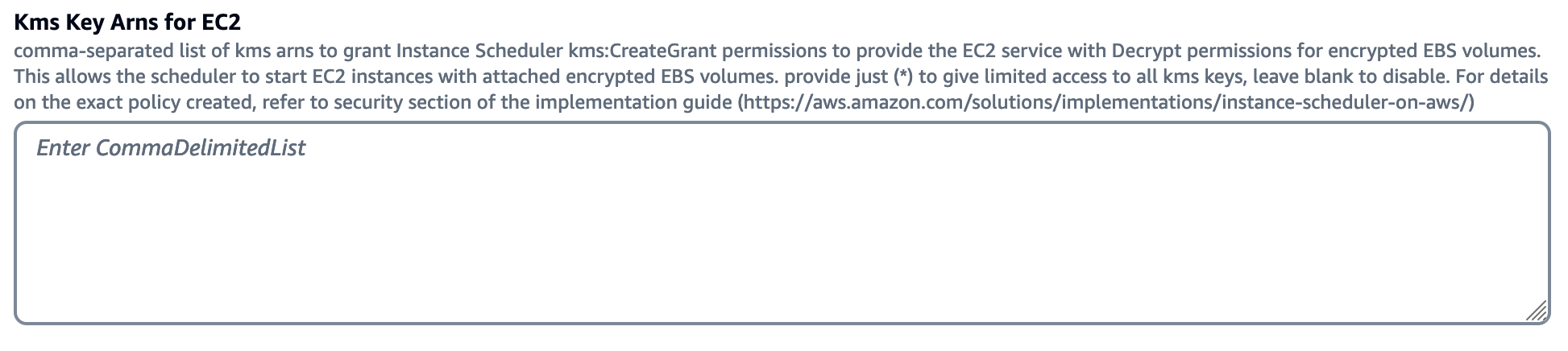

Untuk memberikan izin menggunakan kunci AWS KMS dengan Penjadwal Instance, tambahkan ARN kunci AWS KMS ke tumpukan Penjadwal Instance (hub atau spoke) di akun yang sama dengan instance menggunakan kunci: EC2

Arns Kunci KMS untuk EC2

Ini akan secara otomatis menghasilkan kebijakan berikut dan menambahkannya ke peran penjadwalan untuk akun itu:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Saat menjadwalkan EC2 instans yang dikelola di AWS License Manager, Anda harus memberikan izin Penjadwal Instance untuk menggunakan konfigurasi lisensi terkait. Ini memungkinkan solusi untuk memulai dan menghentikan instance dengan benar sambil mempertahankan kepatuhan lisensi. Izin ini harus diberikan kepada peran penjadwalan di akun yang sama dengan EC2 instans yang menggunakan License Manager.

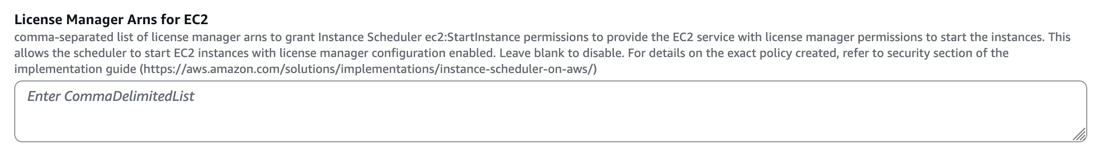

Untuk memberikan izin menggunakan AWS License Manager dengan Penjadwal Instance, tambahkan konfigurasi License Manager ARNs ke stack Penjadwal Instans (hub atau spoke) di akun yang sama dengan EC2 instans menggunakan License Manager:

Konfigurasi License Manager ARNs untuk EC2

Ini akan secara otomatis menghasilkan kebijakan berikut dan menambahkannya ke peran penjadwalan untuk akun itu:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Untuk informasi selengkapnya tentang izin License Manager, lihat Identitas dan manajemen akses untuk AWS License Manager di Panduan Pengguna AWS License Manager.