Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Penerapan otomatis - StackSets

catatan

Kami merekomendasikan untuk menerapkan dengan StackSets. Namun, untuk penerapan akun tunggal atau untuk tujuan pengujian atau evaluasi, pertimbangkan opsi penyebaran tumpukan.

Sebelum Anda meluncurkan solusi, tinjau arsitektur, komponen solusi, keamanan, dan pertimbangan desain yang dibahas dalam panduan ini. Ikuti step-by-step petunjuk di bagian ini untuk mengonfigurasi dan menerapkan solusi ke AWS Organizations Anda.

Waktu untuk menyebarkan: Sekitar 30 menit per akun, tergantung pada StackSet parameter.

Prasyarat

AWS Organizations

Jika sebelumnya Anda telah menerapkan v1.3.x atau sebelumnya dari solusi ini, Anda harus menghapus instalan solusi yang ada. Untuk informasi selengkapnya, lihat Perbarui solusinya.

Sebelum Anda menerapkan solusi ini, tinjau penerapan AWS Security Hub Anda:

-

Harus ada akun admin Security Hub yang didelegasikan di AWS Organization Anda.

-

Security Hub harus dikonfigurasi untuk mengumpulkan temuan di seluruh Wilayah. Untuk informasi selengkapnya, lihat Mengagregasi temuan di seluruh Wilayah dalam Panduan Pengguna AWS Security Hub.

-

Anda harus mengaktifkan Security Hub untuk organisasi Anda di setiap Wilayah tempat Anda menggunakan AWS.

Prosedur ini mengasumsikan bahwa Anda memiliki beberapa akun yang menggunakan AWS Organizations, dan telah mendelegasikan akun admin AWS Organizations dan akun admin AWS Security Hub.

Harap dicatat bahwa solusi ini berfungsi dengan AWS Security Hub dan AWS Security Hub CSPM.

Ikhtisar penyebaran

catatan

StackSets penyebaran untuk solusi ini menggunakan kombinasi layanan yang dikelola dan dikelola sendiri. StackSets Self-Managed StackSets harus digunakan saat ini karena mereka menggunakan nested StackSets, yang belum didukung dengan service-managed. StackSets

Menerapkan StackSets dari akun administrator yang didelegasikan di AWS Organizations Anda.

Perencanaan

Gunakan formulir berikut untuk membantu StackSets penyebaran. Siapkan data Anda, lalu salin dan tempel nilai selama penerapan.

AWS Organizations admin account ID: _______________ Security Hub admin account ID: _______________ CloudTrail Logs Group: ______________________________ Member account IDs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________ AWS Organizations OUs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________

(Opsional) Langkah 0: Menyebarkan tumpukan integrasi tiket

-

Jika Anda ingin menggunakan fitur tiket, terapkan tumpukan integrasi tiket ke akun admin Security Hub Anda terlebih dahulu.

-

Salin nama fungsi Lambda dari tumpukan ini dan berikan sebagai masukan ke tumpukan admin (lihat Langkah 1).

Langkah 1: Luncurkan tumpukan admin di akun admin Security Hub yang didelegasikan

-

Menggunakan pengelolaan sendiri StackSet, luncurkan CloudFormation template

automated-security-response-admin.templateAWS ke akun admin AWS Security Hub Anda di Wilayah yang sama dengan admin Security Hub Anda. Template ini menggunakan tumpukan bersarang. -

Pilih Standar Keamanan mana yang akan dipasang. Secara default, hanya SC yang dipilih (Disarankan).

-

Pilih grup log Orchestrator yang ada untuk digunakan. Pilih

YesjikaSO0111-ASR- Orchestratorsudah ada dari instalasi sebelumnya. -

Pilih apakah akan mengaktifkan UI Web solusi. Jika Anda memilih untuk mengaktifkan fitur ini, Anda juga harus memasukkan alamat email untuk diberi peran administrator.

-

Pilih preferensi Anda untuk mengumpulkan CloudWatch metrik yang terkait dengan kesehatan operasional solusi.

Untuk informasi selengkapnya tentang pengelolaan sendiri StackSets, lihat Berikan izin yang dikelola sendiri di Panduan Pengguna CloudFormation AWS.

Langkah 2: Instal peran remediasi ke setiap akun anggota AWS Security Hub

Tunggu Langkah 1 menyelesaikan penerapan, karena template di Langkah 2 mereferensikan peran IAM yang dibuat oleh Langkah 1.

-

Menggunakan layanan yang dikelola StackSet, luncurkan CloudFormation template

automated-security-response-member-roles.templateAWS ke dalam satu Wilayah di setiap akun di AWS Organizations Anda. -

Pilih untuk menginstal template ini secara otomatis ketika akun baru bergabung dengan organisasi.

-

Masukkan ID akun akun admin AWS Security Hub Anda.

-

Masukkan nilai untuk

namespaceyang akan digunakan untuk mencegah konflik nama sumber daya dengan penyebaran sebelumnya atau bersamaan di akun yang sama. Masukkan string hingga 9 karakter alfanumerik huruf kecil.

Langkah 3: Luncurkan tumpukan anggota ke setiap akun dan Wilayah anggota AWS Security Hub

-

Menggunakan pengelolaan sendiri StackSets, luncurkan CloudFormation template

automated-security-response-member.templateAWS ke semua Wilayah tempat Anda memiliki sumber daya AWS di setiap akun di Organisasi AWS yang dikelola oleh admin Security Hub yang sama.catatan

Hingga tumpukan bersarang StackSets dukungan yang dikelola layanan, Anda harus melakukan langkah ini untuk setiap akun baru yang bergabung dengan organisasi.

-

Pilih pedoman Standar Keamanan mana yang akan dipasang.

-

Berikan nama grup CloudTrail log (digunakan oleh beberapa remediasi).

-

Masukkan ID akun akun admin AWS Security Hub Anda.

-

Masukkan nilai untuk

namespaceyang akan digunakan untuk mencegah konflik nama sumber daya dengan penyebaran sebelumnya atau bersamaan di akun yang sama. Masukkan string hingga 9 karakter alfanumerik huruf kecil. Ini harus sesuai dengannamespacenilai yang Anda pilih untuk tumpukan Peran Anggota, selain itu, nilai namespace tidak harus unik per akun anggota.

(Opsional) Langkah 0: Luncurkan tumpukan integrasi sistem tiket

-

Jika Anda bermaksud menggunakan fitur tiket, luncurkan tumpukan integrasi masing-masing terlebih dahulu.

-

Pilih tumpukan integrasi yang disediakan untuk Jira atau ServiceNow, atau gunakan sebagai cetak biru untuk mengimplementasikan integrasi kustom Anda sendiri.

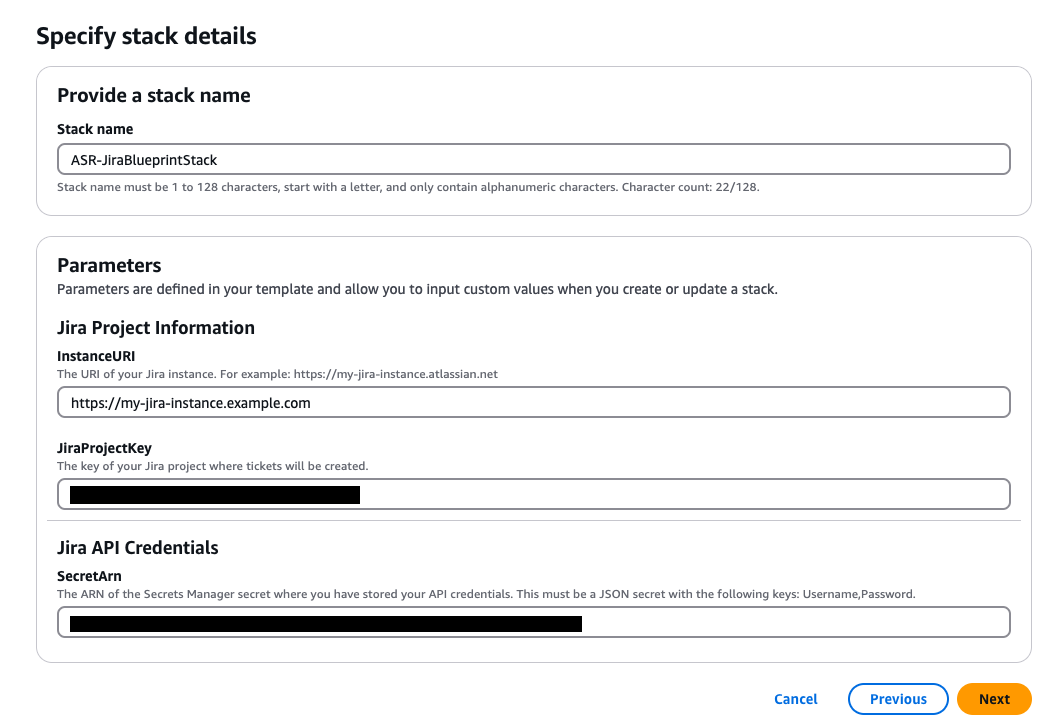

Untuk menyebarkan tumpukan Jira:

-

Masukkan nama untuk tumpukan Anda.

-

Berikan URI ke instans Jira Anda.

-

Berikan kunci proyek untuk proyek Jira yang ingin Anda kirimi tiketnya.

-

Buat rahasia nilai kunci baru di Secrets Manager yang menyimpan

UsernameJira dan.Passwordcatatan

Anda dapat memilih untuk menggunakan kunci API JIRA sebagai pengganti kata sandi Anda dengan memberikan nama pengguna Anda sebagai

Usernamedan kunci API Anda sebagai.Password -

Tambahkan ARN rahasia ini sebagai masukan ke tumpukan.

Berikan nama tumpukan informasi proyek Jira, dan kredenal API Jira.

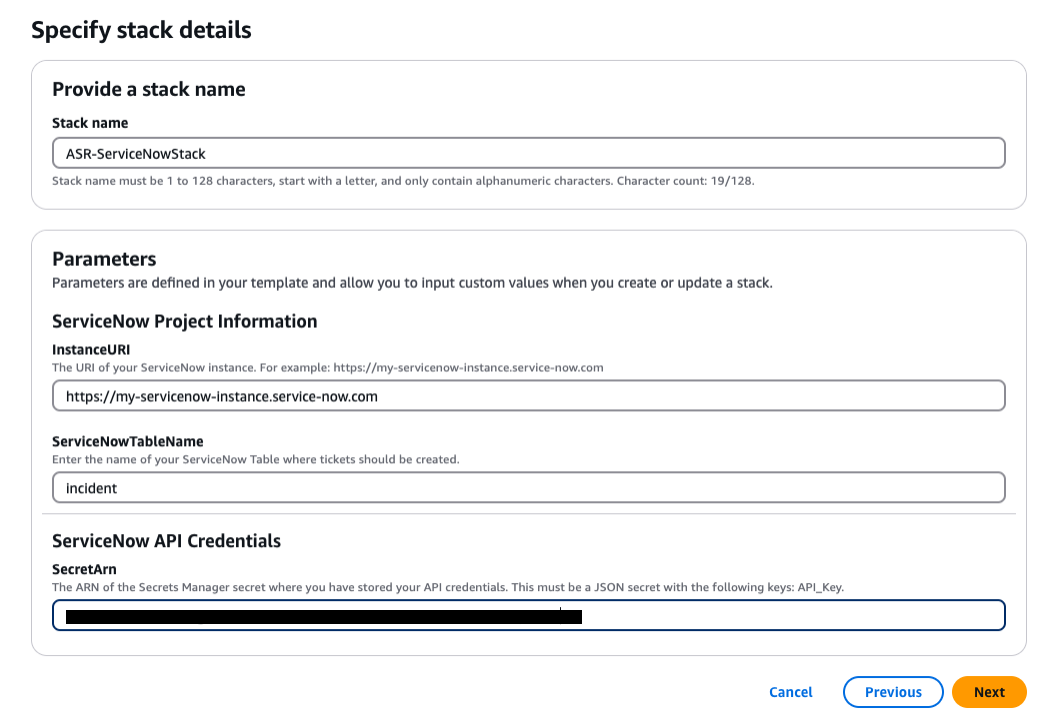

Untuk menyebarkan ServiceNow tumpukan:

-

Masukkan nama untuk tumpukan Anda.

-

Berikan URI ServiceNow instance Anda.

-

Berikan nama ServiceNow tabel Anda.

-

Buat kunci API ServiceNow dengan izin untuk memodifikasi tabel yang ingin Anda tulis.

-

Buat rahasia di Secrets Manager dengan kunci

API_Keydan berikan ARN rahasia sebagai masukan ke tumpukan.Berikan informasi ServiceNow proyek nama tumpukan, dan kredensi ServiceNow API.

Untuk membuat tumpukan integrasi kustom: Sertakan fungsi Lambda yang dapat dipanggil oleh Step Functions orkestrator solusi untuk setiap remediasi. Fungsi Lambda harus mengambil input yang disediakan oleh Step Functions, membuat payload sesuai dengan persyaratan sistem tiket Anda, dan membuat permintaan ke sistem Anda untuk membuat tiket.

-

Langkah 1: Luncurkan tumpukan admin di akun admin Security Hub yang didelegasikan

-

Luncurkan tumpukan admin

, automated-security-response-admin.template, dengan akun admin Security Hub Anda. Biasanya, satu per organisasi dalam satu Wilayah. Karena tumpukan ini menggunakan tumpukan bersarang, Anda harus menerapkan template ini sebagai pengelola sendiri. StackSet

Parameter

| Parameter | Default | Deskripsi |

|---|---|---|

|

Muat Tumpukan Admin SC |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis kontrol SC. |

|

Muat Tumpukan Admin AFSBP |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis kontrol FSBP. |

|

Muat CIS12 0 Tumpukan Admin |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis CIS12 0 kontrol. |

|

Muat CIS14 0 Tumpukan Admin |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis CIS14 0 kontrol. |

|

Muat CIS3 00 Tumpukan Admin |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis dari CIS3 00 kontrol. |

|

Muat Tumpukan PC1321 Admin |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi PC1321 kontrol otomatis. |

|

Muat Tumpukan Admin NIST |

|

Tentukan apakah akan menginstal komponen admin untuk remediasi otomatis kontrol NIST. |

|

Gunakan Kembali Grup Log Orkestrator |

|

Pilih apakah akan menggunakan kembali grup |

|

ShouldDeployWebUI |

|

Menerapkan komponen UI Web termasuk API Gateway, fungsi Lambda, CloudFront dan distribusi. Pilih “ya” untuk mengaktifkan antarmuka pengguna berbasis web untuk melihat temuan dan status remediasi. Jika Anda memilih untuk menonaktifkan fitur ini, Anda masih dapat mengonfigurasi remediasi otomatis dan menjalankan remediasi sesuai permintaan menggunakan tindakan kustom CSPM Security Hub. |

|

AdminUserEmail |

(Masukan opsional) |

Alamat email untuk pengguna admin awal. Pengguna ini akan memiliki akses administratif penuh ke ASR Web UI. Diperlukan hanya ketika UI Web diaktifkan. |

|

Gunakan CloudWatch Metrik |

|

Tentukan apakah akan mengaktifkan CloudWatch Metrik untuk memantau solusi. Ini akan membuat CloudWatch Dasbor untuk melihat metrik. |

|

Gunakan CloudWatch Alarm Metrik |

|

Tentukan apakah akan mengaktifkan CloudWatch Alarm Metrik untuk solusinya. Ini akan membuat Alarm untuk metrik tertentu yang dikumpulkan oleh solusi. |

|

RemediationFailureAlarmThreshold |

|

Tentukan ambang batas untuk persentase kegagalan remediasi per ID kontrol. Misalnya, jika Anda masuk Parameter ini hanya berfungsi jika alarm dibuat (lihat parameter Use CloudWatch Metrics Alarms). |

|

EnableEnhancedCloudWatchMetrics |

|

Jika Lihat bagian Biaya untuk memahami biaya tambahan yang ditimbulkannya. |

|

TicketGenFunctionName |

(Masukan opsional) |

Tidak wajib. Biarkan kosong jika Anda tidak ingin mengintegrasikan sistem tiket. Jika tidak, berikan nama fungsi Lambda dari output tumpukan Langkah 0, misalnya:. |

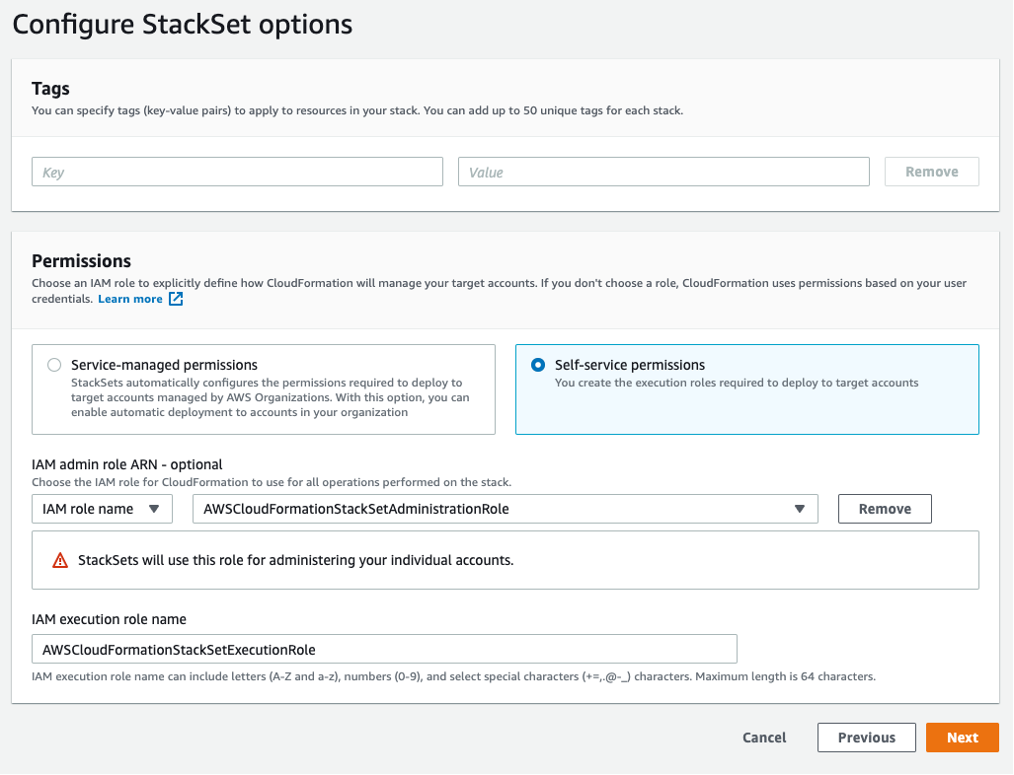

Konfigurasikan StackSet opsi

-

Untuk parameter Nomor akun, masukkan ID akun akun admin AWS Security Hub.

-

Untuk parameter Tentukan wilayah, pilih hanya Wilayah tempat admin Security Hub diaktifkan. Tunggu sampai langkah ini selesai sebelum melanjutkan ke Langkah 2.

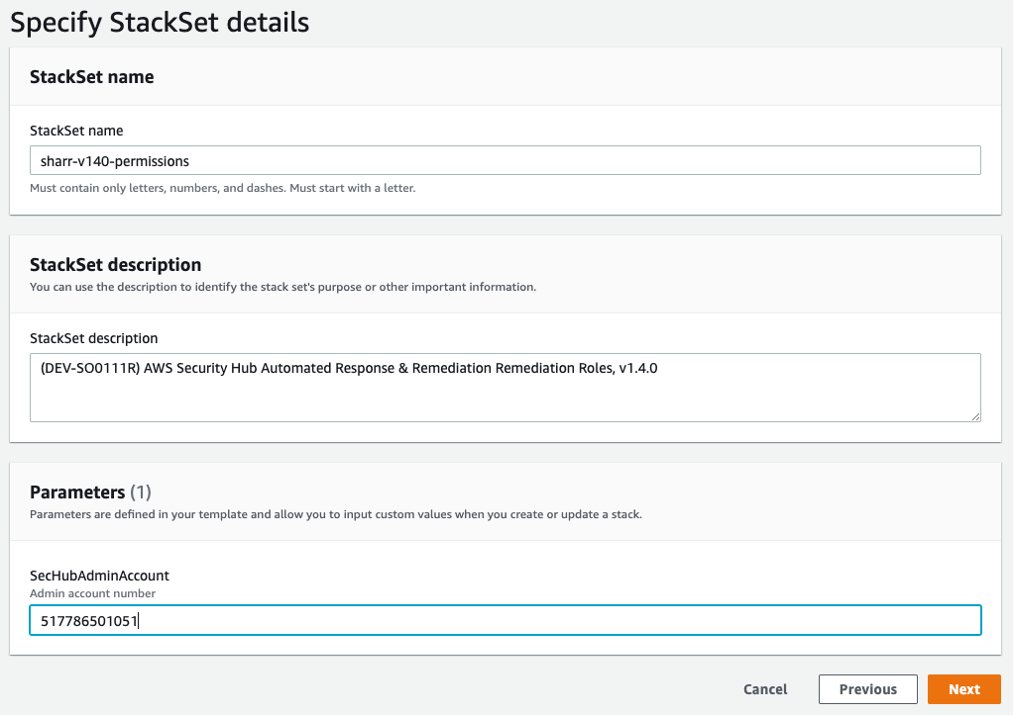

Langkah 2: Instal peran remediasi ke setiap akun anggota AWS Security Hub

Gunakan layanan yang dikelola StackSets untuk menerapkan template peran anggotaautomated-security-response-member-roles.template Ini StackSet harus digunakan dalam satu Wilayah per akun anggota. Ini mendefinisikan peran global yang memungkinkan panggilan API lintas akun dari fungsi langkah ASR Orchestrator.

Parameter

| Parameter | Default | Deskripsi |

|---|---|---|

|

Namespace |

|

Masukkan string hingga 9 karakter alfanumerik huruf kecil. Namespace unik yang akan ditambahkan sebagai akhiran untuk remediasi nama peran IAM. Namespace yang sama harus digunakan dalam Peran Anggota dan tumpukan Anggota. String ini harus unik untuk setiap penerapan solusi, tetapi tidak perlu diubah selama pembaruan tumpukan. Nilai namespace tidak harus unik per akun anggota. |

|

Admin Akun Sec Hub |

|

Masukkan ID akun 12 digit untuk akun admin AWS Security Hub. Nilai ini memberikan izin ke peran solusi akun admin. |

-

Menyebarkan ke seluruh organisasi (tipikal) atau ke unit organisasi, sesuai kebijakan organisasi Anda.

-

Aktifkan penerapan otomatis sehingga akun baru di AWS Organizations menerima izin ini.

-

Untuk parameter Tentukan wilayah, pilih satu Wilayah. Peran IAM bersifat global. Anda dapat melanjutkan ke Langkah 3 saat ini StackSet diterapkan.

Tentukan StackSet detail

Langkah 3: Luncurkan tumpukan anggota ke setiap akun dan Wilayah anggota AWS Security Hub

Karena tumpukan anggota menggunakan tumpukan

Parameter

| Parameter | Default | Deskripsi |

|---|---|---|

|

Berikan nama yang akan digunakan LogGroup untuk membuat Filter Metrik dan Alarm |

|

Tentukan nama grup CloudWatch Log tempat CloudTrail log panggilan API. Ini digunakan untuk remediasi CIS 3.1-3.14. |

|

Muat Tumpukan Anggota SC |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis kontrol SC. |

|

Muat Tumpukan Anggota AFSBP |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis kontrol FSBP. |

|

Muat CIS12 0 Tumpukan Anggota |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis CIS12 0 kontrol. |

|

Muat CIS14 0 Tumpukan Anggota |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis CIS14 0 kontrol. |

|

Muat CIS3 00 Tumpukan Anggota |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis dari CIS3 00 kontrol. |

|

Muat Tumpukan PC1321 Anggota |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi PC1321 kontrol otomatis. |

|

Muat Tumpukan Anggota NIST |

|

Tentukan apakah akan menginstal komponen anggota untuk remediasi otomatis kontrol NIST. |

|

Buat Bucket S3 Untuk Pencatatan Audit Redshift |

|

Pilih |

|

Akun Admin Sec Hub |

|

Masukkan ID akun 12 digit untuk akun admin AWS Security Hub. |

|

Namespace |

|

Masukkan string hingga 9 karakter alfanumerik huruf kecil. String ini menjadi bagian dari nama peran IAM dan bucket Action Log S3. Gunakan nilai yang sama untuk penerapan tumpukan anggota dan penerapan tumpukan peran anggota. String harus unik untuk setiap penerapan solusi, tetapi tidak perlu diubah selama pembaruan tumpukan. |

|

EnableCloudTrailForASRActionLog |

|

Pilih |

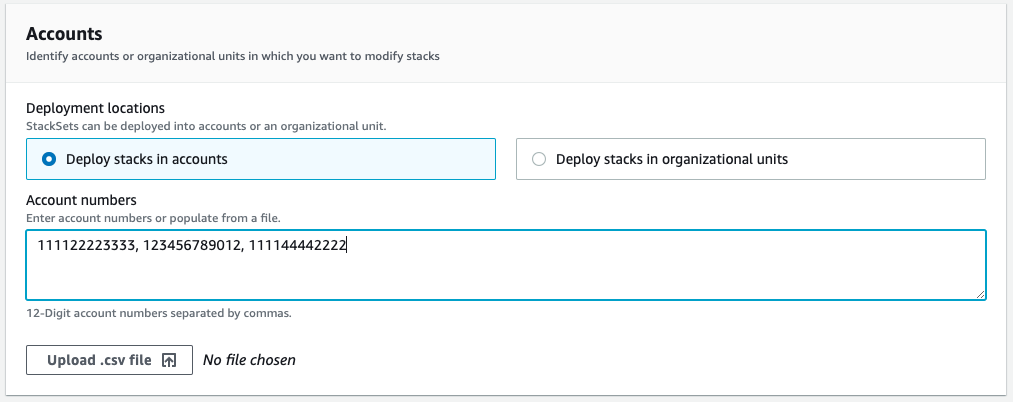

Akun

Lokasi penyebaran: Anda dapat menentukan daftar nomor akun atau unit organisasi.

Tentukan wilayah: Pilih semua Wilayah tempat Anda ingin memulihkan temuan. Anda dapat menyesuaikan opsi Deployment yang sesuai untuk jumlah akun dan Wilayah. Region Concurrency bisa paralel.