Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Perbanyakan identitas tepercaya dengan Amazon Athena

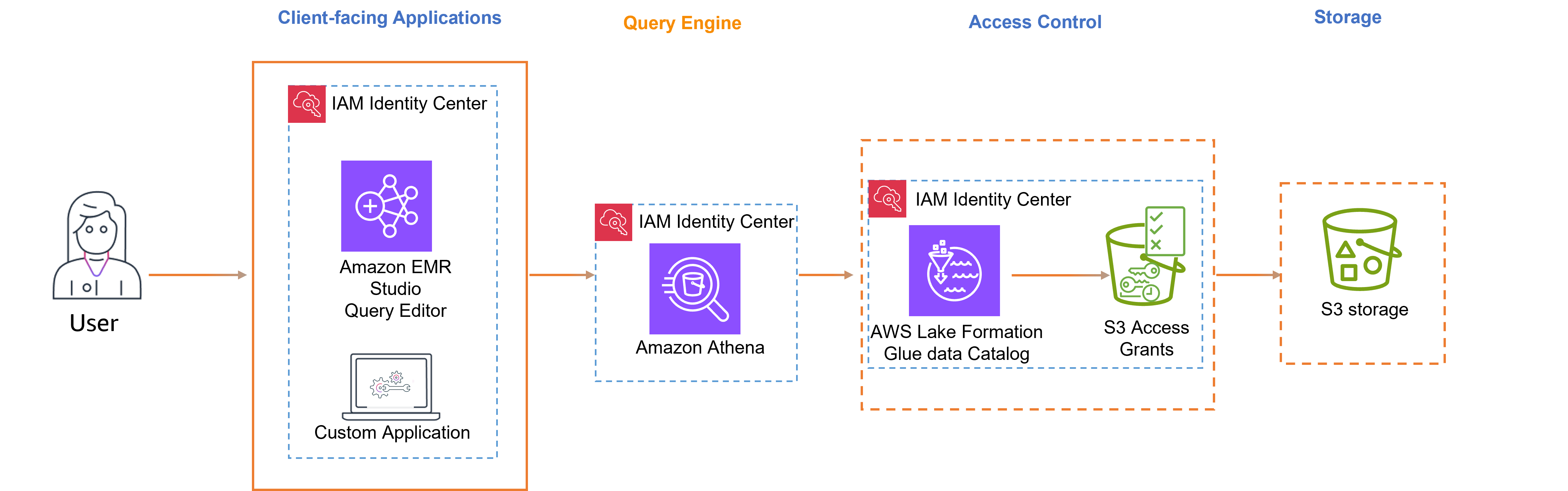

Langkah-langkah untuk mengaktifkan propagasi identitas tepercaya bergantung pada apakah pengguna Anda berinteraksi dengan aplikasi AWS terkelola atau aplikasi yang dikelola pelanggan. Diagram berikut menunjukkan konfigurasi propagasi identitas tepercaya untuk aplikasi yang menghadap klien - baik AWS dikelola maupun eksternal AWS - yang menggunakan Amazon Athena untuk menanyakan data Amazon S3 dengan kontrol akses yang disediakan oleh dan Amazon S3. AWS Lake Formation Access Grants

catatan

-

Perbanyakan identitas tepercaya dengan Amazon Athena membutuhkan penggunaan Trino.

-

Klien Apache Spark dan SQL yang terhubung ke Amazon Athena melalui driver ODBC dan JDBC tidak didukung.

AWS aplikasi terkelola

Aplikasi yang dihadapi klien AWS terkelola berikut ini mendukung propagasi identitas tepercaya dengan Athena:

-

Amazon EMR Studio

Untuk mengaktifkan propagasi identitas tepercaya, ikuti langkah-langkah berikut:

-

Siapkan Amazon EMR Studio sebagai aplikasi yang menghadap klien untuk Athena. Editor Kueri di EMR Studio diperlukan untuk menjalankan Kueri Athena saat propagasi identitas tepercaya diaktifkan.

-

Siapkan AWS Lake Formation untuk mengaktifkan kontrol akses berbutir halus untuk AWS Glue tabel berdasarkan pengguna atau grup di Pusat Identitas IAM.

-

Siapkan Amazon S3 Access Grants untuk mengaktifkan akses sementara ke lokasi data yang mendasarinya di S3.

catatan

Baik Lake Formation dan Amazon S3 Access Grants diperlukan untuk kontrol akses ke AWS Glue Data Catalog dan untuk hasil kueri Athena di Amazon S3.

Aplikasi yang dikelola pelanggan

Untuk mengaktifkan propagasi identitas tepercaya bagi pengguna aplikasi yang dikembangkan khusus, lihat Akses Layanan AWS secara terprogram menggunakan propagasi identitas tepercaya