Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Untuk mempelajari selengkapnya, lihat .

penting

-

Basis Data

-

Tabel

penting

penting

penting

Untuk informasi selengkapnya, lihat .

catatan

-

-

-

-

catatan

# cast column timestamptz_col as timestamp type, and name it as timestamp_col select cast(timestamptz_col as timestamp) as timestamp_col from table

Untuk mempelajari selengkapnya, lihat .

-

Pilih Peran.

-

Pilih Tambahkan izin.

-

Untuk Sumber daya, pilih Spesifik.

-

Pilih PutResourcePolicy.

-

Untuk Sumber daya, pilih Spesifik.

-

Pilih Tinjau kebijakan.

-

Pilih Buat kebijakan.

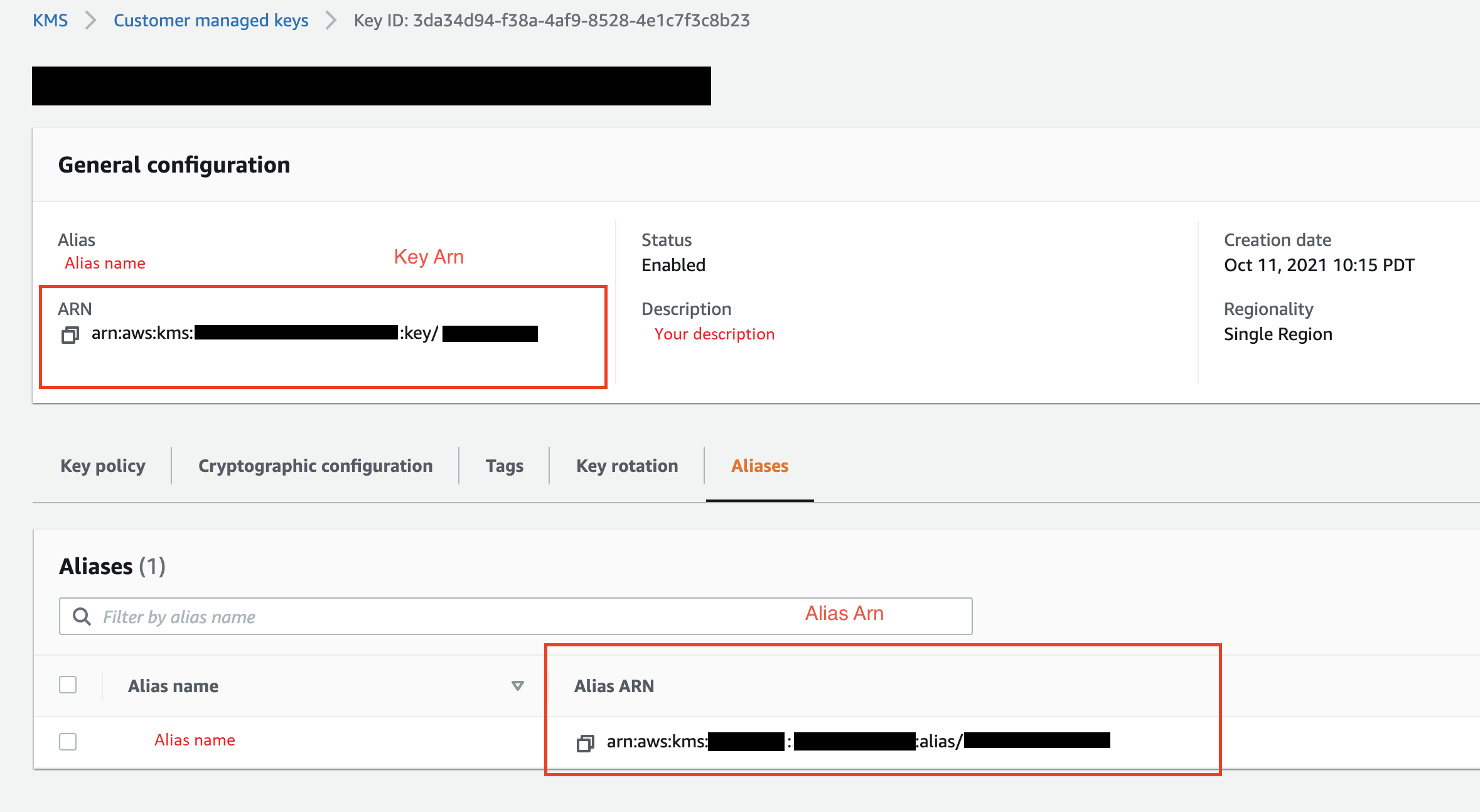

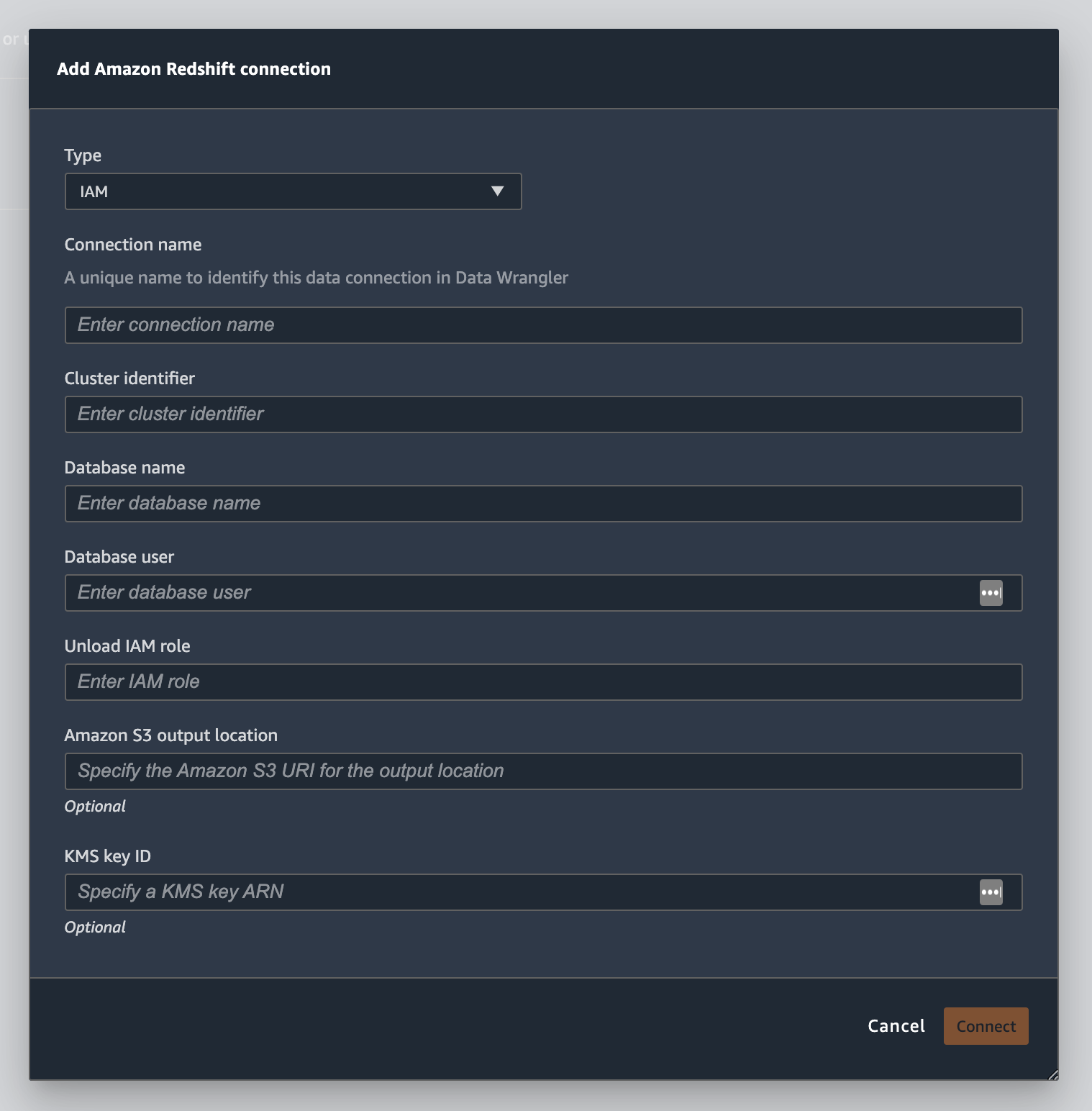

Amazon Redshift adalah layanan gudang data dengan skala petabyte yang terkelola penuh di cloud.

Untuk informasi selengkapnya, lihat .

catatan

-

Pilih Amazon Redshift.

-

-

-

-

-

Pilih Hubungkan.

-

-

-

-

-

-

Pilih Tambahkan.

-

Pilih Terapkan

-

-

Pilih Berikutnya.

-

Pilih Buat klaster.

-

catatan

-

penting

-

Pilih Buat.

catatan

-

Protokol Akses Direktori Ringan (LDAP)

-

Pilih Buat Koneksi.

-

Lakukan salah satu dari berikut ini.

-

penting

-

-

Pilih Berikutnya.

-

-

LDAP

-

Pilih Hubungkan.

-

Pilih Jalankan.

-

Pilih Impor.

-

Pilih AWS Secrets Manager.

-

Pilih Simpan rahasia baru.

-

Untuk Tipe rahasia, pilih Tipe rahasia lainnya.

-

{"jdbcURL": "" "iam_auth": {"endpoint": "jdbc:hive2://", #required "dns": "ip-xx-x-xxx-xxx.ec2.internal", #required "port": "10000", #required "cluster_id": "j-xxxxxxxxx", #required "iam_role": "arn:aws:iam::xxxxxxxx:role/xxxxxxxxxxxx", #optional "truststore_path": "/etc/alternatives/jre/lib/security/cacerts", #optional "truststore_password": "changeit" #optional }}catatan

-

Pilih AWS Secrets Manager.

-

Pilih Simpan rahasia baru.

-

Untuk Tipe rahasia, pilih Tipe rahasia lainnya.

-

-

Pilih Peran.

-

Pilih Tambahkan izin.

-

Pilih PutResourcePolicy.

-

Untuk Sumber daya, pilih Spesifik.

-

Pilih Tinjau kebijakan.

-

Pilih Buat kebijakan.

-

-

catatan

-

catatan

-

Pilih Jalankan.

-

-

-

Pilih Impor.

penting

catatan

-

Pilih ikon roda gigi.

-

-

-

-

Pilih Simpan.

-

Pilih Continue (Lanjutkan)

-

-

penting

-

Pilih Kelola.

-

Pilih Simpan.

-

-

Pilih Simpan.

-

-

curlsalesforce-domain-URL/.well-known/openid-configuration | \ jq '. | { authorization_url: .authorization_endpoint, token_url: .token_endpoint }' | \ jq '. += { identity_provider: "SALESFORCE", client_id: "example-client-id", client_secret: "example-client-secret" }' -

-

{ "identity_provider": "SALESFORCE", "authorization_url": "example-authorization-endpoint", "token_url": "example-token-endpoint", "client_id": "example-consumer-key", "client_secret": "example-consumer-secret" }

-

-

Navigasikan ke konsol AWS Secrets Manager

tersebut. -

{ "identity_provider": "SALESFORCE", "authorization_url": "example-authorization-endpoint", "token_url": "example-token-endpoint", "client_id": "example-consumer-key", "client_secret": "example-consumer-secret" } -

Pilih Berikutnya.

-

penting

-

-

Pilih Berikutnya.

-

-

-

Pilih Tambahkan izin.

-

Pilih tab JSON.

-

-

Pilih Tinjau Kebijakan.

-

Pilih Buat kebijakan.

-

-

KernelGateway

-

JupyterKernel

catatan

-

-

Pilih Buat konfigurasi.

-

Pilih Berikutnya.

-

#!/bin/bash set -eux cat > ~/.sfgenie_identity_provider_oauth_config <<EOL { "secret_arn": "secrets-arn-containing-salesforce-credentials" } EOL -

Pilih Kirim.

-

Pilih domain Anda.

-

penting

-

-

Pilih Hubungkan.

Panduan Administrator

penting

penting

-

s3:GetObject -

s3:GetObjectVersion -

s3:ListBucket -

s3:ListObjects -

s3:GetBucketLocation

# Example policy for S3 write access # This needs to be updated { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:GetObjectVersion", "s3:DeleteObject", "s3:DeleteObjectVersion" ], "Resource": "arn:aws:s3:::bucket/prefix/*" }, { "Effect": "Allow", "Action": [ "s3:ListBucket" ], "Resource": "arn:aws:s3:::bucket/", "Condition": { "StringLike": { "s3:prefix": ["prefix/*"] } } } ] }

-

penting

penting

-

catatan

-

catatan

-

penting

penting

penting

penting

{ "token_url":"https://identityprovider.com/oauth2/example-portion-of-URL-path/v2/token", "client_id":"example-client-id", "client_secret":"example-client-secret", "identity_provider":"OKTA"|"PING_FEDERATE", "authorization_url":"https://identityprovider.com/oauth2/example-portion-of-URL-path/v2/authorize" }

{ "token_url":"https://identityprovider.com/oauth2/example-portion-of-URL-path/v2/token", "client_id":"example-client-id", "client_secret":"example-client-secret", "identity_provider":"AZURE_AD", "authorization_url":"https://identityprovider.com/oauth2/example-portion-of-URL-path/v2/authorize", "datasource_oauth_scope":"api://appuri/session:role-any)" }

#!/bin/bash set -eux ## Script Body cat > ~/.snowflake_identity_provider_oauth_config <<EOL { "secret_arn": "example-secret-arn" } EOL

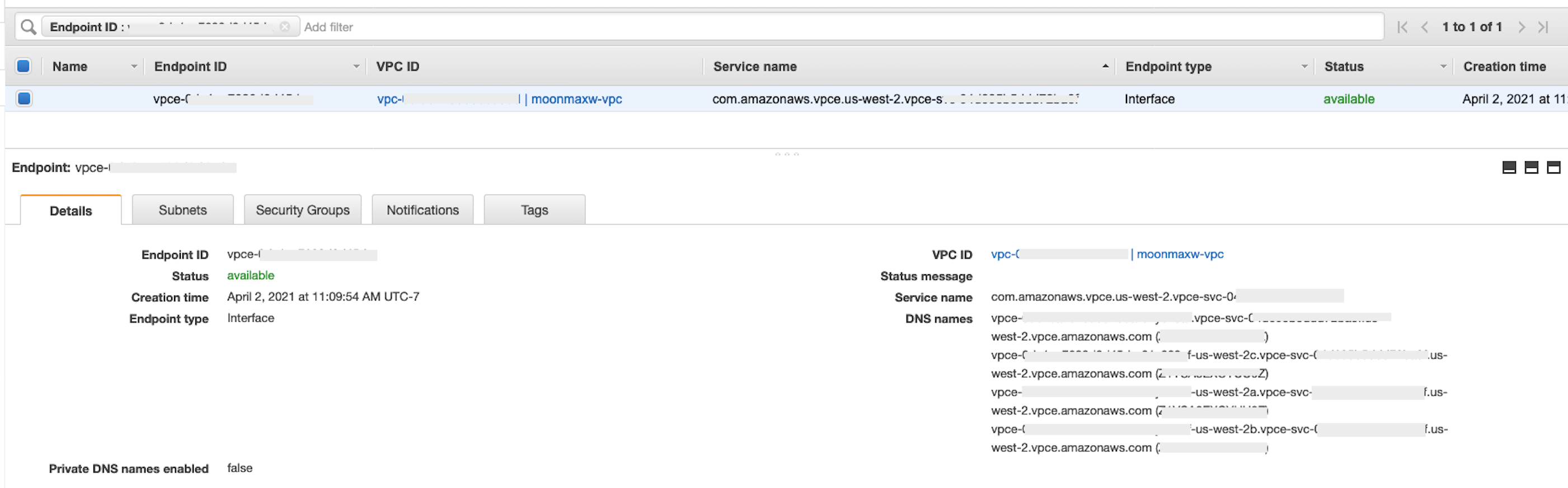

Buat VPC

penting

-

privatelink-account-name: xxxxxxxx.region.privatelink privatelink-vpce-id: com.amazonaws.vpce.region.vpce-svc-xxxxxxxxxxxxxxxxx privatelink-account-url: xxxxxxxx.region.privatelink.snowflakecomputing.com privatelink_ocsp-url: ocsp.xxxxxxxx.region.privatelink.snowflakecomputing.com -

-

-

-

-

-

-

-

-

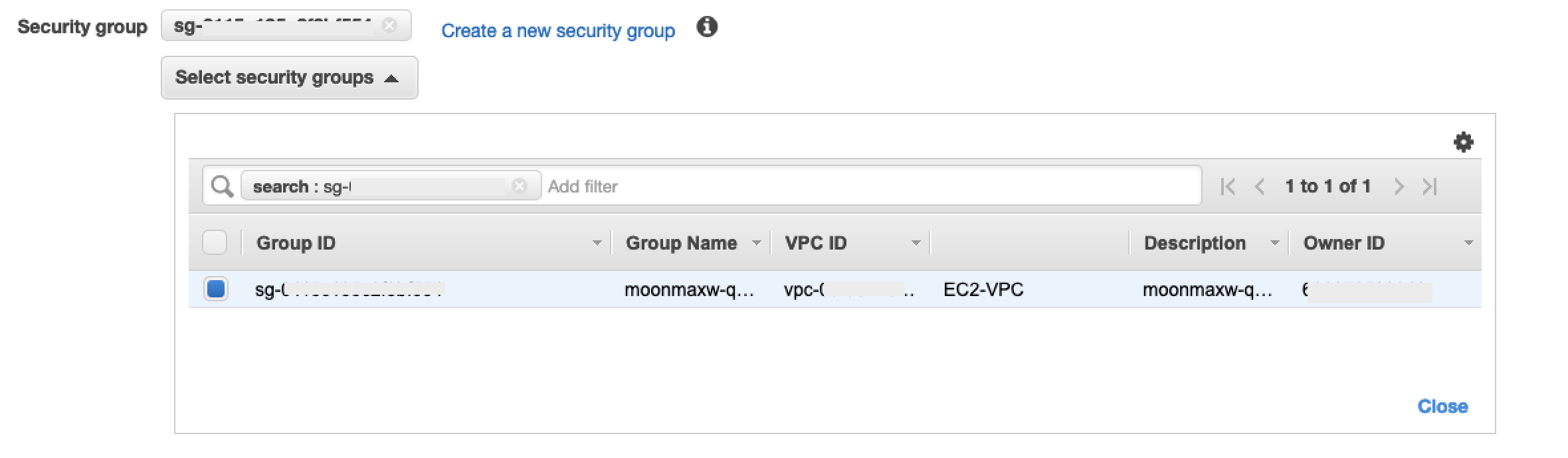

Pilih Buat Grup Keamanan.

-

-

-

-

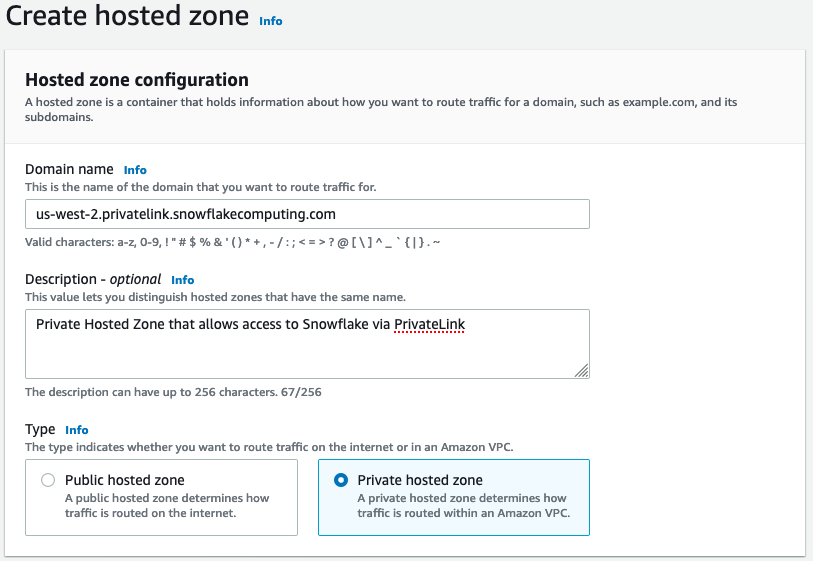

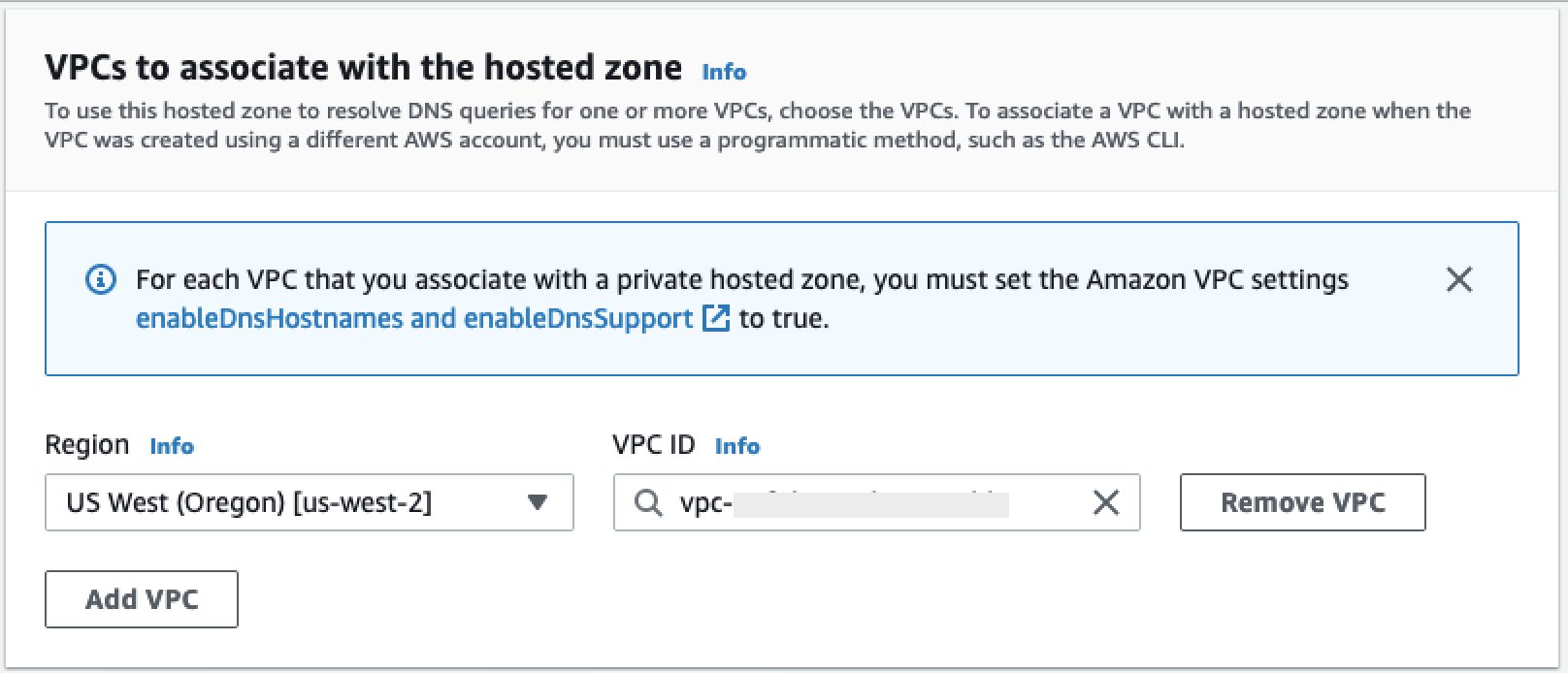

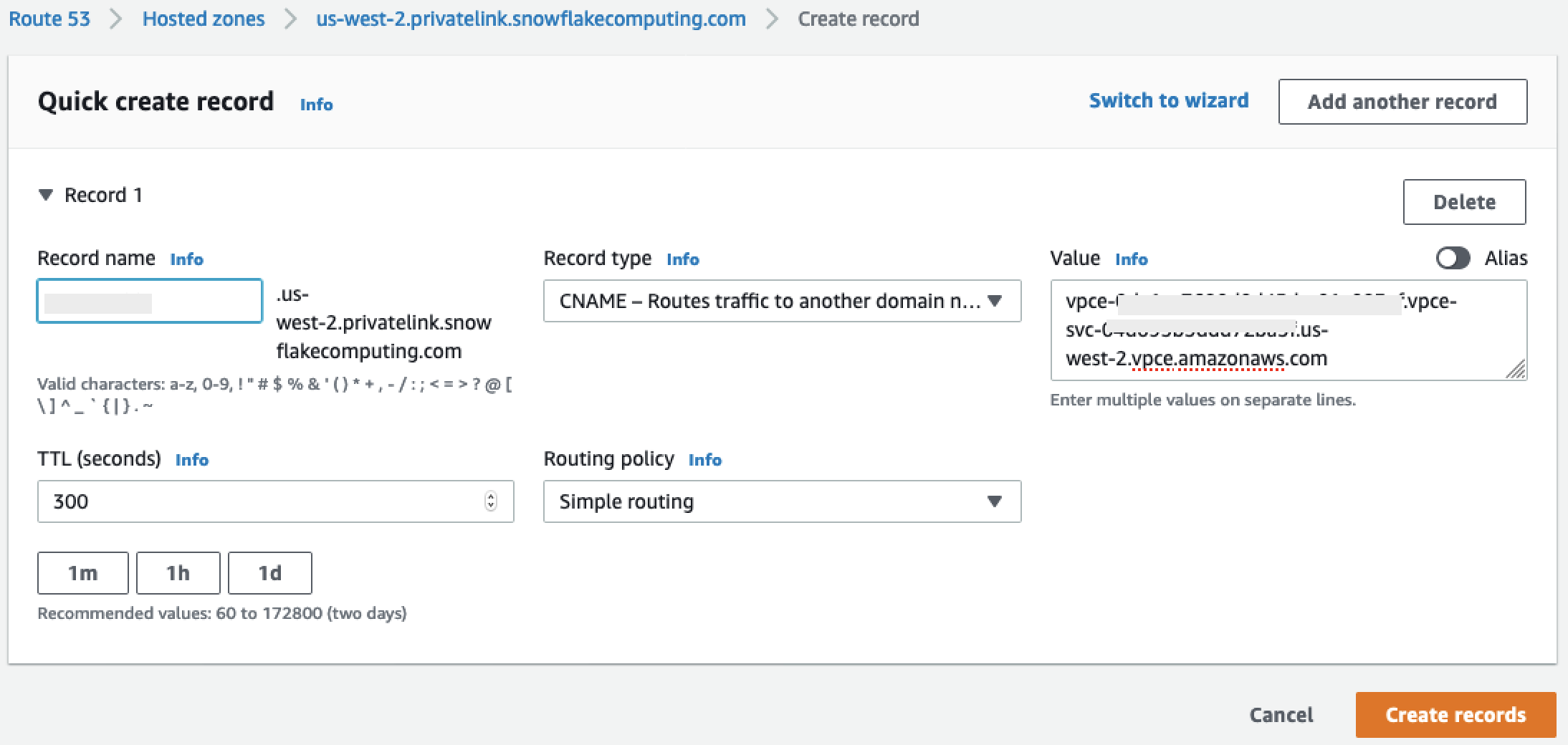

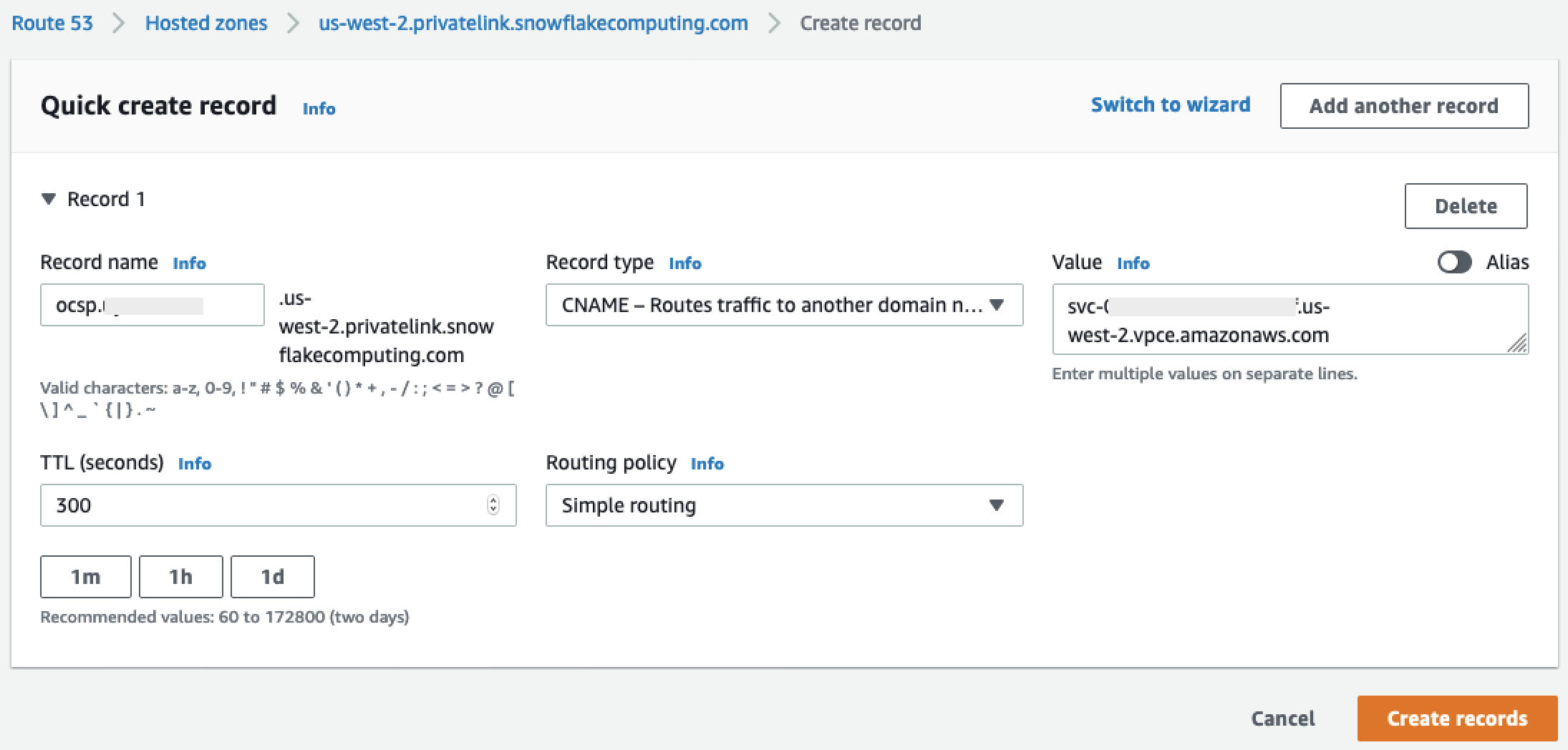

Pilih Buat Zona yang Di-hosting.

-

-

-

-

Pilih Buat zona yang di-hosting.

-

-

-

-

-

Pilih Create records (Buat catatan).

-

-

-

-

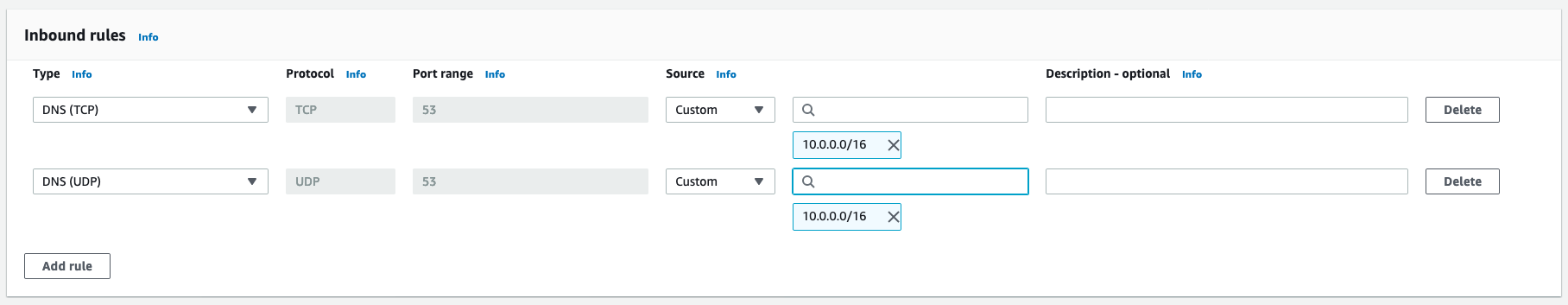

Pilih Buat Grup Keamanan.

-

-

Pilih Buat Grup Keamanan.

-

-

-

-

-

-

Pilih Kirim.

-

-

Pilih Buat grup keamanan.

-

-

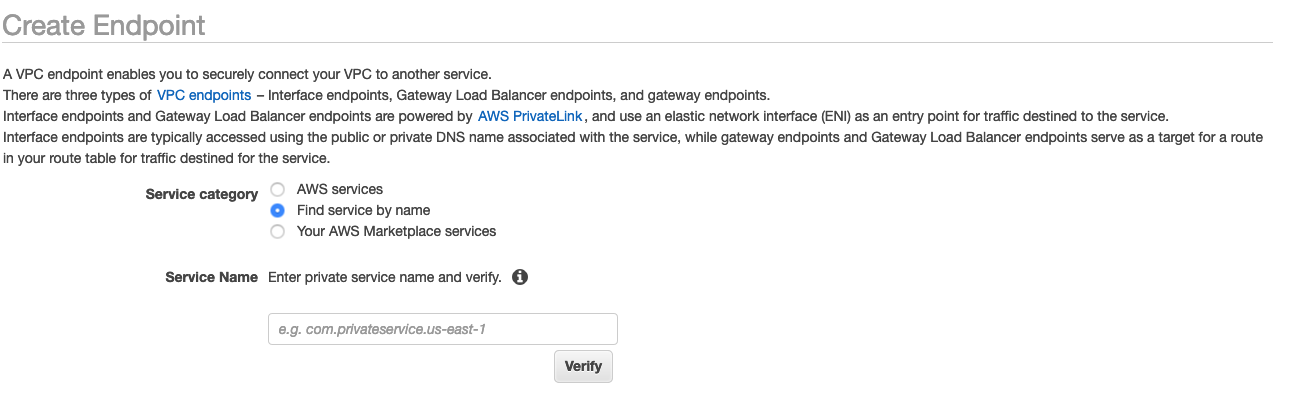

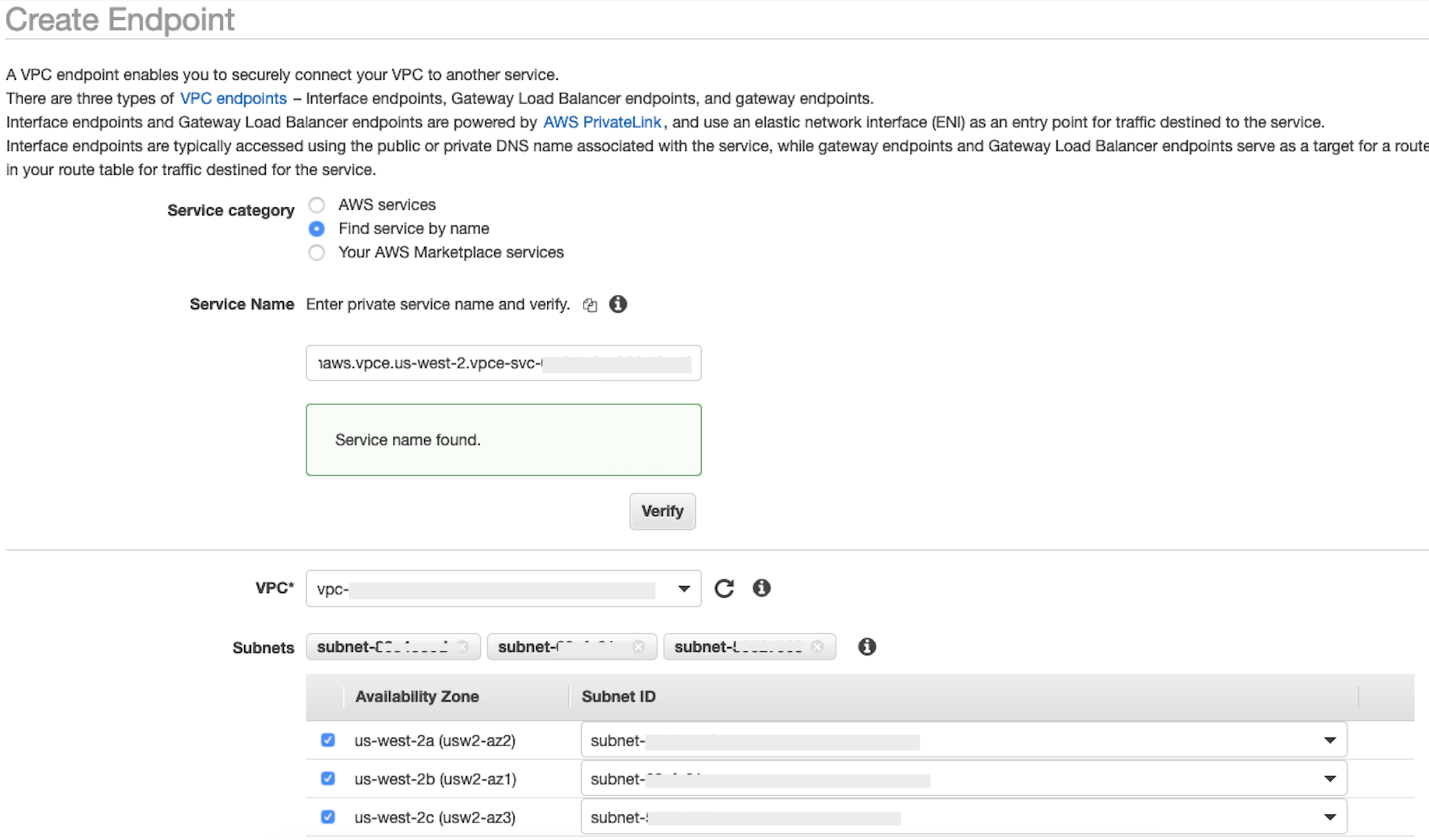

Pilih Buat Titik Akhir.

-

Pilih Buat Titik Akhir.

-

-

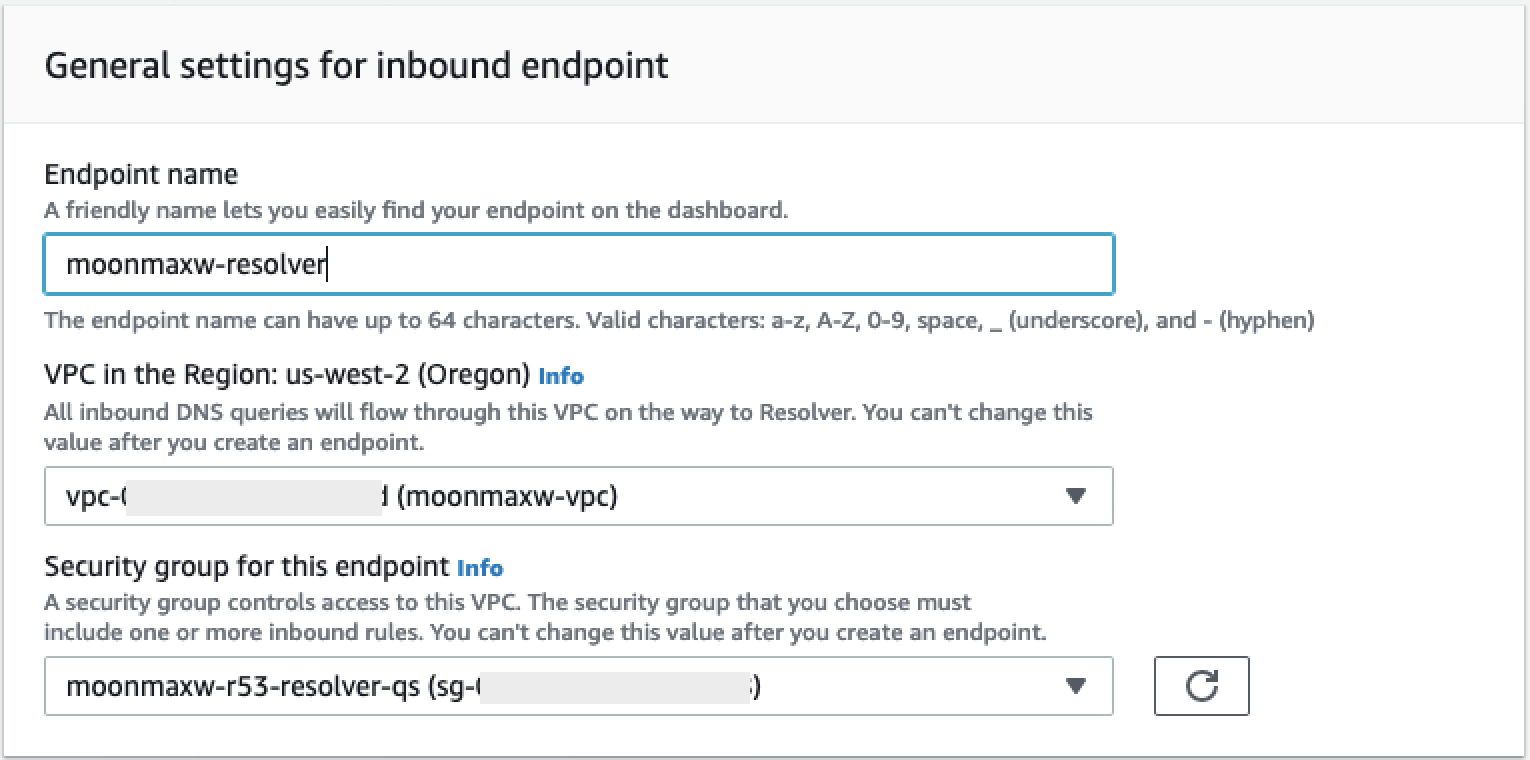

Pilih Buat Grup Keamanan.

-

-

-

-

-

-

Pilih Kirim.

-

-

-

-

-

-

-

Pilih Kirim.

-

-

penting

-

-

penting

-

CREATE STORAGE INTEGRATION integration_name TYPE = EXTERNAL_STAGE STORAGE_PROVIDER = S3 ENABLED = TRUE STORAGE_AWS_ROLE_ARN = 'iam_role' [ STORAGE_AWS_OBJECT_ACL = 'bucket-owner-full-control' ] STORAGE_ALLOWED_LOCATIONS = ('s3://bucket/path/', 's3://bucket/path/') [ STORAGE_BLOCKED_LOCATIONS = ('s3://bucket/path/', 's3://bucket/path/') ]

penting

penting

-

Available

penting

-

-

Pilih Hubungkan.

-

catatan

-

Pilih Jalankan.

-

Pilih Tambahkan.

penting

"trained_parameters": {}