Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bucket Amazon S3

Topik

Pasang ember Amazon S3

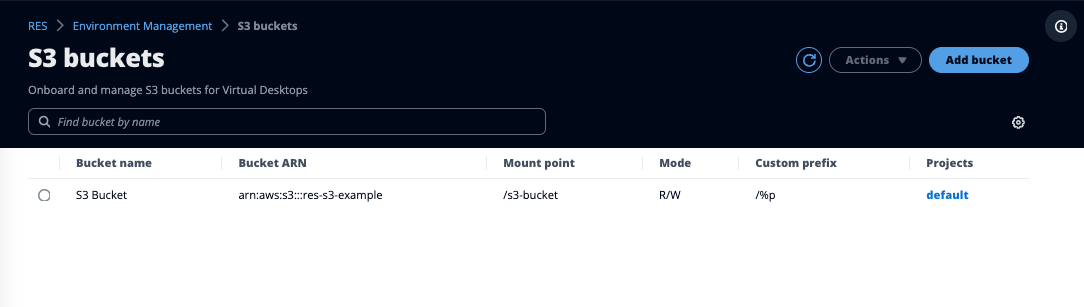

Research and Engineering Studio (RES) mendukung pemasangan bucket Amazon S3 ke instans Linux Virtual Desktop Infrastructure (VDI). Administrator RES dapat memasukkan bucket S3 ke RES, melampirkannya ke proyek, mengedit konfigurasinya, dan menghapus bucket di tab bucket S3 di bawah Manajemen Lingkungan.

Dasbor bucket S3 menyediakan daftar bucket S3 onboard yang tersedia untuk Anda. Dari dasbor bucket S3, Anda dapat:

-

Gunakan Add bucket untuk memasukkan bucket S3 ke RES.

-

Pilih bucket S3 dan gunakan menu Actions untuk:

-

Edit ember

-

Hapus ember

-

-

Gunakan kolom pencarian untuk mencari berdasarkan nama Bucket dan temukan bucket S3 onboard.

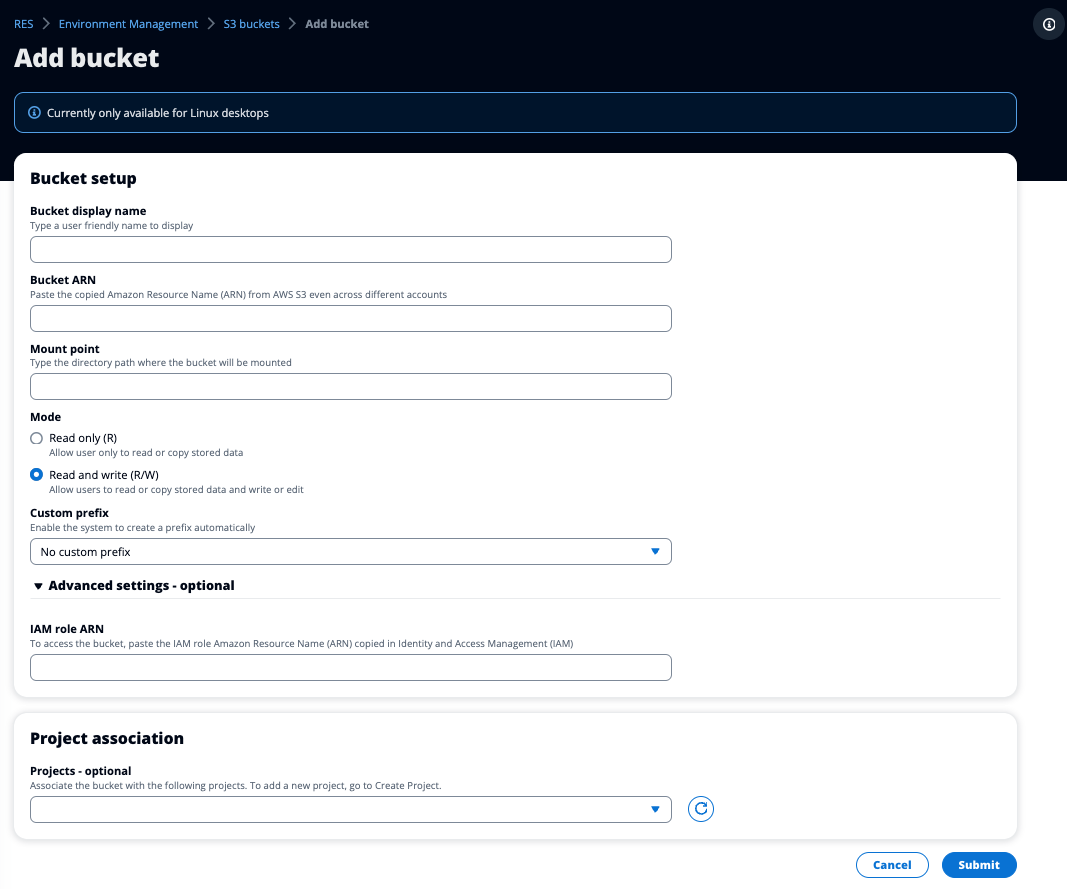

Tambahkan bucket Amazon S3

Untuk menambahkan bucket S3 ke lingkungan RES Anda:

-

Pilih Tambahkan ember.

-

Masukkan detail bucket seperti nama bucket, ARN, dan mount point.

penting

-

Bucket ARN, mount point, dan mode yang disediakan tidak dapat diubah setelah pembuatan.

-

Bucket ARN dapat berisi awalan yang akan mengisolasi bucket S3 onboard ke awalan itu.

-

-

Pilih mode untuk onboard bucket Anda.

penting

-

Lihat Isolasi Data untuk informasi selengkapnya terkait isolasi data dengan mode tertentu.

-

-

Di bawah Opsi Lanjutan, Anda dapat memberikan ARN peran IAM untuk memasang bucket untuk akses lintas akun. Ikuti langkah-langkah Akses bucket lintas akun untuk membuat peran IAM yang diperlukan untuk akses lintas akun.

-

(Opsional) Kaitkan bucket dengan proyek, yang dapat diubah nanti. Namun, bucket S3 tidak dapat dipasang ke sesi VDI proyek yang ada. Hanya sesi yang diluncurkan setelah proyek dikaitkan dengan bucket yang akan memasang bucket.

-

Pilih Kirim.

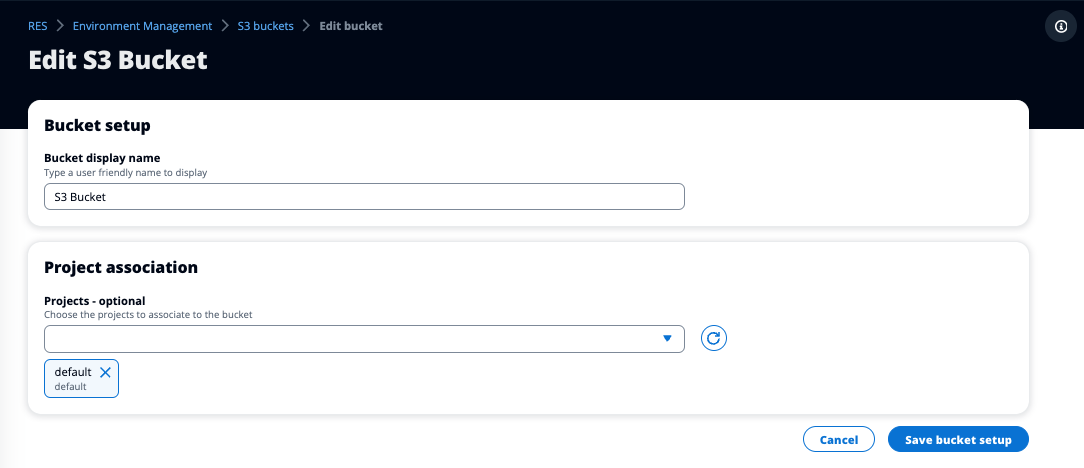

Edit ember Amazon S3

-

Pilih bucket S3 di daftar bucket S3.

-

Di menu Tindakan, pilih Edit.

-

Masukkan pembaruan Anda.

penting

-

Mengaitkan proyek dengan bucket S3 tidak akan memasang bucket ke instance infrastruktur desktop virtual (VDI) proyek yang ada. Bucket hanya akan dipasang ke sesi VDI yang diluncurkan dalam proyek setelah bucket dikaitkan dengan proyek itu.

-

Memutuskan hubungan proyek dari bucket S3 tidak akan memengaruhi data di bucket S3, tetapi akan mengakibatkan pengguna desktop kehilangan akses ke data tersebut.

-

-

Pilih Simpan pengaturan bucket.

Hapus ember Amazon S3

-

Pilih bucket S3 di daftar bucket S3.

-

Dari menu Tindakan, pilih Hapus.

penting

-

Anda harus terlebih dahulu menghapus semua asosiasi proyek dari ember.

-

Operasi penghapusan tidak memengaruhi data di bucket S3. Ini hanya menghapus asosiasi bucket S3 dengan RES.

-

Menghapus bucket akan menyebabkan sesi VDI yang ada kehilangan akses ke konten bucket tersebut setelah berakhirnya kredenal sesi tersebut (~1 jam).

-

Isolasi Data

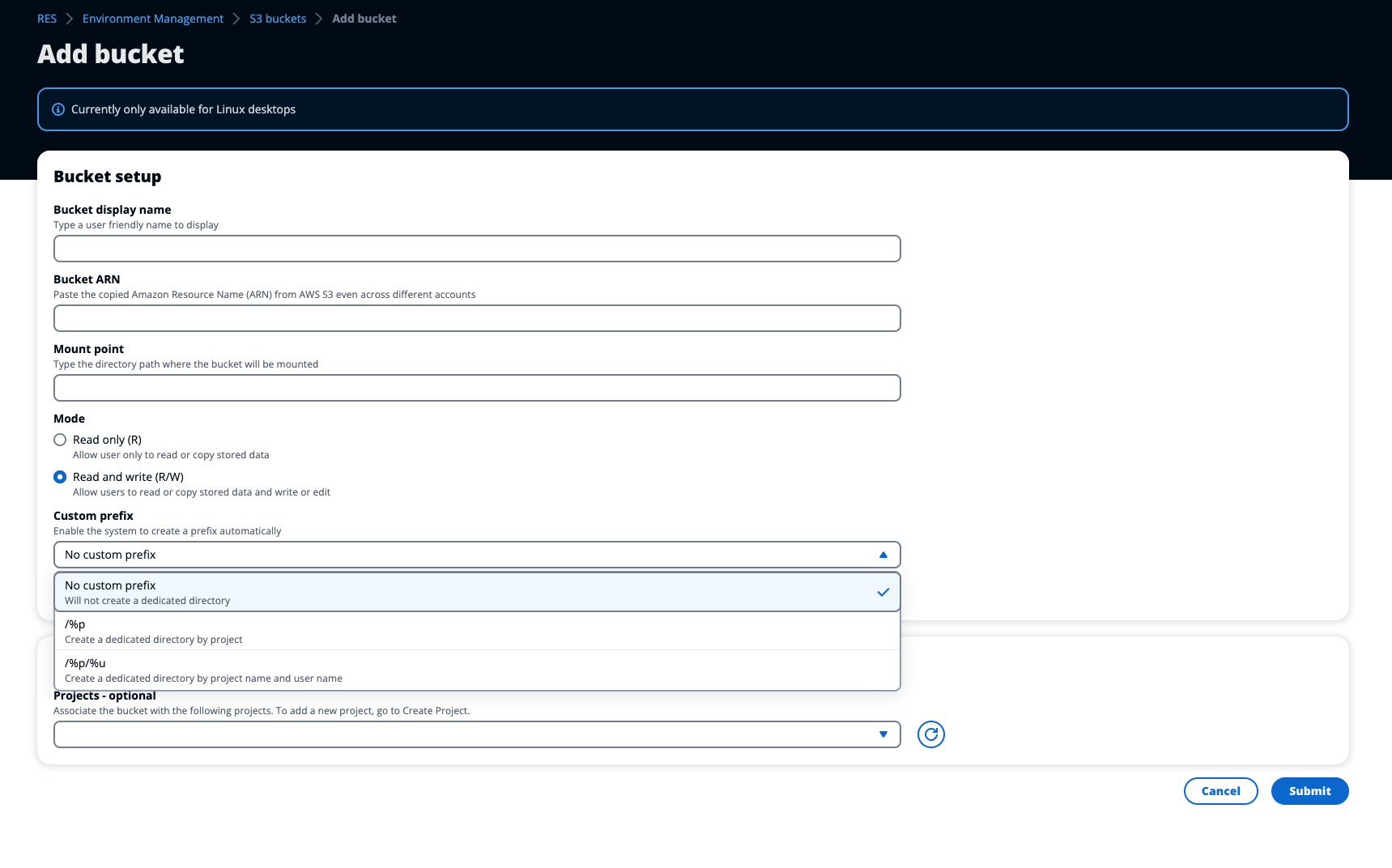

Saat menambahkan bucket S3 ke RES, Anda memiliki opsi untuk mengisolasi data di dalam bucket ke proyek dan pengguna tertentu. Pada halaman Add Bucket, Anda dapat memilih mode Read Only (R) atau Read and Write (R/W).

Baca Saja

Jika Read Only (R) dipilih, isolasi data diberlakukan berdasarkan awalan bucket ARN (Nama Sumber Daya Amazon). Misalnya, jika admin menambahkan bucket ke RES menggunakan ARN arn:aws:s3::: dan mengaitkan bucket ini dengan Project A dan Project B, maka pengguna yang meluncurkan VDIs dari dalam Project A dan Project B hanya dapat membaca data yang terletak di bucket-name/example-data/bucket-name bawah jalur. /example-data Mereka tidak akan memiliki akses ke data di luar jalur itu. Jika tidak ada awalan yang ditambahkan ke bucket ARN, seluruh bucket akan tersedia untuk proyek apa pun yang terkait dengannya.

Baca dan Tulis

Jika Read and Write (R/W) dipilih, isolasi data masih diberlakukan berdasarkan awalan bucket ARN, seperti dijelaskan di atas. Mode ini memiliki opsi tambahan untuk memungkinkan admin memberikan awalan berbasis variabel untuk bucket S3. Saat Read and Write (R/W) dipilih, bagian Awalan Kustom tersedia yang menawarkan menu tarik-turun dengan opsi berikut:

Tidak ada awalan khusus

/%p

/%p/%u

- Tidak ada isolasi data khusus

-

Bila

No custom prefixdipilih untuk Awalan Kustom, bucket ditambahkan tanpa isolasi data kustom. Ini memungkinkan proyek apa pun yang terkait dengan bucket memiliki akses baca dan tulis. Misalnya, jika admin menambahkan bucket ke RES menggunakan ARNarn:aws:s3:::dengan yangbucket-nameNo custom prefixdipilih dan mengaitkan bucket ini dengan Project A dan Project B, pengguna yang meluncurkan VDIs dari dalam Project A dan Project B akan memiliki akses baca dan tulis yang tidak terbatas ke bucket. - Isolasi data pada tingkat per proyek

-

Bila

/%pdipilih untuk Awalan Kustom, data dalam bucket diisolasi ke setiap proyek tertentu yang terkait dengannya.%pVariabel mewakili kode proyek. Misalnya, jika admin menambahkan bucket ke RES menggunakan ARNarn:aws:s3:::dengan yangbucket-name/%pdipilih dan Mount Point of/bucket, dan mengaitkan bucket ini dengan Project A dan Project B, maka Pengguna A di Project A dapat menulis file ke./bucketPengguna B di Proyek A juga dapat melihat file yang ditulis Pengguna A/bucket. Namun, jika Pengguna B meluncurkan VDI di Proyek B dan melihat ke dalam/bucket, mereka tidak akan melihat file yang ditulis Pengguna A, karena data diisolasi oleh proyek. File yang ditulis Pengguna A ditemukan di bucket S3 di bawah awalan/ProjectAsementara Pengguna B hanya dapat mengakses/ProjectBsaat menggunakan file VDIs dari Project B. - Isolasi data pada tingkat per proyek, per pengguna

-

Bila

/%p/%udipilih untuk Awalan Kustom, data dalam bucket diisolasi ke setiap proyek tertentu dan pengguna yang terkait dengan proyek tersebut.%pVariabel mewakili kode proyek, dan%umewakili nama pengguna. Misalnya, admin menambahkan bucket ke RES menggunakan ARNarn:aws:s3:::denganbucket-name/%p/%udipilih dan Mount Point of./bucketBucket ini dikaitkan dengan Project A dan Project B. Pengguna A di Project A dapat menulis file ke/bucket. Berbeda dengan skenario sebelumnya dengan hanya%pisolasi, Pengguna B dalam hal ini tidak akan melihat file yang ditulis Pengguna A di Proyek A/bucket, karena data diisolasi oleh proyek dan pengguna. File yang ditulis Pengguna A ditemukan di bucket S3 di bawah awalan/ProjectA/UserAsementara Pengguna B hanya dapat mengakses/ProjectA/UserBsaat menggunakannya VDIs di Project A.

Akses bucket lintas akun

RES memiliki kemampuan untuk memasang bucket dari AWS akun lain, asalkan bucket ini memiliki izin yang tepat. Dalam skenario berikut, lingkungan RES di Akun A ingin memasang bucket S3 di Akun B.

Langkah 1: Buat Peran IAM di akun tempat RES digunakan (ini akan disebut sebagai Akun A):

-

Masuk ke Konsol AWS Manajemen untuk akun RES yang memerlukan akses ke bucket S3 (Akun A).

-

Buka Konsol IAM:

-

Arahkan ke dasbor IAM.

-

Di panel navigasi, pilih Kebijakan.

-

-

Buat Kebijakan:

-

Pilih Buat kebijakan.

-

Pilih tab JSON.

-

Tempel kebijakan JSON berikut (ganti

<BUCKET-NAME>dengan nama bucket S3 yang terletak di Akun B): -

Pilih Selanjutnya.

-

-

Tinjau dan buat kebijakan:

-

Berikan nama untuk kebijakan (misalnya, “S3 AccessPolicy “).

-

Tambahkan deskripsi opsional untuk menjelaskan tujuan kebijakan.

-

Tinjau kebijakan dan pilih Buat kebijakan.

-

-

Buka Konsol IAM:

-

Arahkan ke dasbor IAM.

-

Di panel navigasi, pilih Peran.

-

-

Buat Peran:

-

Pilih Buat peran.

-

Pilih Kebijakan kepercayaan khusus sebagai jenis entitas tepercaya.

-

Rekatkan kebijakan JSON berikut (ganti

<ACCOUNT_ID>dengan ID akun A yang sebenarnya,<ENVIRONMENT_NAME>dengan nama lingkungan penerapan RES, dan<REGION>dengan AWS wilayah RES digunakan): -

Pilih “Next”.

-

-

Lampirkan Kebijakan Izin:

-

Cari dan pilih kebijakan yang Anda buat sebelumnya.

-

Pilih “Next”.

-

-

Tandai, Tinjau, dan Buat Peran:

-

Masukkan nama peran (misalnya, “S3 AccessRole “).

-

Di bawah Langkah 3, pilih Tambahkan Tag, lalu masukkan kunci dan nilai berikut:

-

Kunci:

res:Resource -

Nilai:

s3-bucket-iam-role

-

-

Tinjau peran dan pilih Buat peran.

-

-

Gunakan Peran IAM di RES:

-

Salin peran IAM ARN yang Anda buat.

-

Masuk ke konsol RES.

-

Di panel navigasi kiri, pilih S3 Bucket.

-

Pilih Add Bucket dan isi formulir dengan bucket S3 lintas akun ARN.

-

Pilih Pengaturan lanjutan - dropdown opsional.

-

Masukkan peran ARN di bidang ARN peran IAM.

-

Pilih Tambahkan Ember.

-

Langkah 2: Ubah kebijakan bucket di Akun B

-

Masuk ke Konsol AWS Manajemen untuk Akun B.

-

Buka Konsol S3:

-

Arahkan ke dasbor S3.

-

Pilih bucket yang ingin Anda berikan aksesnya.

-

-

Edit Kebijakan Bucket:

-

Pilih tab Izin dan pilih Kebijakan Bucket.

-

Tambahkan kebijakan berikut untuk memberikan peran IAM dari Akun A akses ke bucket (ganti

<AccountA_ID>dengan ID akun aktual Akun A dan<BUCKET-NAME>dengan nama bucket S3): -

Pilih Simpan.

-

Mencegah eksfiltrasi data dalam VPC pribadi

Untuk mencegah pengguna mengeksfiltrasi data dari bucket S3 aman ke bucket S3 mereka sendiri di akun mereka, Anda dapat melampirkan titik akhir VPC untuk mengamankan VPC pribadi Anda. Langkah-langkah berikut menunjukkan cara membuat titik akhir VPC untuk layanan S3 yang mendukung akses ke bucket S3 di dalam akun Anda, serta akun tambahan apa pun yang memiliki bucket lintas akun.

-

Buka Konsol VPC Amazon:

-

Masuk ke Konsol AWS Manajemen.

-

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

-

Buat Endpoint VPC untuk S3:

-

Di panel navigasi kiri, pilih Endpoints.

-

Pilih Buat Titik Akhir.

-

Untuk kategori Layanan, pastikan bahwa AWS layanan dipilih.

-

Di bidang Nama Layanan, masukkan

com.amazonaws.(ganti<region>.s3<region>dengan AWS wilayah Anda) atau cari “S3". -

Pilih layanan S3 dari daftar.

-

-

Konfigurasikan Pengaturan Titik Akhir:

-

Untuk VPC, pilih VPC tempat Anda ingin membuat titik akhir.

-

Untuk Subnet, pilih kedua subnet pribadi yang digunakan untuk Subnet VDI selama penerapan.

-

Untuk Aktifkan nama DNS, pastikan opsi dicentang. Ini memungkinkan nama host DNS pribadi diselesaikan ke antarmuka jaringan titik akhir.

-

-

Konfigurasikan Kebijakan untuk Membatasi Akses:

-

Di bawah Kebijakan, pilih Kustom.

-

Di editor kebijakan, masukkan kebijakan yang membatasi akses ke sumber daya dalam akun Anda atau akun tertentu. Berikut adalah contoh kebijakan (ganti

mybucketdengan nama bucket S3 Anda dan111122223333dan444455556666dengan AWS akun yang sesuai IDs yang ingin Anda akses):

-

-

Buat Endpoint:

-

Meninjau pengaturan Anda.

-

Pilih Buat titik akhir.

-

-

Verifikasi Endpoint:

-

Setelah titik akhir dibuat, navigasikan ke bagian Endpoints di konsol VPC.

-

Pilih endpoint yang baru dibuat.

-

Verifikasi bahwa Negara Tersedia.

-

Dengan mengikuti langkah-langkah ini, Anda membuat titik akhir VPC yang memungkinkan akses S3 yang dibatasi untuk sumber daya dalam akun Anda atau ID akun tertentu.

Pemecahan Masalah

Cara memeriksa apakah ember gagal dipasang pada VDI

Jika bucket gagal dipasang pada VDI, ada beberapa lokasi di mana Anda dapat memeriksa kesalahan. Ikuti langkah-langkah di bawah ini.

-

Periksa Log VDI:

-

Masuk ke Konsol AWS Manajemen.

-

Buka EC2 Konsol dan arahkan ke Instans.

-

Pilih instance VDI yang Anda luncurkan.

-

Connect ke VDI melalui Session Manager.

-

Jalankan perintah berikut:

sudo su cd ~/bootstrap/logsDi sini, Anda akan menemukan log bootstrap. Rincian kegagalan apa pun akan ditemukan di

configure.log.{time}file.Selain itu, periksa

/etc/messagelog untuk lebih jelasnya.

-

-

Periksa Log CloudWatch Lambda Broker Kredensi Kustom:

-

Masuk ke Konsol AWS Manajemen.

-

Buka CloudWatch Konsol dan arahkan ke Grup log.

-

Cari grup log

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Periksa grup log pertama yang tersedia dan temukan kesalahan apa pun di dalam log. Log ini akan berisi detail mengenai potensi masalah yang menyediakan kredensil khusus sementara untuk memasang bucket S3.

-

-

Periksa CloudWatch Log API Gateway API Credential Kustom:

-

Masuk ke Konsol AWS Manajemen.

-

Buka CloudWatch Konsol dan arahkan ke Grup log.

-

Cari grup log

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Periksa grup log pertama yang tersedia dan temukan kesalahan apa pun di dalam log. Log ini akan berisi detail mengenai permintaan dan tanggapan apa pun terhadap API Gateway untuk kredensil khusus yang diperlukan untuk memasang bucket S3.

-

Cara mengedit konfigurasi peran IAM bucket setelah onboarding

-

Masuk ke Konsol AWS DynamoDB

. -

Pilih Tabel:

-

Di panel navigasi kiri, pilih Tabel.

-

Temukan dan pilih

<stack-name>.cluster-settings

-

-

Pindai Tabel:

-

Pilih Jelajahi item tabel.

-

Pastikan Pemindaian dipilih.

-

-

Tambahkan Filter:

-

Pilih Filter untuk membuka bagian entri filter.

-

Atur filter agar sesuai dengan kunci Anda-

-

Atribut: Masukkan kuncinya.

-

Kondisi: Pilih Dimulai dengan.

-

Nilai: Masukkan

shared-storage.penggantian<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>dengan nilai sistem file yang perlu dimodifikasi.

-

-

-

Jalankan Pemindaian:

Pilih Jalankan untuk menjalankan pemindaian dengan filter.

-

Periksa nilainya:

Jika entri ada, pastikan nilainya diatur dengan benar dengan ARN peran IAM yang tepat.

Jika entri tidak ada:

-

Pilih Buat item.

-

Masukkan detail item:

-

Untuk atribut kunci, masukkan

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Tambahkan ARN peran IAM yang benar.

-

-

Pilih Simpan untuk menambahkan item.

-

-

Mulai ulang instance VDI:

Reboot instance untuk memastikan VDIs yang terpengaruh oleh peran IAM yang salah ARN dipasang lagi.

Mengaktifkan CloudTrail

Untuk mengaktifkan CloudTrail di akun Anda menggunakan CloudTrail konsol, ikuti petunjuk yang disediakan di Membuat jejak dengan CloudTrail konsol di Panduan AWS CloudTrail Pengguna. CloudTrail akan mencatat akses ke bucket S3 dengan merekam peran IAM yang mengaksesnya. Ini dapat ditautkan kembali ke ID instance, yang ditautkan ke proyek atau pengguna.