Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan OU - Akun Arsip Log

Survei

Kami akan senang mendengar dari Anda. Harap berikan umpan balik tentang AWS PRA dengan mengikuti survei singkat

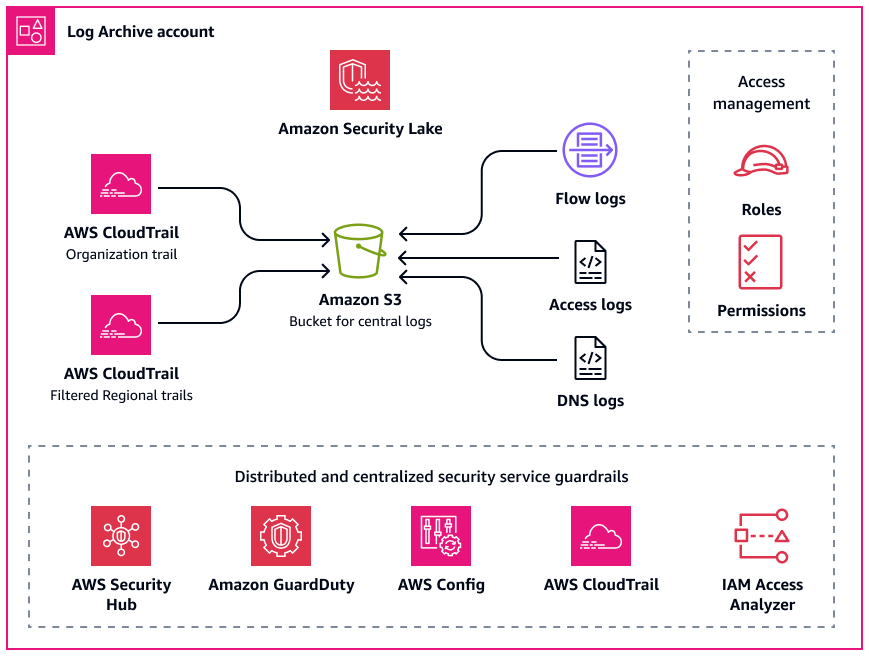

Akun Log Archive adalah tempat Anda memusatkan infrastruktur, layanan, dan jenis log aplikasi. Untuk informasi selengkapnya tentang akun ini, lihat Arsitektur Referensi AWS Keamanan (AWS SRA). Dengan akun khusus untuk log, Anda dapat menerapkan peringatan yang konsisten di semua jenis log dan untuk mengonfirmasi bahwa responden insiden dapat mengakses agregat log ini dari satu tempat. Anda dapat mengatur kontrol keamanan dan kebijakan penyimpanan data dari satu tempat juga, yang dapat menyederhanakan overhead operasional privasi. Diagram berikut menggambarkan layanan AWS keamanan dan privasi yang dikonfigurasi di akun Arsip Log.

Penyimpanan log terpusat

File log (seperti AWS CloudTrail log) mungkin berisi informasi yang dapat dianggap sebagai data pribadi. Beberapa organisasi memilih untuk menggunakan jejak organisasi untuk mengumpulkan CloudTrail log di seluruh Wilayah AWS dan di seluruh akun ke dalam satu lokasi pusat, untuk tujuan visibilitas. Untuk informasi selengkapnya, lihat AWS CloudTrail dalam panduan ini. Saat menerapkan sentralisasi CloudTrail log, log biasanya disimpan dalam bucket Amazon Simple Storage Service (Amazon S3) di satu Wilayah.

Bergantung pada definisi data pribadi organisasi Anda, kewajiban kontraktual Anda kepada pelanggan Anda, dan peraturan privasi regional yang berlaku, Anda mungkin perlu mempertimbangkan transfer data lintas batas dalam hal agregasi log. Tentukan apakah data pribadi dalam berbagai jenis log termasuk dalam batasan ini. Misalnya, CloudTrail log mungkin berisi data karyawan organisasi Anda, tetapi mungkin tidak berisi data pribadi pelanggan Anda. Jika organisasi Anda perlu mematuhi persyaratan transfer data terbatas, opsi berikut dapat membantu mendukung:

-

Jika organisasi Anda menyediakan layanan AWS Cloud untuk subjek data di beberapa negara, Anda dapat memilih untuk menggabungkan semua log di negara yang memiliki persyaratan residensi data paling ketat. Misalnya, jika Anda beroperasi di Jerman dan memiliki persyaratan paling ketat, Anda dapat menggabungkan data dalam bucket S3 agar data yang dikumpulkan

eu-central-1Wilayah AWS di Jerman tidak meninggalkan perbatasan Jerman. Untuk opsi ini, Anda dapat mengonfigurasi jejak organisasi tunggal di log agregat CloudTrail tersebut dari seluruh akun dan Wilayah AWS ke Wilayah target. -

Menyunting data pribadi yang perlu disimpan Wilayah AWS sebelum data disalin dan dikumpulkan ke wilayah lain. Misalnya, Anda dapat menutupi data pribadi di Wilayah host aplikasi sebelum Anda mentransfer log ke Wilayah yang berbeda. Untuk informasi selengkapnya tentang menutupi data pribadi, lihat Amazon Data Firehose bagian panduan ini.

-

Jika Anda memiliki masalah kedaulatan data yang ketat, Anda dapat mempertahankan landing zone multi-akun terpisah yang memberlakukan persyaratan ini. Wilayah AWS Dengan cara ini, Anda dapat menyederhanakan konfigurasi landing zone di Region untuk logging terpusat. Ini juga memberikan manfaat segregasi infrastruktur tambahan dan membantu menjaga log lokal ke Wilayah mereka sendiri. Bekerja dengan penasihat hukum Anda untuk menentukan data pribadi mana yang ada dalam cakupan dan Region-to-Region transfer mana yang diizinkan. Untuk informasi selengkapnya, lihat Strategi untuk ekspansi global dalam panduan ini.

Melalui log layanan, log aplikasi, dan log sistem operasi (OS), Anda dapat menggunakan Amazon CloudWatch untuk memantau Layanan AWS atau sumber daya di akun dan Wilayah yang sesuai secara default. Banyak yang memilih untuk memusatkan log dan metrik ini dari beberapa akun dan Wilayah ke dalam satu akun. Secara default, log ini tetap ada di akun terkait dan Wilayah tempat asalnya. Untuk sentralisasi, Anda dapat menggunakan filter langganan dan tugas ekspor Amazon S3 untuk berbagi data ke lokasi terpusat. Mungkin penting untuk menyertakan filter yang tepat dan tugas ekspor saat menggabungkan log dari beban kerja yang memiliki persyaratan transfer data lintas batas. Jika log akses beban kerja berisi data pribadi, Anda mungkin perlu memastikan bahwa log tersebut ditransfer atau disimpan di akun dan Wilayah tertentu.

Amazon Security Lake

Seperti yang direkomendasikan di AWS SRA, Anda mungkin ingin menggunakan akun Arsip Log sebagai akun administrator yang didelegasikan untuk Amazon Security Lake. Saat Anda melakukan ini, Security Lake mengumpulkan log yang didukung di bucket Amazon S3 khusus di akun yang sama dengan log keamanan yang direkomendasikan SRA lainnya.

Dari perspektif privasi, penting bagi responden insiden Anda untuk memiliki akses ke log dari AWS lingkungan Anda, penyedia SaaS, di tempat, sumber cloud, dan sumber pihak ketiga. Ini membantu mereka lebih cepat memblokir dan memulihkan akses tidak sah ke data pribadi. Pertimbangan yang sama untuk penyimpanan log kemungkinan besar berlaku untuk residensi log dan pergerakan Regional dalam Amazon Security Lake. Ini karena Security Lake mengumpulkan log keamanan dan peristiwa dari Wilayah AWS tempat Anda mengaktifkan layanan. Untuk mematuhi persyaratan residensi data, pertimbangkan konfigurasi Wilayah rollup Anda.Wilayah rollup adalah Wilayah tempat Security Lake mengkonsolidasikan data dari satu atau lebih Wilayah yang berkontribusi, yang Anda pilih. Organisasi Anda mungkin perlu menyelaraskan persyaratan kepatuhan Regional Anda untuk residensi data sebelum Anda dapat mengonfigurasi Security Lake dan rollup Regions.