Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Siapkan ruang data minimum yang layak untuk berbagi data antar organisasi

Ramy Hcini, Michael Miller, dan Jorge Hernandez Suarez, Amazon Web Services

Ismail Abdellaoui dan Malte Gasseling, Berpikir-itu

Ringkasan

Ruang data adalah jaringan federasi untuk pertukaran data dengan kepercayaan dan kontrol atas data seseorang sebagai prinsip inti. Mereka memungkinkan organisasi untuk berbagi, bertukar, dan berkolaborasi pada data dalam skala besar dengan menawarkan solusi yang hemat biaya dan teknologi-agnostik.

Ruang data memiliki potensi untuk secara signifikan mendorong upaya untuk masa depan yang berkelanjutan dengan menggunakan pemecahan masalah berbasis data dengan end-to-end pendekatan yang melibatkan semua pemangku kepentingan yang relevan.

Pola ini memandu Anda melalui contoh bagaimana dua perusahaan dapat menggunakan teknologi ruang data di Amazon Web Services (AWS) untuk mendorong strategi pengurangan emisi karbon mereka ke depan. Dalam skenario ini, perusahaan X menyediakan data emisi karbon, yang dikonsumsi perusahaan Y. Lihat bagian Informasi tambahan untuk detail spesifikasi ruang data berikut:

Peserta

Kasus bisnis

Otoritas ruang data

Komponen ruang data

Layanan ruang data

Data yang akan dipertukarkan

Model Data

Konektor EDC Traktus-X

Pola tersebut mencakup langkah-langkah untuk hal-hal berikut:

Menyebarkan infrastruktur yang dibutuhkan untuk ruang data dasar dengan dua peserta berjalan AWS.

Bertukar data intensitas emisi karbon dengan menggunakan konektor dengan cara yang aman.

Pola ini menerapkan cluster Kubernetes yang akan meng-host konektor ruang data dan layanannya melalui Amazon Elastic Kubernetes Service (Amazon EKS).

Pesawat kontrol Eclipse Dataspace Components (EDC)

Selain itu, layanan identitas digunakan di Amazon Elastic Compute Cloud EC2 (Amazon) untuk mereplikasi skenario kehidupan nyata dari ruang data minimum yang layak (MVDS).

Prasyarat dan batasan

Prasyarat

Aktif Akun AWS untuk menyebarkan infrastruktur yang Anda pilih Wilayah AWS

Pengguna AWS Identity and Access Management (IAM) dengan akses ke Amazon S3 yang akan digunakan sementara sebagai pengguna teknis (Konektor EDC saat ini tidak mendukung penggunaan peran. Kami menyarankan Anda membuat satu pengguna IAM khusus untuk demo ini dan bahwa pengguna ini akan memiliki izin terbatas yang terkait dengannya.)

AWS Command Line Interface (AWS CLI) diinstal dan dikonfigurasi dalam pilihan Anda Wilayah AWS

eksctl

di workstation Anda Git

di workstation Anda Nama DNS yang akan menunjuk ke Application Load Balancer (nama DNS harus dicakup oleh sertifikat ACM)

HashiCorp Vault

(Untuk informasi tentang penggunaan AWS Secrets Manager untuk mengelola rahasia, lihat bagian Informasi tambahan.)

Versi produk

Batasan

Pemilihan konektor - Penerapan ini menggunakan konektor berbasis EDC. Namun, pastikan untuk mempertimbangkan kekuatan dan fungsionalitas konektor EDC

dan FIWARE True untuk membuat keputusan berdasarkan informasi yang sesuai dengan kebutuhan spesifik penerapan. Pembuatan konektor EDC - Solusi penerapan yang dipilih bergantung pada bagan Helm Konektor EDC Tractus-X

, opsi penerapan yang mapan dan teruji secara ekstensif. Keputusan untuk menggunakan bagan ini didorong oleh penggunaan umum dan penyertaan ekstensi penting dalam build yang disediakan. Meskipun PostgreSQL HashiCorp dan Vault adalah komponen default, Anda memiliki fleksibilitas untuk menyesuaikan build konektor Anda sendiri jika diperlukan. Akses kluster pribadi - Akses ke kluster EKS yang diterapkan dibatasi untuk saluran pribadi. Interaksi dengan cluster dilakukan secara eksklusif melalui penggunaan

kubectldan IAM. Akses publik ke sumber daya cluster dapat diaktifkan dengan menggunakan penyeimbang beban dan nama domain, yang harus diimplementasikan secara selektif untuk mengekspos layanan tertentu ke jaringan yang lebih luas. Namun, kami tidak menyarankan untuk menyediakan akses publik.Fokus keamanan - Penekanan ditempatkan pada abstraksi konfigurasi keamanan ke spesifikasi default sehingga Anda dapat berkonsentrasi pada langkah-langkah yang terlibat dalam pertukaran data konektor EDC. Meskipun pengaturan keamanan default dipertahankan, sangat penting untuk mengaktifkan komunikasi yang aman sebelum Anda mengekspos cluster ke jaringan publik. Tindakan pencegahan ini memastikan fondasi yang kuat untuk penanganan data yang aman.

Biaya infrastruktur — Estimasi biaya infrastruktur dapat ditemukan dengan menggunakan. AWS Kalkulator Harga

Perhitungan sederhana menunjukkan bahwa biaya bisa mencapai 162,92 USD per bulan untuk infrastruktur yang digunakan.

Arsitektur

Arsitektur MVDS terdiri dari dua virtual private cloud (VPCs), satu untuk layanan identitas Dynamic Attribute Provisioning System (DAPS) dan satu untuk Amazon EKS.

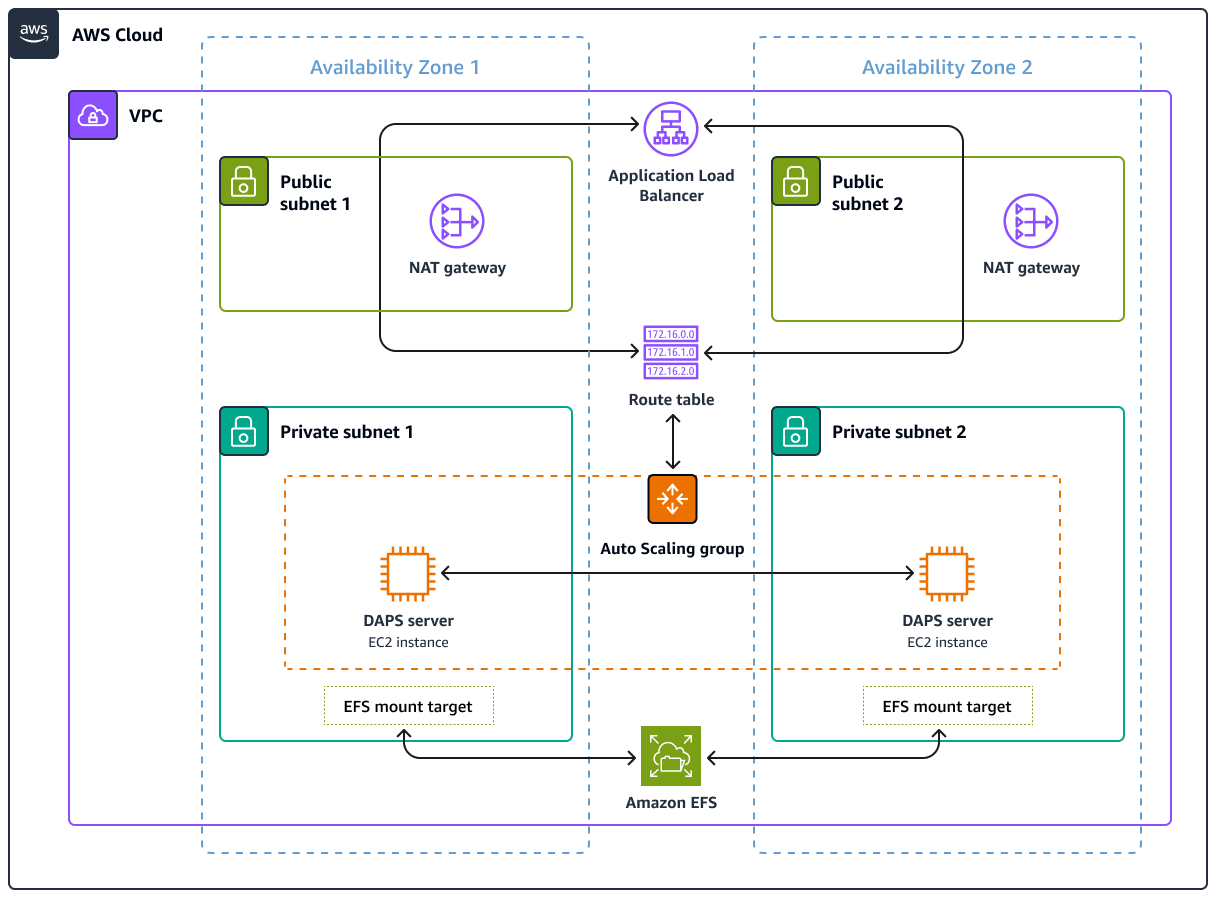

Arsitektur DAPS

Diagram berikut menunjukkan DAPS berjalan pada EC2 instance yang dikendalikan oleh grup Auto Scaling. Application Load Balancer dan tabel rute mengekspos server DAPS. Amazon Elastic File System (Amazon EFS) menyinkronkan data di antara instans DAPS.

Arsitektur Amazon EKS

Ruang data dirancang untuk menjadi solusi teknologi-agnostik, dan beberapa implementasi ada. Pola ini menggunakan kluster Amazon EKS untuk menyebarkan komponen teknis ruang data. Diagram berikut menunjukkan penyebaran cluster EKS. Node pekerja dipasang di subnet pribadi. Pod Kubernetes mengakses Amazon Relational Database Service (Amazon RDS) untuk instance PostgreSQL yang juga ada di subnet pribadi. Pod Kubernetes menyimpan data bersama di Amazon S3.

Alat

AWS layanan

AWS CloudFormationmembantu Anda menyiapkan AWS sumber daya, menyediakannya dengan cepat dan konsisten, dan mengelolanya sepanjang siklus hidupnya di seluruh Akun AWS dan Wilayah.

Amazon Elastic Compute Cloud (Amazon EC2) menyediakan kapasitas komputasi yang dapat diskalakan di. AWS Cloud Anda dapat meluncurkan server virtual sebanyak yang Anda butuhkan dan dengan cepat meningkatkannya ke atas atau ke bawah.

Amazon Elastic File System (Amazon EFS) membantu Anda membuat dan mengonfigurasi sistem file bersama di file AWS Cloud.

Amazon Elastic Kubernetes Service (Amazon EKS) membantu Anda menjalankan AWS Kubernetes tanpa perlu menginstal atau memelihara control plane atau node Kubernetes Anda sendiri.

Amazon Simple Storage Service (Amazon S3) adalah layanan penyimpanan objek berbasis cloud yang membantu Anda menyimpan, melindungi, dan mengambil sejumlah data.

ELB (ELB) mendistribusikan aplikasi masuk atau lalu lintas jaringan di beberapa target. Misalnya, Anda dapat mendistribusikan lalu lintas di seluruh EC2 instans, kontainer, dan alamat IP di satu atau beberapa Availability Zone.

Alat-alat lainnya

eksctl adalah utilitas baris perintah untuk membuat dan mengelola cluster Kubernetes di Amazon EKS.

Git

adalah sistem kontrol versi terdistribusi open source. HashiCorp Vault

menyediakan penyimpanan aman dengan akses terkontrol untuk kredensyal dan informasi sensitif lainnya. Helm

adalah pengelola paket open source untuk Kubernetes yang membantu Anda menginstal dan mengelola aplikasi di klaster Kubernetes Anda. kubectl

adalah antarmuka baris perintah yang membantu Anda menjalankan perintah terhadap klaster Kubernetes. Postman

adalah platform API.

Repositori kode

File YAMM konfigurasi Kubernetes dan skrip Python untuk pola ini tersedia di repositori. GitHub aws-patterns-edc

Praktik terbaik

Amazon EKS dan isolasi infrastruktur peserta

Namespace di Kubernetes akan memisahkan infrastruktur penyedia X perusahaan dari infrastruktur konsumen Y perusahaan dalam pola ini. Untuk informasi selengkapnya, lihat Panduan Praktik Terbaik EKS

Dalam situasi yang lebih realistis, setiap peserta akan memiliki cluster Kubernetes terpisah yang berjalan sendiri. Akun AWS Infrastruktur bersama (DAPS dalam pola ini) akan dapat diakses oleh peserta ruang data sementara benar-benar terpisah dari infrastruktur peserta.

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Kloning repositori. | Untuk mengkloning repositori ke workstation Anda, jalankan perintah berikut:

Workstation harus memiliki akses ke Anda Akun AWS. | DevOps insinyur |

Menyediakan klaster Kubernetes dan menyiapkan namespace. | Untuk menerapkan cluster EKS default yang disederhanakan di akun Anda, jalankan

Perintah membuat VPC dan subnet pribadi dan publik yang menjangkau tiga Availability Zone yang berbeda. Setelah lapisan jaringan dibuat, perintah membuat dua Untuk informasi lebih lanjut dan contoh keluaran, lihat panduan eksctl Setelah Anda menyediakan kluster pribadi, tambahkan kluster EKS baru ke konfigurasi Kubernetes lokal Anda dengan menjalankan perintah berikut:

Pola ini menggunakan Untuk mengonfirmasi bahwa node EKS Anda sedang berjalan dan berada dalam keadaan siap, jalankan perintah berikut:

| DevOps insinyur |

Siapkan ruang nama. | Untuk membuat ruang nama untuk penyedia dan konsumen, jalankan perintah berikut:

Dalam pola ini, penting untuk menggunakan | DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Menyebarkan DAPS dengan menggunakan. AWS CloudFormation | Untuk kemudahan mengelola operasi DAPS, server DAPS diinstal pada EC2 instance. Untuk menginstal DAPS, gunakan AWS CloudFormation template

Anda dapat menerapkan AWS CloudFormation template dengan masuk ke Konsol Manajemen AWS dan menggunakan AWS CloudFormation konsol

Nama lingkungan adalah pilihan Anda sendiri. Sebaiknya gunakan istilah yang bermakna, seperti Untuk pola ini, Template menyebarkan EC2 instance di subnet pribadi. Ini berarti bahwa instans tidak dapat diakses secara langsung melalui SSH (Secure Shell) dari internet. Instans disediakan dengan peran IAM yang diperlukan dan AWS Systems Manager Agen untuk memungkinkan akses ke instans yang berjalan melalui Session Manager, kemampuan. AWS Systems Manager Kami merekomendasikan menggunakan Session Manager untuk akses. Atau, Anda dapat menyediakan host benteng untuk memungkinkan akses SSH dari internet. Saat menggunakan pendekatan host bastion, EC2 instance mungkin memerlukan beberapa menit lagi untuk mulai berjalan. Setelah AWS CloudFormation template berhasil di-deploy, arahkan nama DNS ke nama Application Load Balancer DNS Anda. Untuk mengonfirmasi, jalankan perintah berikut:

Output harus serupa dengan yang berikut ini:

| DevOps insinyur |

Daftarkan konektor peserta ke layanan DAPS. | Dari dalam salah satu EC2 contoh yang disediakan untuk DAPS, daftarkan peserta:

Pilihan nama tidak memengaruhi langkah selanjutnya. Kami merekomendasikan menggunakan salah satu Perintah pendaftaran juga akan secara otomatis mengkonfigurasi layanan DAPS dengan informasi yang diperlukan diambil dari sertifikat dan kunci yang dibuat. Saat Anda masuk ke server DAPS, kumpulkan informasi yang diperlukan untuk langkah-langkah selanjutnya dalam penginstalan:

Kami merekomendasikan untuk menyalin dan menempelkan teks ke file bernama serupa yang diawali Anda harus memiliki klien IDs untuk penyedia dan konsumen dan harus memiliki empat file di direktori kerja Anda di workstation Anda:

| DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Kloning repositori EDC Tractus-X dan gunakan versi 0.4.1. | Build konektor EDC Tractus-X membutuhkan layanan PostgreSQL (database aset) dan HashiCorp Vault (manajemen rahasia) untuk digunakan dan tersedia. Ada banyak versi bagan Tractus-X EDC Helm yang berbeda. Pola ini menentukan versi 0.4.1 karena menggunakan server DAPS. Versi terbaru menggunakan Managed Identity Wallet (MIW) dengan implementasi terdistribusi dari layanan identitas. Di workstation tempat Anda membuat dua ruang nama Kubernetes, kloning repositori tractusx-edc

| DevOps insinyur |

Konfigurasikan bagan Helm EDC Tractus-X. | Ubah konfigurasi template bagan Tractus-X Helm untuk memungkinkan kedua konektor berinteraksi bersama. Untuk melakukan ini, Anda akan menambahkan namespace ke nama DNS layanan sehingga dapat diselesaikan oleh layanan lain di cluster. Modifikasi ini harus dilakukan pada Pastikan untuk mengomentari semua dependensi DAPS di:

| DevOps insinyur |

Konfigurasikan konektor untuk menggunakan PostgreSQL di Amazon RDS. | (Opsional) Instans Amazon Relational Database Service (Amazon RDS) tidak diperlukan dalam pola ini. Namun, kami sangat menyarankan menggunakan Amazon RDS atau Amazon Aurora karena mereka menyediakan fitur seperti ketersediaan tinggi dan cadangan dan pemulihan. Untuk mengganti PostgreSQL di Kubernetes dengan Amazon RDS, lakukan hal berikut:

| DevOps insinyur |

Konfigurasikan dan terapkan konektor penyedia dan layanannya. | Untuk mengkonfigurasi konektor penyedia dan layanannya, lakukan hal berikut:

| DevOps insinyur |

Tambahkan sertifikat dan kunci ke brankas penyedia. | Untuk menghindari kebingungan, buat sertifikat berikut di luar Misalnya, jalankan perintah berikut untuk mengubah ke direktori home Anda:

Anda sekarang perlu menambahkan rahasia yang dibutuhkan oleh penyedia ke dalam lemari besi. Nama-nama rahasia di dalam brankas adalah nilai kunci di

Kunci Advanced Encryption Standard (AES), kunci pribadi, kunci publik, dan sertifikat yang ditandatangani sendiri dibuat pada awalnya. Ini kemudian ditambahkan sebagai rahasia ke lemari besi. Selanjutnya, direktori ini harus berisi

Anda sekarang harus dapat mengakses brankas melalui browser atau CLI Anda. Browser

CLI Lemari Brankas CLI juga akan menggunakan port forward yang Anda konfigurasikan.

| DevOps insinyur |

Konfigurasikan dan gunakan konektor konsumen dan layanannya. | Langkah-langkah untuk mengonfigurasi dan menerapkan konsumen serupa dengan yang Anda selesaikan untuk penyedia:

| |

Tambahkan sertifikat dan kunci ke brankas konsumen. | Dari sudut pandang keamanan, kami merekomendasikan regenerasi sertifikat dan kunci untuk setiap peserta ruang data. Pola ini meregenerasi sertifikat dan kunci untuk konsumen. Langkah-langkahnya sangat mirip dengan yang ada di penyedia. Anda dapat memverifikasi nama rahasia dalam Nama-nama rahasia di dalam lemari besi adalah nilai kunci di

Port lokal adalah 8201 kali ini sehingga Anda dapat memiliki port forward untuk produsen dan konsumen. Browser Anda dapat menggunakan browser Anda untuk terhubung ke http://localhost:8201/ Rahasia dan file yang berisi konten adalah sebagai berikut:

CLI Lemari Brankas Menggunakan Vault CLI, Anda dapat menjalankan perintah berikut untuk masuk ke lemari besi dan membuat rahasia:

| DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Mengatur penerusan port. |

Cluster bersifat pribadi dan tidak dapat diakses publik. Untuk berinteraksi dengan konektor, gunakan fitur port-forwarding Kubernetes untuk meneruskan lalu lintas yang dihasilkan oleh mesin Anda ke bidang kontrol konektor.

| DevOps insinyur |

Buat bucket S3 untuk penyedia dan konsumen. | Konektor EDC saat ini tidak menggunakan kredensil AWS sementara, seperti yang disediakan dengan mengambil peran. EDC hanya mendukung penggunaan ID kunci akses IAM dan kombinasi tombol akses rahasia. Dua ember S3 diperlukan untuk langkah selanjutnya. Satu bucket S3 digunakan untuk menyimpan data yang disediakan oleh penyedia. Bucket S3 lainnya adalah untuk data yang diterima oleh konsumen. Pengguna IAM harus memiliki izin untuk membaca dan menulis objek hanya di dua ember bernama. Access Key ID dan Secret Access Key Pair harus dibuat dan disimpan dengan aman. Setelah MVDS ini dinonaktifkan, pengguna IAM harus dihapus. Kode berikut adalah contoh kebijakan IAM untuk pengguna:

| DevOps insinyur |

Siapkan Postman untuk berinteraksi dengan konektor. | Anda sekarang dapat berinteraksi dengan konektor melalui EC2 instans Anda. Gunakan Postman sebagai klien HTTP, dan berikan Koleksi Tukang Pos untuk penyedia dan konektor konsumen. Impor koleksi Pola ini menggunakan variabel koleksi Postman untuk memberikan masukan ke permintaan Anda. | Pengembang aplikasi, Insinyur data |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Siapkan data intensitas emisi karbon untuk dibagikan. | Pertama, Anda perlu memutuskan aset data yang akan dibagikan. Data perusahaan X mewakili jejak emisi karbon dari armada kendaraannya. Berat adalah Berat Kendaraan Kotor (GVW) dalam ton, dan emisi dalam gram CO2 per ton-kilometer (g CO2 e/t-km) menurut pengukuran (WTW): Wheel-to-Well

Contoh data ada di Perusahaan X menggunakan Amazon S3 untuk menyimpan objek. Buat bucket S3 dan simpan objek data contoh di sana. Perintah berikut membuat bucket S3 dengan pengaturan keamanan default. Kami sangat merekomendasikan konsultasi praktik terbaik Keamanan untuk Amazon S3.

Nama bucket S3 harus unik secara global. Untuk informasi selengkapnya tentang aturan penamaan, lihat dokumentasi AWS. | Insinyur data, Pengembang aplikasi |

Daftarkan aset data ke konektor penyedia dengan menggunakan Postman. | Aset data konektor EDC memegang nama data dan lokasinya. Dalam hal ini, aset data konektor EDC akan menunjuk ke objek yang dibuat di bucket S3:

| Pengembang aplikasi, Insinyur data |

Tentukan kebijakan penggunaan aset. | Aset data EDC harus dikaitkan dengan kebijakan penggunaan yang jelas. Pertama, buat Definisi Kebijakan di konektor penyedia. Kebijakan perusahaan X adalah untuk memungkinkan peserta ruang data untuk menggunakan data jejak emisi karbon.

| Pengembang aplikasi, Insinyur data |

Tentukan Penawaran Kontrak EDC untuk aset dan kebijakan penggunaannya. | Untuk memungkinkan peserta lain meminta akses ke data Anda, tawarkan dalam kontrak yang menentukan kondisi dan izin penggunaan:

| Pengembang aplikasi, Insinyur data |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Minta katalog data yang dibagikan oleh perusahaan X. | Sebagai konsumen data di ruang data, perusahaan Y pertama-tama perlu menemukan data yang dibagikan oleh peserta lain. Dalam pengaturan dasar ini, Anda dapat melakukan ini dengan meminta konektor konsumen untuk meminta katalog aset yang tersedia dari konektor penyedia secara langsung.

| Pengembang aplikasi, Insinyur data |

Memulai negosiasi kontrak untuk data intensitas emisi karbon dari perusahaan X. | Sekarang setelah Anda mengidentifikasi aset yang ingin Anda konsumsi, mulailah proses negosiasi kontrak antara konektor konsumen dan penyedia.

Prosesnya mungkin memakan waktu sebelum mencapai status VERIFIED. Anda dapat memeriksa status Negosiasi Kontrak dan ID Perjanjian yang sesuai dengan menggunakan | Pengembang aplikasi, Insinyur data |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Mengkonsumsi data dari titik akhir HTTP. | (Opsi 1) Untuk menggunakan bidang data HTTP untuk mengkonsumsi data di ruang data, Anda dapat menggunakan webhook.site

Pada langkah terakhir ini, Anda harus mengirim permintaan ke bidang data konsumen (port teruskan dengan benar), sebagaimana dinyatakan dalam payload ( | Pengembang aplikasi, Insinyur data |

Konsumsi data dari ember S3 secara langsung. | (Opsi 2) Gunakan integrasi Amazon S3 dengan konektor EDC, dan langsung arahkan ke bucket S3 di infrastruktur konsumen sebagai tujuan:

| Insinyur data, Pengembang aplikasi |

Pemecahan masalah

| Isu | Solusi |

|---|---|

Konektor mungkin menimbulkan masalah tentang format PEM sertifikat. | Gabungkan isi setiap file ke satu baris dengan menambahkan. |

Sumber daya terkait

Informasi tambahan

Spesifikasi ruang data

Peserta

Peserta | Deskripsi perusahaan | Fokus perusahaan |

|---|---|---|

Perusahaan X | Mengoperasikan armada kendaraan di seluruh Eropa dan Amerika Selatan untuk mengangkut berbagai barang. | Bertujuan untuk membuat keputusan berbasis data untuk mengurangi intensitas jejak emisi karbonnya. |

Perusahaan Y | Otoritas pengatur lingkungan | Menegakkan peraturan dan kebijakan lingkungan yang dirancang untuk memantau dan mengurangi dampak lingkungan dari bisnis dan industri, termasuk intensitas emisi karbon. |

Kasus bisnis

Perusahaan X menggunakan teknologi ruang data untuk berbagi data jejak karbon dengan auditor kepatuhan, perusahaan Y, untuk mengevaluasi dan mengatasi dampak lingkungan dari operasi logistik perusahaan X.

Otoritas ruang data

Otoritas ruang data adalah konsorsium organisasi yang mengatur ruang data. Dalam pola ini, baik perusahaan X dan perusahaan Y membentuk badan tata kelola dan mewakili otoritas ruang data federasi.

Komponen ruang data

Komponen | Implementasi yang dipilih | Informasi tambahan |

|---|---|---|

Protokol pertukaran dataset | Protokol Dataspace versi 0.8 | |

Konektor ruang data | Konektor EDC Traktus-X versi 0.4.1 | |

Kebijakan pertukaran data | Kebijakan PENGGUNAAN Default |

Layanan ruang data

Layanan | Implementasi | Informasi tambahan |

|---|---|---|

Layanan identitas | Sistem Penyediaan Atribut Dinamis (DAPS) memiliki maksud untuk memastikan atribut tertentu ke organisasi dan konektor. Oleh karena itu, pihak ketiga tidak perlu mempercayai yang terakhir asalkan mereka mempercayai pernyataan DAPS.” — DAPS Untuk fokus pada logika konektor, ruang data diterapkan pada EC2 mesin Amazon menggunakan Docker Compose. | |

Layanan Penemuan | “Katalog Federasi merupakan repositori terindeks dari Deskripsi Diri Gaia-X untuk memungkinkan penemuan dan pemilihan Penyedia dan penawaran layanan mereka. Deskripsi Diri adalah informasi yang diberikan oleh Peserta tentang diri mereka sendiri dan tentang layanan mereka dalam bentuk properti dan klaim. — Kickstarter Ekosistem Gaia-X |

Data yang akan dipertukarkan

Aset data | Deskripsi | Format |

|---|---|---|

Data emisi karbon | Nilai intensitas untuk berbagai jenis kendaraan di wilayah yang ditentukan (Eropa dan Amerika Selatan) dari seluruh armada kendaraan | File JSON |

Model data

{ "region": "string", "vehicles": [ // Each vehicle type has its Gross Vehicle Weight (GVW) category and its emission intensity in grams of CO2 per Tonne-Kilometer (g CO2 e/t-km) according to the "Well-to-Wheel" (WTW) measurement. { "type": "string", "gross_vehicle_weight": "string", "emission_intensity": { "CO2": "number", "unit": "string" } } ] }

Konektor EDC Traktus-X

Untuk dokumentasi setiap parameter Tractus-X EDC, lihat file nilai asli.

Tabel berikut mencantumkan semua layanan, bersama dengan port terbuka dan titik akhir yang sesuai untuk referensi.

Nama layanan | Pelabuhan dan jalur |

|---|---|

Bidang kontrol | ● manajemen: - Pelabuhan: 8081 Jalur: ● kontrol - Port: 8083 Jalur: ● Port protokol: 8084 Jalur: ● metrik - Port: 9090 Jalur: ● observabilitas - Pelabuhan: 8085 Jalur: |

Bidang data | default - Port: 8080 Jalur: publik - Pelabuhan: 8081 Jalur: proxy - Pelabuhan: 8186 Jalur: metrik - Port: 9090 Jalur: observabilitas - Pelabuhan: 8085 Jalur: |

Vault | Pelabuhan: 8200 |

PostgreSQL | Pelabuhan: 5432 |

Menggunakan AWS Secrets Manager Manajer

Dimungkinkan untuk menggunakan Secrets Manager alih-alih HashiCorp Vault sebagai manajer rahasia. Untuk melakukannya, Anda harus menggunakan atau membangun ekstensi AWS Secrets Manager EDC.

Anda akan bertanggung jawab untuk membuat dan memelihara citra Anda sendiri, karena Tractus-X tidak memberikan dukungan untuk Secrets Manager.

Untuk mencapai itu, Anda perlu memodifikasi file Gradle build dari bidang kontrol dan bidang

Untuk tujuan kesederhanaan, kami menghindari membangun kembali gambar konektor dalam pola ini dan menggunakan HashiCorp Vault.