Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Migrasikan sertifikat SSL Windows ke Application Load Balancer menggunakan ACM

Chandra Sekhar Yaratha dan Igor Kovalchuk, Amazon Web Services

Ringkasan

Pola ini memberikan panduan untuk menggunakan AWS Certificate Manager (ACM) untuk memigrasikan sertifikat Secure Sockets Layer (SSL) yang ada dari situs web yang dihosting di server lokal atau instans Amazon Elastic Compute Cloud (Amazon EC2) di Microsoft Internet Information Services (IIS). Sertifikat SSL kemudian dapat digunakan dengan Elastic Load Balancing di AWS.

SSL melindungi data Anda, menegaskan identitas Anda, memberikan peringkat mesin pencari yang lebih baik, membantu memenuhi persyaratan Standar Keamanan Data Industri Kartu Pembayaran (PCI DSS), dan meningkatkan kepercayaan pelanggan. Pengembang dan tim TI yang mengelola beban kerja ini ingin aplikasi web dan infrastruktur mereka, termasuk server IIS dan Windows Server, untuk tetap mematuhi kebijakan dasar mereka.

Pola ini mencakup ekspor sertifikat SSL yang ada secara manual dari Microsoft IIS, mengonversinya dari format Personal Information Exchange (PFX) ke format Private Enhanced Mail (PEM) yang didukung ACM, dan kemudian mengimpornya ke ACM di akun AWS Anda. Ini juga menjelaskan cara membuat Application Load Balancer untuk aplikasi Anda dan mengonfigurasi Application Load Balancer untuk menggunakan sertifikat impor Anda. Koneksi HTTPS kemudian dihentikan pada Application Load Balancer, dan Anda tidak memerlukan overhead konfigurasi lebih lanjut di server web. Untuk informasi selengkapnya, lihat Membuat pendengar HTTPS untuk Application Load Balancer Anda.

Server Windows menggunakan file.pfx atau.p12 untuk berisi file kunci publik (sertifikat SSL) dan file kunci pribadi uniknya. Otoritas Sertifikat (CA) memberi Anda file kunci publik Anda. Anda menggunakan server Anda untuk menghasilkan file kunci pribadi terkait tempat permintaan penandatanganan sertifikat (CSR) dibuat.

Prasyarat dan batasan

Prasyarat

Akun AWS yang aktif

Virtual private cloud (VPC) di AWS dengan setidaknya satu subnet pribadi dan satu subnet publik di setiap Availability Zone yang digunakan oleh target Anda

IIS versi 8.0 atau yang lebih baru berjalan di Windows Server 2012 atau yang lebih baru

Aplikasi web yang berjalan di IIS

Akses administrator ke server IIS

Arsitektur

Tumpukan teknologi sumber

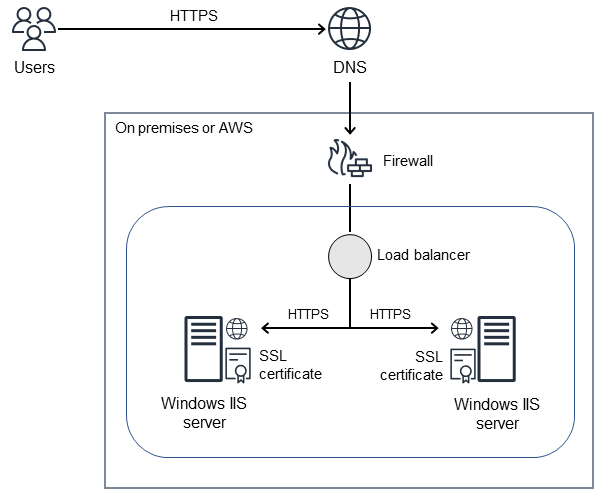

Implementasi server web IIS dengan SSL untuk memastikan bahwa data ditransmisikan dengan aman dalam koneksi terenkripsi (HTTPS)

Arsitektur sumber

Tumpukan teknologi target

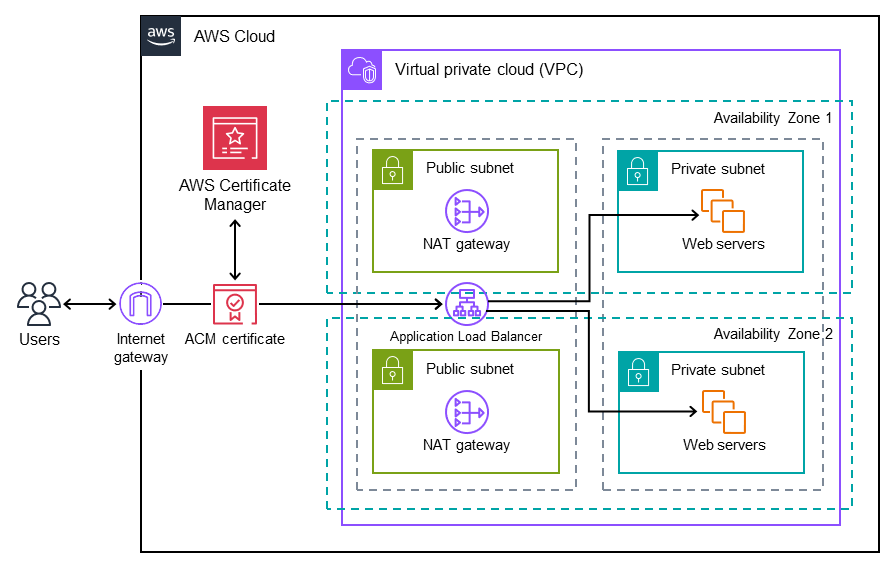

Sertifikat ACM di akun AWS Anda

Application Load Balancer yang dikonfigurasi untuk menggunakan sertifikat yang diimpor

Instans Windows Server di subnet pribadi

Arsitektur target

Alat

AWS Certificate Manager (ACM) membantu Anda membuat, menyimpan, dan memperbarui sertifikat dan kunci SSL/TLS X.509 publik dan pribadi yang melindungi situs web dan aplikasi AWS Anda.

Elastic Load Balancing (ELB) mendistribusikan lalu lintas aplikasi atau jaringan yang masuk ke beberapa target. Misalnya, Anda dapat mendistribusikan lalu lintas di seluruh EC2 instans, kontainer, dan alamat IP di satu atau beberapa Availability Zone.

Praktik terbaik

Menerapkan pengalihan lalu lintas dari HTTP ke HTTPS.

Konfigurasikan grup keamanan untuk Application Load Balancer Anda dengan benar untuk mengizinkan lalu lintas masuk hanya ke port tertentu.

Luncurkan EC2 instans Anda di Availability Zone yang berbeda untuk memastikan ketersediaan tinggi.

Konfigurasikan domain aplikasi Anda untuk menunjuk ke nama DNS Application Load Balancer, bukan alamat IP-nya.

Konfigurasikan ambang batas untuk pemeriksaan kesehatan.

Gunakan Amazon CloudWatch

untuk memantau Application Load Balancer.

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Ekspor file.pfx dari Windows Server. | Untuk mengekspor sertifikat SSL sebagai file.pfx dari manajer IIS lokal di Windows Server:

File.pfx Anda sekarang harus disimpan ke lokasi dan jalur yang Anda tentukan. | Administrator sistem |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Unduh dan instal toolkit OpenSSL. |

| Administrator sistem |

Ubah sertifikat yang dikodekan PFX ke format PEM. | Langkah-langkah berikut mengonversi file sertifikat yang ditandatangani PFX yang dikodekan menjadi tiga file dalam format PEM:

Untuk mengonversi sertifikat yang dikodekan PFX:

| Administrator sistem |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Bersiaplah untuk mengimpor sertifikat. | Di konsol ACM | Administrator awan |

Berikan badan sertifikat. | Untuk badan Sertifikat, tempel sertifikat yang disandikan PEM yang ingin Anda impor. Untuk informasi selengkapnya tentang perintah dan langkah yang dijelaskan dalam tugas ini dan tugas lain dalam epik ini, lihat Mengimpor sertifikat dalam dokumentasi ACM. | Administrator awan |

Berikan kunci pribadi sertifikat. | Untuk kunci privat Sertifikat, tempel kunci privat tak terenkripsi yang disandikan PEM yang cocok dengan kunci publik sertifikat. | Administrator awan |

Berikan rantai sertifikat. | Untuk rantai Sertifikat, tempel rantai sertifikat yang dikodekan PEM, yang disimpan dalam file. | Administrator awan |

Impor sertifikat. | Pilih Tinjau dan impor. Konfirmasikan bahwa informasi tentang sertifikat Anda sudah benar, lalu pilih Impor. | Administrator awan |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Buat dan konfigurasikan penyeimbang beban dan pendengar. | Ikuti petunjuk dalam dokumentasi Elastic Load Balancing untuk mengonfigurasi grup target, mendaftarkan target, dan membuat Application Load Balancer dan pendengar. Tambahkan pendengar kedua (HTTPS) untuk port 443. | Administrator awan |

Pemecahan Masalah

| Isu | Solusi |

|---|---|

Windows PowerShell tidak mengenali perintah OpenSSL bahkan setelah Anda menambahkannya ke jalur sistem. | Periksa Jika tidak, jalankan perintah berikut di PowerShell:

|

Sumber daya terkait

Mengimpor sertifikat ke ACM

Membuat Application Load Balancer