Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Identifikasi dan beri tahu kapan sumber daya Amazon Data Firehose tidak dienkripsi dengan kunci AWS KMS

Ram Kandaswamy, Amazon Web Services

Ringkasan

Untuk kepatuhan, beberapa organisasi harus mengaktifkan enkripsi pada sumber daya pengiriman data seperti Amazon Data Firehose. Pola ini menunjukkan cara untuk memantau, mendeteksi, dan memberi tahu ketika sumber daya tidak sesuai.

Untuk mempertahankan persyaratan enkripsi, pola ini dapat digunakan AWS untuk menyediakan pemantauan dan deteksi otomatis sumber daya pengiriman Amazon Data Firehose yang tidak dienkripsi dengan kunci (). AWS Key Management Service AWS KMS Solusinya mengirimkan pemberitahuan peringatan, dan dapat diperluas untuk melakukan remediasi otomatis. Solusi ini dapat diterapkan ke akun individu atau lingkungan multi-akun, seperti lingkungan yang menggunakan AWS landing zone atau. AWS Control Tower

Prasyarat dan batasan

Prasyarat

Aliran pengiriman Amazon Data Firehose

Izin dan keakraban yang memadai CloudFormation, yang digunakan dalam otomatisasi infrastruktur ini

Batasan

Solusinya tidak real time karena menggunakan AWS CloudTrail peristiwa untuk deteksi, dan ada penundaan antara waktu sumber daya yang tidak terenkripsi dibuat dan pemberitahuan dikirim.

Arsitektur

Tumpukan teknologi target

Solusinya menggunakan teknologi tanpa server dan layanan berikut:

AWS CloudTrail

Amazon CloudWatch

AWS Command Line Interface (AWS CLI)

AWS Identity and Access Management (IAM)

Amazon Data Firehose

AWS Lambda

Amazon Simple Notification Service (Amazon SNS)

Arsitektur target

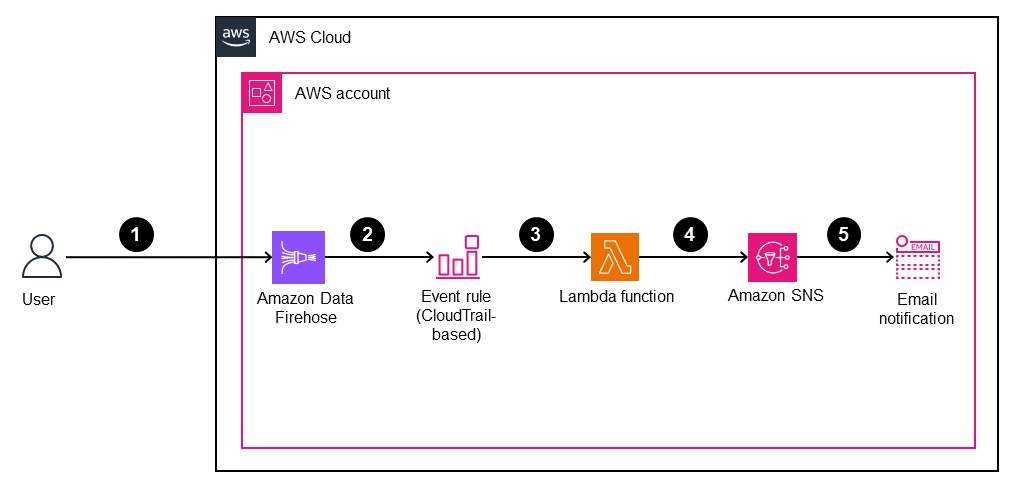

Diagram menggambarkan langkah-langkah ini:

Pengguna membuat atau memodifikasi Amazon Data Firehose.

Sebuah CloudTrail peristiwa terdeteksi dan dicocokkan.

Lambda dipanggil.

Sumber daya yang tidak sesuai diidentifikasi.

Pemberitahuan email dikirim.

Otomatisasi dan skala

Anda dapat menggunakan CloudFormation StackSets untuk menerapkan solusi ini ke beberapa Wilayah AWS atau akun dengan satu perintah.

Alat

AWS CloudTrailadalah sebuah Layanan AWS yang membantu Anda mengaktifkan tata kelola, kepatuhan, dan audit operasional dan risiko Anda. Akun AWS Tindakan yang diambil oleh pengguna, peran, atau Layanan AWS direkam sebagai peristiwa di CloudTrail. Peristiwa mencakup tindakan yang diambil dalam operasi Konsol Manajemen AWS AWS CLI, AWS SDKs,, dan API.

Amazon CloudWatch Events memberikan aliran peristiwa sistem yang mendekati waktu nyata yang menjelaskan perubahan AWS sumber daya.

AWS Command Line Interface (AWS CLI) adalah alat open source yang memungkinkan Anda untuk berinteraksi Layanan AWS dengan menggunakan perintah di shell baris perintah Anda.

AWS Identity and Access Management (IAM) adalah layanan web yang membantu Anda mengontrol akses ke AWS sumber daya dengan aman. Anda menggunakan IAM untuk mengontrol siapa yang diautentikasi (masuk) dan diotorisasi (memiliki izin) untuk menggunakan sumber daya.

Amazon Data Firehose adalah layanan yang dikelola sepenuhnya untuk mengirimkan data streaming waktu nyata. Dengan Firehose, Anda tidak perlu menulis aplikasi atau mengelola sumber daya. Anda mengonfigurasi produsen data Anda untuk mengirim data ke Firehose, dan secara otomatis mengirimkan data ke tujuan yang Anda tentukan.

AWS Lambdaadalah layanan komputasi yang mendukung menjalankan kode tanpa menyediakan atau mengelola server. Lambda menjalankan kode Anda hanya saat diperlukan dan menskalakan secara otomatis, dari beberapa permintaan per hari hingga ribuan per detik. Anda hanya membayar untuk waktu komputasi yang Anda konsumsi—tidak ada biaya ketika kode Anda tidak berjalan.

Amazon Simple Notification Service (Amazon SNS) adalah layanan terkelola yang menyediakan pengiriman pesan dari penerbit ke pelanggan (juga dikenal sebagai produsen dan konsumen).

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Menyebarkan CloudFormation StackSets. | Dalam AWS CLI, gunakan

| Arsitek awan, Administrator sistem |

Buat instance tumpukan. | Tumpukan dapat dibuat sesuai pilihan Anda dan juga di satu atau lebih akun. Wilayah AWS Untuk membuat instance tumpukan, jalankan perintah berikut. Ganti nama tumpukan, nomor akun, dan Wilayah dengan nama Anda sendiri.

| Arsitek awan, Administrator sistem |

Sumber daya terkait

Lampiran

Untuk mengakses konten tambahan yang terkait dengan dokumen ini, unzip file berikut: attachment.zip