Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat AWS Cloud9 IDE yang menggunakan volume Amazon EBS dengan enkripsi default

Janardhan Malyala dan Dhrubajyoti Mukherjey, Amazon Web Services

Ringkasan

Pemberitahuan: AWS Cloud9 tidak lagi tersedia untuk pelanggan baru. Pelanggan yang sudah ada AWS Cloud9 dapat terus menggunakan layanan seperti biasa. Pelajari selengkapnya

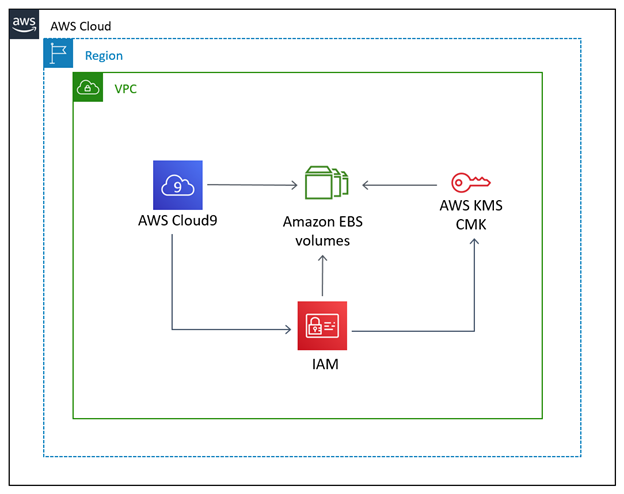

Anda dapat menggunakan enkripsi secara default untuk menerapkan enkripsi volume Amazon Elastic Block Store (Amazon EBS) dan salinan snapshot di Amazon Web Services (AWS) Cloud.

Anda dapat membuat lingkungan pengembangan terintegrasi AWS Cloud9 (IDE) yang menggunakan volume EBS yang dienkripsi secara default. Namun, peran terkait layanan AWS Identity and Access Management (IAM) untuk AWS Cloud9 memerlukan akses ke kunci AWS Key Management Service (AWS KMS) untuk volume EBS ini. Jika akses tidak disediakan, AWS Cloud9 IDE mungkin gagal diluncurkan dan proses debug mungkin sulit dilakukan.

Pola ini menyediakan langkah-langkah untuk menambahkan peran terkait layanan untuk AWS Cloud9 ke kunci AWS KMS yang digunakan oleh volume EBS Anda. Pengaturan yang dijelaskan oleh pola ini membantu Anda berhasil membuat dan meluncurkan IDE yang menggunakan volume EBS dengan enkripsi secara default.

Prasyarat dan batasan

Prasyarat

Akun AWS aktif.

Enkripsi default diaktifkan untuk volume EBS. Untuk informasi selengkapnya tentang enkripsi secara default, lihat enkripsi Amazon EBS di dokumentasi Amazon Elastic Compute Cloud EC2 (Amazon).

Kunci KMS yang dikelola pelanggan yang sudah ada untuk mengenkripsi volume EBS Anda.

catatan

Anda tidak perlu membuat peran terkait layanan untuk AWS Cloud9. Saat Anda membuat lingkungan pengembangan AWS Cloud9, AWS Cloud9 membuat peran terkait layanan untuk Anda.

Arsitektur

Tumpukan teknologi

AWS Cloud9

IAM

AWS KMS

Alat

AWS Cloud9 adalah lingkungan pengembangan terintegrasi (IDE) yang membantu Anda membuat kode, membangun, menjalankan, menguji, dan men-debug perangkat lunak. Ini juga membantu Anda merilis perangkat lunak ke AWS Cloud.

Amazon Elastic Block Store (Amazon EBS) menyediakan volume penyimpanan tingkat blok untuk digunakan dengan instans Amazon Elastic Compute Cloud (Amazon). EC2

AWS Identity and Access Management (IAM) membantu Anda mengelola akses ke sumber daya AWS dengan aman dengan mengontrol siapa yang diautentikasi dan diberi wewenang untuk menggunakannya.

AWS Key Management Service (AWS KMS) membantu Anda membuat dan mengontrol kunci kriptografi untuk membantu melindungi data Anda.

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Catat nilai kunci enkripsi default untuk volume EBS. | Masuk ke AWS Management Console dan buka EC2 konsol Amazon. Pilih EC2 dasbor, lalu pilih Perlindungan dan keamanan data di atribut Akun. Di bagian enkripsi EBS, salin dan catat nilainya dalam kunci enkripsi Default. | Arsitek awan, DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Berikan AWS Cloud9 akses ke kunci KMS untuk volume EBS. |

Untuk informasi selengkapnya tentang memperbarui kebijakan utama, lihat Cara mengubah kebijakan kunci (dokumentasi AWS KMS). pentingPeran terkait layanan untuk AWS Cloud9 dibuat secara otomatis saat Anda meluncurkan IDE pertama. Untuk informasi selengkapnya, lihat Membuat peran terkait layanan dalam dokumentasi AWS Cloud9. | Arsitek awan, DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Buat dan luncurkan AWS Cloud9 IDE. | Buka konsol AWS Cloud9 dan pilih Buat lingkungan. Konfigurasikan IDE sesuai dengan kebutuhan Anda dengan mengikuti langkah-langkah dari Membuat EC2 lingkungan dalam dokumentasi AWS Cloud9. | Arsitek awan, DevOps insinyur |

Sumber daya terkait

Informasi tambahan

Pembaruan kebijakan utama AWS KMS

Ganti <aws_accountid> dengan ID akun AWS Anda.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_accountid>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_accountid>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9" }, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": { "Bool": { "kms:GrantIsForAWSResource": "true" } } }

Menggunakan kunci lintas akun

Jika Anda ingin menggunakan kunci KMS lintas akun, Anda harus menggunakan hibah yang dikombinasikan dengan kebijakan kunci KMS. Ini memungkinkan akses lintas akun ke kunci. Di akun yang sama yang Anda gunakan untuk membuat lingkungan Cloud9, jalankan perintah berikut di terminal.

aws kms create-grant \ --region <Region where Cloud9 environment is created> \ --key-id <The cross-account KMS key ARN> \ --grantee-principal arn:aws:iam::<The account where Cloud9 environment is created>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9 \ --operations "Encrypt" "Decrypt" "ReEncryptFrom" "ReEncryptTo" "GenerateDataKey" "GenerateDataKeyWithoutPlaintext" "DescribeKey" "CreateGrant"

Setelah menjalankan perintah ini, Anda dapat membuat lingkungan Cloud9 dengan menggunakan enkripsi EBS dengan kunci di akun yang berbeda.