Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Salin data dari bucket S3 ke akun dan Wilayah lain dengan menggunakan AWS CLI

Appasaheb Bagali dan Purushotham G K, Amazon Web Services

Ringkasan

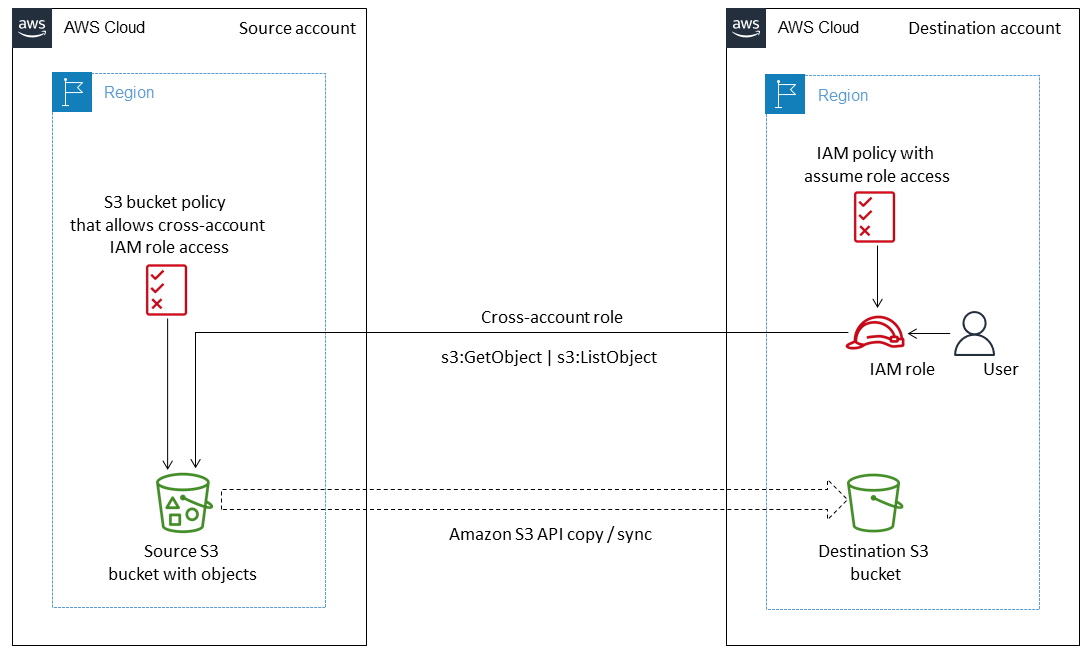

Pola ini menjelaskan cara memigrasikan data dari bucket Amazon Simple Storage Service (Amazon S3) di akun sumber AWS ke bucket S3 tujuan di akun AWS lain, baik di Wilayah AWS yang sama atau di Wilayah lain.

Bucket sumber S3 memungkinkan akses AWS Identity and Access Management (IAM) dengan menggunakan kebijakan sumber daya terlampir. Pengguna di akun tujuan harus mengambil peran yang memiliki PutObject dan GetObject izin untuk bucket sumber. Terakhir, Anda menjalankan copy dan sync memerintahkan untuk mentransfer data dari bucket S3 sumber ke bucket S3 tujuan.

Akun memiliki objek yang mereka unggah ke bucket S3. Jika Anda menyalin objek di seluruh akun dan Wilayah, Anda memberikan kepemilikan akun tujuan atas objek yang disalin. Anda dapat mengubah kepemilikan objek dengan mengubah daftar kontrol akses (ACL) menjadibucket-owner-full-control. Namun, kami menyarankan Anda memberikan izin lintas akun terprogram ke akun tujuan karena mungkin ACLs sulit dikelola untuk beberapa objek.

Peringatan: Skenario ini mengharuskan pengguna IAM dengan akses terprogram dan kredensil jangka panjang, yang menghadirkan risiko keamanan. Untuk membantu mengurangi risiko ini, kami menyarankan agar Anda memberikan pengguna ini hanya izin yang mereka perlukan untuk melakukan tugas dan menghapus pengguna ini ketika mereka tidak lagi diperlukan. Kunci akses dapat diperbarui jika perlu. Untuk informasi selengkapnya, lihat Memperbarui kunci akses di Panduan Pengguna IAM. |

|---|

Pola ini mencakup migrasi satu kali. Untuk skenario yang memerlukan migrasi objek baru secara terus menerus dan otomatis dari bucket sumber ke bucket tujuan, Anda dapat menggunakan Replikasi Batch S3 sebagai gantinya, seperti yang dijelaskan dalam pola Salin data dari bucket S3 ke akun dan Wilayah lain menggunakan Replikasi Batch S3.

Prasyarat dan batasan

Dua akun AWS aktif di Wilayah AWS yang sama atau berbeda.

Bucket S3 yang ada di akun sumber.

Jika bucket Amazon S3 sumber atau tujuan Anda mengaktifkan enkripsi default, Anda harus mengubah izin kunci AWS Key Management Service (AWS KMS). Untuk informasi selengkapnya, lihat artikel AWS re:Post

tentang topik ini. Keakraban dengan izin lintas akun.

Arsitektur

Alat

Amazon Simple Storage Service (Amazon S3) adalah layanan penyimpanan objek berbasis cloud yang membantu Anda menyimpan, melindungi, dan mengambil sejumlah data.

AWS Command Line Interface (AWS CLI) adalah alat sumber terbuka yang membantu Anda berinteraksi dengan layanan AWS melalui perintah di shell baris perintah Anda.

AWS Identity and Access Management (IAM) membantu Anda mengelola akses ke sumber daya AWS dengan aman dengan mengontrol siapa yang diautentikasi dan diberi wewenang untuk menggunakannya.

Praktik terbaik

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Buat pengguna IAM dan dapatkan kunci akses. |

| AWS DevOps |

Buat kebijakan berbasis identitas IAM. | Buat kebijakan berbasis Identitas IAM bernama menggunakan izin

catatanUbah nama bucket sumber dan tujuan sesuai dengan kasus penggunaan Anda. Kebijakan berbasis identitas ini memungkinkan pengguna yang mengambil peran ini untuk mengakses bucket sumber dan bucket tujuan. | AWS DevOps |

Buat peran IAM. | Buat peran IAM bernama

catatanUbah Nama Sumber Daya Amazon (ARN) peran IAM tujuan atau nama pengguna dalam kebijakan kepercayaan sesuai dengan kasus penggunaan Anda. Kebijakan kepercayaan ini memungkinkan pengguna IAM yang baru dibuat untuk berasumsi | AWS DevOps |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Buat dan lampirkan kebijakan bucket S3. | Masuk ke AWS Management Console untuk akun sumber Anda dan buka konsol Amazon S3. Pilih bucket S3 sumber Anda dan kemudian pilih Izin. Di bawah Kebijakan Bucket, pilih Edit lalu tempel kebijakan bucket berikut. Pilih Simpan.

catatanPastikan Anda menyertakan ID akun AWS untuk akun tujuan dan mengonfigurasi templat kebijakan bucket sesuai dengan kebutuhan Anda. Kebijakan berbasis sumber daya ini memungkinkan peran | Administrator awan |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Buat bucket S3 tujuan. | Masuk ke AWS Management Console untuk akun tujuan Anda, buka konsol Amazon S3, lalu pilih Buat bucket. Buat bucket S3 sesuai dengan kebutuhan Anda. Untuk informasi selengkapnya, lihat Membuat bucket di dokumentasi Amazon S3. | Administrator awan |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Konfigurasikan AWS CLI dengan kredenal pengguna yang baru dibuat. |

| AWS DevOps |

Asumsikan peran migrasi S3. |

Untuk informasi selengkapnya, lihat Pusat Pengetahuan AWS | Administrator AWS |

Salin dan sinkronisasi data dari bucket S3 sumber ke bucket S3 tujuan. | Ketika Anda telah mengambil peran, Salin (lihat Referensi Perintah AWS CLI

Sinkronisasi (lihat Referensi Perintah AWS CLI

| Administrator awan |

Pemecahan Masalah

| Isu | Solusi |

|---|---|

Terjadi kesalahan ( |

|

Sumber daya terkait

Membuat bucket S3 (dokumentasi Amazon S3)

Kebijakan bucket Amazon S3 dan kebijakan pengguna (dokumentasi Amazon S3)

perintah cp

(dokumentasi AWS CLI) perintah sinkronisasi

(dokumentasi AWS CLI)