Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bersihkan AWS Account Factory untuk sumber daya Terraform (AFT) dengan aman setelah file status hilang

Gokendra Malviya, Amazon Web Services

Ringkasan

Saat Anda menggunakan AWS Account Factory for Terraform (AFT) untuk mengelola AWS Control Tower lingkungan Anda, AFT menghasilkan file status Terraform untuk melacak status dan konfigurasi sumber daya yang dibuat oleh Terraform. Kehilangan file status Terraform dapat menciptakan tantangan signifikan untuk manajemen dan pembersihan sumber daya. Pola ini memberikan pendekatan sistematis untuk mengidentifikasi dan menghapus sumber daya terkait AFT dengan aman sambil menjaga integritas lingkungan Anda AWS Control Tower .

Proses ini dirancang untuk memastikan penghapusan yang tepat dari semua komponen AFT, bahkan tanpa referensi file status asli. Proses ini memberikan jalur yang jelas untuk berhasil membangun kembali dan mengkonfigurasi ulang AFT di lingkungan Anda, untuk membantu memastikan gangguan minimal pada operasi Anda. AWS Control Tower

Untuk informasi lebih lanjut tentang AFT, lihat AWS Control Tower dokumentasi.

Prasyarat dan batasan

Prasyarat

Pemahaman menyeluruh tentang arsitektur AFT.

Akses administrator ke akun berikut:

Akun Manajemen AFT

AWS Control Tower Akun manajemen

Akun Arsip Log

Akun audit

Verifikasi bahwa tidak ada kebijakan kontrol layanan (SCPs) yang mengandung batasan atau batasan yang akan memblokir penghapusan sumber daya terkait AFT.

Batasan

Proses ini dapat membersihkan sumber daya secara efektif, tetapi tidak dapat memulihkan file status yang hilang, dan beberapa sumber daya mungkin memerlukan identifikasi manual.

Durasi proses pembersihan tergantung pada kompleksitas lingkungan Anda dan mungkin memakan waktu beberapa jam.

Pola ini telah diuji dengan AFT versi 1.12.2 dan menghapus sumber daya berikut. Jika Anda menggunakan versi AFT yang berbeda, Anda mungkin harus menghapus sumber daya tambahan.

Nama layanan

Jumlah sumber daya

AWS CodeBuild

6

AWS CodeCommit

4

AWS CodePipeline

4

Amazon DynamoDB

5

Amazon Elastic Compute Cloud (Amazon EC2)

16

Amazon EventBridge

4

AWS Identity and Access Management Peran (IAM)

40

AWS Key Management Service (AWS KMS)

2

AWS Lambda

17

Amazon Simple Storage Service (Amazon S3)

2

Amazon Simple Notification Service (Amazon SNS)

2

Amazon Simple Queue Service (Amazon SQS)

2

AWS Systems Manager

62

AWS Step Functions

4

penting

Sumber daya yang dihapus oleh langkah-langkah dalam pola ini tidak dapat dipulihkan. Sebelum Anda mengikuti langkah-langkah ini, verifikasi nama sumber daya dengan hati-hati dan pastikan nama tersebut dibuat oleh AFT.

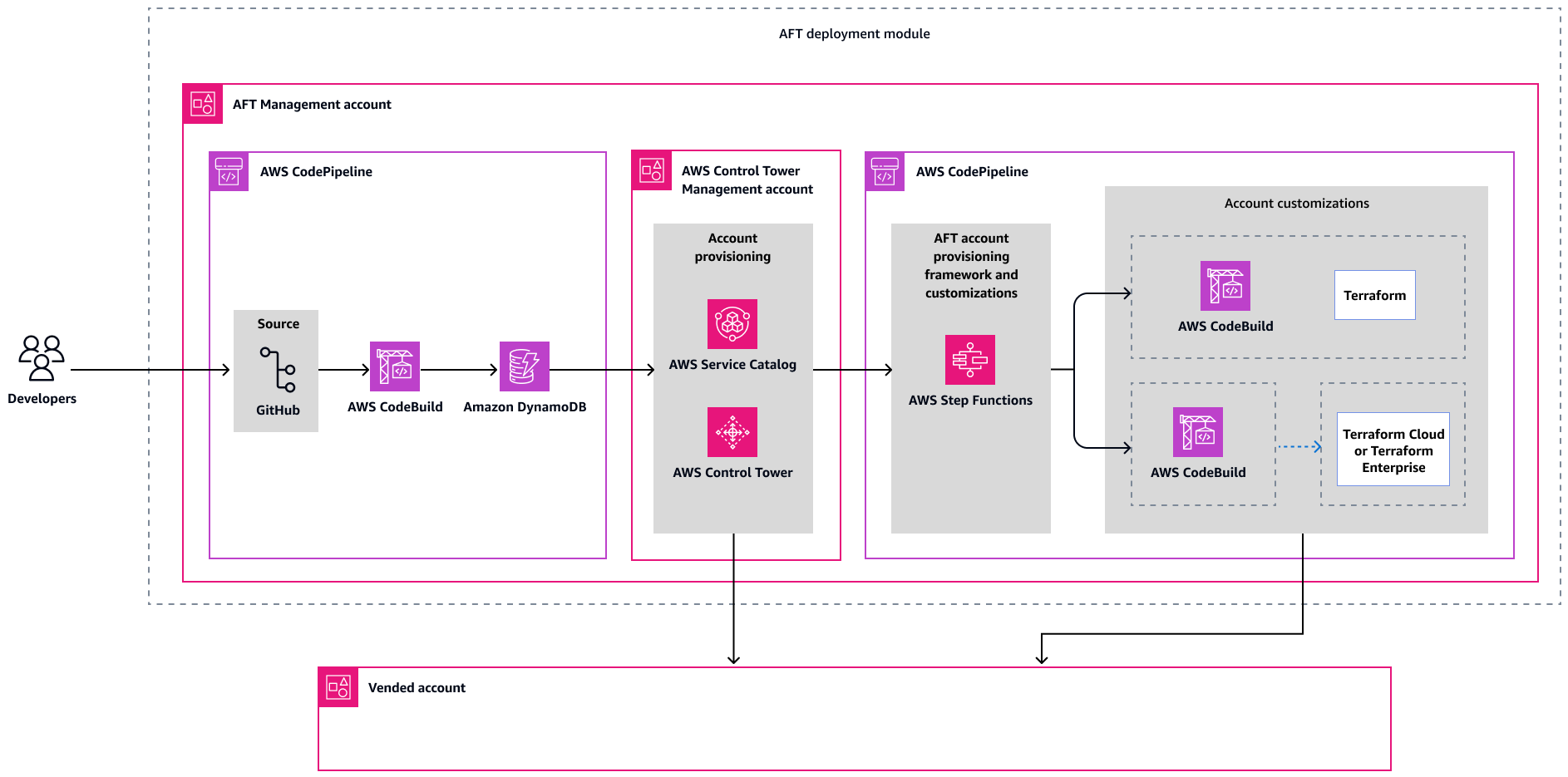

Arsitektur

Diagram berikut menunjukkan komponen AFT dan alur kerja tingkat tinggi. AFT menyiapkan pipeline Terraform yang membantu Anda menyediakan dan menyesuaikan akun Anda. AWS Control Tower AFT mengikuti GitOps model untuk mengotomatiskan proses penyediaan akun di. AWS Control Tower Anda membuat file Terraform untuk permintaan akun dan mengkomitmenkannya ke repositori, yang menyediakan input yang memicu alur kerja AFT untuk penyediaan akun. Setelah penyediaan akun selesai, AFT dapat menjalankan langkah penyesuaian tambahan secara otomatis.

Dalam arsitektur ini:

AWS Control Tower Akun manajemen adalah akun Akun AWS yang didedikasikan untuk AWS Control Tower layanan ini. Ini juga biasanya disebut sebagai akun AWS pembayar atau akun AWS Organizations Manajemen.

Akun Manajemen AFT adalah akun Akun AWS yang didedikasikan untuk operasi manajemen AFT. Ini berbeda dengan akun manajemen organisasi Anda.

Vending account adalah akun Akun AWS yang berisi semua komponen dasar dan kontrol yang Anda pilih. AFT menggunakan AWS Control Tower untuk menjual akun baru.

Untuk informasi tambahan tentang arsitektur ini, lihat Pengantar AFT

Alat

Layanan AWS

AWS Control Towermembantu Anda mengatur dan mengatur lingkungan AWS multi-akun, mengikuti praktik terbaik preskriptif.

AWS Account Factory for Terraform (AFT) menyiapkan pipeline Terraform untuk membantu Anda menyediakan dan menyesuaikan akun dan sumber daya. AWS Control Tower

AWS Organizationsmembantu Anda mengelola dan mengatur lingkungan Anda secara terpusat saat Anda tumbuh dan meningkatkan sumber daya Anda AWS . Dengan menggunakan Organizations, Anda dapat membuat akun dan mengalokasikan sumber daya, mengelompokkan akun untuk mengatur alur kerja, menerapkan kebijakan tata kelola, dan menyederhanakan penagihan dengan menggunakan satu metode pembayaran untuk semua akun Anda.

AWS Identity and Access Management (IAM) membantu Anda mengelola akses ke AWS sumber daya dengan aman dengan mengontrol siapa yang diautentikasi dan diberi wewenang untuk menggunakannya. Pola ini membutuhkan peran dan izin IAM.

Alat-alat lainnya

Terraform

adalah alat infrastruktur sebagai kode (IAc) HashiCorp yang membantu Anda membuat dan mengelola sumber daya cloud dan lokal.

Praktik terbaik

Untuk AWS Control Tower, lihat Praktik terbaik untuk AWS Control Tower administrator dalam AWS Control Tower dokumentasi.

Untuk IAM, lihat Praktik terbaik keamanan dalam dokumentasi IAM.

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Hapus sumber daya yang diidentifikasi oleh tag AFT. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus peran IAM. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus brankas AWS Backup cadangan. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus CloudWatch sumber daya Amazon. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus AWS KMS sumber daya. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Hapus ember S3. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus peran IAM. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Hapus peran IAM. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Hapus peran IAM. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Hapus EventBridge aturan. |

| Administrator AWS, AWS DevOps, DevOps insinyur |

Pemecahan Masalah

| Isu | Solusi |

|---|---|

Melepaskan gateway internet tidak berhasil. | Saat menghapus sumber daya yang diidentifikasi oleh tag AFT, jika mengalami masalah ini saat melepaskan atau menghapus gateway internet, pertama-tama Anda harus menghapus titik akhir VPC:

|

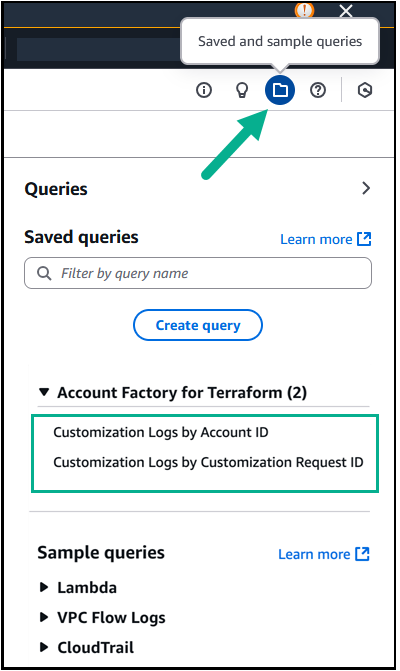

Anda tidak dapat menemukan CloudWatch kueri yang ditentukan. | Jika Anda tidak dapat menemukan CloudWatch kueri yang dibuat oleh AFT, ikuti langkah-langkah berikut:

|

Sumber daya terkait

Informasi tambahan

Untuk melihat kueri AFT di dasbor Wawasan CloudWatch Log, pilih ikon Kueri tersimpan dan contoh dari sudut kanan atas, seperti yang diilustrasikan pada tangkapan layar berikut: