Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pilih alur autentikasi Amazon Cognito untuk aplikasi perusahaan

Michael Daehnert dan Fabian Jahnke, Amazon Web Services

Ringkasan

Amazon Cognito menyediakan otentikasi, otorisasi, dan manajemen pengguna untuk aplikasi web dan seluler. Ini menawarkan fitur bermanfaat untuk otentikasi identitas federasi. Untuk memulai dan menjalankannya, arsitek teknis perlu memutuskan bagaimana mereka ingin menggunakan fitur-fitur tersebut.

Amazon Cognito mendukung beberapa aliran untuk permintaan otentikasi. Alur ini menentukan bagaimana pengguna Anda dapat memverifikasi identitas mereka. Keputusan tentang alur otentikasi mana yang akan digunakan bergantung pada persyaratan spesifik aplikasi Anda dan dapat menjadi rumit. Pola ini membantu Anda memutuskan alur otentikasi mana yang paling cocok untuk aplikasi perusahaan Anda. Ini mengasumsikan bahwa Anda sudah memiliki pengetahuan dasar tentang Amazon Cognito, OpenID Connect (OIDC), dan federasi, dan ini memandu Anda melalui detail tentang aliran otentikasi federasi yang berbeda.

Solusi ini ditujukan untuk pengambil keputusan teknis. Ini membantu Anda memahami alur otentikasi yang berbeda dan memetakannya ke persyaratan aplikasi Anda. Prospek teknis harus mengumpulkan wawasan yang diperlukan untuk memulai integrasi Amazon Cognito. Karena organisasi perusahaan terutama berfokus pada federasi SAMP, pola ini mencakup deskripsi untuk kumpulan pengguna Amazon Cognito dengan federasi SAMP.

Prasyarat dan batasan

Prasyarat

Akun AWS yang aktif

Peran dan izin AWS Identity and Access Management (IAM) dengan akses penuh ke Amazon Cognito

(Opsional) Akses ke penyedia identitas Anda (IDP), seperti Microsoft Entra ID, Active Directory Federation Service (AD FS), atau Okta

Keahlian tingkat tinggi untuk aplikasi Anda

Pengetahuan dasar tentang Amazon Cognito, OpenID Connect (OIDC), dan federasi

Batasan

Pola ini berfokus pada kumpulan pengguna Amazon Cognito dan penyedia identitas. Untuk informasi tentang kumpulan identitas Amazon Cognito, lihat bagian Informasi tambahan.

Arsitektur

Gunakan tabel berikut untuk membantu Anda memilih alur otentikasi. Informasi lebih lanjut tentang setiap aliran disediakan di bagian ini.

Apakah Anda memerlukan machine-to-machine otentikasi? | Apakah aplikasi Anda aplikasi berbasis web tempat frontend dirender di server? | Apakah aplikasi Anda aplikasi satu halaman (SPA) atau aplikasi frontend berbasis seluler? | Apakah aplikasi Anda memerlukan token penyegaran untuk fitur “tetap masuk”? | Apakah frontend menawarkan mekanisme pengalihan berbasis browser? | Aliran Amazon Cognito yang direkomendasikan |

|---|---|---|---|---|---|

Ya | Tidak | Tidak | Tidak | Tidak | Alur Kredensial Klien |

Tidak | Ya | Tidak | Ya | Ya | Alur Kode Otorisasi |

Tidak | Tidak | Ya | Ya | Ya | Alur Kode Otorisasi dengan Kunci Bukti untuk Pertukaran Kode (PKCE) |

Tidak | Tidak | Tidak | Tidak | Tidak | Alur Kata Sandi Pemilik Sumber Daya* |

* Alur Kata Sandi Pemilik Sumber Daya harus digunakan hanya jika benar-benar diperlukan. Untuk informasi selengkapnya, lihat bagian alur Kata Sandi Pemilik Sumber Daya dalam pola ini.

Alur Kredensial Klien

Aliran Kredensial Klien adalah yang terpendek dari aliran Amazon Cognito. Ini harus digunakan jika sistem atau layanan berkomunikasi satu sama lain tanpa interaksi pengguna. Sistem permintaan menggunakan ID klien dan rahasia klien untuk mengambil token akses. Karena kedua sistem bekerja tanpa interaksi pengguna, tidak diperlukan langkah persetujuan tambahan.

Diagram ini menggambarkan hal sebagai berikut:

Aplikasi 1 mengirimkan permintaan otentikasi dengan ID klien dan rahasia klien ke titik akhir Amazon Cognito, dan mengambil token akses.

Aplikasi 1 menggunakan token akses ini untuk setiap panggilan berikutnya ke Aplikasi 2.

Aplikasi 2 memvalidasi token akses dengan Amazon Cognito.

Aliran ini harus digunakan:

Untuk komunikasi antar aplikasi tanpa interaksi pengguna

Aliran ini tidak boleh digunakan:

Untuk komunikasi apa pun di mana interaksi pengguna dimungkinkan

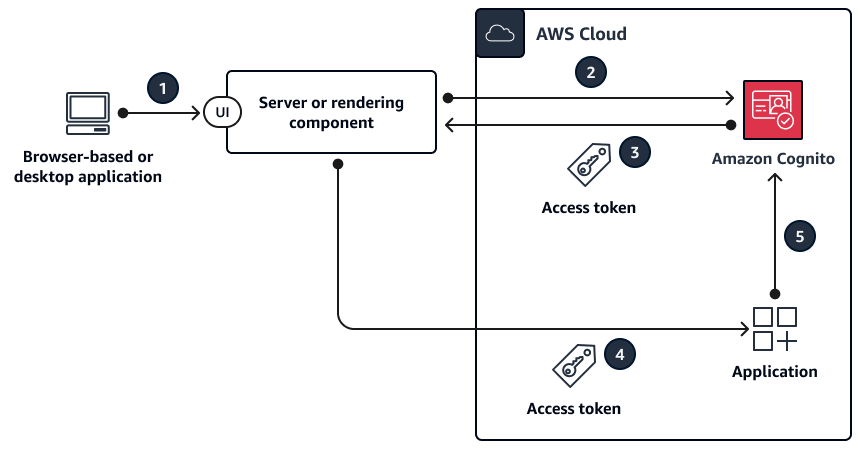

Alur Kode Otorisasi

Alur Kode Otorisasi adalah untuk otentikasi berbasis web klasik. Dalam alur ini, backend menangani semua pertukaran dan penyimpanan token. Klien berbasis browser tidak melihat token yang sebenarnya. Solusi ini digunakan untuk aplikasi yang ditulis dalam kerangka kerja seperti .NET Core, Jakarta Faces, atau Jakarta Server Pages (JSP).

Alur Kode Otorisasi adalah aliran berbasis pengalihan. Klien harus dapat berinteraksi dengan browser web atau klien serupa. Klien dialihkan ke server otentikasi dan mengautentikasi terhadap server ini. Jika klien berhasil mengautentikasi, itu dialihkan kembali ke server.

Diagram ini menggambarkan hal sebagai berikut:

Klien mengirimkan permintaan ke server web.

Server web mengarahkan klien ke Amazon Cognito dengan menggunakan kode status HTTP 302. Klien secara otomatis mengikuti pengalihan ini ke login iDP yang dikonfigurasi.

IdP memeriksa sesi browser yang ada di sisi iDP. Jika tidak ada, pengguna menerima prompt untuk mengautentikasi dengan memberikan nama pengguna dan kata sandi mereka. IDP merespons dengan token SAMP ke Amazon Cognito.

Amazon Cognito mengembalikan kesuksesan dengan token web JSON (JWT), khususnya token kode. Server web memanggil /oauth2/token untuk menukar token kode dengan token akses. Server web mengirimkan ID klien dan rahasia klien ke Amazon Cognito untuk validasi.

Token akses digunakan untuk setiap panggilan berikutnya ke aplikasi lain.

Aplikasi lain memvalidasi token akses dengan Amazon Cognito.

Aliran ini harus digunakan:

Jika pengguna dapat berinteraksi dengan browser web atau klien. Kode aplikasi dijalankan dan dirender di server untuk memastikan bahwa tidak ada rahasia yang terpapar ke browser.

Aliran ini tidak boleh digunakan:

Untuk aplikasi satu halaman (SPAs) atau aplikasi seluler karena mereka dirender pada klien dan tidak boleh menggunakan rahasia klien.

Alur Kode Otorisasi dengan PKCE

Aliran Kode Otorisasi dengan Kunci Bukti untuk Pertukaran Kode (PKCE) harus digunakan untuk aplikasi satu halaman dan aplikasi seluler. Ini adalah penerus aliran Implisit dan lebih aman karena menggunakan PKCE. PKCE adalah perpanjangan dari hibah kode otorisasi OAuth 2.0 untuk klien publik. PKCE menjaga terhadap penebusan kode otorisasi yang dicegat.

Diagram ini menggambarkan hal sebagai berikut:

Aplikasi ini membuat pemverifikasi kode dan tantangan kode. Ini adalah nilai unik yang didefinisikan dengan baik yang dikirim ke Amazon Cognito untuk referensi di masa mendatang.

Aplikasi memanggil titik akhir /oauth2/authorization dari Amazon Cognito. Ini secara otomatis mengarahkan pengguna ke login iDP yang dikonfigurasi.

IdP memeriksa sesi yang ada. Jika tidak ada, pengguna menerima prompt untuk mengautentikasi dengan memberikan nama pengguna dan kata sandi mereka. IDP merespons dengan token SAMP ke Amazon Cognito.

Setelah Amazon Cognito mengembalikan kesuksesan dengan token kode, server web memanggil /oauth2/token untuk menukar token kode dengan token akses.

Token akses digunakan untuk setiap panggilan berikutnya ke aplikasi lain.

Aplikasi lain memvalidasi token akses dengan Amazon Cognito.

Aliran ini harus digunakan:

Untuk SPAs atau aplikasi seluler

Aliran ini tidak boleh digunakan:

Jika backend aplikasi menangani otentikasi

Alur Kata Sandi Pemilik Sumber Daya

Alur Kata Sandi Pemilik Sumber Daya ditujukan untuk aplikasi tanpa kemampuan pengalihan. Itu dibangun dengan membuat formulir login di aplikasi Anda sendiri. Login diperiksa di Amazon Cognito melalui panggilan CLI atau SDK alih-alih mengandalkan aliran pengalihan. Federasi tidak dimungkinkan dalam alur otentikasi ini karena federasi memerlukan pengalihan berbasis browser.

Diagram ini menggambarkan hal sebagai berikut:

Pengguna memasukkan kredensialnya pada formulir login yang disediakan oleh aplikasi.

AWS Command Line Interface (AWS CLI) melakukan admin-initiated-auth

panggilan ke Amazon Cognito. catatan

Atau, Anda dapat menggunakan AWS SDKs alih-alih AWS CLI.

Amazon Cognito mengembalikan token akses.

Token akses digunakan untuk setiap panggilan berikutnya ke aplikasi lain.

Aplikasi lain memvalidasi token akses dengan Amazon Cognito.

Aliran ini harus digunakan:

Saat memigrasikan klien yang ada yang menggunakan logika autentikasi langsung (seperti otentikasi akses dasar atau otentikasi akses intisari) ke OAuth dengan mengonversi kredensi yang disimpan menjadi token akses

Aliran ini tidak boleh digunakan:

Jika Anda ingin menggunakan identitas federasi

Jika aplikasi Anda mendukung pengalihan

Alat

Layanan AWS

Amazon Cognito menyediakan otentikasi, otorisasi, dan manajemen pengguna untuk aplikasi web dan seluler.

Alat-alat lainnya

Debugger token web JSON (JWT) adalah alat

validasi JWT berbasis web.

Epik

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Tentukan persyaratan otentikasi. | Nilai aplikasi Anda sesuai dengan persyaratan otentikasi spesifik Anda. | Pengembang aplikasi, Arsitek aplikasi |

Sejajarkan persyaratan dengan alur otentikasi. | Di bagian Arsitektur, gunakan tabel keputusan dan penjelasan dari setiap alur untuk memilih alur autentikasi Amazon Cognito Anda. | Pengembang aplikasi, AWS Umum, Arsitek aplikasi |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Membuat pengguna. |

| AWS Umum |

(Opsional) Konfigurasikan penyedia identitas. |

| AWS Umum, Administrator Federasi |

Buat klien aplikasi. |

| AWS Umum |

| Tugas | Deskripsi | Keterampilan yang dibutuhkan |

|---|---|---|

Tukarkan detail integrasi Amazon Cognito. | Bergantung pada alur autentikasi Anda, bagikan informasi Amazon Cognito dengan aplikasi, seperti ID kumpulan pengguna dan ID klien aplikasi. | Pengembang aplikasi, AWS Umum |

Menerapkan otentikasi Amazon Cognito. | Ini tergantung pada alur otentikasi yang Anda pilih, bahasa pemrograman Anda, dan kerangka kerja yang Anda gunakan. Untuk beberapa tautan untuk memulai, lihat bagian Sumber daya terkait. | Pengembang aplikasi |

Sumber daya terkait

Dokumentasi AWS

Akses layanan AWS dari aplikasi ASP.NET Core menggunakan kumpulan identitas Amazon Cognito

Kerangka kerja dan SDKs:

Contoh Penyedia Identitas Amazon Cognito (dokumentasi AWS SDK for Java 2.x)

Mengautentikasi pengguna dengan Amazon Cognito (dokumentasi AWS SDK for .NET)

Postingan blog AWS

Mitra implementasi

Informasi tambahan

FAQ

Mengapa aliran Implisit tidak digunakan lagi?

Sejak rilis framework OAuth 2.1

Bagaimana jika Amazon Cognito tidak menawarkan beberapa fungsionalitas yang saya butuhkan?

AWS Partners menawarkan integrasi yang berbeda untuk solusi otentikasi dan otorisasi. Untuk informasi selengkapnya, lihat AWS Partners untuk solusi autentikasi

Bagaimana dengan aliran kumpulan identitas Amazon Cognito?

Kumpulan pengguna Amazon Cognito dan identitas federasi adalah untuk otentikasi. Kumpulan identitas Amazon Cognito digunakan untuk otorisasi akses sumber daya AWS dengan meminta kredensil AWS sementara. Token ID dan pertukaran token akses untuk kumpulan identitas tidak dibahas dalam pola ini. Untuk informasi selengkapnya, lihat Apa perbedaan antara kumpulan pengguna Amazon Cognito dan kumpulan identitas dan skenario

Langkah selanjutnya

Pola ini memberikan gambaran umum tentang alur otentikasi Amazon Cognito. Sebagai langkah selanjutnya, implementasi rinci untuk bahasa pemrograman aplikasi perlu dipilih. Beberapa penawaran bahasa SDKs dan kerangka kerja, yang dapat Anda gunakan dengan Amazon Cognito. Untuk referensi yang bermanfaat, lihat bagian Sumber daya terkait.