Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan di tepi

Dalam hal ini AWS Cloud, keamanan adalah prioritas utama. Ketika organisasi mengadopsi skalabilitas dan fleksibilitas cloud, AWS membantu mereka mengadopsi keamanan, identitas, dan kepatuhan sebagai faktor bisnis utama. AWS mengintegrasikan keamanan ke dalam infrastruktur intinya dan menawarkan layanan untuk membantu Anda memenuhi persyaratan keamanan cloud unik Anda. Ketika Anda memperluas cakupan arsitektur Anda ke dalam AWS Cloud, Anda mendapat manfaat dari integrasi infrastruktur seperti Local Zones dan Wilayah AWS Outposts ke dalamnya. Integrasi ini memungkinkan AWS untuk memperluas grup layanan keamanan inti tertentu ke tepi.

Keamanan adalah tanggung jawab bersama antara Anda AWS dan Anda. Model tanggung jawab AWS bersama

-

Keamanan cloud — AWS bertanggung jawab untuk melindungi infrastruktur yang berjalan Layanan AWS di dalamnya AWS Cloud. AWS juga memberi Anda layanan yang dapat Anda gunakan dengan aman. Auditor pihak ketiga secara teratur menguji dan memverifikasi efektivitas AWS keamanan sebagai bagian dari program AWS kepatuhan

. -

Keamanan di cloud — Tanggung jawab Anda ditentukan oleh Layanan AWS yang Anda gunakan. Anda juga bertanggung jawab atas faktor lain, termasuk sensitivitas data Anda, persyaratan perusahaan Anda, serta undang-undang dan peraturan yang berlaku.

Perlindungan data

Model tanggung jawab AWS bersama berlaku untuk perlindungan data di AWS Outposts dan AWS Local Zones. Seperti yang dijelaskan dalam model AWS ini, bertanggung jawab untuk melindungi infrastruktur global yang menjalankan AWS Cloud (keamanan cloud). Anda bertanggung jawab untuk menjaga kontrol atas konten Anda yang di-host di infrastruktur ini (keamanan di cloud). Konten ini mencakup konfigurasi keamanan dan tugas manajemen untuk Layanan AWS yang Anda gunakan.

Untuk tujuan perlindungan data, kami menyarankan Anda melindungi Akun AWS kredensil dan mengatur pengguna individu dengan AWS Identity and Access Management (IAM) atau. AWS IAM Identity Center Ini memberi setiap pengguna hanya izin yang diperlukan untuk memenuhi tugas pekerjaan mereka.

Enkripsi pada saat tidak aktif

Enkripsi dalam volume EBS

Dengan AWS Outposts, semua data dienkripsi saat istirahat. Bahan utama dibungkus dengan kunci eksternal, Nitro Security Key (NSK), yang disimpan dalam perangkat yang dapat dilepas. NSK diperlukan untuk mendekripsi data di rak Outpost Anda. Anda dapat menggunakan enkripsi Amazon EBS untuk volume dan snapshot EBS Anda. Enkripsi Amazon EBS menggunakan AWS Key Management Service (AWS KMS) dan kunci KMS.

Dalam kasus Local Zones, semua volume EBS dienkripsi secara default di semua Local Zones, kecuali untuk daftar yang didokumentasikan dalam AWS Local Zones FAQ

Enkripsi di Amazon S3 di Outposts

Secara default, semua data yang disimpan dalam Amazon S3 di Outposts dienkripsi menggunakan enkripsi di sisi server dengan kunci enkripsi yang dikelola Amazon S3 (SSE-S3). Anda juga dapat menggunakan enkripsi di sisi server dengan kunci enkripsi yang disediakan pelanggan (SSE-C). Untuk menggunakan SSE-C, tentukan kunci enkripsi sebagai bagian dari permintaan API objek Anda. Enkripsi di sisi server hanya mengenkripsi data objek, bukan metadata objek.

catatan

Amazon S3 di Outposts tidak mendukung enkripsi sisi server dengan kunci KMS (SSE-KMS).

Enkripsi dalam transit

Untuk AWS Outposts, tautan layanan adalah koneksi yang diperlukan antara server Outposts Anda dan pilihan Anda Wilayah AWS (atau Wilayah rumah) dan memungkinkan pengelolaan Pos Luar dan pertukaran lalu lintas ke dan dari. Wilayah AWS Tautan layanan menggunakan VPN AWS terkelola untuk berkomunikasi dengan Wilayah asal. Setiap host di dalamnya AWS Outposts membuat satu set terowongan VPN untuk membagi lalu lintas pesawat kontrol dan lalu lintas VPC. Bergantung pada konektivitas tautan layanan (internet atau Direct Connect) untuk AWS Outposts, terowongan tersebut memerlukan port firewall untuk dibuka untuk tautan layanan untuk membuat overlay di atasnya. Untuk informasi teknis terperinci tentang keamanan AWS Outposts dan tautan layanan, lihat Konektivitas melalui tautan layanan dan keamanan Infrastruktur AWS Outposts dalam AWS Outposts dokumentasi.

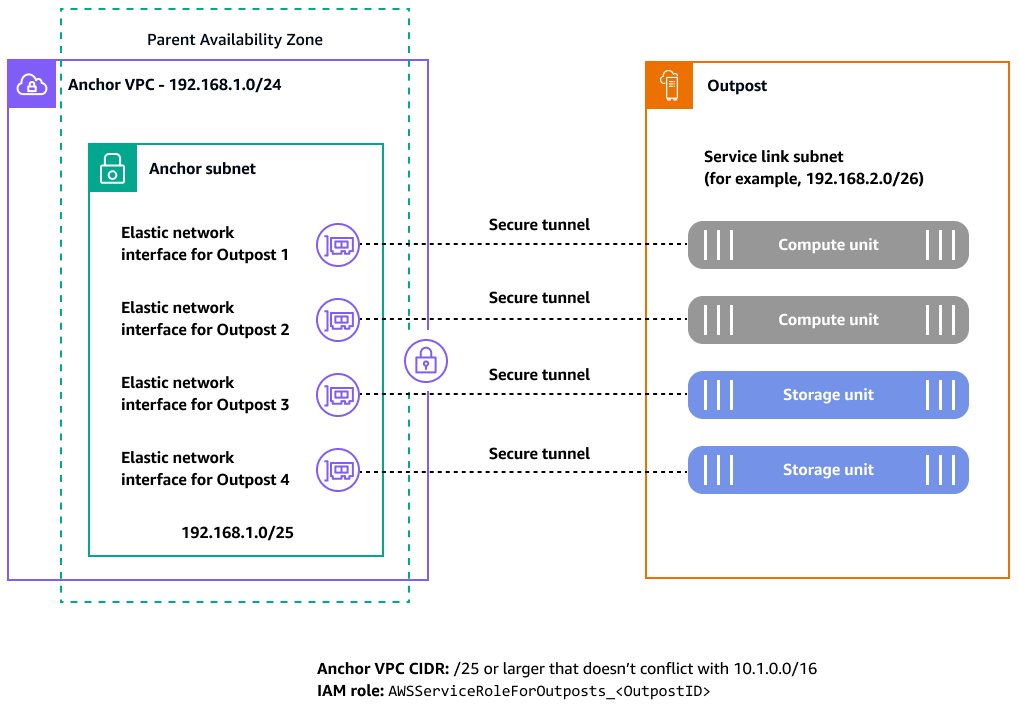

Tautan AWS Outposts layanan membuat terowongan terenkripsi yang membangun bidang kontrol dan konektivitas bidang data ke induk Wilayah AWS, seperti yang diilustrasikan dalam diagram berikut.

Setiap AWS Outposts host (komputasi dan penyimpanan) memerlukan terowongan terenkripsi ini melalui port TCP dan UDP yang terkenal untuk berkomunikasi dengan Wilayah induknya. Tabel berikut menunjukkan port sumber dan tujuan dan alamat untuk protokol UDP dan TCP.

Protokol |

Port sumber |

Alamat sumber |

Pelabuhan tujuan |

Alamat tujuan |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts tautan layanan/26 |

443 |

AWS Outposts Rute umum wilayah atau jangkar VPC CIDR |

TCP |

1025-65535 |

AWS Outposts tautan layanan/26 |

443 |

AWS Outposts Rute umum wilayah atau jangkar VPC CIDR |

Local Zones juga terhubung ke Wilayah induk melalui tulang punggung pribadi global Amazon yang redundan dan sangat tinggi bandwidth. Koneksi ini memberikan aplikasi yang berjalan di Local Zones akses cepat, aman, dan mulus ke lainnya Layanan AWS. Selama Local Zones adalah bagian dari infrastruktur AWS global, semua data yang mengalir melalui jaringan AWS global secara otomatis dienkripsi pada lapisan fisik sebelum meninggalkan fasilitas yang AWS aman. Jika Anda memiliki persyaratan khusus untuk mengenkripsi data yang sedang transit antara lokasi lokal dan Direct Connect PoPs untuk mengakses Zona Lokal, Anda dapat mengaktifkan MAC Security (MACsec) antara router atau switch lokal dan titik akhir. Direct Connect Untuk informasi selengkapnya, lihat posting AWS blog Menambahkan MACsec keamanan ke Direct Connect koneksi

Penghapusan data

Saat Anda menghentikan atau menghentikan EC2 instance AWS Outposts, memori yang dialokasikan untuk itu akan digosok (disetel ke nol) oleh hypervisor sebelum dialokasikan ke instance baru, dan setiap blok penyimpanan diatur ulang. Menghapus data dari perangkat keras Outpost melibatkan penggunaan perangkat keras khusus. NSK adalah perangkat kecil, diilustrasikan dalam foto berikut, yang menempel di bagian depan setiap unit komputasi atau penyimpanan di Pos Luar. Ini dirancang untuk menyediakan mekanisme untuk mencegah data Anda terpapar dari pusat data atau situs colocation Anda. Data pada perangkat Outpost dilindungi dengan membungkus bahan kunci yang digunakan untuk mengenkripsi perangkat dan menyimpan bahan yang dibungkus di NSK. Ketika Anda mengembalikan host Outpost, Anda menghancurkan NSK dengan memutar sekrup kecil pada chip yang menghancurkan NSK dan secara fisik menghancurkan chip. Menghancurkan NSK menghancurkan data secara kriptografis di Outpost Anda.

Manajemen identitas dan akses

AWS Identity and Access Management (IAM) adalah Layanan AWS yang membantu administrator mengontrol akses ke AWS sumber daya dengan aman. Administrator IAM mengontrol siapa yang dapat diautentikasi (masuk) dan diberi wewenang (memiliki izin) untuk menggunakan sumber daya. AWS Outposts Jika Anda memiliki Akun AWS, Anda dapat menggunakan IAM tanpa biaya tambahan.

Tabel berikut mencantumkan fitur IAM yang dapat Anda gunakan. AWS Outposts

Fitur IAM |

AWS Outposts dukungan |

|---|---|

Kebijakan berbasis identitas |

Ya |

Kebijakan berbasis sumber daya |

Ya* |

Tindakan kebijakan |

Ya |

Sumber daya kebijakan |

Ya |

kunci-kunci persyaratan kebijakan (spesifik layanan) |

Ya |

Daftar kontrol akses (ACLs) |

Tidak |

Kontrol akses berbasis atribut (ABAC) (tag dalam kebijakan) |

Ya |

Kredensial sementara |

Ya |

Izin principal |

Ya |

Peran layanan |

Tidak |

Peran terkait layanan |

Ya |

* Selain kebijakan berbasis identitas IAM, Amazon S3 di Outposts mendukung kebijakan bucket dan access point. Ini adalah kebijakan berbasis sumber daya yang dilampirkan ke sumber daya Amazon S3 di Outposts.

Untuk informasi selengkapnya tentang cara fitur ini didukung AWS Outposts, lihat panduan AWS Outposts pengguna.

Keamanan infrastruktur

Perlindungan infrastruktur adalah bagian penting dari sebuah program keamanan informasi. Ini memastikan bahwa sistem dan layanan beban kerja dilindungi dari akses yang tidak diinginkan dan tidak sah, dan potensi kerentanan. Misalnya, Anda menentukan batas kepercayaan (misalnya, batas jaringan dan akun), konfigurasi dan pemeliharaan keamanan sistem (misalnya, pengerasan, minimalisasi, dan penambalan), otentikasi dan otorisasi sistem operasi (misalnya, pengguna, kunci, dan tingkat akses), dan poin penegakan kebijakan lain yang sesuai (misalnya, firewall aplikasi web atau gateway API).

AWS menyediakan sejumlah pendekatan untuk perlindungan infrastruktur, seperti yang dibahas dalam bagian berikut.

Melindungi jaringan

Pengguna Anda mungkin menjadi bagian dari tenaga kerja atau pelanggan Anda, dan dapat ditemukan di mana saja. Untuk alasan ini, Anda tidak dapat mempercayai semua orang yang memiliki akses ke jaringan Anda. Ketika Anda mengikuti prinsip menerapkan keamanan di semua lapisan, Anda menggunakan pendekatan nol kepercayaan

-

Buat lapisan jaringan. Jaringan berlapis membantu secara logis mengelompokkan komponen jaringan serupa. Mereka juga mengecilkan ruang lingkup potensi dampak akses jaringan yang tidak sah.

-

Kontrol lapisan lalu lintas. Terapkan beberapa kontrol dengan defense-in-depth pendekatan untuk lalu lintas masuk dan keluar. Ini termasuk penggunaan kelompok keamanan (firewall inspeksi stateful), jaringan, subnet ACLs, dan tabel rute.

-

Menerapkan inspeksi dan perlindungan. Periksa dan filter lalu lintas Anda di setiap lapisan. Anda dapat memeriksa konfigurasi VPC Anda untuk potensi akses yang tidak diinginkan dengan menggunakan Network Access Analyzer. Anda dapat menentukan persyaratan akses jaringan Anda dan mengidentifikasi jalur jaringan potensial yang tidak memenuhi mereka.

Melindungi sumber daya komputasi

Sumber daya komputasi mencakup EC2 instance, wadah, AWS Lambda fungsi, layanan basis data, perangkat IoT, dan banyak lagi. Setiap jenis sumber daya komputasi memerlukan pendekatan keamanan yang berbeda. Namun, sumber daya ini berbagi strategi umum yang perlu Anda pertimbangkan: pertahanan secara mendalam, manajemen kerentanan, pengurangan permukaan serangan, otomatisasi konfigurasi dan operasi, dan melakukan tindakan di kejauhan.

Berikut panduan umum untuk melindungi sumber daya komputasi Anda untuk layanan utama:

-

Membuat dan memelihara program manajemen kerentanan. Memindai dan menambal resource secara teratur seperti EC2 instans, container Amazon Elastic Container Service (Amazon ECS), dan beban kerja Amazon Elastic Kubernetes Service (Amazon EKS).

-

Otomatiskan perlindungan komputasi. Otomatiskan mekanisme komputasi protektif Anda, termasuk manajemen kerentanan, pengurangan permukaan serangan, dan pengelolaan sumber daya. Otomatisasi ini membebaskan waktu yang dapat Anda gunakan untuk mengamankan aspek lain dari beban kerja Anda, dan membantu mengurangi risiko kesalahan manusia.

-

Kurangi permukaan serangan. Kurangi eksposur Anda terhadap akses yang tidak diinginkan dengan memperkuat sistem operasi Anda dan meminimalkan komponen, pustaka, dan layanan yang dapat dikonsumsi secara eksternal yang Anda gunakan.

Selain itu, untuk setiap Layanan AWS yang Anda gunakan, periksa rekomendasi keamanan spesifik dalam dokumentasi layanan.

Akses internet

Keduanya AWS Outposts dan Local Zones menyediakan pola arsitektur yang memberikan beban kerja Anda akses ke dan dari internet. Saat Anda menggunakan pola-pola ini, pertimbangkan konsumsi internet dari Wilayah sebagai opsi yang layak hanya jika Anda menggunakannya untuk menambal, memperbarui, mengakses repositori Git yang berada di luar, dan skenario AWS serupa. Untuk pola arsitektur ini, konsep inspeksi masuk terpusat dan jalan keluar internet terpusat berlaku. Pola akses ini menggunakan AWS Transit Gateway, gateway NAT, firewall jaringan, dan komponen lain yang berada di Wilayah AWS, tetapi terhubung ke atau Local AWS Outposts Zones melalui jalur data antara Region dan edge.

Local Zones mengadopsi konstruksi jaringan yang disebut grup perbatasan jaringan, yang digunakan dalam. Wilayah AWS AWS mengiklankan alamat IP publik dari grup unik ini. Grup perbatasan jaringan terdiri dari Availability Zones, Local Zones, atau Wavelength Zones. Anda dapat secara eksplisit mengalokasikan kumpulan alamat IP publik untuk digunakan dalam grup perbatasan jaringan. Anda dapat menggunakan grup perbatasan jaringan untuk memperluas gateway internet ke Local Zones dengan mengizinkan alamat IP Elastic dilayani dari grup. Opsi ini mengharuskan Anda menerapkan komponen lain untuk melengkapi layanan inti yang tersedia di Local Zones. Komponen tersebut mungkin berasal ISVs dan membantu Anda membangun lapisan inspeksi di Zona Lokal Anda, seperti yang dijelaskan dalam posting AWS blog Arsitektur inspeksi hibrida dengan AWS Local Zones

Dalam AWS Outposts, jika Anda ingin menggunakan gateway lokal (LGW) untuk menjangkau internet dari jaringan Anda, Anda harus memodifikasi tabel rute khusus yang terkait dengan subnet. AWS Outposts Tabel rute harus memiliki entri rute default (0.0.0.0/0) yang menggunakan LGW sebagai lompatan berikutnya. Anda bertanggung jawab untuk menerapkan kontrol keamanan yang tersisa di jaringan lokal Anda, termasuk pertahanan perimeter seperti firewall dan sistem pencegahan intrusi atau sistem deteksi intrusi (IPS/IDS). Ini sejalan dengan model tanggung jawab bersama, yang membagi tugas keamanan antara Anda dan penyedia cloud.

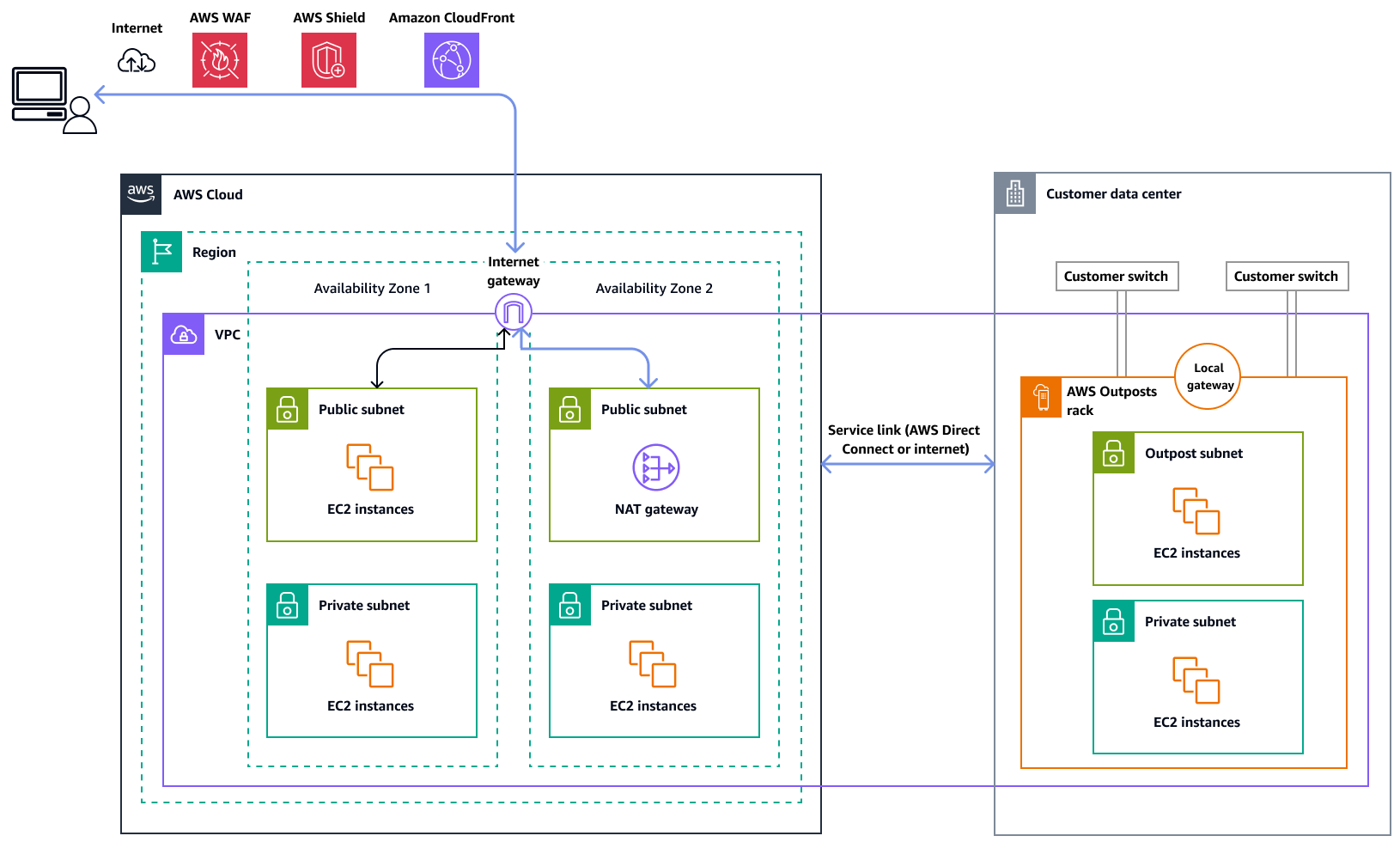

Akses internet melalui orang tua Wilayah AWS

Dalam opsi ini, beban kerja di Outpost mengakses internet melalui tautan layanan dan gateway internet di induk. Wilayah AWS Lalu lintas keluar ke internet dapat diarahkan melalui gateway NAT yang dipakai di VPC Anda. Untuk keamanan tambahan untuk lalu lintas masuk dan keluar, Anda dapat menggunakan layanan AWS keamanan seperti AWS WAF,, AWS Shield dan Amazon CloudFront di. Wilayah AWS

Diagram berikut menunjukkan lalu lintas antara beban kerja dalam AWS Outposts instance dan internet melalui induk Wilayah AWS.

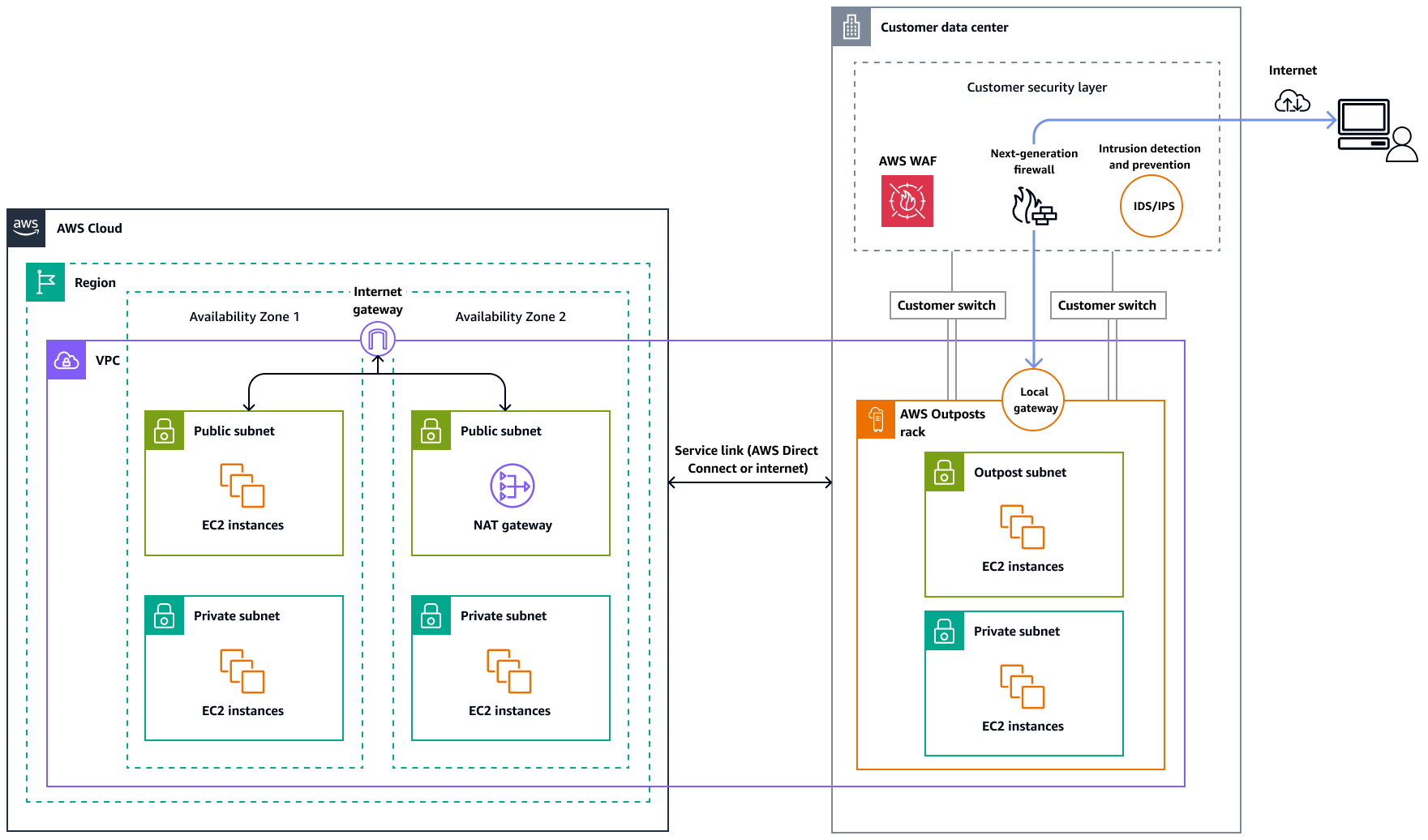

Akses internet melalui jaringan pusat data lokal Anda

Dalam opsi ini, beban kerja di Outpost mengakses internet melalui pusat data lokal Anda. Lalu lintas beban kerja yang mengakses internet melintasi titik keberadaan internet lokal Anda dan keluar secara lokal. Dalam hal ini, infrastruktur keamanan jaringan pusat data lokal Anda bertanggung jawab untuk mengamankan lalu lintas AWS Outposts beban kerja.

Gambar berikut menunjukkan lalu lintas antara beban kerja di AWS Outposts subnet dan internet melalui pusat data.

Tata kelola infrastruktur

Terlepas dari apakah beban kerja Anda diterapkan di, Zona Lokal Wilayah AWS, atau Pos Luar, Anda dapat menggunakannya AWS Control Tower untuk tata kelola infrastruktur. AWS Control Tower menawarkan cara mudah untuk mengatur dan mengatur lingkungan AWS multi-akun, mengikuti praktik terbaik preskriptif. AWS Control Tower mengatur kemampuan beberapa lainnya Layanan AWS, termasuk, AWS Organizations AWS Service Catalog, dan IAM Identity Center (lihat semua layanan terintegrasi) untuk membangun landing zone dalam waktu kurang dari satu jam. Sumber daya diatur dan dikelola atas nama Anda.

AWS Control Tower menyediakan tata kelola terpadu di semua AWS lingkungan, termasuk Wilayah, Local Zones (ekstensi latensi rendah), dan Outposts (infrastruktur lokal). Ini membantu memastikan keamanan dan kepatuhan yang konsisten di seluruh arsitektur cloud hybrid Anda. Lihat informasi yang lebih lengkap dalam dokumentasi AWS Control Tower.

Anda dapat mengonfigurasi AWS Control Tower dan kemampuan seperti pagar pembatas untuk mematuhi persyaratan residensi data di pemerintah dan industri yang diatur seperti Lembaga Jasa Keuangan (). FSIs Untuk memahami cara menerapkan pagar pembatas untuk residensi data di edge, lihat berikut ini:

-

Praktik terbaik untuk mengelola residensi data dalam AWS Local Zones menggunakan kontrol landing zone

(posting AWS blog) -

Arsitektur untuk residensi data dengan pagar pembatas AWS Outposts rak dan landing zone

(posting blog)AWS -

Residensi Data dengan Hybrid Cloud Services Lens (dokumentasi AWS Well-Architected Framework)

Berbagi sumber daya Outposts

Karena Outpost adalah infrastruktur terbatas yang tinggal di pusat data Anda atau di ruang co-lokasi, untuk tata kelola terpusat AWS Outposts, Anda perlu mengontrol sumber daya akun mana yang dibagikan secara terpusat. AWS Outposts

Dengan berbagi Outpost, pemilik Outpost dapat berbagi sumber daya Outpost dan Outpost mereka, termasuk situs Outpost dan subnet, dengan yang lain yang berada di organisasi Akun AWS yang sama di. AWS Organizations Sebagai pemilik Outpost, Anda dapat membuat dan mengelola sumber daya Outpost dari lokasi pusat, dan berbagi sumber daya di beberapa Akun AWS dalam organisasi Anda AWS . Hal ini memungkinkan konsumen lain untuk menggunakan situs Outpost, mengkonfigurasi VPCs, dan meluncurkan dan menjalankan instance di Outpost bersama.

Sumber daya yang dapat dibagikan AWS Outposts adalah:

-

Host khusus yang dialokasikan

-

Reservasi kapasitas

-

Kumpulan alamat IP (CoIP) milik pelanggan

-

Tabel rute gateway lokal

-

Outposts

-

Amazon S3 on Outposts

-

Situs

-

Subnet

Untuk mengikuti praktik terbaik untuk berbagi sumber daya Outposts di lingkungan multi-akun, lihat posting blog berikut: AWS