Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan TLS pasca-kuantum hibrida

AWS Kriptografi Pembayaran dan banyak layanan lainnya mendukung opsi pertukaran kunci pasca-kuantum hibrida untuk protokol enkripsi jaringan Transport Layer Security (TLS). Anda dapat menggunakan opsi TLS ini saat Anda terhubung ke titik akhir API atau saat menggunakan AWS. SDKs Fitur pertukaran kunci pasca-kuantum hibrida opsional ini setidaknya seaman enkripsi TLS yang kami gunakan saat ini dan cenderung memberikan manfaat keamanan jangka panjang tambahan.

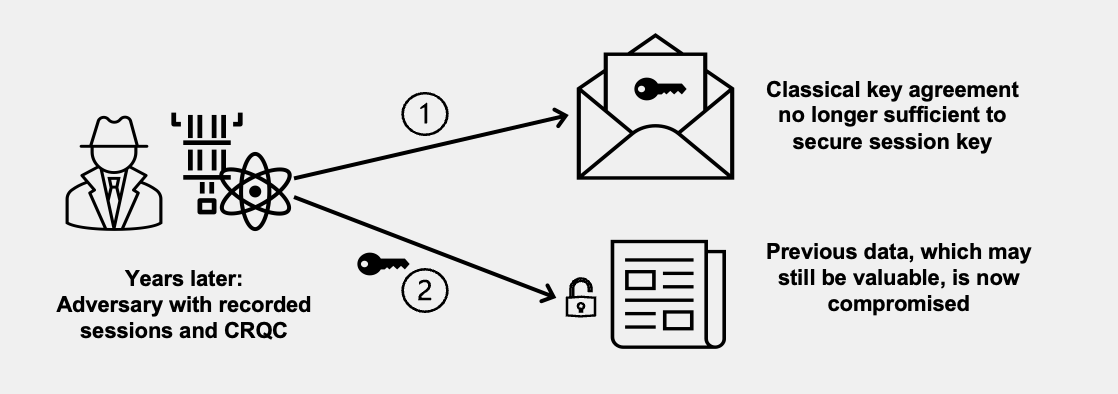

Data yang Anda kirim ke layanan yang diaktifkan dilindungi saat transit oleh enkripsi yang disediakan oleh koneksi Transport Layer Security (TLS). Suite cipher klasik berdasarkan RSA dan ECC yang didukung AWS Payment Cryptography untuk sesi TLS membuat serangan brute force pada mekanisme pertukaran kunci tidak layak dengan teknologi saat ini. Namun, jika komputer kuantum skala besar atau kriptografi yang relevan (CRQC) menjadi praktis di masa depan, mekanisme pertukaran kunci TLS yang ada akan rentan terhadap serangan ini. Ada kemungkinan bahwa musuh dapat mulai memanen data terenkripsi sekarang dengan harapan mereka dapat mendekripsi di masa depan (panen sekarang, dekripsi nanti). Jika Anda mengembangkan aplikasi yang mengandalkan kerahasiaan jangka panjang dari data yang melewati koneksi TLS, Anda harus mempertimbangkan rencana untuk bermigrasi ke kriptografi pasca-kuantum sebelum komputer kuantum skala besar tersedia untuk digunakan. AWS sedang bekerja untuk mempersiapkan masa depan ini, dan kami ingin Anda juga dipersiapkan dengan baik.

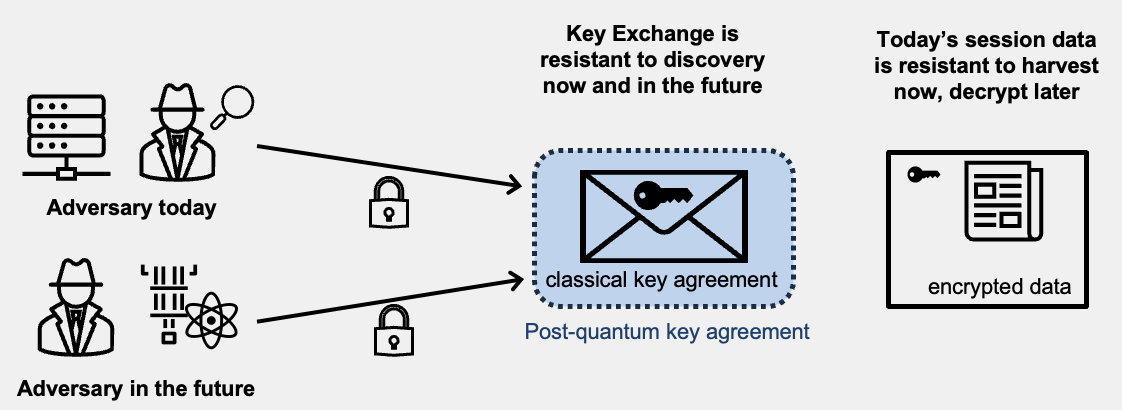

Untuk melindungi data yang dienkripsi hari ini terhadap potensi serangan future, AWS berpartisipasi dengan komunitas kriptografi dalam pengembangan algoritma tahan kuantum atau pasca-kuantum. AWS telah menerapkan suite cipher pertukaran kunci pasca-kuantum hibrida yang menggabungkan elemen klasik dan pasca-kuantum untuk memastikan bahwa koneksi TLS Anda setidaknya sekuat dengan suite cipher klasik.

Suite sandi hibrida ini tersedia untuk digunakan pada beban kerja produksi Anda saat menggunakan AWS versi terbaru. SDKs Untuk informasi lebih lanjut tentang bagaimana perilaku enable/disable ini, silakan lihat Mengaktifkan TLS pasca-kuantum hibrida

Tentang pertukaran kunci pasca-kuantum hibrida di TLS

Algoritma yang AWS digunakan adalah hibrida yang menggabungkan Elliptic Curve Diffie-Hellman

Pelajari lebih lanjut tentang PQC

Untuk informasi tentang proyek kriptografi pasca-kuantum di National Institute for Standards and Technology (NIST), lihat Kriptografi Pasca Kuantum