Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengaktifkan federasi SAFL dengan AWS Identity and Access Management

OpenSearch UI mendukung Security Assertion Markup Language 2.0 (SAMP), standar terbuka yang digunakan oleh banyak penyedia identitas. Ini memungkinkan federasi identitas dengan AWS Identity and Access Management (IAM). Dengan dukungan ini, pengguna di akun atau organisasi Anda dapat langsung mengakses OpenSearch UI dengan mengasumsikan peran IAM. Anda dapat membuat pengalaman masuk tunggal yang dimulai penyedia identitas (IDP) untuk pengguna akhir Anda, di mana mereka dapat mengautentikasi di penyedia identitas eksternal dan diarahkan langsung ke halaman yang Anda tentukan di UI. OpenSearch Anda juga dapat menerapkan kontrol akses berbutir halus dengan mengonfigurasi pengguna akhir atau grup Anda untuk mengambil peran IAM yang berbeda dengan izin berbeda untuk mengakses UI dan sumber data terkait. OpenSearch

Topik ini menyajikan step-by-step petunjuk untuk mengonfigurasi penggunaan SAMP dengan OpenSearch UI. Dalam prosedur ini, kami menggunakan langkah-langkah untuk mengonfigurasi identitas Okta dan aplikasi manajemen akses sebagai contoh. Langkah-langkah konfigurasi untuk penyedia identitas lain, seperti Azure Active Directory dan Ping, serupa.

Topik

Langkah 1: Siapkan aplikasi penyedia identitas (Okta)

Untuk menggunakan SAMP dengan OpenSearch UI, langkah pertama adalah mengatur penyedia identitas Anda.

Tugas 1: Buat pengguna Okta

-

Masuk ke organisasi Okta Anda di https://login.okta.com/

sebagai pengguna dengan hak administratif. -

Di konsol admin, di bawah Direktori di panel navigasi, pilih Orang.

-

Pilih Tambah orang.

-

Untuk Nama Depan, masukkan nama depan pengguna.

-

Untuk Nama Belakang, masukkan nama belakang pengguna.

-

Untuk Nama Pengguna, masukkan nama pengguna pengguna dalam format email.

-

Pilih Saya akan mengatur kata sandi dan memasukkan kata sandi

-

(Opsional) Hapus Pengguna harus mengubah kata sandi pada kotak login pertama jika Anda tidak ingin pengguna mengubah kata sandi saat masuk pertama.

-

Pilih Simpan.

Tugas 2: Membuat dan menetapkan grup

-

Masuk ke organisasi Okta Anda di https://login.okta.com/

sebagai pengguna dengan hak administratif. -

Di konsol admin, di bawah Direktori di panel navigasi, pilih Grup.

-

Pilih Tambah grup.

-

Masukkan nama grup dan pilih Simpan.

-

Pilih grup yang baru dibuat, lalu pilih Tetapkan orang.

-

Pilih tanda plus (+), lalu pilih Selesai.

-

(Opsional) Ulangi Langkah 1—6 untuk menambahkan lebih banyak grup.

Tugas 3: Buat aplikasi Okta

-

Masuk ke organisasi Okta Anda di https://login.okta.com/

sebagai pengguna dengan hak administratif. -

Di konsol admin, di bawah Aplikasi di panel navigasi, pilih Aplikasi.

-

Pilih Buat Integrasi Aplikasi.

-

Pilih SAMP 2.0 sebagai metode masuk, lalu pilih Berikutnya.

-

Masukkan nama untuk integrasi aplikasi Anda (misalnya,

OpenSearch_UI), lalu pilih Berikutnya. -

Masukkan nilai berikut di aplikasi; Anda tidak perlu mengubah nilai lain:

-

1. Untuk URL Masuk Tunggal, masukkan

https://signin.aws.amazon.com/samluntuk AWS Wilayah komersial, atau URL khusus untuk Wilayah Anda. -

2. Untuk URI Audiens (SP Entity ID), masukkan

urn:amazon:webservices. -

3. Untuk format ID Nama, masukkan

EmailAddress.

-

-

Pilih Berikutnya.

-

Pilih Saya pelanggan Okta menambahkan aplikasi internal, lalu pilih Ini adalah aplikasi internal yang telah kami buat.

-

Pilih Selesai.

-

Pilih Penugasan, lalu pilih Tetapkan.

-

Pilih Tetapkan ke grup, lalu pilih Tetapkan di samping grup yang ingin Anda tambahkan.

-

Pilih Selesai.

Tugas 4: Mengatur konfigurasi lanjutan Okta

Setelah Anda membuat aplikasi SAMP kustom, selesaikan langkah-langkah berikut:

-

Masuk ke organisasi Okta Anda di https://login.okta.com/

sebagai pengguna dengan hak administratif. Di konsol administrator, di area Umum, pilih Edit di bawah pengaturan SAMP.

-

Pilih Berikutnya.

-

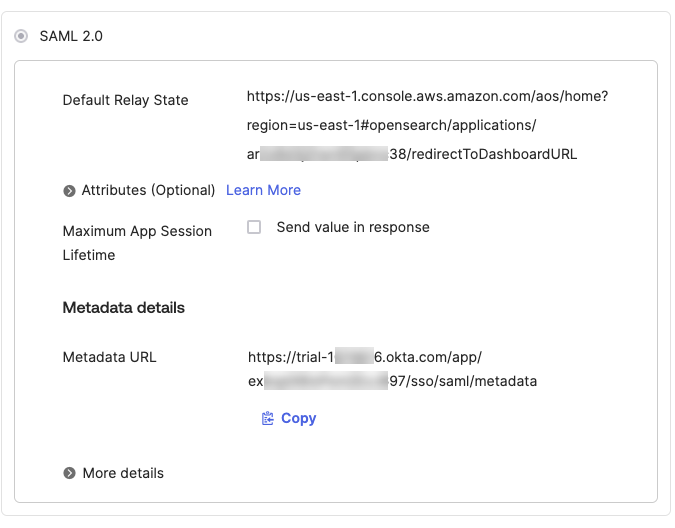

Setel Status Relai Default ke titik akhir OpenSearch UI, menggunakan format:

https://.region.console.aws.amazon.com/aos/home?region=region#opensearch/applications/application-id/redirectToDashboardURLBerikut ini adalah contohnya:

https://us-east-2.console.aws.amazon.com/aos/home?region=us-east-2#opensearch/applications/abc123def4567EXAMPLE/redirectToDashboardURL -

Di bawah Pernyataan Atribut (opsional), tambahkan properti berikut:

-

Berikan peran IAM dan penyedia identitas dalam format yang dipisahkan koma menggunakan atribut Peran. Anda akan menggunakan peran IAM dan penyedia identitas yang sama ini di langkah selanjutnya saat menyiapkan AWS konfigurasi.

-

Setel user.login untuk. RoleSessionName Ini digunakan sebagai pengenal untuk kredensi sementara yang dikeluarkan saat peran diasumsikan.

Untuk referensi:

Nama Format nama format Contoh https://aws.amazon.com/SAML/Attributes/RoleTidak ditentukan

arn:aws:iam::aws-account-id:role/role-name,arn:aws:iam::aws-account-id:saml-provider/provider-namearn:aws:iam::111222333444:role/oktarole,arn:aws:iam::111222333444:saml-provider/oktaidphttps://aws.amazon.com/SAML/Attributes/RoleSessionNameTidak ditentukan

user.loginuser.login -

-

Setelah Anda menambahkan properti atribut, pilih Berikutnya, dan kemudian pilih Selesai.

Atribut Anda harus serupa dalam format dengan yang ditunjukkan pada gambar berikut. Nilai Status Relai Default adalah URL untuk menentukan halaman landing bagi pengguna akhir di akun atau organisasi Anda setelah mereka menyelesaikan validasi masuk tunggal dari Okta. Anda dapat mengaturnya ke halaman mana pun di OpenSearch UI, dan kemudian memberikan URL tersebut kepada pengguna akhir yang dituju.

Langkah 2: Siapkan AWS konfigurasi untuk Okta

Selesaikan tugas-tugas berikut untuk mengatur AWS konfigurasi Anda untuk Okta.

Tugas 1: Kumpulkan Informasi Okta

Untuk langkah ini, Anda perlu mengumpulkan informasi Okta Anda sehingga nantinya Anda dapat mengonfigurasinya. AWS

-

Masuk ke organisasi Okta Anda di https://login.okta.com/

sebagai pengguna dengan hak administratif. -

Pada tab Masuk, di sudut kanan bawah halaman, pilih Lihat instruksi pengaturan SAMP.

-

Catat nilai untuk URL Masuk Tunggal Penyedia Identitas. Anda dapat menggunakan URL ini saat menghubungkan ke klien SQL pihak ketiga seperti SQL

Workbench/J. -

Gunakan metadata penyedia identitas di blok 4, lalu simpan file metadata dalam format.xl (misalnya,).

metadata.xml

Tugas 2: Buat penyedia IAM

Untuk membuat penyedia IAM Anda, selesaikan langkah-langkah berikut:

Masuk ke Konsol Manajemen AWS dan buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, di bawah Manajemen akses, pilih Penyedia identitas.

-

Pilih Tambah penyedia.

-

Untuk tipe Provider ¸ pilih SAMP.

-

Untuk nama Penyedia ¸ masukkan nama.

-

Untuk dokumen Metadata, pilih Pilih file dan unggah file metadata (.xml. yang Anda unduh sebelumnya.

-

Pilih Tambah penyedia.

Tugas 3: Buat peran IAM

Untuk membuat AWS Identity and Access Management peran Anda, selesaikan langkah-langkah berikut:

Masuk ke Konsol Manajemen AWS dan buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, di bawah Manajemen akses, pilih Peran.

-

Pilih Buat peran.

-

Untuk jenis entitas Tepercaya, pilih federasi SAMP 2.0.

-

Untuk penyedia berbasis SALL 2.0, pilih penyedia identitas yang Anda buat sebelumnya.

-

Pilih Izinkan programatik dan Konsol Manajemen AWS akses.

-

Pilih Berikutnya.

-

Dalam daftar Kebijakan izin, pilih kotak centang untuk kebijakan yang Anda buat sebelumnya dan untuk OpenSearchFullAccess.

-

Pilih Berikutnya.

-

Di area Tinjauan, untuk nama Peran, masukkan nama peran Anda; misalnya,

oktarole. -

(Opsional) Untuk Deskripsi, masukkan deskripsi singkat tentang tujuan peran.

-

Pilih Buat peran.

-

Arahkan ke peran yang baru saja Anda buat, pilih tab Trust Relationships, lalu pilih Edit kebijakan kepercayaan.

-

Di panel Edit pernyataan, di bawah Tambahkan tindakan untuk STS, pilih kotak untuk TagSession.

-

Pilih Perbarui kebijakan.

Langkah 3: Buat kebijakan akses OpenSearch Layanan Amazon di IAM

Pelajari cara mengonfigurasi peran IAM Anda untuk kontrol OpenSearch akses. Dengan peran IAM, Anda dapat menerapkan kontrol akses berbutir halus untuk grup pengguna Okta Anda untuk mengakses sumber daya. OpenSearch Topik ini menunjukkan konfigurasi berbasis peran IAM menggunakan dua kelompok contoh.

Anda dapat memetakan peran domain OpenSearch Layanan Amazon ke peran IAM menggunakan pemetaan peran backend, seperti yang ditunjukkan dalam contoh berikut:

{ "bob-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/bob-group" ], "and_backend_roles": [] }, "alice-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/alice-group" ], "and_backend_roles": [] } }

Langkah 4: Verifikasi pengalaman Single Sign-On yang diprakarsai oleh penyedia identitas dengan SAMP

Buka URL untuk Status Relai Default untuk membuka halaman otentikasi Okta. Masukkan kredensi pengguna akhir. Anda secara otomatis dialihkan ke OpenSearch UI.

Anda dapat memeriksa kredensyal Anda saat ini dengan memilih ikon pengguna di bagian bawah panel navigasi, seperti yang diilustrasikan pada gambar berikut:

Anda juga dapat memverifikasi izin kontrol akses berbutir halus untuk pengguna dengan mengakses Alat Pengembang di bagian bawah panel navigasi dan menjalankan kueri di konsol. Berikut ini adalah contoh query.

Langkah 5: Konfigurasikan kontrol akses halus berbasis atribut SAMP

Dengan Amazon OpenSearch Service, Anda dapat menggunakan kontrol akses berbutir halus dengan SAMP untuk memetakan pengguna dan grup dari penyedia identitas Anda ke pengguna dan peran kontrol akses yang OpenSearch halus secara dinamis. Anda dapat membuat cakupan peran ini ke OpenSearch domain tertentu dan koleksi tanpa server, serta menentukan izin tingkat indeks dan keamanan tingkat dokumen.

catatan

Untuk informasi selengkapnya tentang kontrol akses berbutir halus, lihat. Kontrol akses berbutir halus di Layanan Amazon OpenSearch

Topik

Atribut SAMP untuk kontrol akses berbutir halus

- SubjectKey

-

Peta ke atribut pengguna unik, seperti email atau nama pengguna, yang mengidentifikasi pengguna untuk otentikasi.

- RolesKey

-

Memetakan ke atribut grup atau peran di IDP Anda yang menentukan peran atau izin untuk otorisasi.

Tugas 1: Konfigurasikan Okta untuk kontrol akses berbutir halus

Untuk mengonfigurasi Okta untuk kontrol akses berbutir halus

-

Tambahkan atribut baru untuk prinsipal OpenSearch pengguna di bagian Pernyataan Atribut:

-

Nama:

UserName -

Nilai:

${user-email}

Atribut ini digunakan sebagai kunci Subjek dalam konfigurasi kontrol akses OpenSearch berbutir halus untuk otentikasi.

-

-

Tambahkan atribut grup untuk peran di bagian Pernyataan Atribut Grup:

-

Nama:

groups -

Filter:

OpenSearch_xxx

Atribut ini digunakan sebagai kunci Peran untuk memetakan grup ke peran kontrol akses OpenSearch berbutir halus untuk otorisasi.

-

Tugas 2: Konfigurasikan SAMP di domain OpenSearch

Untuk mengkonfigurasi SAMP di domain OpenSearch

-

Di Konsol AWS Manajemen, identifikasi domain OpenSearch Layanan yang ingin Anda aktifkan kontrol akses halus untuk pengguna UI. OpenSearch

-

Arahkan ke halaman detail domain tertentu.

-

Pilih tab Konfigurasi keamanan dan klik Edit.

-

Perluas SAMP melalui IAM Federate.

-

Masukkan

subjectKeydanroleKeyyang Anda definisikan di Okta. -

Pilih Simpan perubahan.

Anda juga dapat mengonfigurasi kontrol akses berbutir halus menggunakan file. AWS CLI

aws opensearch create-domain \ --domain-name testDomain \ --engine-version OpenSearch_1.3 \ --cluster-config InstanceType=r5.xlarge.search,InstanceCount=1,DedicatedMasterEnabled=false,ZoneAwarenessEnabled=false,WarmEnabled=false \ --access-policies '{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"*"},"Action":"es:*","Resource":"arn:aws:es:us-east-1:12345678901:domain/neosaml10/*"}]}' \ --domain-endpoint-options '{"EnforceHTTPS":true,"TLSSecurityPolicy":"Policy-Min-TLS-1-2-2019-07"}' \ --node-to-node-encryption-options '{"Enabled":true}' \ --encryption-at-rest-options '{"Enabled":true}' \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Untuk memperbarui domain yang ada:

aws opensearch update-domain-config \ --domain-name testDomain \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Tugas 3: Konfigurasikan SAMP dalam koleksi Tanpa OpenSearch Server

Untuk mengonfigurasi kontrol akses berbutir halus berbasis SAML di Tanpa Server OpenSearch

-

Buka Konsol Manajemen AWS dan navigasikan ke OpenSearch Layanan Amazon.

-

Di panel navigasi, di bawah Tanpa Server, pilih Keamanan, lalu pilih Otentikasi.

-

Di bagian Federasi IAM, pilih Edit.

Anda dapat mengontrol kontrol akses halus berbasis atribut SAMP menggunakan konfigurasi ini. Federasi IAM dinonaktifkan secara default.

-

Pilih Aktifkan Federasi IAM.

-

Masukkan

subjectKeydanroleKeynilai yang Anda tentukan di Okta.Untuk informasi selengkapnya, lihat Atribut SAMP untuk kontrol akses berbutir halus .

-

Pilih Simpan.

-

Di panel navigasi di bawah Tanpa Server, pilih Kebijakan akses data.

-

Perbarui kebijakan yang ada atau buat yang baru.

-

Perluas aturan, pilih Tambahkan prinsipal, lalu pilih pengguna dan grup Federasi IAM.

-

Tambahkan prinsipal yang diperlukan dan pilih Simpan.

-

PilihIzin.

-

Di bawah aturan ini, lakukan hal berikut:

-

Pilih izin yang ingin Anda tentukan untuk prinsipal yang dipilih.

-

Tentukan koleksi tempat Anda ingin menerapkan izin.

-

Secara opsional, tentukan izin tingkat indeks.

catatan

Anda dapat membuat beberapa aturan untuk menetapkan izin yang berbeda ke grup prinsipal yang berbeda.

-

-

Setelah selesai, silakan pilih Simpan.

-

Pilih Buat.

Atau, Anda dapat menggunakan CLI untuk membuat konfigurasi keamanan untuk koleksi, seperti yang diberikan di bawah ini:

aws opensearchserverless create-security-config --region "region" --type iamfederation --name "configuration_name" --description "description" --iam-federation-options '{"groupAttribute":"GroupKey","userAttribute":"UserKey"}'