Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menyiapkan DNS pribadi dan publik

Selama orientasi, AMS menyiapkan layanan DNS pribadi untuk komunikasi antara sumber daya terkelola Anda dan AMS.

Anda dapat menggunakan AMS Route 53 untuk mengelola nama DNS internal untuk sumber daya aplikasi Anda (server web, server aplikasi, database, dan sebagainya) tanpa mengekspos informasi ini ke Internet publik. Ini menambahkan lapisan keamanan tambahan, dan juga memungkinkan Anda untuk gagal dari sumber daya primer ke sumber daya sekunder (sering disebut “flip”) dengan memetakan nama DNS ke alamat IP yang berbeda.

Setelah Anda membuat sumber daya DNS pribadi menggunakan Deployment | Komponen tumpukan lanjutan | DNS (pribadi) | Buat (ct-0c38gftq56zj6) atau Deployment | Komponen tumpukan lanjutan | DNS (publik) | Buat (ct-0vzsr2nyraedl), Anda dapat menggunakan Manajemen | Komponen tumpukan lanjutan | DNS (pribadi) | Pembaruan (ct-1d55pi44ff21u) dan Manajemen | Komponen tumpukan lanjutan | DNS (publik) | Perbarui (ct-1hzofpphabs3i), untuk mengonfigurasi tambahan, atau memperbarui set rekaman yang ada. CTs Untuk akun multi-account landing zone (MALZ), sumber daya DNS yang dibuat di akun aplikasi VPCs dapat dibagikan dengan akun layanan bersama VPC untuk mempertahankan DNS terpusat menggunakan AMS AD.

- MALZ

-

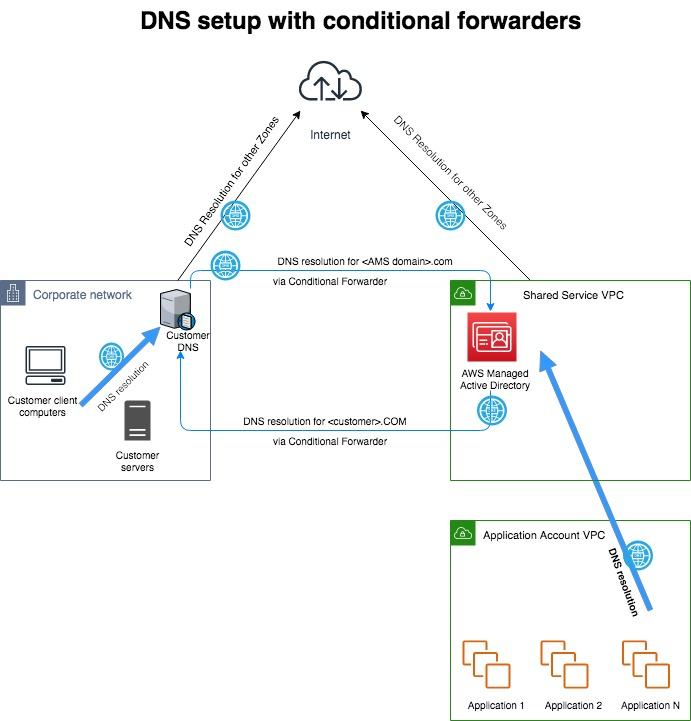

Grafik berikut menggambarkan kemungkinan konfigurasi DNS untuk AMS Zona Pendaratan Multi-Akun. Ini menggambarkan pengaturan DNS hybrid antara AMS dan jaringan pelanggan biasa. Catatan Nama Canonical (CNAME) di server DNS jaringan pelanggan diteruskan ke AMS AD DNS di akun layanan bersama dengan penerusan bersyarat yang memiliki CNAME AMS FQDN diteruskan ke catatan A.

- SALZ

-

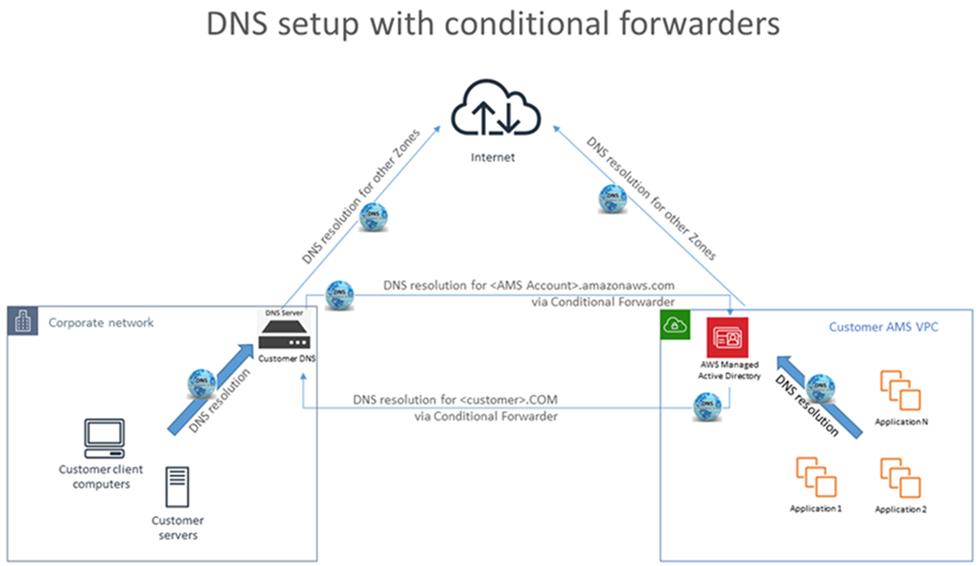

Grafik berikut menggambarkan kemungkinan konfigurasi DNS untuk single-account landing zone (SALZ). Ini menunjukkan pengaturan DNS hybrid antara AMS dan jaringan pelanggan biasa. CNAME di server DNS jaringan pelanggan diteruskan ke AMS AD DNS dengan penerusan bersyarat yang memiliki CNAME AMS FQDN diteruskan ke catatan A.

- SALZ Route53 DNS

-

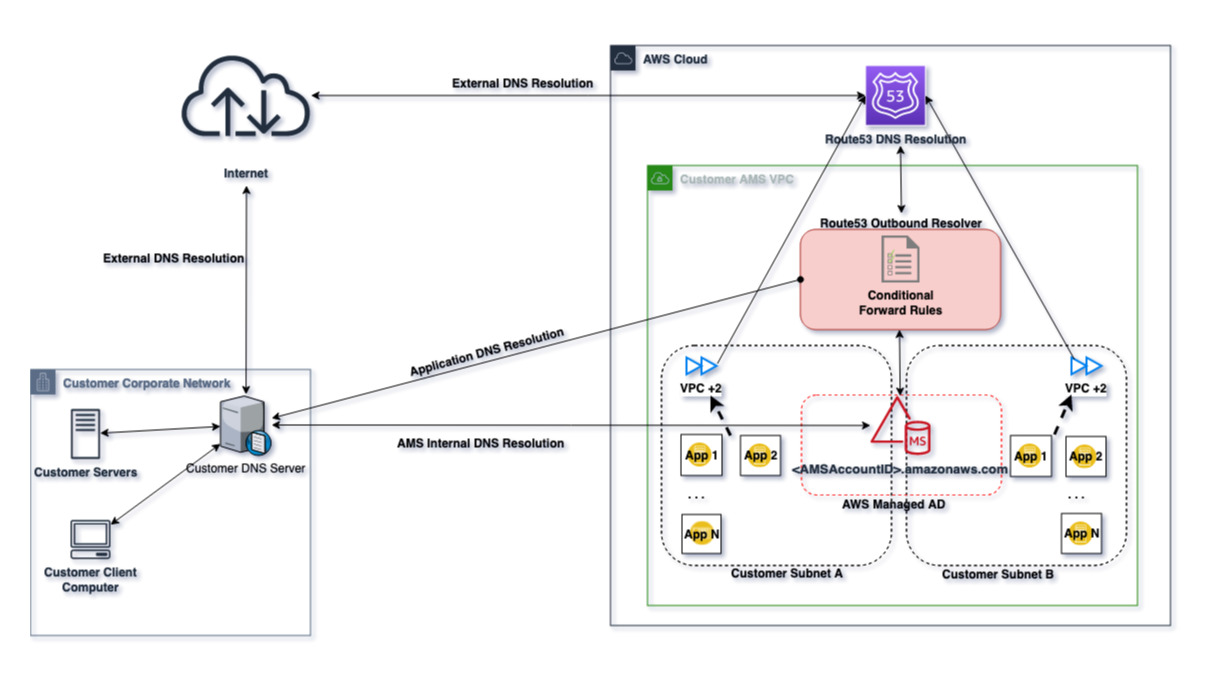

Grafik berikut menggambarkan kemungkinan konfigurasi DNS untuk single-account landing zone (SALZ). Ini menunjukkan pengaturan DNS hybrid antara AMS dan jaringan pelanggan biasa. CNAME di server DNS jaringan pelanggan diteruskan ke AMS AD DNS dengan penerusan bersyarat yang memiliki CNAME AMS FQDN diteruskan ke catatan A. Ini juga memanfaatkan Route53 untuk lalu lintas jaringan keluar sehingga aplikasi apa pun di akun dapat memiliki Resolusi DNS di akun dengan ketersediaan tertinggi.

Route53 mengaktifkan jalur Resolusi:

Instance yang mencoba menyelesaikan nama AMS MAD -> VPC +2 (AmazonProvidedRoute53/DNS) -> Forwarder Bersyarat dievaluasi -> Aturan Forwarder Bersyarat Route53 MAD cocok -> Route53 Outbound resolver -> DNS AD Terkelola

Instance yang mencoba menyelesaikan nama pelanggan on-prem -> VPC +2 (AmazonProvidedRoute53/DNS) -> Forwarder Bersyarat dievaluasi -> Aturan Forwarder Bersyarat Route53 On-prem cocok --> Route53 Outbound resolver -> Pelanggan on-prem DNS

Instance mencoba menyelesaikan nama Internet -> VPC +2 (AmazonProvidedRoute53/DNS) -> Forwarder Bersyarat dievaluasi -> Tidak ada forwarder yang cocok -> Layanan DNS Internet

Untuk informasi selengkapnya, lihat Menggunakan DNS dengan VPC Anda dan Bekerja dengan Zona Hosting Pribadi.