Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Gunakan SSP AMS untuk menyediakan AWS Secrets Manager di akun AMS Anda

Gunakan mode AMS Self-Service Provisioning (SSP) untuk mengakses AWS Secrets Manager kapabilitas secara langsung di akun terkelola AMS Anda. AWS Secrets Manager membantu Anda melindungi rahasia yang diperlukan untuk mengakses aplikasi, layanan, dan sumber daya TI Anda. Layanan ini memungkinkan Anda untuk dengan mudah memutar, mengelola, dan mengambil kredenal database, kunci API, dan rahasia lainnya sepanjang siklus hidupnya. Pengguna dan aplikasi mengambil rahasia dengan panggilan ke Secrets Manager APIs, menghilangkan kebutuhan untuk hardcode informasi sensitif dalam teks biasa. Secrets Manager menawarkan rotasi rahasia dengan integrasi bawaan untuk Amazon RDS, Amazon Redshift, dan Amazon DocumentDB. Selain itu, layanan ini dapat diperluas ke jenis rahasia lainnya, termasuk kunci API dan OAuth token. Untuk mempelajari selengkapnya, lihat AWS Secrets Manager

catatan

Secara default, operator AMS dapat mengakses rahasia AWS Secrets Manager yang dienkripsi menggunakan AWS KMS kunci default akun (CMK). Jika Anda ingin rahasia Anda tidak dapat diakses oleh Operasi AMS, gunakan CMK kustom, dengan kebijakan kunci AWS Key Management Service (AWS KMS) yang menentukan izin yang sesuai dengan data yang disimpan dalam rahasia.

FAQ Secrets Manager di AWS Managed Services

T: Bagaimana cara meminta akses ke AWS Secrets Manager akun AMS saya?

Minta akses ke Secrets Manager dengan mengirimkan RFC dengan Manajemen | AWS layanan | Layanan yang disediakan sendiri | Tambahkan (ct-3qe6io8t6jtny) jenis perubahan. RFC ini menyediakan peran IAM berikut ke akun Anda: customer_secrets_manager_console_role dan. customer-rotate-secrets-lambda-role customer_secrets_manager_console_roleIni digunakan sebagai peran Admin untuk menyediakan dan mengelola rahasia, dan customer-rotate-secrets-lambda-role digunakan sebagai peran eksekusi Lambda untuk fungsi Lambda yang memutar rahasia. Setelah disediakan di akun Anda, Anda harus memasukkan customer_secrets_manager_console_role peran tersebut dalam solusi federasi Anda.

T: Apa batasan penggunaan AWS Secrets Manager di akun AMS saya?

Fungsionalitas penuh AWS Secrets Manager tersedia di akun AMS Anda, bersama dengan fungsi rotasi otomatis rahasia. Namun, perhatikan bahwa mengatur rotasi Anda menggunakan 'Buat fungsi Lambda baru untuk melakukan rotasi 'tidak didukung karena memerlukan izin yang lebih tinggi untuk membuat CloudFormation tumpukan (Peran IAM dan pembuatan fungsi Lambda), yang melewati proses Manajemen Perubahan. AMS Advanced hanya mendukung 'Gunakan fungsi Lambda yang ada untuk melakukan rotasi 'di mana Anda mengelola fungsi Lambda untuk memutar rahasia menggunakan peran Admin Lambda SSPS. AWS AMS Advanced tidak membuat atau mengelola Lambda untuk memutar rahasia.

T: Apa prasyarat atau dependensi yang digunakan di akun AMS saya? AWS Secrets Manager

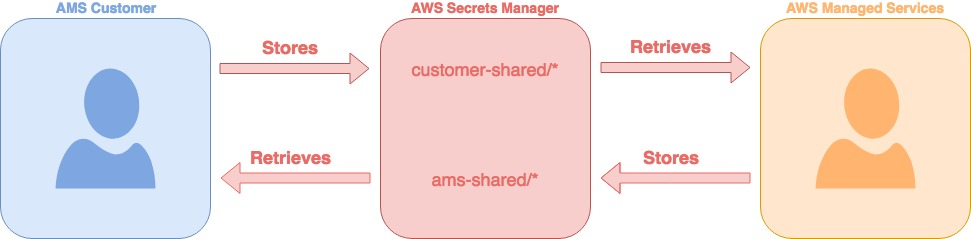

Ruang nama berikut dicadangkan untuk digunakan oleh AMS dan tidak tersedia sebagai bagian dari akses langsung ke: AWS Secrets Manager

arn:aws:secretsmanager: *:*:rahasia:ams-shared/*

arn:aws:secretsmanager: *:*:rahasia:dibagikan pelanggan/*

arn:aws:secretsmanager: *:*:rahasia:ams/*

Berbagi kunci menggunakan Secrets Manager (AMS SSPS)

Berbagi rahasia dengan AMS dalam teks biasa RFC, permintaan layanan, atau laporan insiden, menghasilkan insiden pengungkapan informasi dan AMS menyunting informasi tersebut dari kasus dan meminta Anda membuat ulang kunci.

Anda dapat menggunakan AWS Secrets Managercustomer-shared

Berbagi Kunci menggunakan Secrets Manager FAQ

T: Jenis rahasia apa yang harus dibagikan menggunakan Secrets Manager?

Beberapa contoh adalah kunci yang telah dibagikan sebelumnya untuk pembuatan VPN, kunci rahasia seperti kunci Otentikasi (IAM, SSH), kunci Lisensi, dan Kata Sandi.

T: Bagaimana cara berbagi kunci dengan AMS menggunakan Secrets Manager?

Masuk ke konsol AWS Manajemen menggunakan akses federasi Anda dan peran yang sesuai:

untuk SALZ,

Customer_ReadOnly_Roleuntuk MALZ,

AWSManagedServicesChangeManagementRole.Arahkan ke AWS Secrets Manager konsol

dan klik Simpan rahasia baru. Pilih Tipe rahasia lainnya.

Masukkan nilai rahasia sebagai teks biasa dan gunakan enkripsi KMS default. Klik Berikutnya.

Masukkan nama rahasia dan deskripsi, nama selalu dimulai dengan customer-shared/. Misalnya yang dibagikan pelanggan/mykey2022. Klik Berikutnya.

Biarkan rotasi otomatis dinonaktifkan, Klik Berikutnya.

Tinjau dan klik Store untuk menyimpan rahasia.

Balas kepada kami dengan nama rahasia melalui permintaan Layanan, RFC, atau laporan insiden, sehingga kami dapat mengidentifikasi dan mengambil rahasia tersebut.

T: Izin apa yang diperlukan untuk berbagi kunci menggunakan Secrets Manager?

SALZ: Cari kebijakan IAM customer_secrets_manager_shared_policy terkelola dan verifikasi bahwa dokumen kebijakan sama dengan yang dilampirkan dalam langkah-langkah pembuatan di bawah ini. Konfirmasikan bahwa kebijakan tersebut dilampirkan pada Peran IAM berikut:Customer_ReadOnly_Role.

MALZ: Validasi bahwaAMSSecretsManagerSharedPolicy, dilampirkan ke AWSManagedServicesChangeManagementRole peran yang memungkinkan Anda GetSecretValue melakukan tindakan di namespace. ams-shared

Contoh:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

catatan

Izin yang diperlukan diberikan saat Anda menambahkan AWS Secrets Manager sebagai layanan yang disediakan layanan mandiri.