Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Firewall jalan keluar Palo Alto yang dikelola

AMS menyediakan solusi firewall jalan keluar Palo Alto Terkelola, yang memungkinkan pemfilteran lalu lintas keluar internet untuk semua jaringan di lingkungan Zona Pendaratan Multi-Akun (tidak termasuk layanan yang dihadapi publik). Solusi ini menggabungkan teknologi firewall terkemuka di industri (Palo Alto VM-300) dengan kemampuan manajemen infrastruktur AMS untuk menyebarkan, memantau, mengelola, menskalakan, dan memulihkan infrastruktur dalam lingkungan operasi yang sesuai. Pihak ketiga, termasuk Palo Alto Networks, tidak memiliki akses ke firewall; mereka dikelola hanya oleh insinyur AMS.

Kontrol lalu lintas

Solusi firewall keluar terkelola mengelola daftar izin domain yang terdiri dari domain yang diperlukan AMS untuk layanan seperti cadangan dan tambalan, serta domain yang Anda tentukan. Ketika lalu lintas internet keluar diarahkan ke firewall, sesi dibuka, lalu lintas dievaluasi, dan jika cocok dengan domain yang diizinkan, lalu lintas diteruskan ke tujuan.

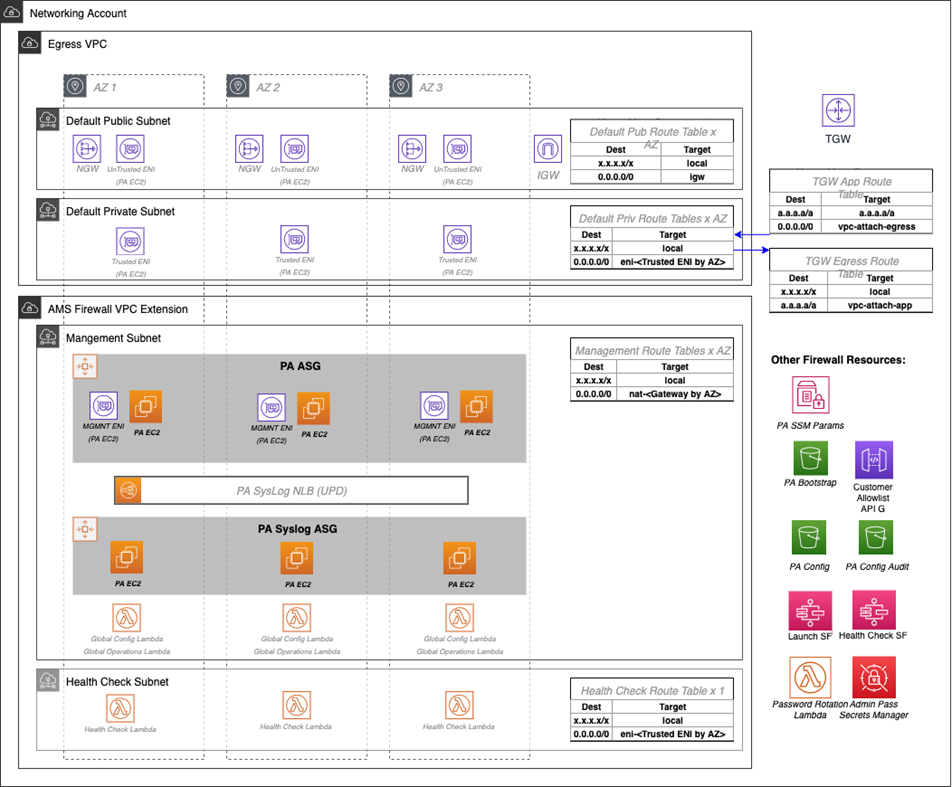

Arsitektur

Solusi firewall jalan keluar terkelola mengikuti model ketersediaan tinggi, di mana dua hingga tiga firewall digunakan tergantung pada jumlah zona ketersediaan (). AZs Solusinya menggunakan bagian dari ruang IP dari VPC keluar default, tetapi juga menyediakan ekstensi VPC (/24) untuk sumber daya tambahan yang diperlukan untuk mengelola firewall.

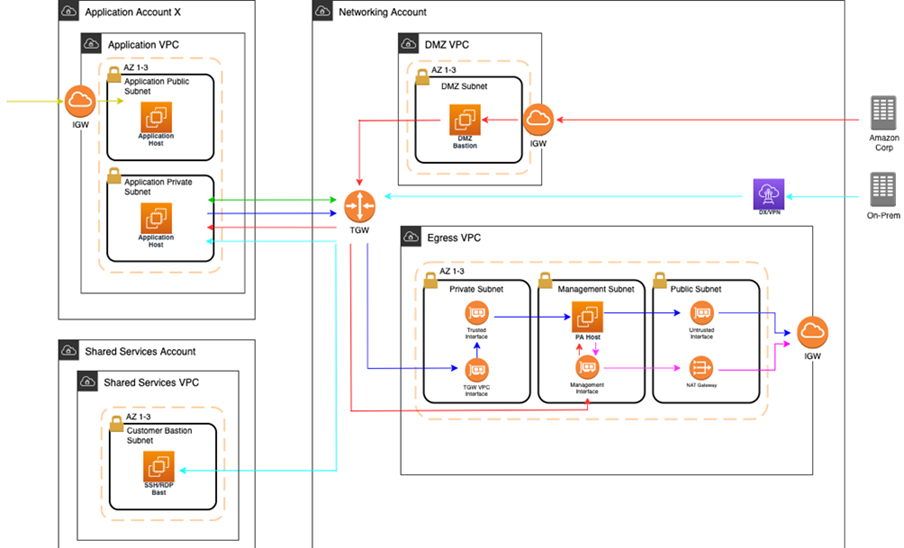

Aliran jaringan

Pada tingkat tinggi, perutean lalu lintas jalan keluar publik tetap sama, kecuali bagaimana lalu lintas diarahkan ke internet dari VPC jalan keluar:

Lalu lintas jalan keluar yang ditujukan untuk internet dikirim ke Transit Gateway (TGW) melalui tabel rute VPC

TGW merutekan lalu lintas ke VPC jalan keluar melalui tabel rute TGW

VPC merutekan lalu lintas ke internet melalui tabel rute subnet pribadi

Di lingkungan Zona Pendaratan Multi-Akun default, lalu lintas internet dikirim langsung ke gateway terjemahan alamat jaringan (NAT). Solusi firewall terkelola mengkonfigurasi ulang tabel rute subnet pribadi untuk mengarahkan rute default (0.0.0.0/0) ke antarmuka firewall sebagai gantinya.

Firewall itu sendiri berisi tiga antarmuka:

Antarmuka tepercaya: Antarmuka pribadi untuk menerima lalu lintas yang akan diproses.

Antarmuka tidak tepercaya: Antarmuka publik untuk mengirim lalu lintas ke internet. Karena firewall menjalankan NAT, server eksternal menerima permintaan dari alamat IP publik ini.

Antarmuka manajemen: Antarmuka pribadi untuk API firewall, pembaruan, konsol, dan sebagainya.

Sepanjang semua perutean, lalu lintas dipertahankan dalam zona ketersediaan yang sama (AZ) untuk mengurangi lalu lintas lintas lintas AZ. Lalu lintas hanya melintas AZs ketika failover terjadi.

Modifikasi daftar izinkan

Setelah onboarding, daftar izin default dibuat, berisi titik akhir publik yang diperlukan AMS serta titik akhir publik untuk ams-allowlist menambal host Windows dan Linux. Setelah beroperasi, Anda dapat membuat RFC di konsol AMS di bawah kategori Management | Managed Firewall | Outbound (Palo Alto) untuk membuat atau menghapus daftar yang diizinkan, atau memodifikasi domain. Ketahuilah bahwa ams-allowlist tidak dapat dimodifikasi. RFC ditangani dengan otomatisasi penuh (tidak manual).

Kebijakan keamanan khusus

Kebijakan keamanan menentukan apakah akan memblokir atau mengizinkan sesi berdasarkan atribut lalu lintas, seperti zona keamanan sumber dan tujuan, alamat IP sumber dan tujuan, dan layanan. Kebijakan keamanan khusus didukung dengan sepenuhnya otomatis RFCs. CTs untuk membuat atau menghapus kebijakan keamanan dapat ditemukan di bawah kategori Manajemen | Firewall Terkelola | Keluar (Palo Alto), dan CT untuk mengedit kebijakan keamanan yang ada dapat ditemukan di bawah kategori Deployment | Managed Firewall | Outbound (Palo Alto). Anda akan dapat membuat kebijakan keamanan baru, mengubah kebijakan keamanan, atau menghapus kebijakan keamanan.

catatan

Kebijakan keamanan default ams-allowlist tidak dapat diubah

CloudWatch Dasbor jalan keluar PA

Dua dasbor dapat ditemukan CloudWatch untuk memberikan tampilan agregat Palo Alto (PA). dasbor AMS-MF-PA-Egress-config-menyediakan ikhtisar konfigurasi PA, tautan ke daftar izin, dan daftar semua kebijakan keamanan termasuk atributnya. Dasbor AMS-MF-PA-Egress dapat disesuaikan untuk memfilter log lalu lintas. Misalnya, untuk membuat dasbor untuk kebijakan keamanan, Anda dapat membuat RFC dengan filter seperti:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Model failover

Solusi firewall mencakup dua-tiga host Palo Alto (PA) (satu per AZ). Kenari cek sehat berjalan dengan jadwal konstan untuk mengevaluasi kesehatan tuan rumah. Jika host diidentifikasi sebagai tidak sehat, AMS diberi tahu dan lalu lintas untuk AZ tersebut secara otomatis dialihkan ke host yang sehat di AZ yang berbeda melalui perubahan tabel rute. Karena alur kerja pemeriksaan kesehatan berjalan terus-menerus, jika host menjadi sehat kembali karena masalah sementara atau remediasi manual, lalu lintas digeser kembali ke AZ yang benar dengan host yang sehat.

Penskalaan

AMS memonitor firewall untuk batas throughput dan penskalaan. Ketika batas throughput melebihi ambang batas watermark yang lebih rendah (CPU/jaringan), AMS menerima peringatan. Ambang batas pembuat air yang rendah menunjukkan bahwa sumber daya mendekati saturasi, mencapai titik di mana AMS akan mengevaluasi metrik dari waktu ke waktu dan menjangkau untuk menyarankan solusi penskalaan.

Pencadangan dan Pemulihan

Cadangan dibuat selama peluncuran awal, setelah perubahan konfigurasi apa pun, dan pada interval reguler. Pencadangan peluncuran awal dibuat berdasarkan per host, tetapi perubahan konfigurasi dan pencadangan interval reguler dilakukan di semua host firewall saat alur kerja cadangan dipanggil. Insinyur AMS dapat membuat cadangan tambahan di luar jendela tersebut atau memberikan detail cadangan jika diminta.

Insinyur AMS dapat melakukan pemulihan cadangan konfigurasi jika diperlukan. Jika restorasi diperlukan, itu akan terjadi di semua host untuk menjaga konfigurasi antar host tetap sinkron.

Restorasi juga dapat terjadi ketika host membutuhkan daur ulang lengkap dari sebuah instance. Pemulihan otomatis cadangan terbaru terjadi ketika EC2 instance baru disediakan. Secara umum, host tidak didaur ulang secara teratur, dan dicadangkan untuk kegagalan berat atau swap AMI yang diperlukan. Daur ulang host dimulai secara manual, dan Anda diberi tahu sebelum daur ulang terjadi.

Selain cadangan konfigurasi firewall, aturan daftar izin khusus Anda dicadangkan secara terpisah. Cadangan dibuat secara otomatis ketika aturan daftar izin yang Anda tetapkan diubah. Pemulihan cadangan daftar izin dapat dilakukan oleh insinyur AMS, jika diperlukan.

Pembaruan

Solusi Firewall Terkelola AMS memerlukan berbagai pembaruan dari waktu ke waktu untuk menambahkan peningkatan pada sistem, fitur tambahan, atau pembaruan ke sistem operasi firewall (OS) atau perangkat lunak.

Sebagian besar perubahan tidak akan mempengaruhi lingkungan berjalan seperti memperbarui infrastruktur otomatisasi, tetapi perubahan lain seperti rotasi instance firewall atau pembaruan OS dapat menyebabkan gangguan. Ketika potensi gangguan layanan karena pembaruan dievaluasi, AMS akan berkoordinasi dengan Anda untuk mengakomodasi jendela pemeliharaan.

Akses operator

Operator AMS menggunakan ActiveDirectory kredensialnya untuk masuk ke perangkat Palo Alto untuk melakukan operasi (misalnya, menambal, menanggapi suatu peristiwa, dll.). Solusi ini mempertahankan otentikasi Operator AMS standar dan log perubahan konfigurasi untuk melacak tindakan yang dilakukan pada Host Palo Alto.

Log default

Secara default, log yang dihasilkan oleh firewall berada di penyimpanan lokal untuk setiap firewall. Seiring waktu, log lokal akan dihapus berdasarkan pemanfaatan penyimpanan. Solusi AMS menyediakan pengiriman log off mesin secara real-time ke CloudWatch log; untuk informasi lebih lanjut, lihatCloudWatch Integrasi log.

Insinyur AMS masih memiliki kemampuan untuk menanyakan dan mengekspor log langsung dari mesin jika diperlukan. Selain itu, log dapat dikirim ke Panorama milik pelanggan; untuk informasi lebih lanjut, lihat. Integrasi Panorama

Log yang dikumpulkan oleh solusi adalah sebagai berikut:

| Jenis Log | Deskripsi |

|---|---|

Lalu lintas |

Menampilkan entri untuk awal dan akhir setiap sesi. Setiap entri mencakup tanggal dan waktu, zona sumber dan tujuan, alamat dan port, nama aplikasi, nama aturan keamanan yang diterapkan pada alur, tindakan aturan (izinkan, tolak, atau jatuhkan), antarmuka masuk dan keluar, jumlah byte, dan alasan akhir sesi. Kolom Type menunjukkan apakah entri untuk awal atau akhir sesi, atau apakah sesi ditolak atau dibatalkan. “Penurunan” menunjukkan bahwa aturan keamanan yang memblokir lalu lintas yang ditentukan aplikasi “apa saja”, sedangkan “penolakan” menunjukkan aturan mengidentifikasi aplikasi tertentu. Jika lalu lintas dijatuhkan sebelum aplikasi diidentifikasi, seperti ketika aturan menjatuhkan semua lalu lintas untuk layanan tertentu, aplikasi ditampilkan sebagai “tidak berlaku”. |

Ancaman |

Menampilkan entri untuk setiap alarm keamanan yang dihasilkan oleh firewall. Setiap entri mencakup tanggal dan waktu, nama ancaman atau URL, zona sumber dan tujuan, alamat, dan port, nama aplikasi, dan tindakan alarm (izinkan atau blokir) dan tingkat keparahan. Kolom Type menunjukkan jenis ancaman, seperti “virus” atau “spyware;” kolom Nama adalah deskripsi ancaman atau URL; dan kolom Kategori adalah kategori ancaman (seperti “keylogger”) atau kategori URL. |

Penyaringan URL |

Menampilkan log untuk filter URL, yang mengontrol akses ke situs web dan apakah pengguna dapat mengirimkan kredensil ke situs web. |

Konfigurasi |

Menampilkan entri untuk setiap perubahan konfigurasi. Setiap entri mencakup tanggal dan waktu, nama pengguna administrator, alamat IP dari mana perubahan dilakukan, jenis klien (antarmuka web atau CLI), jenis perintah yang dijalankan, apakah perintah berhasil atau gagal, jalur konfigurasi, dan nilai sebelum dan sesudah perubahan. |

Sistem |

Menampilkan entri untuk setiap acara sistem. Setiap entri mencakup tanggal dan waktu, tingkat keparahan acara, dan deskripsi acara. |

Alarm |

Log alarm mencatat informasi terperinci tentang alarm yang dihasilkan oleh sistem. Informasi dalam log ini juga dilaporkan di Alarm. Lihat “Tentukan Pengaturan Alarm”. |

Autentikasi |

Menampilkan informasi tentang peristiwa otentikasi yang terjadi ketika pengguna akhir mencoba mengakses sumber daya jaringan yang aksesnya dikendalikan oleh aturan kebijakan Otentikasi. Pengguna dapat menggunakan informasi ini untuk membantu memecahkan masalah akses dan menyesuaikan kebijakan Autentikasi pengguna sesuai kebutuhan. Dalam hubungannya dengan objek korelasi, pengguna juga dapat menggunakan log Otentikasi untuk mengidentifikasi aktivitas mencurigakan di jaringan pengguna, seperti serangan brute force. Secara opsional, pengguna dapat mengonfigurasi aturan Otentikasi ke Timeout Otentikasi Log. Batas waktu ini berhubungan dengan periode waktu ketika pengguna membutuhkan otentikasi untuk sumber daya hanya sekali tetapi dapat mengaksesnya berulang kali. Melihat informasi tentang batas waktu membantu pengguna memutuskan apakah dan bagaimana menyesuaikannya. |

Terpadu |

Menampilkan entri log Traffic, Threat, URL Filtering, WildFire Submissions, dan Data Filtering terbaru dalam satu tampilan. Tampilan log kolektif memungkinkan pengguna untuk menyelidiki dan memfilter berbagai jenis log ini bersama-sama (alih-alih mencari setiap set log secara terpisah). Atau, pengguna dapat memilih jenis log mana yang akan ditampilkan: klik panah di sebelah kiri bidang filter dan pilih lalu lintas, ancaman, url, data, and/or api untuk hanya menampilkan jenis log yang dipilih. |

Manajemen acara

AMS terus memantau kapasitas, status kesehatan, dan ketersediaan firewall. Metrik yang dihasilkan dari firewall, serta metrik AWS/AMS yang dihasilkan, digunakan untuk membuat alarm yang diterima oleh insinyur operasi AMS, yang akan menyelidiki dan menyelesaikan masalah. Alarm saat ini mencakup kasus-kasus berikut:

Alarm Acara:

Pemanfaatan CPU Dataplane Firewall

Pemanfaatan CPU - CPU Dataplane (Memproses lalu lintas)

Pemanfaatan Paket Dataplane Firewall di atas 80%

Pemanfaatan paket - Dataplane (Memproses lalu lintas)

Pemanfaatan Sesi Dataplane Firewall

Sesi Dataplane Firewall Aktif

Pemanfaatan CPU Firewall Agregat

Pemanfaatan CPU di semua CPUs

Failover Oleh AZ

Alarm saat kegagalan terjadi di AZ

Host Syslog Tidak Sehat

Host Syslog gagal dalam pemeriksaan kesehatan

Alarm Manajemen:

Alarm Kegagalan Monitor Pemeriksaan Kesehatan

Ketika alur kerja pemeriksaan kesehatan gagal secara tak terduga

Ini untuk alur kerja itu sendiri, bukan jika pemeriksaan kesehatan firewall gagal

Alarm Kegagalan Rotasi Sandi

Saat rotasi kata sandi gagal

Kata sandi pengguna API/layanan diputar setiap 90 hari

Metrik

Semua metrik ditangkap dan disimpan CloudWatch di akun Jaringan. Ini dapat dilihat dengan mendapatkan akses konsol ke akun Jaringan dan menavigasi ke konsol. CloudWatch Metrik individual dapat dilihat di bawah tab metrik atau tampilan dasbor panel tunggal dari metrik tertentu dan metrik agregat dapat dilihat dengan menavigasi ke tab Dasbor, dan memilih dasbor AMS-MF-PA-Egress.

Metrik Kustom:

Pemeriksaan Kondisi

Namespace: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Firewall Dihasilkan

Ruang nama:/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPct

DataPlanePacketBuffferUtilization

panci GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Integrasi log

CloudWatch Integrasi log meneruskan log dari firewall ke CloudWatch Log, yang mengurangi risiko kehilangan log karena pemanfaatan penyimpanan lokal. Log diisi secara real-time saat firewall menghasilkannya, dan dapat dilihat sesuai permintaan melalui konsol atau API.

Kueri kompleks dapat dibuat untuk analisis log atau diekspor ke CSV menggunakan Wawasan. CloudWatch Selain itu, CloudWatch dasbor AMS Managed Firewall kustom juga akan menampilkan tampilan cepat dari kueri log lalu lintas tertentu dan visualisasi grafik lalu lintas dan klik kebijakan dari waktu ke waktu. Memanfaatkan CloudWatch log juga memungkinkan integrasi asli ke layanan AWS lainnya seperti AWS Kinesis.

catatan

Log PA tidak dapat langsung diteruskan ke kolektor Syslog on-prem atau pihak ketiga yang ada. Solusi AMS Managed Firewall menyediakan pengiriman real-time log off dari mesin PA ke AWS CloudWatch Logs. Anda dapat menggunakan fitur CloudWatch Log Insight untuk menjalankan kueri ad-hoc. Selain itu, log dapat dikirim ke solusi manajemen Panorama Palo Alto Anda. CloudWatch log juga dapat diteruskan ke tujuan lain menggunakan Filter CloudWatch Langganan. Pelajari lebih lanjut tentang Panorama di bagian berikut. Untuk mempelajari lebih lanjut tentang Splunk, lihat Mengintegrasikan dengan Splunk.

Integrasi Panorama

AMS Managed Firewall dapat, opsional, diintegrasikan dengan Panorama Anda yang ada. Ini memungkinkan Anda untuk melihat konfigurasi firewall dari Panorama atau meneruskan log dari firewall ke Panorama. Integrasi Panorama dengan AMS Managed Firewall hanya dibaca, dan perubahan konfigurasi pada firewall dari Panorama tidak diperbolehkan. Panorama sepenuhnya dikelola dan dikonfigurasi oleh Anda, AMS hanya akan bertanggung jawab untuk mengonfigurasi firewall untuk berkomunikasi dengannya.

Lisensi

Harga Firewall Terkelola AMS tergantung pada jenis lisensi yang digunakan, setiap jam atau membawa lisensi Anda sendiri (BYOL), dan ukuran instans di mana alat berjalan. Anda diharuskan memesan ukuran instans dan lisensi firewall Palo Alto yang Anda inginkan melalui AWS Marketplace.

Lisensi Marketplace: Terima syarat dan ketentuan Bundel Firewall Generasi Berikutnya Seri VM 1 dari akun jaringan di MALZ.

Lisensi BYOL: Terima syarat dan ketentuan Firewall Generasi Berikutnya (BYOL) Seri VM dari akun jaringan di MALZ dan bagikan “kode autentikasi BYOL” yang diperoleh setelah membeli lisensi ke AMS.

Batasan

Saat ini, AMS mendukung firewall seri VM-300 atau seri VM-500. Konfigurasi dapat ditemukan di sini: Model Seri VM pada Instans AWS

catatan

Solusi AMS berjalan dalam mode Aktif-Aktif karena setiap instans PA di AZ-nya menangani lalu lintas keluar untuk AZ mereka yang dihormati. Jadi, dengan dua AZs, setiap instans PA menangani lalu lintas keluar hingga 5 Gbps dan secara efektif memberikan throughput 10 Gbps keseluruhan di dua. AZs Hal yang sama berlaku untuk semua batasan di setiap AZ. Jika pemeriksaan kesehatan AMS gagal, kami mengalihkan lalu lintas dari AZ dengan PA buruk ke AZ lain, dan selama penggantian instans, kapasitas dikurangi ke AZs batas yang tersisa.

AMS saat ini tidak mendukung bundel Palo Alto lain yang tersedia di AWS Marketplace; misalnya, Anda tidak dapat meminta “Bundel Firewall Generasi Berikutnya Seri VM 2". Perhatikan bahwa solusi AMS Managed Firewall yang menggunakan Palo Alto saat ini hanya menyediakan penawaran pemfilteran lalu lintas keluar, jadi menggunakan bundel seri VM lanjutan tidak akan memberikan fitur atau manfaat tambahan apa pun.

Persyaratan orientasi

Anda harus meninjau dan menyetujui Syarat dan Ketentuan Firewall Generasi Berikutnya Seri VM dari Palo Alto di AWS Marketplace.

Anda harus mengonfirmasi ukuran instans yang ingin Anda gunakan berdasarkan beban kerja yang diharapkan.

Anda harus menyediakan Blok CIDR /24 yang tidak bertentangan dengan jaringan di lingkungan Zona Pendaratan Multi-Akun atau On-Prem Anda. Itu harus dari kelas yang sama dengan Egress VPC (Solusi menyediakan ekstensi/24 VPC ke VPC Egress).

Harga

Biaya infrastruktur dasar AMS Managed Firewall dibagi dalam tiga driver utama: EC2 instance yang menghosting firewall Palo Alto, lisensi perangkat lunak Palo Alto VM-series lisensi, dan Integrasi. CloudWatch

Harga berikut didasarkan pada firewall seri VM-300.

EC2 Contoh: Firewall Palo Alto berjalan dalam model ketersediaan tinggi 2-3 EC2 instance, di mana instance didasarkan pada beban kerja yang diharapkan. Biaya untuk contoh tergantung pada wilayah dan jumlah AZs

Mantan us-east-1, m5.xlarge, 3 AZs

$0,192 * 24 * 30 * 3 = $414,72

https://aws.amazon.com/ec2/harga/sesuai permintaan/

Lisensi Palo Alto: Biaya lisensi perangkat lunak dari firewall generasi berikutnya Palo Alto VM-300 tergantung pada jumlah AZ serta jenis instans.

Mantan us-east-1, m5.xlarge, 3 AZs

$0,87 * 24 * 30 * 3 = $1879,20

https://aws.amazon.com/marketplace/pp/B083m7jpkB? ref_=srh_res_product_title #pdp -harga

CloudWatch Integrasi CloudWatch Log: integrasi log menggunakan SysLog server (EC2 - t3.medium), NLB, dan Log. CloudWatch Biaya server didasarkan pada wilayah dan jumlah AZs, dan biaya NLB/CloudWatch log bervariasi berdasarkan pemanfaatan lalu lintas.

Contoh us-east-1, t3.medium, 3AZ

$0,0416 * 24 * 30 * 3 = $89,86

https://aws.amazon.com/ec2/harga/sesuai permintaan/

https://aws.amazon.com/cloudwatch/harga/