Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Opsi AMS Bastion selama Migrasi/Orientasi Aplikasi

Untuk memberi Anda pengalaman terbaik selama upaya migrasi, di bawah ini adalah opsi potensial yang saat ini dapat dimanfaatkan AMS:

Opsi 1: Bypass Bastion hanya untuk upaya migrasi (Anda harus menandatangani ini untuk tujuan keamanan sebagai tindakan sementara).

Catatan: Kemampuan audit akan tetap ada untuk memastikan AMS memiliki visibilitas ke setiap permintaan.

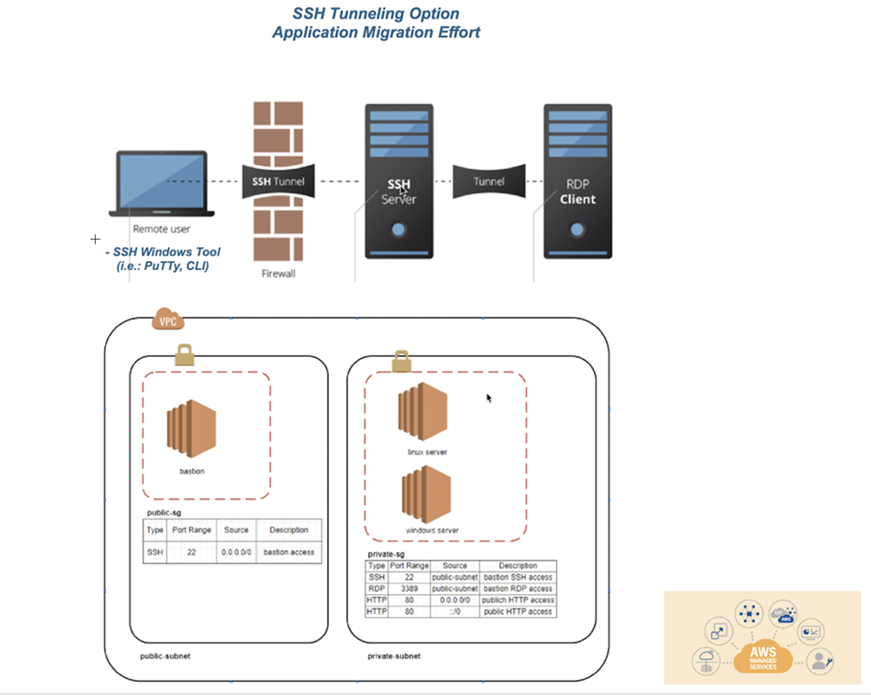

Opsi 2: SSH Tunneling dengan alat pilihan; misalnya, PuTTy, seperti yang diilustrasikan.

Komponen lingkungan yang dijelaskan sudah perlu ada untuk opsi ini.

AMS akan memberikan catatan dan instruksi tambahan.

Langkah-langkah tunneling SSH dengan Pu: TTy

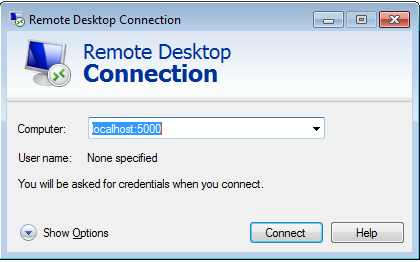

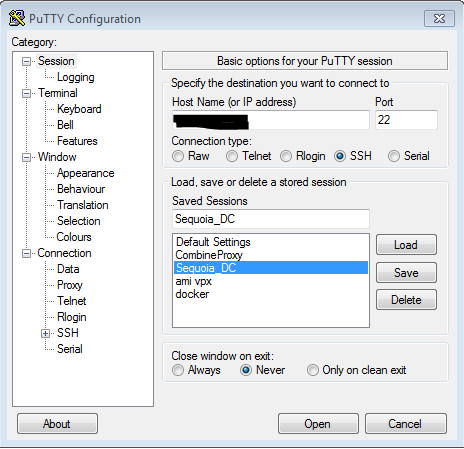

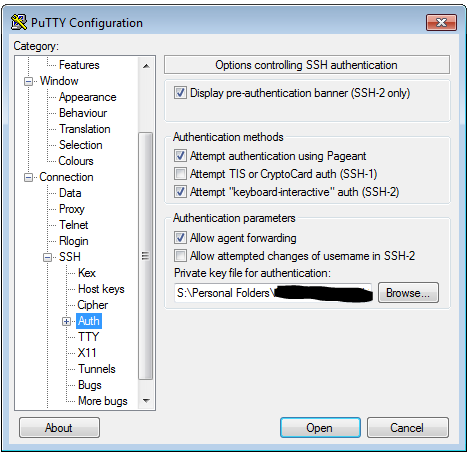

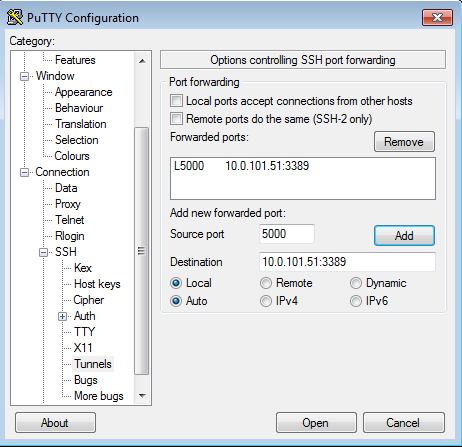

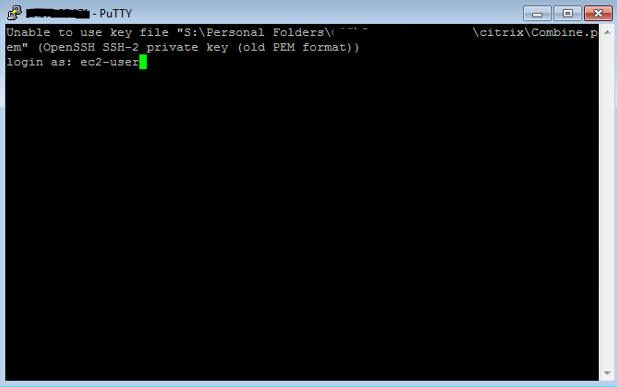

Dalam PuTTY, Anda akan membuat sesi SSH, dengan IP publik dari host bastion, menyediakan kunci PEM di bagian AUTH, dan kemudian membuat Tunnel. Port sumber terowongan harus berupa port lokal yang tidak digunakan (misalnya 5000) dan IP akan menjadi IP dari host tujuan (kotak Windows yang Anda coba jangkau) dengan port RDP ditambahkan (3389). Pastikan untuk menyimpan konfigurasi Anda, karena Anda tidak ingin harus melakukannya setiap kali Anda masuk ke kotak. Connect ke host bastion, dan masuk. Kemudian, mulai sesi RDP untuk localhost: 5000 (atau port mana pun yang Anda pilih).

Tetapkan Nama Host atau IP publik dari host bastion

Di SSH -> Auth, atur file kunci pribadi dalam format.ppk

Di SSH -> Tunnels, tambahkan port baru yang diteruskan. Port Sumber harus berupa port yang tidak digunakan sewenang-wenang, dan Tujuan harus menjadi IP server tujuan di belakang host bastion, dengan port RDP ditambahkan.

Connect ke host bastion melalui PuTTY dan masuk.

Mulai sesi RDP ke localhost:5000 untuk mencapai server tujuan.