Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Penyediaan IAM Otomatis Dengan Izin Baca-Tulis | Aktifkan (Diperlukan Tinjauan)

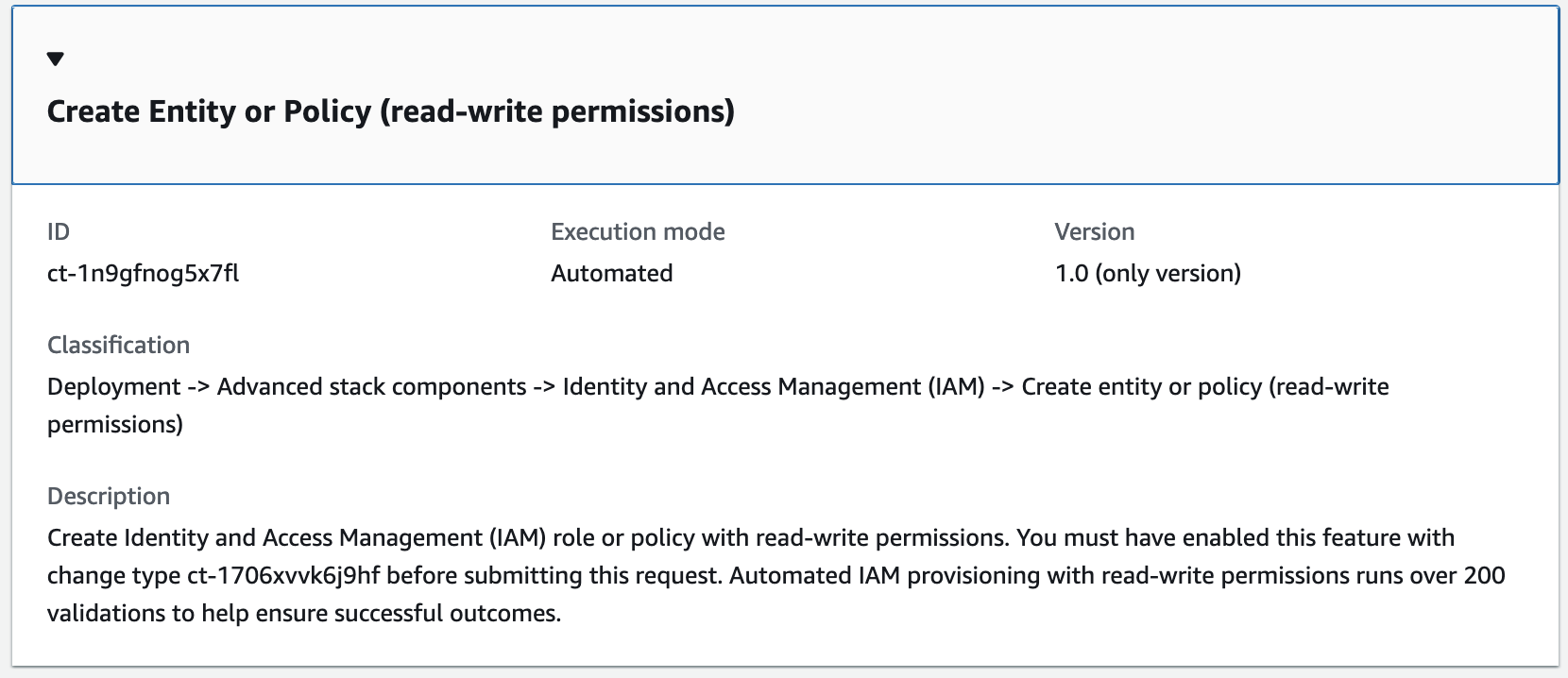

Aktifkan penyediaan IAM Otomatis dengan izin baca-tulis di akun yang digunakan untuk mengirimkan CT ini. Setelah diaktifkan, peran baru 'AWSManagedLayanan IAMProvisionAdminRole' dibuat di akun itu. Selain itu, Anda dapat menggunakan tiga jenis perubahan terkait (ct-1n9gfnog5x7fl, ct-1e0xmuy1diafq, ct-17cj84y7632o6) untuk membuat, memperbarui, atau menghapus peran dan kebijakan IAM menggunakan penyediaan IAM Otomatis dengan izin baca-tulis, yang menggunakan proses peninjauan otomatis dengan seperangkat aturan yang telah ditentukan untuk IAM dan AMS. Sebelum menggunakan, kami merekomendasikan keakraban yang baik dengan aturan IAM. Untuk mengonfirmasi bahwa akun telah mengaktifkan penyediaan IAM Otomatis, cari peran IAM 'AWSManagedLayanan IAMProvisionAdminRole' di konsol IAM untuk akun tersebut.

Klasifikasi lengkap: Manajemen | Akun terkelola | Penyediaan IAM otomatis dengan izin baca-tulis | Aktifkan (diperlukan tinjauan)

Ubah Detail Jenis

Ubah tipe ID |

ct-1706xvvk6j9hf |

Versi saat ini |

1.0 |

Durasi eksekusi yang diharapkan |

240 menit |

Persetujuan AWS |

Wajib |

Persetujuan pelanggan |

Tidak diperlukan jika pengirim |

Mode eksekusi |

Manual |

Informasi tambahan

Buat entitas atau kebijakan IAM

Cara kerjanya:

Arahkan ke halaman Buat RFC: Di panel navigasi kiri konsol AMS klik RFCsuntuk membuka halaman RFCs daftar, lalu klik Buat RFC.

Pilih jenis perubahan populer (CT) dalam tampilan default Jelajahi jenis perubahan, atau pilih CT dalam tampilan Pilih menurut kategori.

Jelajahi berdasarkan jenis perubahan: Anda dapat mengklik CT populer di area Buat cepat untuk segera membuka halaman Jalankan RFC. Perhatikan bahwa Anda tidak dapat memilih versi CT yang lebih lama dengan pembuatan cepat.

Untuk mengurutkan CTs, gunakan area Semua jenis perubahan dalam tampilan Kartu atau Tabel. Di kedua tampilan, pilih CT dan kemudian klik Buat RFC untuk membuka halaman Jalankan RFC. Jika berlaku, opsi Buat dengan versi yang lebih lama muncul di sebelah tombol Buat RFC.

Pilih berdasarkan kategori: Pilih kategori, subkategori, item, dan operasi dan kotak detail CT terbuka dengan opsi untuk Membuat dengan versi yang lebih lama jika berlaku. Klik Buat RFC untuk membuka halaman Jalankan RFC.

Pada halaman Jalankan RFC, buka area nama CT untuk melihat kotak detail CT. Subjek diperlukan (ini diisi untuk Anda jika Anda memilih CT Anda di tampilan jenis perubahan Jelajahi). Buka area konfigurasi tambahan untuk menambahkan informasi tentang RFC.

Di area konfigurasi Eksekusi, gunakan daftar drop-down yang tersedia atau masukkan nilai untuk parameter yang diperlukan. Untuk mengkonfigurasi parameter eksekusi opsional, buka area konfigurasi tambahan.

Setelah selesai, klik Jalankan. Jika tidak ada kesalahan, RFC berhasil membuat halaman ditampilkan dengan rincian RFC yang dikirimkan, dan output Run awal.

Buka area parameter Jalankan untuk melihat konfigurasi yang Anda kirimkan. Segarkan halaman untuk memperbarui status eksekusi RFC. Secara opsional, batalkan RFC atau buat salinannya dengan opsi di bagian atas halaman.

Cara kerjanya:

Gunakan Inline Create (Anda mengeluarkan

create-rfcperintah dengan semua RFC dan parameter eksekusi disertakan), atau Template Create (Anda membuat dua file JSON, satu untuk parameter RFC dan satu untuk parameter eksekusi) dan mengeluarkancreate-rfcperintah dengan dua file sebagai input. Kedua metode tersebut dijelaskan di sini.Kirim

aws amscm submit-rfc --rfc-idperintah RFC: dengan ID RFC yang dikembalikan.IDPantau

aws amscm get-rfc --rfc-idperintah RFC:.ID

Untuk memeriksa versi jenis perubahan, gunakan perintah ini:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

catatan

Anda dapat menggunakan CreateRfc parameter apa pun dengan RFC apa pun apakah itu bagian dari skema untuk jenis perubahan atau tidak. Misalnya, untuk mendapatkan pemberitahuan ketika status RFC berubah, tambahkan baris ini, --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" ke bagian parameter RFC dari permintaan (bukan parameter eksekusi). Untuk daftar semua CreateRfc parameter, lihat Referensi AMS Change Management API.

BUAT SEBARIS:

Keluarkan perintah create RFC dengan parameter eksekusi yang disediakan sebaris (tanda kutip saat memberikan parameter eksekusi sebaris), lalu kirimkan ID RFC yang dikembalikan. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

aws amscm create-rfc --change-type-id "ct-1n9gfnog5x7fl" --change-type-version "1.0" --title "Create role or policy" --execution-parameters '{"DocumentName":"AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin","Region":"us-east-1","Parameters":{"ValidateOnly":"No"},"RoleDetails":{"Roles":[{"RoleName":"RoleTest01","Description":"This is a test role","AssumeRolePolicyDocument":"{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"arn:aws:iam::123456789012:root"},"Action":"sts:AssumeRole"}]}","ManagedPolicyArns":["arn:aws:iam::123456789012:policy/policy01","arn:aws:iam::123456789012:policy/policy02"],"Path":"/","MaxSessionDuration":"7200","PermissionsBoundary":"arn:aws:iam::123456789012:policy/permission_boundary01","InstanceProfile":"No"}]},"ManagedPolicyDetails":{"Policies":[{"ManagedPolicyName":"TestPolicy01","Description":"This is customer policy","Path":"/test/","PolicyDocument":"{"}'Version":"2012-10-17","Statement":[{"Sid":"AllQueueActions","Effect":"Allow","Action":"sqs:ListQueues","Resource":"*","Condition":{"ForAllValues:StringEquals":{"aws:tagKeys":["temporary"]}}}]}"}]}

TEMPLATE MEMBUAT:

Output parameter eksekusi skema JSON untuk jenis perubahan ini ke file; contoh menamainya CreateIamResourceParams .json:

aws amscm get-change-type-version --change-type-id "ct-1n9gfnog5x7fl" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateIamResourceParams.jsonMemodifikasi dan menyimpan CreateIamResourceParams file; contoh membuat Peran IAM dengan dokumen kebijakan disisipkan sebaris.

{ "DocumentName": "AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin", "Region": "us-east-1", "Parameters": { "ValidateOnly": "No" }, "RoleDetails": { "Roles": [ { "RoleName": "RoleTest01", "Description": "This is a test role", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::123456789012:root" }, "Action": "sts:AssumeRole" } ] }, "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Path": "/", "MaxSessionDuration": "7200", "PermissionsBoundary": "arn:aws:iam::123456789012:policy/permission_boundary01", "InstanceProfile": "No" } ] }, "ManagedPolicyDetails": { "Policies": [ { "ManagedPolicyName": "TestPolicy01", "Description": "This is customer policy", "Path": "/test/", "PolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Sid": "AllQueueActions", "Effect": "Allow", "Action": "sqs:ListQueues", "Resource": "*", "Condition": { "ForAllValues:StringEquals": { "aws:tagKeys": [ "temporary" ] } } } ] } } ] } }Keluarkan file JSON template RFC ke file bernama CreateIamResourceRfc .json:

aws amscm create-rfc --generate-cli-skeleton > CreateIamResourceRfc.jsonUbah dan simpan CreateIamResourceRfc file.json. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-1n9gfnog5x7fl", "Title": "Create entity or policy (read-write permissions)" }Buat RFC, tentukan CreateIamResourceRfc file dan file: CreateIamResourceParams

aws amscm create-rfc --cli-input-json file://CreateIamResourceRfc.json --execution-parameters file://CreateIamResourceParams.jsonAnda menerima ID RFC baru dalam respons dan dapat menggunakannya untuk mengirimkan dan memantau RFC. Sampai Anda mengirimkannya, RFC tetap dalam kondisi pengeditan dan tidak dimulai.

-

Setelah peran IAM disediakan di akun Anda, tergantung pada peran dan dokumen kebijakan yang Anda lampirkan ke peran tersebut, Anda mungkin perlu memasukkan peran tersebut dalam solusi federasi Anda.

Untuk selengkapnya AWS Identity and Access Management, lihat AWS Identity and Access Management (IAM)

dan untuk informasi kebijakan, lihat Kebijakan terkelola dan kebijakan sebaris. Untuk informasi tentang izin AMS, lihat Menerapkan sumber daya IAM.

Parameter Input Eksekusi

Untuk informasi rinci tentang parameter input eksekusi, lihatSkema untuk Ubah Tipe ct-1706xvvk6j9hf.

Contoh: Parameter yang Diperlukan

Example not available.

Contoh: Semua Parameter

{ "SAMLIdentityProviderArns": ["arn:aws:iam::123456789012:saml-provider/customer-saml"], "IamEntityArns": ["arn:aws:iam::123456789012:role/test-role-one", "arn:aws:iam::123456789012:role/test-role-two"], "CustomerCustomDenyActionsList1": "ec2:Create*,ec2:Delete*,sso-admin:*,resource-explorer-2:*", "Priority": "High" }