Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Identity and Access Management (IAM) | Perbarui Entitas atau Kebijakan (Review Required)

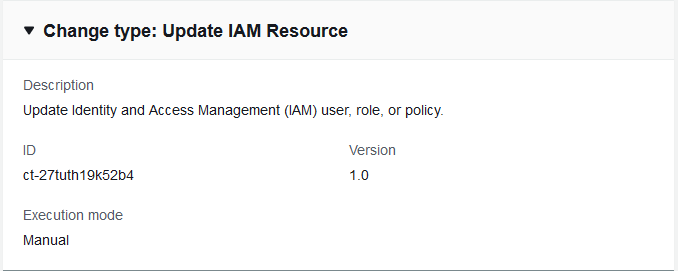

Memperbarui pengguna, peran, atau kebijakan Identity and Access Management (IAM).

Klasifikasi lengkap: Manajemen | Komponen tumpukan lanjutan | Identity and Access Management (IAM) | Perbarui entitas atau kebijakan (diperlukan tinjauan)

Ubah Detail Jenis

Ubah tipe ID |

ct-27tuth19k52b4 |

Versi saat ini |

2.0 |

Durasi eksekusi yang diharapkan |

240 menit |

Persetujuan AWS |

Wajib |

Persetujuan pelanggan |

Tidak diperlukan jika pengirim |

Mode eksekusi |

Manual |

Informasi tambahan

Perbarui entitas atau kebijakan IAM

Cara kerjanya:

Arahkan ke halaman Buat RFC: Di panel navigasi kiri konsol AMS klik RFCsuntuk membuka halaman RFCs daftar, lalu klik Buat RFC.

Pilih jenis perubahan populer (CT) dalam tampilan default Jelajahi jenis perubahan, atau pilih CT dalam tampilan Pilih menurut kategori.

Jelajahi berdasarkan jenis perubahan: Anda dapat mengklik CT populer di area Buat cepat untuk segera membuka halaman Jalankan RFC. Perhatikan bahwa Anda tidak dapat memilih versi CT yang lebih lama dengan pembuatan cepat.

Untuk mengurutkan CTs, gunakan area Semua jenis perubahan dalam tampilan Kartu atau Tabel. Di kedua tampilan, pilih CT dan kemudian klik Buat RFC untuk membuka halaman Jalankan RFC. Jika berlaku, opsi Buat dengan versi lama muncul di sebelah tombol Buat RFC.

Pilih berdasarkan kategori: Pilih kategori, subkategori, item, dan operasi dan kotak detail CT terbuka dengan opsi untuk Membuat dengan versi yang lebih lama jika berlaku. Klik Buat RFC untuk membuka halaman Jalankan RFC.

Pada halaman Run RFC, buka area nama CT untuk melihat kotak detail CT. Subjek diperlukan (ini diisi untuk Anda jika Anda memilih CT Anda di tampilan jenis perubahan Jelajahi). Buka area konfigurasi tambahan untuk menambahkan informasi tentang RFC.

Di area konfigurasi Eksekusi, gunakan daftar drop-down yang tersedia atau masukkan nilai untuk parameter yang diperlukan. Untuk mengkonfigurasi parameter eksekusi opsional, buka area konfigurasi tambahan.

Setelah selesai, klik Jalankan. Jika tidak ada kesalahan, halaman RFC berhasil dibuat ditampilkan dengan detail RFC yang dikirimkan, dan output Run awal.

Buka area parameter Jalankan untuk melihat konfigurasi yang Anda kirimkan. Segarkan halaman untuk memperbarui status eksekusi RFC. Secara opsional, batalkan RFC atau buat salinannya dengan opsi di bagian atas halaman.

Cara kerjanya:

Gunakan Inline Create (Anda mengeluarkan

create-rfcperintah dengan semua RFC dan parameter eksekusi disertakan), atau Template Create (Anda membuat dua file JSON, satu untuk parameter RFC dan satu untuk parameter eksekusi) dan mengeluarkancreate-rfcperintah dengan dua file sebagai input. Kedua metode tersebut dijelaskan di sini.Kirim

aws amscm submit-rfc --rfc-idperintah RFC: dengan ID RFC yang dikembalikan.IDPantau

aws amscm get-rfc --rfc-idperintah RFC:.ID

Untuk memeriksa versi jenis perubahan, gunakan perintah ini:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

catatan

Anda dapat menggunakan CreateRfc parameter apa pun dengan RFC apa pun apakah itu bagian dari skema untuk jenis perubahan atau tidak. Misalnya, untuk mendapatkan pemberitahuan ketika status RFC berubah, tambahkan baris ini, --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" ke bagian parameter RFC dari permintaan (bukan parameter eksekusi). Untuk daftar semua CreateRfc parameter, lihat Referensi AMS Change Management API.

BUAT SEBARIS:

Keluarkan perintah create RFC dengan parameter eksekusi yang disediakan sebaris (tanda kutip saat memberikan parameter eksekusi sebaris), lalu kirimkan ID RFC yang dikembalikan. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

aws amscm create-rfc --change-type-id "ct-27tuth19k52b4" --change-type-version "1.0" --title "TestIamUpdate" --execution-parameters "{\"UseCase\":\"IAM_RESOURCE_DETAILS\",\"IAM Role\":[{\"RoleName\":\"ROLE_NAME\",\"TrustPolicy\":\"TRUST_POLICY\",\"RolePermissions\":\"ROLE_PERMISSIONS\"}],\"Operation\":\"Update\"}"

TEMPLATE MEMBUAT:

Output parameter eksekusi skema JSON untuk jenis perubahan ini ke file; contoh ini menamainya UpdateIamResourceParams .json:

aws amscm get-change-type-version --change-type-id "ct-27tuth19k52b4" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > UpdateIamResourceParams.jsonUbah dan simpan UpdateIamResourceParams file. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

{ "UseCase": "IAM_RESOURCE_DETAILS", "IAM Role": [ { "RoleName": "codebuild_ec2_test_role", "TrustPolicy": { "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "codebuild.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }, "RolePermissions": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:DescribeInstanceStatus" ], "Resource": "*" } ] } } ], "Operation": "Update" }Keluarkan file JSON template RFC ke file; contoh ini menamainya UpdateIamResourceRfc .json:

aws amscm create-rfc --generate-cli-skeleton > UpdateIamResourceRfc.jsonUbah dan simpan UpdateIamResourceRfc file.json. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-27tuth19k52b4", "Title": "Update IAM Roles" }Buat RFC, tentukan UpdateIamResourceRfc file dan file: UpdateIamResourceParams

aws amscm create-rfc --cli-input-json file://UpdateIamResourceRfc.json --execution-parameters file://UpdateIamResourceParams.jsonAnda menerima ID RFC baru dalam respons dan dapat menggunakannya untuk mengirimkan dan memantau RFC. Sampai Anda mengirimkannya, RFC tetap dalam kondisi pengeditan dan tidak dimulai.

Penting. Kami tidak dapat memperbarui atau memodifikasi entitas IAM default AMS dan layanan penyediaan layanan mandiri AMS (SSPS) sesuai standar teknis kami, dengan beberapa pengecualian. Sebagai alternatif, kami dapat membuat tiruan dari entitas ini dengan nama khusus dan izin yang diperlukan disetel untuk diterapkan di akun Anda.

Saat menggunakan manual (diperlukan persetujuan) CTs, AMS merekomendasikan agar Anda menggunakan opsi ASAP (pilih ASAP di konsol, biarkan waktu mulai dan berakhir kosong di API/CLI) karena ini CTs memerlukan operator AMS untuk memeriksa RFC, dan mungkin berkomunikasi dengan Anda sebelum dapat disetujui dan dijalankan.

Kami tidak dapat memperbarui atau memodifikasi entitas IAM layanan penyediaan layanan mandiri AMS atau AMS (SSPS). Jika Anda memerlukan serangkaian izin serupa yang disediakan di entitas IAM default dan SSPS, kami dapat membuat klon entitas dengan nama khusus yang dapat Anda berikan kepada kami dalam parameter eksekusi RFC (). UseCase

Ini adalah jenis perubahan “wajib ditinjau” (operator AMS harus meninjau dan menjalankan CT), yang berarti bahwa RFC dapat memakan waktu lebih lama untuk dijalankan dan Anda mungkin harus berkomunikasi dengan AMS melalui opsi korespondensi halaman detail RFC. Selain itu, jika Anda menjadwalkan perubahan “diperlukan” jenis RFC, pastikan untuk mengizinkan setidaknya 24 jam, jika persetujuan tidak terjadi sebelum waktu mulai yang dijadwalkan, RFC ditolak secara otomatis.

Parameter Input Eksekusi

Untuk informasi rinci tentang parameter input eksekusi, lihatSkema untuk Ubah Tipe ct-27tuth19k52b4.

Contoh: Parameter yang Diperlukan

{ "UseCase": "Use case...", "Operation": "Update" }

Contoh: Semua Parameter

{ "UseCase": "Use case...", "IAM User": [ { "UserName": "user-a", "UserPermissionPolicyName": "policy1", "UserPermissions": "Power User permissions", "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Role": [ { "RoleName": "role-b", "TrustPolicy": "Trust policy example", "RolePermissions": "Role permissions example", "RolePermissionPolicyName": "role-b-policy", "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Policy": [ { "PolicyName": "policy1", "PolicyType": "managed", "PolicyDocument": "Policy document example 1", "RelatedResources": [ "resourceA", "resourceB" ] }, { "PolicyName": "policy2", "PolicyType": "managed", "PolicyDocument": "Policy document example 2", "RelatedResources": [ "resourceC", "resourceD" ] } ], "Operation": "Update", "Priority": "Medium" }