Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

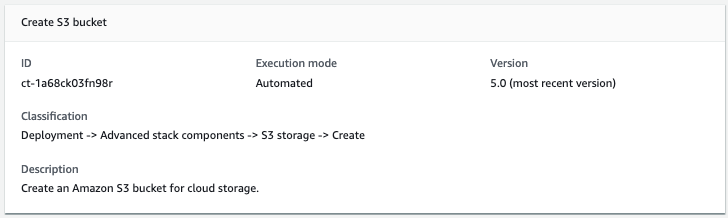

S3 Storage | Buat

Buat bucket Amazon S3 untuk penyimpanan cloud.

Klasifikasi lengkap: Penerapan | Komponen tumpukan tingkat lanjut | Penyimpanan S3 | Buat

Ubah Detail Jenis

Ubah tipe ID |

ct-1a68ck03fn98r |

Versi saat ini |

5.0 |

Durasi eksekusi yang diharapkan |

60 menit |

Persetujuan AWS |

Wajib |

Persetujuan pelanggan |

Tidak diperlukan |

Mode eksekusi |

Otomatis |

Informasi tambahan

Buat penyimpanan S3

Tangkapan layar dari jenis perubahan ini di konsol AMS:

Cara kerjanya:

Arahkan ke halaman Buat RFC: Di panel navigasi kiri konsol AMS klik RFCsuntuk membuka halaman RFCs daftar, lalu klik Buat RFC.

Pilih jenis perubahan populer (CT) dalam tampilan default Jelajahi jenis perubahan, atau pilih CT dalam tampilan Pilih menurut kategori.

Jelajahi berdasarkan jenis perubahan: Anda dapat mengklik CT populer di area Buat cepat untuk segera membuka halaman Jalankan RFC. Perhatikan bahwa Anda tidak dapat memilih versi CT yang lebih lama dengan pembuatan cepat.

Untuk mengurutkan CTs, gunakan area Semua jenis perubahan dalam tampilan Kartu atau Tabel. Di kedua tampilan, pilih CT dan kemudian klik Buat RFC untuk membuka halaman Jalankan RFC. Jika berlaku, opsi Buat dengan versi yang lebih lama muncul di sebelah tombol Buat RFC.

Pilih berdasarkan kategori: Pilih kategori, subkategori, item, dan operasi dan kotak detail CT terbuka dengan opsi untuk Membuat dengan versi yang lebih lama jika berlaku. Klik Buat RFC untuk membuka halaman Jalankan RFC.

Pada halaman Jalankan RFC, buka area nama CT untuk melihat kotak detail CT. Subjek diperlukan (ini diisi untuk Anda jika Anda memilih CT Anda di tampilan jenis perubahan Jelajahi). Buka area konfigurasi tambahan untuk menambahkan informasi tentang RFC.

Di area konfigurasi Eksekusi, gunakan daftar drop-down yang tersedia atau masukkan nilai untuk parameter yang diperlukan. Untuk mengkonfigurasi parameter eksekusi opsional, buka area konfigurasi tambahan.

Setelah selesai, klik Jalankan. Jika tidak ada kesalahan, halaman RFC berhasil dibuat ditampilkan dengan detail RFC yang dikirimkan, dan output Run awal.

Buka area parameter Jalankan untuk melihat konfigurasi yang Anda kirimkan. Segarkan halaman untuk memperbarui status eksekusi RFC. Secara opsional, batalkan RFC atau buat salinannya dengan opsi di bagian atas halaman.

Cara kerjanya:

Gunakan Inline Create (Anda mengeluarkan

create-rfcperintah dengan semua RFC dan parameter eksekusi disertakan), atau Template Create (Anda membuat dua file JSON, satu untuk parameter RFC dan satu untuk parameter eksekusi) dan mengeluarkancreate-rfcperintah dengan dua file sebagai input. Kedua metode tersebut dijelaskan di sini.Kirim

aws amscm submit-rfc --rfc-idperintah RFC: dengan ID RFC yang dikembalikan.IDPantau

aws amscm get-rfc --rfc-idperintah RFC:.ID

Untuk memeriksa versi jenis perubahan, gunakan perintah ini:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

BUAT SEBARIS:

Keluarkan perintah create RFC dengan parameter eksekusi yang disediakan sebaris (tanda kutip escape saat memberikan parameter eksekusi sebaris), lalu kirimkan ID RFC yang dikembalikan. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

Contoh dengan hanya parameter yang diperlukan, versi 5.0:

aws amscm create-rfc --title "my-s3-bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\"}}"

Contoh dengan semua parameter, versi 5.0:

aws amscm create-rfc --title "My S3 Bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\",\"ServerSideEncryption\":\"KmsManagedKeys\",\"KMSKeyId\":\"arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4\",\"Versioning\":\"Enabled\",\"IAMPrincipalsRequiringReadObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"IAMPrincipalsRequiringWriteObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"ServicesRequiringReadObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"ServicesRequiringWriteObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"EnforceSecureTransport\":true,\"AccessAllowedIpRanges\":[\"1.0.0.0/24\",\"2.0.0.0/24\"]}}"

TEMPLATE MEMBUAT:

Output parameter eksekusi skema JSON untuk jenis perubahan ini ke file; contoh ini menamainya CreateBucketParams .json.

aws amscm get-change-type-version --change-type-id "ct-1a68ck03fn98r" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateBucketParams.jsonUbah dan simpan CreateBucketParams file. Perhatikan bahwa Anda tidak perlu menggunakan ID akun Anda di akun

BucketName, tetapi dapat mempermudah pencarian bucket (ingat bahwa nama bucket harus unik di akun di semua wilayah dan tidak dapat memiliki huruf besar). Jika menggunakan ini untuk membuat tier-and-tie WordPress situs, Anda mungkin ingin menunjukkan tujuan itu saat menyetelBucketName.Contoh dengan akses baca:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsWithReadObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Contoh dengan akses tulis:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }Untuk kebijakan yang dihasilkan, lihatMemberikan akses BACA untuk Pengguna IAM atau Peran.

Contoh dengan akses baca ke layanan:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Untuk kebijakan yang dihasilkan, lihatMemberikan akses WRITE untuk Pengguna IAM atau Peran.

Contoh dengan akses tulis ke layanan:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }Contoh dengan menegakkan transportasi yang aman:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "EnforceSecureTransport": "true" } }Untuk kebijakan yang dihasilkan, lihatMenggunakan EnforceSecureTransport.

Contoh dengan membatasi akses ke bucket dari satu set rentang IP:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "AccessAllowedIpRanges": [ "1.2.3.0/24", "2.3.4.0/24" ] } }Untuk kebijakan yang dihasilkan, lihatMembatasi Akses ke Rentang IP.

Keluarkan file JSON template RFC ke file bernama CreateBucketRfc .json:

aws amscm create-rfc --generate-cli-skeleton > CreateBucketRfc.jsonUbah dan simpan CreateBucketRfc file.json. Misalnya, Anda dapat mengganti konten dengan sesuatu seperti ini:

{ "ChangeTypeVersion": "5.0", "ChangeTypeId": "ct-1a68ck03fn98r", "Title": "S3-Bucket-Create-RFC", "RequestedStartTime": "2016-12-05T14:20:00Z", "RequestedEndTime": "2016-12-05T16:20:00Z" }Buat RFC, tentukan CreateBucketRfc file dan file: CreateBucketParams

aws amscm create-rfc --cli-input-json file://CreateBucketRfc.json --execution-parameters file://CreateBucketParams.jsonAnda menerima ID RFC baru dalam respons dan dapat menggunakannya untuk mengirimkan dan memantau RFC. Sampai Anda mengirimkannya, RFC tetap dalam kondisi pengeditan dan tidak dimulai.

Untuk melihat bucket S3 atau memuat objek ke dalamnya, lihat di output eksekusi: Gunakan

stack_iduntuk melihat bucket di Cloud Formation Console, gunakan nama bucket S3 untuk melihat bucket di Konsol S3.catatan

Saat mengunggah objek dari akun non-pemilik, adalah wajib untuk menentukan

bucket-owner-full-controlACL, yang memberikan akun pemilik bucket kontrol penuh atas semua objek di bucket. Contoh:aws s3api put-object --aclbucket-owner-full-control--bucketamzn-s3-demo-bucket--keydata.txt--body/tmp/data.txt

catatan

Panduan ini menjelaskan, dan memberikan contoh perintah untuk, membuat bucket penyimpanan Amazon S3 menggunakan versi 5.0 dari jenis perubahan (ct-1a68ck03fn98r). Versi ini tidak memungkinkan Anda membuat bucket S3 publik, hanya private yang diizinkan. Untuk membuat bucket penyimpanan S3 publik, gunakan versi sebelumnya dari jenis perubahan, dan tentukan PublicReadAccessControlparameternya.

Selain itu, panduan ini tidak memberikan izin yang diperlukan untuk menghapus objek berversi.

Untuk mempelajari lebih lanjut tentang Amazon S3, lihat Dokumentasi Layanan Penyimpanan Sederhana Amazon

S3 Storage Bucket Buat Contoh Kebijakan yang Dihasilkan

Bergantung pada cara Anda membuat bucket penyimpanan Amazon S3, Anda membuat kebijakan. Contoh kebijakan ini cocok dengan berbagai skenario pembuatan Amazon S3 yang disediakan. Membuat Bucket S3 dengan CLI

Memberikan akses BACA untuk Pengguna IAM atau Peran

Contoh kebijakan yang dihasilkan memberikan akses BACA ke objek di bucket untuk pengguna IAM atau peran:

{ "Sid": "AllowBucketReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.BUCKET_NAME" }, { "Sid": "AllowObjectReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Memberikan akses WRITE untuk Pengguna IAM atau Peran

Contoh kebijakan berikut memberikan akses WRITE ke objek dalam bucket untuk pengguna IAM atau peran. Kebijakan ini tidak memberikan izin yang diperlukan untuk menghapus objek berversi.

{ "Sid": "AllowObjectWriteActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Memberikan akses BACA untuk AWS Service

Contoh kebijakan yang dihasilkan memberikan akses BACA ke objek dalam bucket untuk layanan AWS:

{ "Sid": "AllowBucketReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }, { "Sid": "AllowObjectReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Memberikan akses WRITE untuk AWS Service

Contoh kebijakan berikut ini memberikan akses WRITE ke objek dalam bucket untuk layanan AWS. Kebijakan ini tidak memberikan izin yang diperlukan untuk menghapus objek berversi.

{ "Sid": "AllowObjectWriteActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Menggunakan EnforceSecureTransport

Contoh kebijakan yang dihasilkan yang menegakkan transportasi aman:

{ "Sid": "EnforceSecureTransport", "Effect": "Deny", "Principal": "*", "Action": "*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "Bool": { "aws:SecureTransport": "false" } } }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Membatasi Akses ke Rentang IP

Contoh kebijakan yang dihasilkan membatasi akses ke bucket dari sekumpulan rentang IP:

{ "Sid": "RestrictBasedOnIPRanges", "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "NotIpAddress": { "aws:SourceIp": [ “1.2.3.0/24", “2.3.4.0/24" ] } } }

Untuk parameter eksekusi untuk membuat kebijakan ini dengan bucket penyimpanan S3 Create change type, lihat Membuat Bucket S3 dengan CLI

Parameter Input Eksekusi

Untuk informasi rinci tentang parameter input eksekusi, lihatSkema untuk Ubah Tipe ct-1a68ck03fn98r.

Contoh: Parameter yang Diperlukan

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket" } }

Contoh: Semua Parameter

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket", "ServerSideEncryption": "KmsManagedKeys", "KMSKeyId": "arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4", "Versioning": "Enabled", "IAMPrincipalsRequiringReadObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "ServicesRequiringReadObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "EnforceSecureTransport": true, "AccessAllowedIpRanges": [ "1.0.0.0/24", "2.0.0.0/24" ], "Tags": [ "{\"Key\": \"foo\", \"Value\": \"bar\"}", "{ \"Key\": \"testkey\",\"Value\": \"testvalue\" }" ] } }