Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Migrasi beban kerja: CloudEndure landing zone (SALZ)

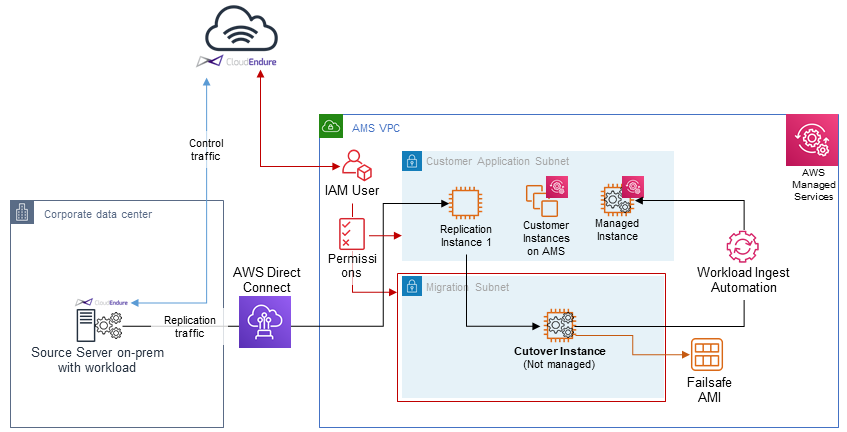

Bagian ini memberikan informasi tentang pengaturan migrasi perantara single-account landing zone (SALZ) untuk instance cutover CloudEndure (CE) agar tersedia untuk RFC workload ingest (WIGS).

Untuk mempelajari selengkapnya CloudEndure, lihat CloudEndure Migrasi

catatan

Ini adalah standar, keamanan diperkeras, migrasi LZ dan pola.

Prasyarat:

Akun AMS pelanggan

Integrasi jaringan dan akses antara akun AMS dan pelanggan di lokasi

Sebuah CloudEndure akun

Alur kerja pra-persetujuan untuk peninjauan dan penandatanganan AMS Security, dijalankan dengan CA and/or CSDM Anda, (misalnya, penyalahgunaan kredenal permanen pengguna IAM memberikan kemampuan untuk instans dan grup keamanan) create/delete

catatan

Persiapan khusus dan proses migrasi dijelaskan di bagian ini.

Persiapan: Anda dan operator AMS:

Siapkan Permintaan Perubahan (RFC) dengan Manajemen | Lainnya | Lainnya | Perbarui jenis perubahan ke AMS untuk sumber daya dan pembaruan berikut. Anda dapat mengirimkan terpisah Lainnya | Pembaruan Lainnya RFCs, atau satu. Untuk detail tentang RFC/CT itu, lihat Lainnya | Pembaruan Lainnya dengan permintaan ini:

Tetapkan blok CIDR sekunder di VPC AMS Anda; blok CIDR sementara yang akan dihapus setelah migrasi selesai. Pastikan bahwa blok tidak akan bertentangan dengan rute yang ada kembali ke jaringan lokal Anda. Misalnya, jika CIDR VPC AMS Anda adalah 10.0.0.0/16, dan ada rute kembali ke netword on-premise Anda 10.1.0.0/16, maka CIDR sekunder sementara bisa 10.255.255.0/24. Untuk informasi tentang blok AWS CIDR, lihat Ukuran VPC dan Subnet.

Buat subnet baru, pribadi, di dalam VPC AMS taman awal. Contoh nama:

migration-temp-subnet.Buat tabel rute baru untuk subnet dengan hanya rute VPC dan NAT (Internet) lokal, untuk menghindari konflik dengan server sumber selama pemotongan instance dan kemungkinan pemadaman. Pastikan lalu lintas keluar ke Internet diizinkan untuk unduhan patch, sehingga prasyarat AMS WIGS dapat diunduh dan diinstal.

Perbarui grup keamanan iklan terkelola untuk mengizinkan lalu lintas masuk dan keluar. to/from

migration-temp-subnetJuga minta agar grup keamanan EPS load balancer (ELB) Anda (mis:mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) diperbarui untuk mengizinkan subnet baru, pribadi, (mis.).migration-temp-subnetJika lalu lintas dari subnet khusus CloudEndure (CE) tidak diizinkan pada ketiga port TCP, konsumsi WIGS akan gagal.Terakhir, minta kebijakan CloudEndure IAM baru dan pengguna IAM. <Customer Application Subnet (s) + Temp Migration Subnet>Kebijakan ini membutuhkan nomor akun Anda yang benar, dan subnet IDs dalam

RunInstancespernyataan harus: milik Anda.Untuk melihat CloudEndure kebijakan IAM AMS yang telah disetujui sebelumnya: Buka paket file Contoh Zona Pendaratan WIGS Cloud Endure dan buka file.

customer_cloud_endure_policy.jsoncatatan

Jika Anda menginginkan kebijakan yang lebih permisif, diskusikan apa yang Anda butuhkan dengan Anda CloudArchitect/CSDM dan dapatkan, jika diperlukan, AMS Security Review and Signoff sebelum mengirimkan RFC yang menerapkan kebijakan tersebut.

Langkah-langkah persiapan Anda yang akan digunakan CloudEndure untuk menelan beban kerja AMS telah selesai dan, jika mitra migrasi Anda telah menyelesaikan langkah persiapannya, migrasi siap dilakukan. WIGS RFC dikirimkan oleh mitra migrasi Anda.

catatan

Kunci pengguna IAM tidak akan langsung dibagikan, tetapi harus diketik ke konsol CloudEndure manajemen oleh operator AMS dalam sesi berbagi layar.

Persiapan: Mitra Migrasi dan Operator AMS:

Buat proyek CloudEndure migrasi.

Selama pembuatan proyek, miliki kredensi pengguna IAM yang mengetik AMS dalam sesi berbagi layar.

Di Pengaturan Replikasi -> Pilih subnet tempat Server Replikasi akan diluncurkan, pilih subnet. customer-application-x

Di Pengaturan Replikasi -> Pilih Grup Keamanan untuk diterapkan ke Server Replikasi, pilih kedua grup keamanan Sentinel (Hanya Pribadi dan). EgressAll

Tentukan opsi cutover untuk mesin (instance).

Subnet: migration-temp-subnet.

Grup Keamanan: Kedua grup keamanan “Sentinel” (Hanya Pribadi dan EgressAll).

Instans cutover harus dapat berkomunikasi dengan AMS Managed AD dan ke titik akhir publik AWS.

IP elastis: Tidak ada

IP Publik: tidak

Peran IAM: customer-mc-ec 2-instance-profile

Peran IAM harus memungkinkan komunikasi SSM. Lebih baik menggunakan AMS default.

Tetapkan tag sesuai konvensi.

Migrasi: Mitra Migrasi:

Buat tumpukan dummy di AMS. Anda menggunakan ID tumpukan untuk mendapatkan akses ke benteng.

Instal agen CloudEndure (CE) di server sumber. Untuk detailnya, lihat Menginstal Agen

. Buat kredensi admin lokal di server sumber.

Jadwalkan jendela cutover pendek dan klik Cutover, saat siap. Ini menyelesaikan migrasi dan mengarahkan pengguna ke Wilayah AWS target.

Minta tumpukan akses Admin ke tumpukan dummy, lihat Permintaan Akses Admin.

Masuk ke benteng, lalu ke instance cutover menggunakan kredenal admin lokal yang Anda buat.

Buat AMI failsafe. Untuk detail tentang pembuatan AMIs, lihat AMI Create.

Siapkan contoh untuk konsumsi, lihat. Migrasi Beban Kerja: Prasyarat untuk Linux dan Windows

Jalankan WIGS RFC terhadap instance, lihat. Workload Ingest Stack: Membuat