Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

CloudFormation Contoh konsumsi: Aplikasi Web 3-tier

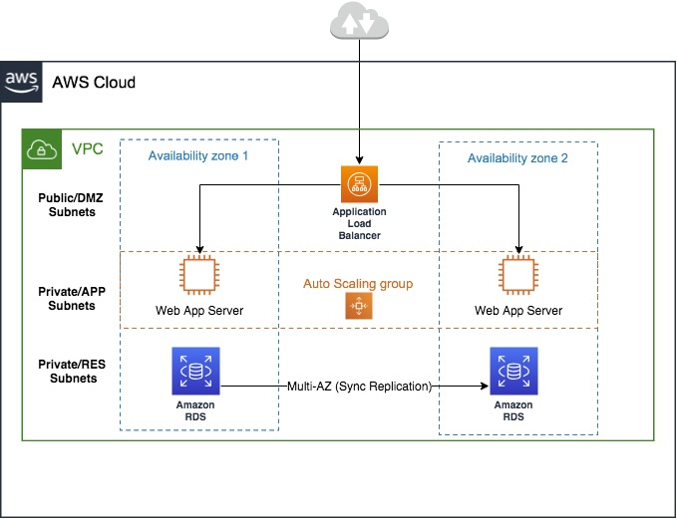

Menyerap CloudFormation template untuk Aplikasi Web 3-Tier standar.

Ini termasuk Application Load Balancer, grup target Application Load Balancer, grup Auto Scaling, template peluncuran grup Auto Scaling, Amazon Relational Database Service (RDS untuk SQL Server) dengan database MySQL, penyimpanan Parameter SSM, dan Secrets Manager. AWS AWS Biarkan 30-60 menit untuk berjalan melalui contoh ini.

Prasyarat

Buat rahasia yang berisi nama pengguna dan kata sandi dengan nilai yang sesuai menggunakan AWS Secrets Manager. Anda dapat merujuk ke contoh template JSON ini (file zip) yang berisi nama rahasia

ams-shared/myapp/dev/dbsecrets, dan menggantinya dengan nama rahasia Anda. Untuk informasi tentang menggunakan AWS Secrets Manager dengan AMS, lihatMenggunakan AWS Secrets Manager dengan sumber daya AMS.Siapkan parameter yang diperlukan di AWS SSM Parameter Store (PS). Dalam contoh ini, subnet Private dan Public disimpan di SSM PS di jalur seperti

/app/DemoApp/PublicSubnet1a,,PublicSubnet1cPrivateSubnet1a,PrivateSubnet1cdan.VPCIdSubnet-IdVPCCidrPerbarui jalur dan nama parameter dan nilai untuk kebutuhan Anda.Buat peran EC2 instans Amazon IAM dengan izin baca ke AWS Secrets Manager dan jalur Penyimpanan Parameter SSM (peran IAM yang dibuat dan digunakan dalam contoh ini adalah).

customer-ec2_secrets_manager_instance_profileJika Anda membuat kebijakan standar IAM seperti peran profil instance, nama peran harus dimulai dengan.customer-Untuk membuat peran IAM baru, (Anda dapat menamainyacustomer-ec2_secrets_manager_instance_profile, atau yang lainnya) gunakan AMS change type Management | Applications | IAM instance profile | Create (ct-0ixp4ch2tiu04) CT, dan lampirkan kebijakan yang diperlukan. Anda dapat meninjau kebijakan standar AMS IAM,customer_secrets_manager_policydancustomer_systemsmanager_parameterstore_policy, di konsol AWS IAM untuk digunakan apa adanya atau sebagai referensi.

Menyerap CloudFormation template untuk aplikasi Web 3-Tier standar

Unggah contoh template CloudFormation JSON terlampir sebagai file zip, 3- tier-cfn-ingest .zip ke bucket S3 dan buat URL S3 yang ditandatangani untuk digunakan di CFN Ingest RFC. Untuk informasi selengkapnya, lihat presign. Template CFN juga bisa copy/pasted masuk ke CFN Ingest RFC saat Anda mengirimkan RFC melalui konsol AMS.

Buat RFC CloudFormation Ingest (Deployment | Ingestion | Stack from CloudFormation template | Create (ct-36cn2avfrrj9v)), baik melalui konsol AMS atau AMS CLI. Proses otomatisasi CloudFormation ingest memvalidasi CloudFormation template untuk memastikan bahwa template memiliki sumber daya yang didukung AMS yang valid, dan mematuhi standar keamanan.

Menggunakan konsol - Untuk jenis perubahan, pilih Deployment -> Ingestion -> Stack from CloudFormation Template -> Create, dan kemudian tambahkan parameter berikut sebagai contoh (perhatikan bahwa default untuk Multi AZDatabase adalah false):

CloudFormationTemplateS3Endpoint: "https://s3-ap-southeast-2.amazonaws.com/amzn-s3-demo-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}" VpcId: "VPC_ID" TimeoutInMinutes:120IAMEC2InstanceProfile: "customer_ec2_secrets_manager_instance_profile" MultiAZDatabase: "true" WebServerCapacity: "2"Menggunakan AWS CLI - Untuk detail tentang membuat RFCs menggunakan AWS CLI, lihat Membuat RFCs. Sebagai contoh, jalankan perintah berikut:

aws --profile=saml amscm create-rfc --change-type-id ct-36cn2avfrrj9v --change-type-version "2.0" --title "TEST_CFN_INGEST" --execution-parameters "{\"CloudFormationTemplateS3Endpoint\":\"https://s3-ap-southeast-2.amazonaws.com/my-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}\",\"TimeoutInMinutes\":120,\"Description\":\"TEST\",\”VpcId”\”:\”VPC_ID\”,\"Name\":\"MY_TEST\",\"Tags\":[{\"Key\":\"env\",\"Value\":\"test\"}],\"Parameters\":[{\"Name\":\"IAMEC2InstanceProfile\",\"Value\":\"customer_ec2_secrets_manager_instance_profile\"},{\"Name\":\"MultiAZDatabase\",\"Value\":\"true\"},{\"Name\":\"VpcId\",\"Value\":\"VPC_ID\"},{\"Name\":\"WebServerCapacity\",\"Value\":\"2\"}]}" --endpoint-urlhttps://amscm.us-east-1.amazonaws.com/operational/--no-verify-ssl

Temukan URL Application Load Balancer di output eksekusi CloudFormation RFC untuk mengakses situs web. Untuk informasi tentang mengakses sumber daya, lihat Mengakses instans.