AWS Layanan Modernisasi Mainframe (Managed Runtime Environment experience) tidak lagi terbuka untuk pelanggan baru. Untuk kemampuan yang mirip dengan Layanan Modernisasi AWS Mainframe (pengalaman Lingkungan Runtime Terkelola), jelajahi Layanan Modernisasi AWS Mainframe (Pengalaman yang Dikelola Sendiri). Pelanggan yang sudah ada dapat terus menggunakan layanan ini seperti biasa. Untuk informasi selengkapnya, lihat Perubahan AWS ketersediaan Modernisasi Mainframe.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan OAuth2 otentikasi Gapwalk dengan Keycloak

Topik ini menjelaskan cara mengkonfigurasi OAuth2 otentikasi untuk aplikasi Gapwalk menggunakan Keycloak sebagai penyedia identitas (iDP). Dalam tutorial ini kita menggunakan Keycloak 24.0.0.

Prasyarat

-

Aplikasi Gapwalk

Pengaturan keycloak

-

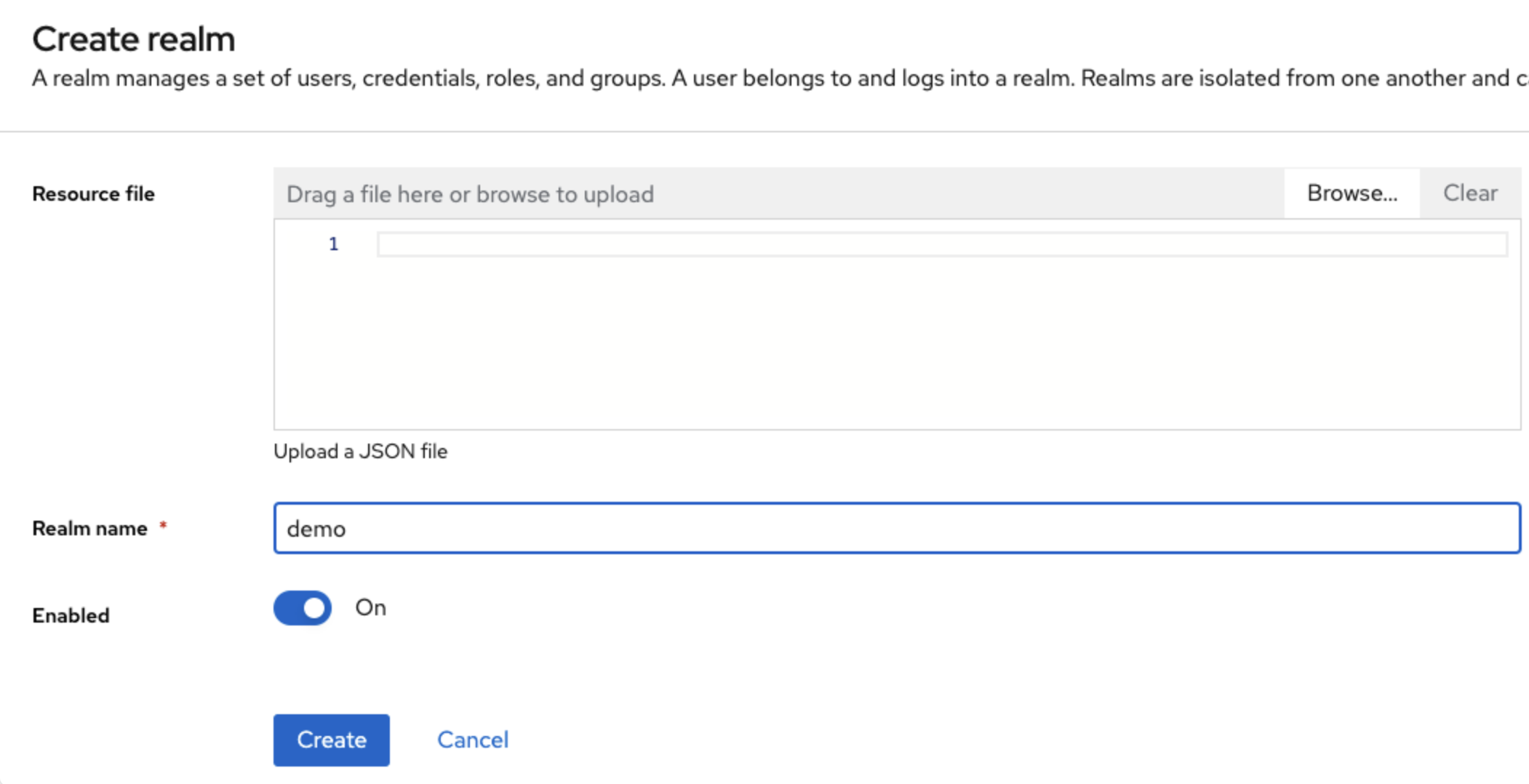

Buka dasbor Keycloak Anda di browser web Anda. Kredensi default adalah admin/admin. Pergi ke bilah navigasi kiri atas, dan buat ranah dengan nama

demo, seperti yang ditunjukkan pada gambar berikut.

-

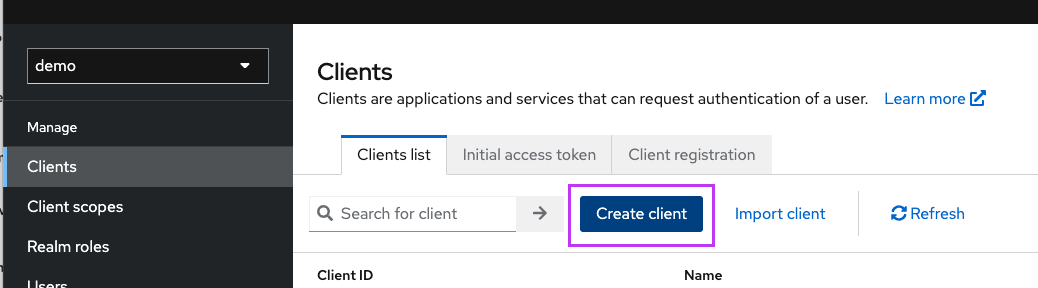

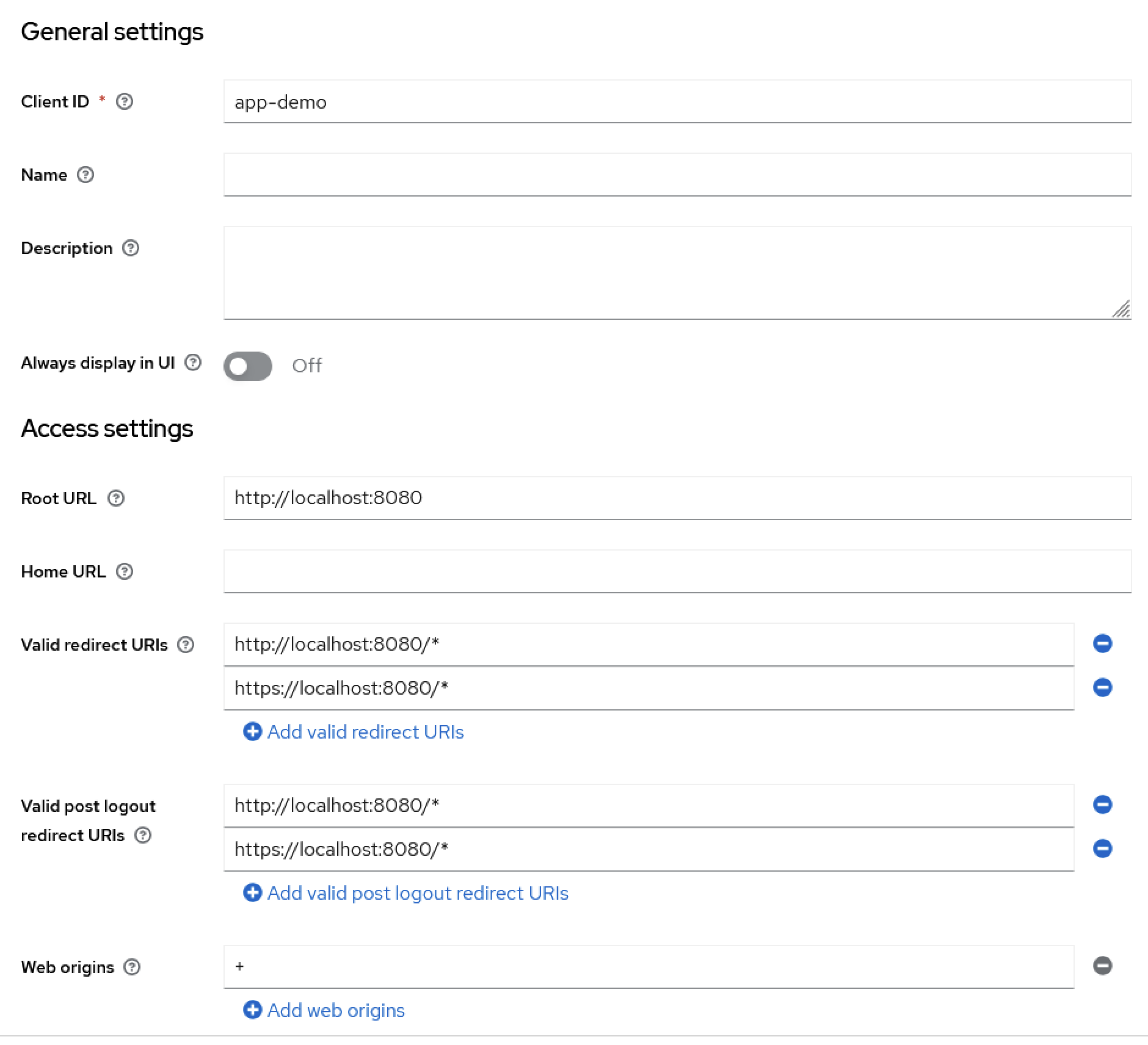

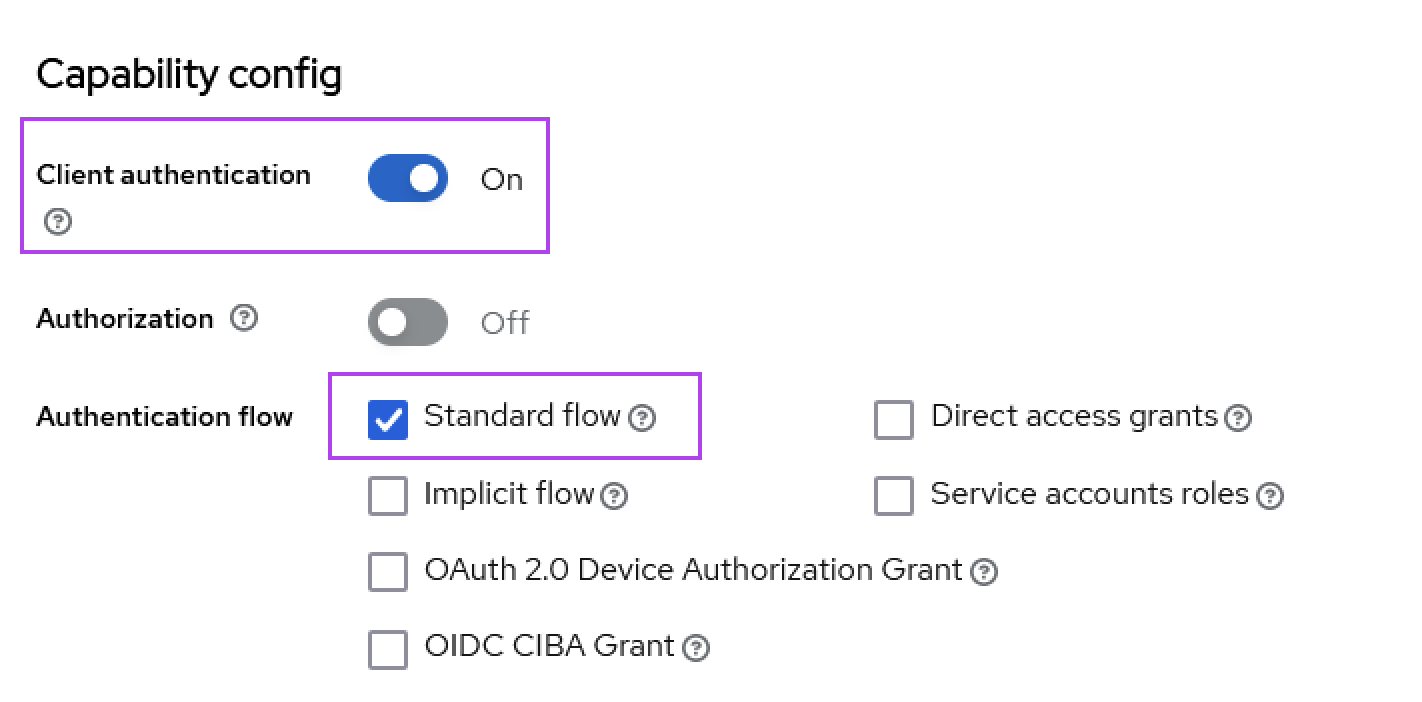

Buat klien dengan nama

app-demo.

Ganti

localhost:8080dengan alamat aplikasi Gapwalk Anda

-

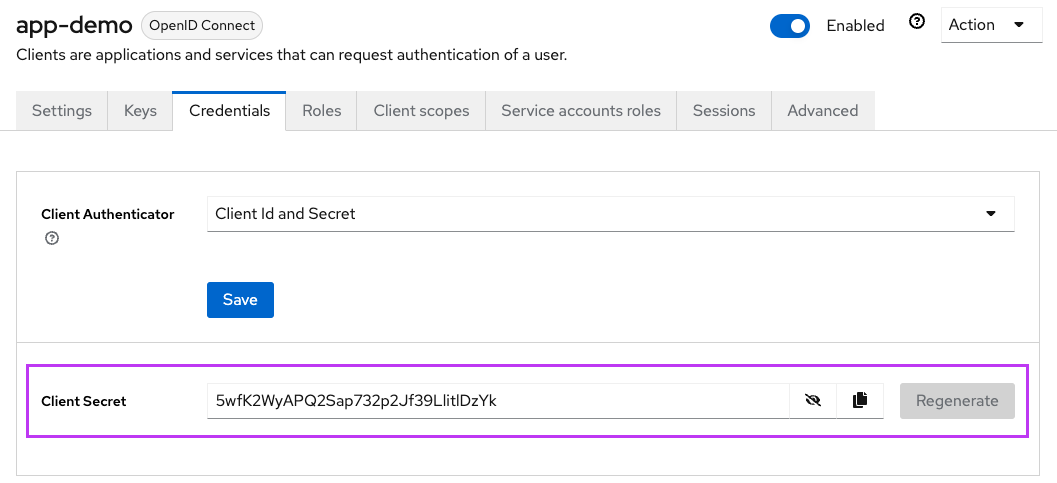

Untuk mendapatkan rahasia klien Anda, pilih Klien, lalu app-demo, lalu Kredensial.

-

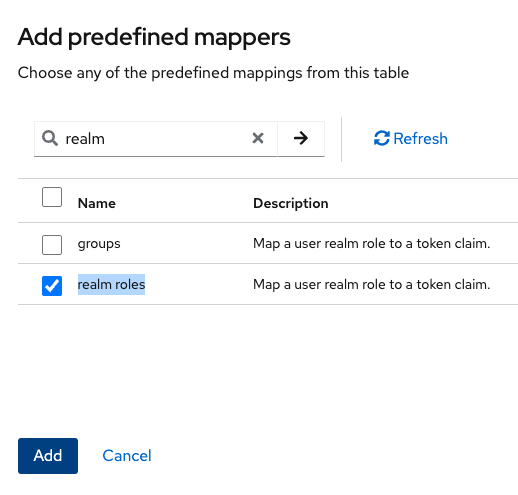

Pilih Klien, lalu cakupan Klien, lalu Tambahkan mapper yang telah ditentukan sebelumnya. Pilih peran ranah.

-

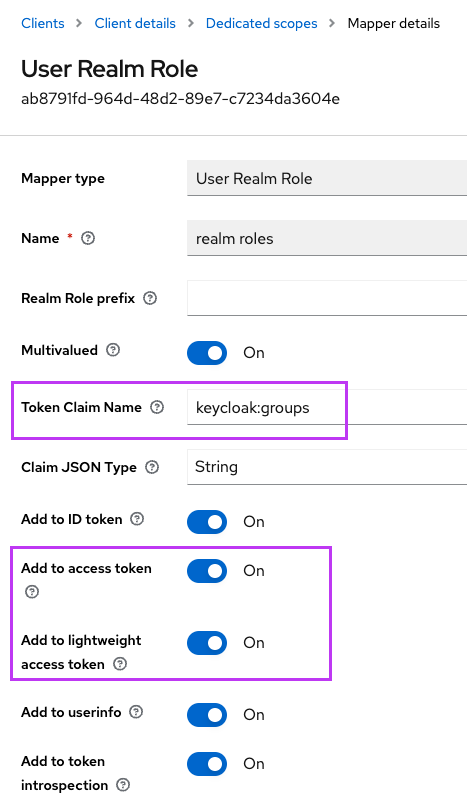

Edit peran ranah Anda dengan konfigurasi yang ditunjukkan pada gambar berikut.

-

Ingat Nama Klaim Token yang ditentukan. Anda akan memerlukan nilai ini dalam definisi pengaturan Gapwalk untuk properti.

gapwalk-application.security.claimGroupName

-

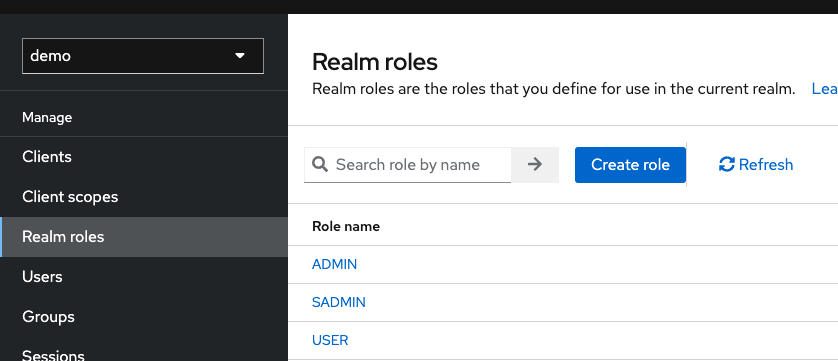

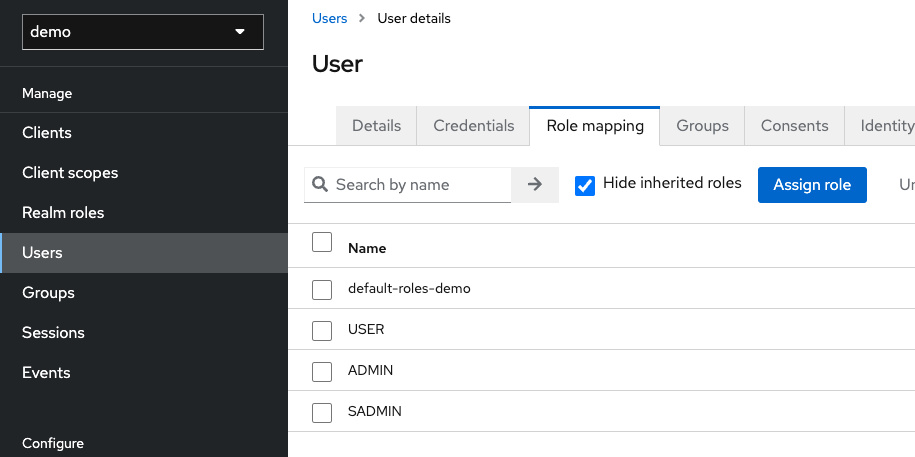

Pilih peran Realms, dan buat 3 peran:

SUPER_ADMIN,ADMIN, danUSER. Peran ini kemudian dipetakan keROLE_SUPER_ADMIN,ROLE_ADMIN, danROLE_USERoleh aplikasi Gapwalk untuk dapat mengakses beberapa panggilan API REST terbatas.

Integrasikan Keycloak ke dalam aplikasi Gapwalk

Edit Anda application-main.yml sebagai berikut:

gapwalk-application.security: enabled gapwalk-application.security.identity: oauth gapwalk-application.security.issuerUri: http://<KEYCLOAK_SERVER_HOSTNAME>/realms/<YOUR_REALM_NAME> gapwalk-application.security.claimGroupName: "keycloak:groups" gapwalk-application.security.userAttributeName: "preferred_username" # Use "username" for cognito, # "preferred_username" for keycloak # or any other string spring: security: oauth2: client: registration: demo: client-id: <YOUR_CLIENT_ID> client-name: Demo App client-secret: <YOUR_CLIENT_SECRET> provider: keycloak authorization-grant-type: authorization_code scope: openid redirect-uri: "{baseUrl}/login/oauth2/code/{registrationId}" provider: keycloak: issuer-uri: ${gapwalk-application.security.issuerUri} authorization-uri: ${gapwalk-application.security.issuerUri}/protocol/openid-connect/auth jwk-set-uri: ${gapwalk-application.security.issuerUri}/protocol/openid-connect/certs token-uri: ${gapwalk-application.security.issuerUri}/protocol/openid-connect/token user-name-attribute: ${gapwalk-application.security.userAttributeName} resourceserver: jwt: jwk-set-uri: ${gapwalk-application.security.issuerUri}/protocol/openid-connect/certs

Ganti<KEYCLOAK_SERVER_HOSTNAME>,<YOUR_REALM_NAME>,<YOUR_CLIENT_ID>, dan <YOUR_CLIENT_SECRET> dengan nama host server Keycloak Anda, nama ranah Anda, ID klien Anda, dan rahasia klien Anda.