Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengelola data lake menggunakan kontrol akses berbasis tag Lake Formation

Ribuan pelanggan sedang membangun danau data skala petabyte. AWS Banyak dari pelanggan ini menggunakan AWS Lake Formation untuk dengan mudah membangun dan berbagi data lake mereka di seluruh organisasi. Seiring bertambahnya jumlah tabel dan pengguna, pengelola data dan administrator mencari cara untuk mengelola izin di danau data dengan mudah dalam skala besar. Lake Formation Tag-based Access Control (LF-TBAC) memecahkan masalah ini dengan memungkinkan data steward untuk membuat LF-tag (berdasarkan klasifikasi data dan ontologi mereka) yang kemudian dapat dilampirkan ke sumber daya.

LF-TBAC adalah strategi otorisasi yang mendefinisikan izin berdasarkan atribut. Dalam Lake Formation, atribut ini disebut LF-tag. Anda dapat melampirkan LF-tag ke sumber daya Katalog Data dan prinsip Lake Formation. Administrator data lake dapat menetapkan dan mencabut izin pada sumber daya Lake Formation menggunakan LF-tag. Untuk informasi lebih lanjut tentang lihat,Kontrol akses berbasis tag Lake Formation.

Tutorial ini menunjukkan cara membuat kebijakan kontrol akses berbasis tag Lake Formation menggunakan dataset AWS publik. Selain itu, ini menunjukkan cara menanyakan tabel, database, dan kolom yang memiliki kebijakan akses berbasis tag Lake Formation yang terkait dengannya.

Anda dapat menggunakan LF-TBAC untuk kasus penggunaan berikut:

Anda memiliki sejumlah besar tabel dan prinsip yang harus diberikan oleh administrator danau data

Anda ingin mengklasifikasikan data Anda berdasarkan ontologi dan memberikan izin berdasarkan klasifikasi

Administrator data lake ingin menetapkan izin secara dinamis, dengan cara yang digabungkan secara longgar

Berikut ini adalah langkah-langkah tingkat tinggi untuk mengonfigurasi izin menggunakan LF-TBAC:

-

Data steward mendefinisikan ontologi tag dengan dua LF-tag: dan.

ConfidentialSensitiveData denganConfidential=Truememiliki kontrol akses yang lebih ketat. Data denganSensitive=Truemembutuhkan analisis spesifik dari analis. -

Data steward memberikan tingkat izin yang berbeda kepada insinyur data untuk membuat tabel dengan tag LF yang berbeda.

-

Insinyur data membangun dua database:

tag_databasedan.col_tag_databaseSemua tabel ditag_databasedikonfigurasi denganConfidential=True. Semua tabel dicol_tag_databasedikonfigurasi denganConfidential=False. Beberapa kolom tabel dicol_tag_databaseditandai denganSensitive=Trueuntuk kebutuhan analisis spesifik. Insinyur data memberikan izin baca kepada analis untuk tabel dengan kondisi ekspresi tertentu

Confidential=TruedanConfidential=False,Sensitive=True.-

Dengan konfigurasi ini, analis data dapat fokus melakukan analisis dengan data yang tepat.

Topik

Audiens yang dituju

Tutorial ini ditujukan untuk pengelola data, insinyur data, dan analis data. Dalam hal mengelola AWS Glue Data Catalog dan mengelola izin di Lake Formation, pengelola data dalam akun penghasil memiliki kepemilikan fungsional berdasarkan fungsi yang mereka dukung, dan dapat memberikan akses ke berbagai konsumen, organisasi eksternal, dan akun.

Tabel berikut mencantumkan peran yang digunakan dalam tutorial ini:

| Peran | Deskripsi |

|---|---|

| Pelayan data (administrator) | lf-data-stewardPengguna memiliki akses berikut:

|

| Insinyur data |

|

| Analis data | lf-data-analystPengguna memiliki akses berikut:

|

Prasyarat

Sebelum Anda memulai tutorial ini, Anda harus memiliki Akun AWS yang dapat Anda gunakan untuk masuk sebagai pengguna administratif dengan izin yang benar. Untuk informasi selengkapnya, lihat Selesaikan tugas AWS konfigurasi awal.

Tutorial mengasumsikan bahwa Anda sudah familiar dengan IAM. Untuk informasi tentang IAM, lihat Panduan Pengguna IAM.

Langkah 1: Menyediakan sumber daya Anda

Tutorial ini mencakup AWS CloudFormation template untuk pengaturan cepat. Anda dapat meninjau dan menyesuaikannya sesuai dengan kebutuhan Anda. Template membuat tiga peran berbeda (tercantum dalamAudiens yang dituju) untuk melakukan latihan ini dan menyalin nyc-taxi-data kumpulan data ke bucket Amazon S3 lokal Anda.

Bucket Amazon S3

Pengaturan Lake Formation yang sesuai

EC2 Sumber daya Amazon yang sesuai

Tiga peran IAM dengan kredensil

Buat sumber daya Anda

Masuk ke AWS CloudFormation konsol di https://console.aws.amazon.com/cloudformation

di wilayah US East (Virginia N.). Pilih Launch Stack

. -

Pilih Berikutnya.

-

Di bagian Konfigurasi Pengguna, masukkan kata sandi untuk tiga peran:

DataStewardUserPassword,DataEngineerUserPassworddanDataAnalystUserPassword. Tinjau detail di halaman akhir dan pilih Saya akui yang AWS CloudFormation mungkin membuat sumber daya IAM.

Pilih Buat.

Pembuatan tumpukan bisa memakan waktu hingga lima menit.

catatan

Setelah Anda menyelesaikan tutorial, Anda mungkin ingin menghapus tumpukan CloudFormation untuk menghindari terus dikenakan biaya. Verifikasi bahwa sumber daya berhasil dihapus dalam status acara untuk tumpukan.

Langkah 2: Daftarkan lokasi data Anda, buat ontologi LF-tag, dan berikan izin

Pada langkah ini, pengguna data steward mendefinisikan ontologi tag dengan dua LF-tag: Confidential danSensitive, dan memberikan prinsip-prinsip IAM tertentu kemampuan untuk melampirkan LF-tag yang baru dibuat ke sumber daya.

Daftarkan lokasi data dan tentukan ontologi LF-tag

Lakukan langkah pertama sebagai pengguna data steward (

lf-data-steward) untuk memverifikasi data di Amazon S3 dan Katalog Data di Lake Formation.Masuk ke konsol Lake Formation di https://console.aws.amazon.com/lakeformation/

seperti kata sandi lf-data-stewardyang digunakan saat menerapkan CloudFormation tumpukan.Di panel navigasi, di bawah Izin ¸ pilih Peran dan tugas administratif.

Pilih Tambah di bagian Administrator danau data.

Pada halaman Add administrator, untuk pengguna dan peran IAM, pilih pengguna

lf-data-steward.Pilih Simpan untuk ditambahkan

lf-data-stewardsebagai administrator Lake Formation.

-

Selanjutnya, perbarui pengaturan Katalog Data untuk menggunakan izin Lake Formation untuk mengontrol sumber daya katalog, bukan kontrol akses berbasis IAM.

Di panel navigasi, di bawah Administrasi, pilih Pengaturan Katalog Data.

Hapus centang Gunakan hanya kontrol akses IAM untuk database baru.

Hapus centang Gunakan hanya kontrol akses IAM untuk tabel baru di database baru.

Klik Simpan.

Selanjutnya, daftarkan lokasi data untuk data lake.

Di panel navigasi, di bawah Administrasi, pilih Lokasi danau data.

Pilih Daftar lokasi.

Pada halaman Daftar lokasi, untuk jalur Amazon S3, masukkan.

s3://lf-tagbased-demo-Account-IDUntuk peran IAM, biarkan nilai default apa

AWSServiceRoleForLakeFormationDataAccessadanya.Pilih Lake Formation sebagai mode izin.

Pilih Daftar lokasi.

-

Selanjutnya, buat ontologi dengan mendefinisikan LF-tag.

Di bawah Izin di panel navigasi, pilih LF-tag dan izin. .

Pilih Tambahkan LF-Tag.

Untuk Kunci, masukkan

Confidential.Untuk Nilai, tambahkan

TruedanFalse.Pilih Tambahkan LF-Tag.

-

Ulangi langkah-langkah untuk membuat LF-tag

Sensitivedengan nilai.True

Anda telah membuat semua LF-tag yang diperlukan untuk latihan ini.

Berikan izin kepada pengguna IAM

-

Selanjutnya, berikan kepala sekolah IAM tertentu kemampuan untuk melampirkan tag LF yang baru dibuat ke sumber daya.

Di bawah Izin di panel navigasi, pilih LF-tag dan izin.

Di bagian izin LF-tag, pilih Hibah izin.

Untuk jenis Izin, pilih izin pasangan nilai kunci LF-tag.

Pilih pengguna dan peran IAM.

Untuk pengguna dan peran IAM, cari dan pilih

lf-data-engineerperan.Di bagian LF-tag, tambahkan kunci

Confidentialdengan nilaiTruedanFalse, dankeySensitivedengan nilai.TrueDi bawah Izin, pilih Jelaskan dan Kaitkan untuk Izin dan Izin yang Dapat Diberikan.

PilihIzin.

-

Selanjutnya, berikan izin

lf-data-engineeruntuk membuat database di Katalog Data kami dan pada bucket Amazon S3 yang mendasari yang dibuat oleh. AWS CloudFormationDi bawah Administrasi di panel navigasi, pilih Peran dan tugas administratif.

Di bagian Pembuat basis data, pilih Hibah.

Untuk pengguna dan peran IAM, pilih

lf-data-engineerperan.Untuk izin Katalog, pilih Buat database.

PilihIzin.

-

Selanjutnya, berikan izin pada

(s3://lf-tagbased-demo-bucket Amazon S3 kepadaAccount-ID)lf-data-engineerpengguna.Di panel navigasi, di bawah Izin, pilih Lokasi data.

PilihIzin.

Pilih Akun saya.

Untuk pengguna dan peran IAM, pilih

lf-data-engineerperan.Untuk lokasi Penyimpanan, masukkan bucket Amazon S3 yang dibuat oleh template. CloudFormation

(s3://lf-tagbased-demo-Account-ID)PilihIzin.

-

Selanjutnya, berikan

lf-data-engineerizin yang dapat diberikan pada sumber daya yang terkait dengan ekspresi LF-tag.Confidential=TrueDi panel navigasi, di bawah Izin, pilih Izin danau data.

PilihIzin.

Pilih pengguna dan peran IAM.

Pilih perannya

lf-data-engineer.Di bagian LF-tag atau sumber katalog, pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan pasangan nilai kunci LF-tag.

Tambahkan kunci

Confidentialdengan nilainyaTrue.Di bagian Izin database, pilih Jelaskan untuk izin Database dan izin yang dapat diberikan.

Di bagian Izin tabel, pilih Jelaskan, Pilih, dan Ubah untuk izin Tabel dan izin yang Dapat Diberikan.

PilihIzin.

-

Selanjutnya, berikan

lf-data-engineerizin yang dapat diberikan pada sumber daya yang terkait dengan ekspresi LF-tag.Confidential=FalseDi panel navigasi, di bawah Izin, pilih Izin danau data.

PilihIzin.

Pilih pengguna dan peran IAM.

Pilih perannya

lf-data-engineer.Pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan LF-Tag.

Tambahkan kunci

Confidentialdengan nilainyaFalse.Di bagian Izin database, pilih Jelaskan untuk izin Database dan izin yang dapat diberikan.

Di bagian Tabel dan kolom izin, jangan pilih apa pun.

PilihIzin.

-

Selanjutnya, kami

lf-data-engineermemberikan izin yang dapat diberikan pada sumber daya yang terkait dengan pasangan nilai kunci LF-tag dan.Confidential=FalseSensitive=TrueDi panel navigasi, di bawah Izin, pilih Izin data.

PilihIzin.

Pilih pengguna dan peran IAM.

Pilih perannya

lf-data-engineer.Di bagian LF-tag atau sumber katalog, pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan LF-Tag.

Tambahkan kunci

Confidentialdengan nilainyaFalse.Pilih Tambahkan pasangan nilai kunci LF-tag.

Tambahkan kunci

Sensitivedengan nilainyaTrue.Di bagian Izin database, pilih Jelaskan untuk izin Database dan izin yang dapat diberikan.

Di bagian Izin tabel, pilih Jelaskan, Pilih, dan Ubah untuk izin Tabel dan izin yang Dapat Diberikan.

PilihIzin.

Langkah 3: Buat database Lake Formation

Pada langkah ini, Anda membuat dua database dan melampirkan LF-tag ke database dan kolom tertentu untuk tujuan pengujian.

Buat database dan tabel Anda untuk akses tingkat database

-

Pertama, buat database

tag_database, tabelsource_data, dan lampirkan LF-tag yang sesuai.Pada konsol Lake Formation (https://console.aws.amazon.com/lakeformation/

), di bawah Katalog Data, pilih Database. Pilih Buat basis data.

Untuk Nama, masukkan

tag_database.Untuk Lokasi, masukkan lokasi Amazon S3 yang dibuat oleh template. CloudFormation

(s3://lf-tagbased-demo-Account-ID/tag_database/)Hapus pilih Gunakan hanya kontrol akses IAM untuk tabel baru dalam database ini.

Pilih Buat basis data.

-

Selanjutnya, buat tabel baru di dalamnya

tag_database.Pada halaman Database, pilih database

tag_database.Pilih Lihat Tabel dan klik Buat tabel.

Untuk Nama, masukkan

source_data.Untuk Basis data, pilih basis data

tag_database.Untuk format Tabel, pilih AWS Glue Tabel standar.

Untuk Data terletak di, pilih Jalur yang ditentukan di akun saya.

Untuk jalur Sertakan, masukkan jalur yang akan

tag_databasedibuat oleh CloudFormation template(s3://lf-tagbased-demo.Account-ID/tag_database/)Untuk format Data, pilih CSV.

Di bawah Upload skema, masukkan array JSON berikut dari struktur kolom untuk membuat skema:

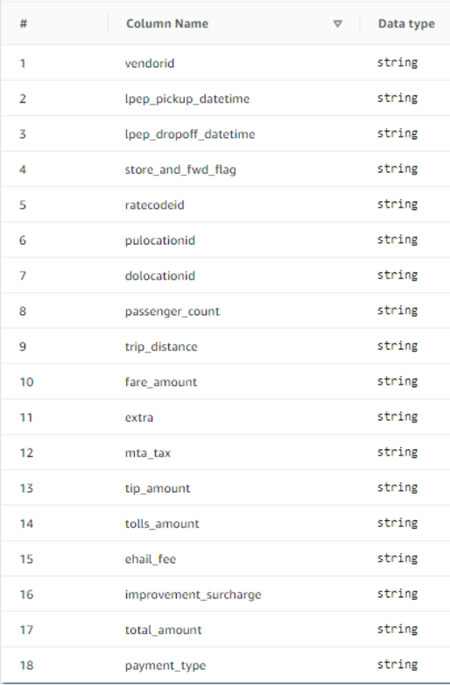

[ { "Name": "vendorid", "Type": "string" }, { "Name": "lpep_pickup_datetime", "Type": "string" }, { "Name": "lpep_dropoff_datetime", "Type": "string" }, { "Name": "store_and_fwd_flag", "Type": "string" }, { "Name": "ratecodeid", "Type": "string" }, { "Name": "pulocationid", "Type": "string" }, { "Name": "dolocationid", "Type": "string" }, { "Name": "passenger_count", "Type": "string" }, { "Name": "trip_distance", "Type": "string" }, { "Name": "fare_amount", "Type": "string" }, { "Name": "extra", "Type": "string" }, { "Name": "mta_tax", "Type": "string" }, { "Name": "tip_amount", "Type": "string" }, { "Name": "tolls_amount", "Type": "string" }, { "Name": "ehail_fee", "Type": "string" }, { "Name": "improvement_surcharge", "Type": "string" }, { "Name": "total_amount", "Type": "string" }, { "Name": "payment_type", "Type": "string" } ]Pilih Unggah. Setelah mengunggah skema, skema tabel akan terlihat seperti tangkapan layar berikut:

Pilih Kirim.

-

Selanjutnya, lampirkan LF-tag di tingkat database.

Pada halaman Database, temukan dan pilih

tag_database.Pada menu Tindakan, pilih Edit LF-tag.

Pilih Tetapkan LF-Tag baru.

Untuk kunci yang Ditugaskan ¸ pilih

ConfidentialLF-tag yang Anda buat sebelumnya.Untuk Nilai, pilih

True.Pilih Simpan.

Ini melengkapi penugasan LF-tag ke database tag_database.

Buat database dan tabel Anda untuk akses tingkat kolom

Ulangi langkah-langkah berikut untuk membuat database col_tag_database dan tabelsource_data_col_lvl, dan melampirkan LF-tag pada tingkat kolom.

Pada halaman Database, pilih Buat database.

-

Untuk Nama, masukkan

col_tag_database. -

Untuk Lokasi, masukkan lokasi Amazon S3 yang dibuat oleh template. CloudFormation

(s3://lf-tagbased-demo-Account-ID/col_tag_database/) -

Hapus pilih Gunakan hanya kontrol akses IAM untuk tabel baru dalam database ini.

-

Pilih Buat basis data.

Pada halaman Database, pilih database

(col_tag_database)baru Anda.Pilih Lihat tabel dan klik Buat tabel.

Untuk Nama, masukkan

source_data_col_lvl.Untuk Database, pilih database baru Anda

(col_tag_database).Untuk format Tabel, pilih AWS Glue Tabel standar.

Untuk Data terletak di, pilih Jalur yang ditentukan di akun saya.

Masukkan jalur Amazon S3 untuk.

col_tag_database(s3://lf-tagbased-demo-Account-ID/col_tag_database/)Untuk format Data, pilih

CSV.Di bawah

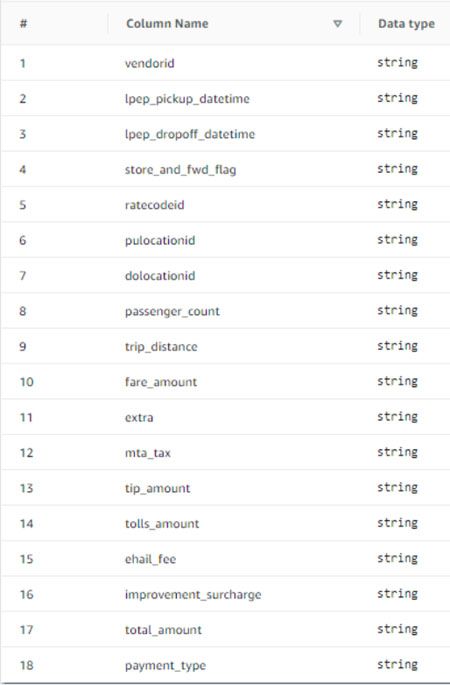

Upload schema, masukkan skema JSON berikut:[ { "Name": "vendorid", "Type": "string" }, { "Name": "lpep_pickup_datetime", "Type": "string" }, { "Name": "lpep_dropoff_datetime", "Type": "string" }, { "Name": "store_and_fwd_flag", "Type": "string" }, { "Name": "ratecodeid", "Type": "string" }, { "Name": "pulocationid", "Type": "string" }, { "Name": "dolocationid", "Type": "string" }, { "Name": "passenger_count", "Type": "string" }, { "Name": "trip_distance", "Type": "string" }, { "Name": "fare_amount", "Type": "string" }, { "Name": "extra", "Type": "string" }, { "Name": "mta_tax", "Type": "string" }, { "Name": "tip_amount", "Type": "string" }, { "Name": "tolls_amount", "Type": "string" }, { "Name": "ehail_fee", "Type": "string" }, { "Name": "improvement_surcharge", "Type": "string" }, { "Name": "total_amount", "Type": "string" }, { "Name": "payment_type", "Type": "string" } ]Pilih

Upload. Setelah mengunggah skema, skema tabel akan terlihat seperti tangkapan layar berikut.

Pilih Kirim untuk menyelesaikan pembuatan tabel.

-

Sekarang, kaitkan

Sensitive=TrueLF-tag ke kolomvendoriddan.fare_amountPada halaman Tabel, pilih tabel yang Anda buat

(source_data_col_lvl).Pada menu Tindakan, pilih Skema.

Pilih kolom

vendoriddan pilih Edit LF-tag.Untuk kunci yang Ditugaskan, pilih Sensitif.

Untuk Nilai, pilih Benar.

Pilih Simpan.

-

Selanjutnya, kaitkan

Confidential=FalseLF-tag ke.col_tag_databaseIni diperlukanlf-data-analystagar dapat menggambarkan databasecol_tag_databasesaat masuk dari Amazon Athena.Pada halaman Database, temukan dan pilih

col_tag_database.Pada menu Tindakan, pilih Edit LF-tag.

Pilih Tetapkan LF-Tag baru.

Untuk kunci yang Ditugaskan, pilih

ConfidentialLF-tag yang Anda buat sebelumnya.Untuk Nilai, pilih

False.Pilih Simpan.

Langkah 4: Berikan izin tabel

Berikan izin kepada analis data untuk konsumsi database tag_database dan tabel col_tag_database menggunakan Confidential LF-tag dan. Sensitive

-

Ikuti langkah-langkah ini untuk memberikan izin kepada

lf-data-analystpengguna pada objek yang terkait dengan LF-tagConfidential=True(Database:TAG_DATABASE) untuk memiliki database dan izin pada tabel.DescribeSelectMasuk ke konsol Lake Formation di https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.Di bawah Izin, pilih Izin data lake.

PilihIzin.

Di bawah Prinsipal, pilih pengguna dan peran IAM.

Untuk pengguna dan peran IAM, pilih

lf-data-analyst.Di bawah LF-tag atau sumber katalog, pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan LF-Tag.

Untuk Key, pilih

Confidential.Untuk Nilai, pilih

True.Untuk izin Database, pilih

Describe.Untuk izin Tabel, pilih Pilih dan Jelaskan.

PilihIzin.

-

Selanjutnya, ulangi langkah-langkah untuk memberikan izin kepada analis data untuk ekspresi LF-tag untuk.

Confidential=FalseLF-tag ini digunakan untuk menggambarkancol_tag_databasedan tabelsource_data_col_lvlsaat login dari Amazonlf-data-analystAthena.Masuk ke konsol Lake Formation di https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.Pada halaman Database, pilih database

col_tag_database.Pilih Action dan Grant.

Di bawah Prinsipal, pilih pengguna dan peran IAM.

Untuk pengguna dan peran IAM, pilih

lf-data-analyst.Pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan LF-Tag.

Untuk Key, pilih

Confidential.Untuk Nilai ¸ pilih

False.Untuk izin Database, pilih

Describe.Untuk izin Tabel, jangan pilih apa pun.

PilihIzin.

-

Selanjutnya, ulangi langkah-langkah untuk memberikan izin kepada analis data untuk ekspresi LF-tag untuk dan.

Confidential=FalseSensitive=TrueTag LF ini digunakan untuk mendeskripsikancol_tag_databasedan tabelsource_data_col_lvl(tingkat kolom) saat masuk sebagai dari Amazon Athena.lf-data-analystMasuk ke konsol Lake Formation di https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.Pada halaman Database, pilih database

col_tag_database.Pilih Action dan Grant.

Di bawah Prinsipal, pilih pengguna dan peran IAM.

Untuk pengguna dan peran IAM, pilih

lf-data-analyst.Pilih Sumber daya yang cocok dengan LF-tag.

Pilih Tambahkan LF-Tag.

Untuk Key, pilih

Confidential.Untuk Nilai ¸ pilih

False.Pilih Tambahkan LF-Tag.

Untuk Key, pilih

Sensitive.Untuk Nilai ¸ pilih

True.Untuk izin Database, pilih

Describe.Untuk izin Tabel, pilih

SelectdanDescribe.PilihIzin.

Langkah 5: Jalankan kueri di Amazon Athena untuk memverifikasi izin

Untuk langkah ini, gunakan Amazon Athena untuk menjalankan SELECT kueri terhadap dua tabel. (source_data and source_data_col_lvl) Gunakan jalur Amazon S3 sebagai lokasi hasil kueri. (s3://lf-tagbased-demo-Account-ID/athena-results/)

-

Masuk ke konsol Athena di https://console.aws.amazon.com/athena/

as. lf-data-analyst Di editor kueri Athena, pilih

tag_databasedi panel kiri.Pilih ikon opsi menu tambahan (tiga titik vertikal) di sebelah

source_datadan pilih tabel Pratinjau.Pilih Run query (Jalankan kueri).

Kueri harus memakan waktu beberapa menit untuk dijalankan. Query menampilkan semua kolom dalam output karena LF-tag dikaitkan pada tingkat database dan

source_datatabel secara otomatis mewarisiLF-tagdari database.tag_databaseJalankan kueri lain menggunakan

col_tag_databasedansource_data_col_lvl.Query kedua mengembalikan dua kolom yang ditandai sebagai

Non-ConfidentialdanSensitive.Anda juga dapat memeriksa untuk melihat perilaku kebijakan akses berbasis tag Lake Formation pada kolom yang Anda tidak memiliki hibah kebijakan. Ketika kolom untagged dipilih dari tabel,

source_data_col_lvlAthena mengembalikan kesalahan. Misalnya, Anda dapat menjalankan kueri berikut untuk memilih kolom yang tidak ditandai:geolocationidSELECT geolocationid FROM "col_tag_database"."source_data_col_lvl" limit 10;

Langkah 6: Bersihkan AWS sumber daya

Untuk mencegah biaya yang tidak diinginkan ke Anda Akun AWS, Anda dapat menghapus AWS sumber daya yang Anda gunakan untuk tutorial ini.

-

Masuk ke konsol Lake Formation sebagai

lf-data-engineerdan hapus databasetag_databasedancol_tag_database. -

Selanjutnya, masuk sebagai

lf-data-stewarddan bersihkan semua Izin LF-Tag, Izin Data, dan Izin Lokasi Data yang diberikan di atas yang diberikan dan.lf-data-engineerlf-data-analyst. -

Masuk ke konsol Amazon S3 sebagai pemilik akun menggunakan kredenal IAM yang Anda gunakan untuk menyebarkan tumpukan. CloudFormation

-

Hapus ember berikut:

lf-tagbased-demo-accesslogs-

acct-idlf-tagbased-demo-

acct-id

-

Masuk ke CloudFormation konsol di https://console.aws.amazon.com/cloudformation

, dan hapus tumpukan yang Anda buat. Tunggu status tumpukan berubah menjadi DELETE_COMPLETE.