Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan akses lintas akun ke Amazon Keyspaces menggunakan titik akhir VPC di VPC bersama

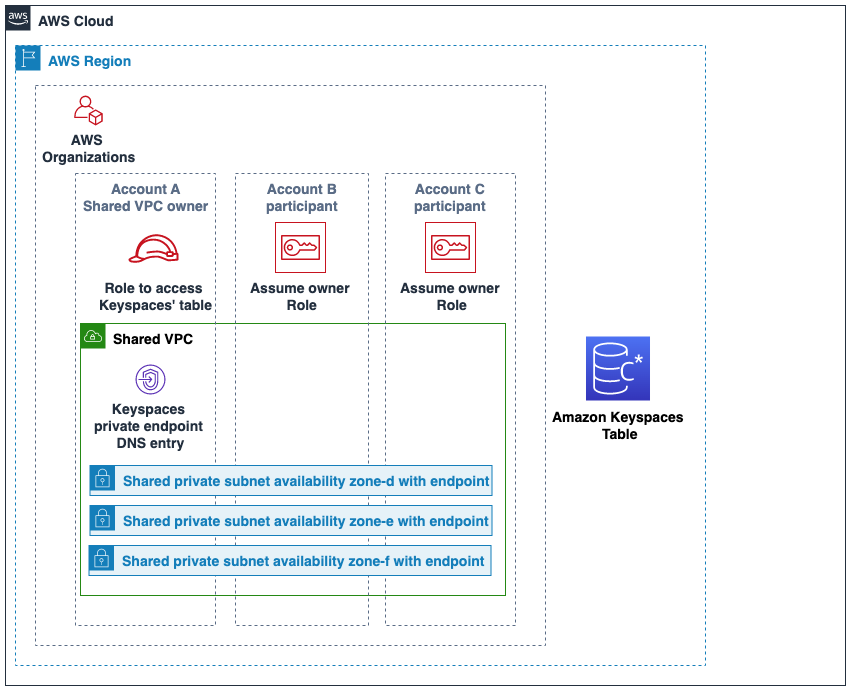

Anda dapat membuat sumber daya yang berbeda Akun AWS untuk memisahkan dari aplikasi. Misalnya, Anda dapat membuat satu akun untuk tabel Amazon Keyspaces, akun berbeda untuk aplikasi di lingkungan pengembangan, dan akun lain untuk aplikasi di lingkungan produksi. Topik ini memandu Anda melalui langkah-langkah konfigurasi yang diperlukan untuk menyiapkan akses lintas akun untuk Amazon Keyspaces menggunakan titik akhir VPC antarmuka dalam VPC bersama.

Untuk langkah-langkah mendetail cara mengonfigurasi titik akhir VPC untuk Amazon Keyspaces, lihat. Langkah 3: Buat titik akhir VPC untuk Amazon Keyspaces

Dalam contoh ini kami menggunakan tiga akun berikut dalam VPC bersama:

Account A:111111111111— Akun ini berisi infrastruktur, termasuk titik akhir VPC, subnet VPC, dan tabel Amazon Keyspaces.Account B:222222222222— Akun ini berisi aplikasi di lingkungan pengembangan yang perlu terhubung ke tabel Amazon Keyspaces di.Account A:111111111111Account C:333333333333— Akun ini berisi aplikasi di lingkungan produksi yang perlu terhubung ke tabel Amazon Keyspaces di.Account A:111111111111

Account A:111111111111adalah akun yang berisi sumber daya (tabel Amazon Keyspaces) yang Account B:222222222222 dan Account C:333333333333 perlu diakses, begitu juga akun Account A:111111111111 yang dipercaya. Account B:222222222222dan Account C:333333333333 merupakan akun dengan prinsipal yang memerlukan akses ke sumber daya (tabel Amazon Keyspaces) diAccount A:111111111111, jadi Account B:222222222222 dan Account C:333333333333 merupakan akun tepercaya. Akun tepercaya memberikan izin ke akun tepercaya dengan membagikan peran IAM. Prosedur berikut menguraikan langkah-langkah konfigurasi yang diperlukan dalamAccount A:111111111111.

Konfigurasi untuk Account A:111111111111

Gunakan AWS Resource Access Manager untuk membuat berbagi sumber daya untuk subnet dan berbagi subnet pribadi dengan

Account B:222222222222dan.Account C:333333333333Account B:222222222222dan sekarangAccount C:333333333333dapat melihat dan membuat sumber daya di subnet yang telah dibagikan dengan mereka.Buat titik akhir VPC pribadi Amazon Keyspaces yang didukung oleh. AWS PrivateLink Ini membuat beberapa titik akhir di seluruh subnet bersama dan entri DNS untuk titik akhir layanan Amazon Keyspaces.

Buat ruang kunci dan tabel Amazon Keyspaces.

Buat peran IAM

Account A:111111111111yang memiliki akses penuh ke tabel Amazon Keyspaces, baca akses ke tabel sistem Amazon Keyspaces, dan mampu mendeskripsikan resource Amazon EC2 VPC seperti yang ditunjukkan pada contoh kebijakan berikut.{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Konfigurasikan kebijakan kepercayaan untuk peran IAM

Account A:111111111111sehinggaAccount B:222222222222danAccount C:333333333333dapat mengambil peran sebagai akun tepercaya. Seperti yang ditunjukkan dalam contoh berikut.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Untuk informasi selengkapnya tentang kebijakan IAM lintas akun, lihat Kebijakan lintas akun di Panduan Pengguna IAM.

Konfigurasi di Account B:222222222222 dan Account C:333333333333

Di

Account B:222222222222danAccount C:333333333333, buat peran baru dan lampirkan kebijakan berikut yang memungkinkan prinsipal untuk mengambil peran bersama yang dibuatAccount A:111111111111.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Mengizinkan prinsipal untuk mengambil peran bersama diimplementasikan menggunakan

AssumeRoleAPI dari AWS Security Token Service (AWS STS). Untuk informasi selengkapnya, lihat Menyediakan akses ke pengguna IAM di pengguna lain Akun AWS yang Anda miliki di Panduan Pengguna IAM.Di

Account B:222222222222danAccount C:333333333333, Anda dapat membuat aplikasi yang menggunakan plugin SIGV4 otentikasi, yang memungkinkan aplikasi untuk mengambil peran bersama untuk terhubung ke tabel Amazon Keyspaces yang terletak di melalui titik akhir VPCAccount A:111111111111di VPC bersama. Untuk informasi selengkapnya tentang plugin SIGV4 otentikasi, lihatBuat kredensi untuk akses terprogram ke Amazon Keyspaces . Untuk informasi selengkapnya tentang cara mengonfigurasi aplikasi agar berperan di AWS akun lain, lihat Otentikasi dan akses di Panduan Referensi Alat AWS SDKs dan Alat.