Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengonfigurasi akses lintas akun ke Amazon Keyspaces tanpa VPC bersama

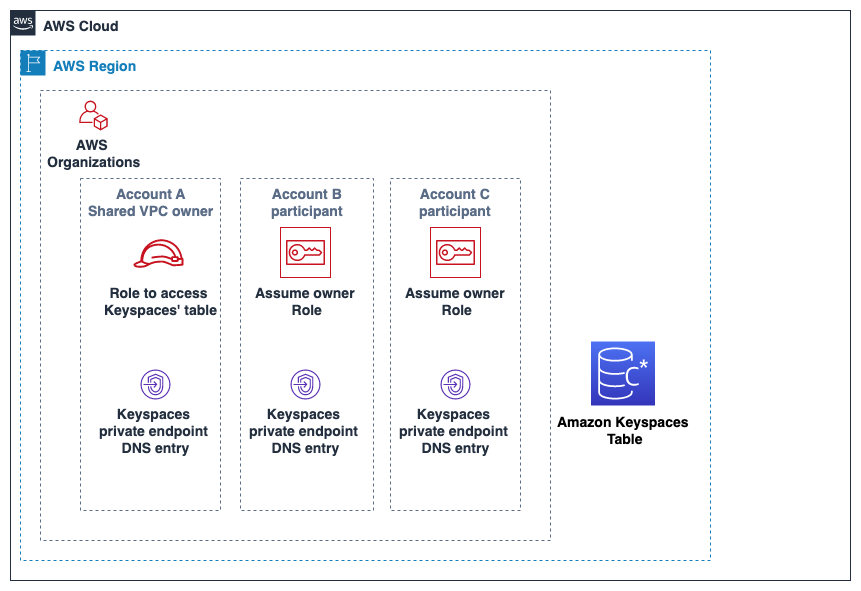

Jika tabel Amazon Keyspaces dan titik akhir VPC pribadi dimiliki oleh akun yang berbeda tetapi tidak berbagi VPC, aplikasi masih dapat menghubungkan lintas akun menggunakan titik akhir VPC. Karena akun tidak berbagi titik akhir VPC,, Account A:111111111111Account B:222222222222, dan Account C:333333333333 memerlukan titik akhir VPC mereka sendiri. Untuk driver klien Cassandra, Amazon Keyspaces muncul seperti satu node, bukan cluster multi-node. Setelah koneksi, driver klien mencapai server DNS yang mengembalikan salah satu titik akhir yang tersedia di VPC akun.

Anda juga dapat mengakses tabel Amazon Keyspaces di berbagai akun tanpa titik akhir VPC bersama dengan menggunakan titik akhir publik atau menerapkan titik akhir VPC pribadi di setiap akun. Saat tidak menggunakan VPC bersama, setiap akun memerlukan titik akhir VPC-nya sendiri. Dalam contoh iniAccount A:111111111111,Account B:222222222222, dan Account C:333333333333 memerlukan titik akhir VPC mereka sendiri untuk mengakses tabel di. Account A:111111111111 Saat menggunakan titik akhir VPC dalam konfigurasi ini, Amazon Keyspaces muncul sebagai cluster node tunggal ke driver klien Cassandra, bukan cluster multi-node. Setelah koneksi, driver klien mencapai server DNS yang mengembalikan salah satu titik akhir yang tersedia di VPC akun. Tetapi driver klien tidak dapat mengakses system.peers tabel untuk menemukan titik akhir tambahan. Karena ada lebih sedikit host yang tersedia, pengemudi membuat lebih sedikit koneksi. Untuk menyesuaikan ini, tingkatkan pengaturan kumpulan koneksi driver dengan faktor tiga.

Account A:111111111111adalah akun yang berisi sumber daya (tabel Amazon Keyspaces) yang Account B:222222222222 dan Account C:333333333333 perlu diakses, begitu juga akun Account A:111111111111 yang dipercaya. Account B:222222222222dan Account C:333333333333 merupakan akun dengan prinsipal yang memerlukan akses ke sumber daya (tabel Amazon Keyspaces) diAccount A:111111111111, jadi Account B:222222222222 dan Account C:333333333333 merupakan akun tepercaya. Akun tepercaya memberikan izin ke akun tepercaya dengan membagikan peran IAM. Prosedur berikut menguraikan langkah-langkah konfigurasi yang diperlukan dalamAccount A:111111111111.

Konfigurasi untuk Account A:111111111111

Buat keyspace Amazon Keyspaces dan tabel di.

Account A:111111111111Buat peran IAM

Account A:111111111111yang memiliki akses penuh ke tabel Amazon Keyspaces dan baca akses ke tabel sistem Amazon Keyspaces.{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":[ "cassandra:Select", "cassandra:Modify" ], "Resource":[ "arn:aws:cassandra:us-east-1:111111111111:/keyspace/mykeyspace/table/mytable", "arn:aws:cassandra:us-east-1:111111111111:/keyspace/system*" ] } ] }Konfigurasikan kebijakan kepercayaan untuk peran IAM

Account A:111111111111sehingga prinsipal masukAccount B:222222222222danAccount C:333333333333dapat menganggap peran tersebut sebagai akun tepercaya. Seperti yang ditunjukkan dalam contoh berikut.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Untuk informasi selengkapnya tentang kebijakan IAM lintas akun, lihat Kebijakan lintas akun di Panduan Pengguna IAM.

Konfigurasikan titik akhir VPC

Account A:111111111111dan lampirkan izin ke titik akhir yang memungkinkan peran dariAccount B:222222222222danAccount C:333333333333untuk mengambil peran dalam menggunakanAccount Atitik akhir VPC. Izin ini berlaku untuk titik akhir VPC tempat mereka dilampirkan. Untuk informasi selengkapnya tentang kebijakan titik akhir VPC, lihat. Mengontrol akses ke titik akhir VPC antarmuka untuk Amazon Keyspaces{{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessfromSpecificIAMroles", "Effect": "Allow", "Action": "cassandra:*", "Resource": "*", "Principal": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] } } } ] }

Konfigurasi di Account B:222222222222 dan Account C:333333333333

Di

Account B:222222222222danAccount C:333333333333, buat peran baru dan lampirkan kebijakan berikut yang memungkinkan prinsipal untuk mengambil peran bersama yang dibuatAccount A:111111111111.{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "arn:aws:iam::111111111111:role/keyspaces_access" } }Mengizinkan prinsipal untuk mengambil peran bersama diimplementasikan menggunakan

AssumeRoleAPI dari AWS Security Token Service (AWS STS). Untuk informasi selengkapnya, lihat Menyediakan akses ke pengguna IAM di pengguna lain Akun AWS yang Anda miliki di Panduan Pengguna IAM.Di

Account B:222222222222danAccount C:333333333333, Anda dapat membuat aplikasi yang menggunakan plugin SIGV4 otentikasi, yang memungkinkan aplikasi untuk mengambil peran bersama untuk terhubung ke tabel Amazon Keyspaces yang terletak di.Account A:111111111111Untuk informasi selengkapnya tentang plugin SIGV4 otentikasi, lihatBuat kredensi untuk akses terprogram ke Amazon Keyspaces . Untuk informasi selengkapnya tentang cara mengonfigurasi aplikasi agar berperan di AWS akun lain, lihat Otentikasi dan akses di Panduan Referensi Alat AWS SDKs dan Alat.