Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Sesuaikan kapan dan bagaimana Anda melihat hasil AWS IoT Device Defender audit

AWS IoT Device Defender audit menyediakan pemeriksaan keamanan berkala untuk mengonfirmasi AWS IoT perangkat dan sumber daya mengikuti praktik terbaik. Untuk setiap pemeriksaan, hasil audit dikategorikan sebagai patuh atau tidak sesuai, di mana ketidakpatuhan menghasilkan ikon peringatan konsol. Untuk mengurangi kebisingan dari pengulangan masalah yang diketahui, fitur penindasan temuan audit memungkinkan Anda untuk sementara membungkam pemberitahuan ketidakpatuhan ini.

Anda dapat menekan pemeriksaan audit tertentu untuk sumber daya atau akun tertentu untuk periode waktu yang telah ditentukan. Hasil pemeriksaan audit yang telah ditekan dikategorikan sebagai temuan yang ditekan, terpisah dari kategori yang sesuai dan tidak sesuai. Kategori baru ini tidak memicu alarm seperti hasil yang tidak sesuai. Ini memungkinkan Anda untuk mengurangi gangguan pemberitahuan ketidakpatuhan selama periode pemeliharaan yang diketahui atau hingga pembaruan dijadwalkan selesai.

Memulai

Bagian berikut merinci bagaimana Anda dapat menggunakan penekanan pencarian audit untuk menekan Device certificate expiring pemeriksaan di konsol dan CLI. Jika Anda ingin mengikuti salah satu demonstrasi, Anda harus terlebih dahulu membuat dua sertifikat kedaluwarsa untuk dideteksi Device Defender.

Gunakan yang berikut ini untuk membuat sertifikat Anda.

-

Membuat dan mendaftarkan sertifikat CA di Panduan AWS IoT Core Pengembang

-

Buat sertifikat klien menggunakan sertifikat CA Anda. Pada langkah 3, atur

daysparameter Anda ke1.

Jika Anda menggunakan CLI untuk membuat sertifikat Anda, masukkan perintah berikut.

openssl x509 -req \ -indevice_cert_csr_filename\ -CAroot_ca_pem_filename\ -CAkeyroot_ca_key_filename\ -CAcreateserial \ -outdevice_cert_pem_filename\ -days1-sha256

Sesuaikan temuan audit Anda di konsol

Panduan berikut menggunakan akun dengan dua sertifikat perangkat kedaluwarsa yang memicu pemeriksaan audit yang tidak sesuai. Dalam skenario ini, kami ingin menonaktifkan peringatan karena pengembang kami sedang menguji fitur baru yang akan mengatasi masalah tersebut. Kami membuat penindasan temuan audit untuk setiap sertifikat untuk menghentikan hasil audit agar tidak patuh untuk minggu depan.

-

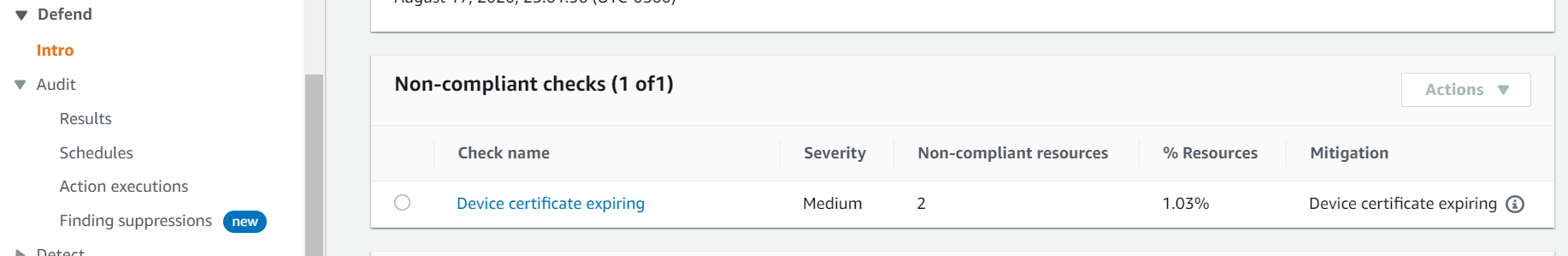

Pertama-tama kami akan menjalankan audit sesuai permintaan untuk menunjukkan bahwa pemeriksaan sertifikat perangkat yang kedaluwarsa tidak sesuai.

Dari AWS IoT konsol

, pilih Pertahankan dari bilah sisi kiri, lalu Audit, lalu Hasil. Pada halaman Hasil Audit, pilih Buat. Jendela Create a new audit terbuka. Pilih Buat.

Dari hasil audit sesuai permintaan, kita dapat melihat bahwa “Sertifikat perangkat kedaluwarsa” tidak sesuai untuk dua sumber daya.

-

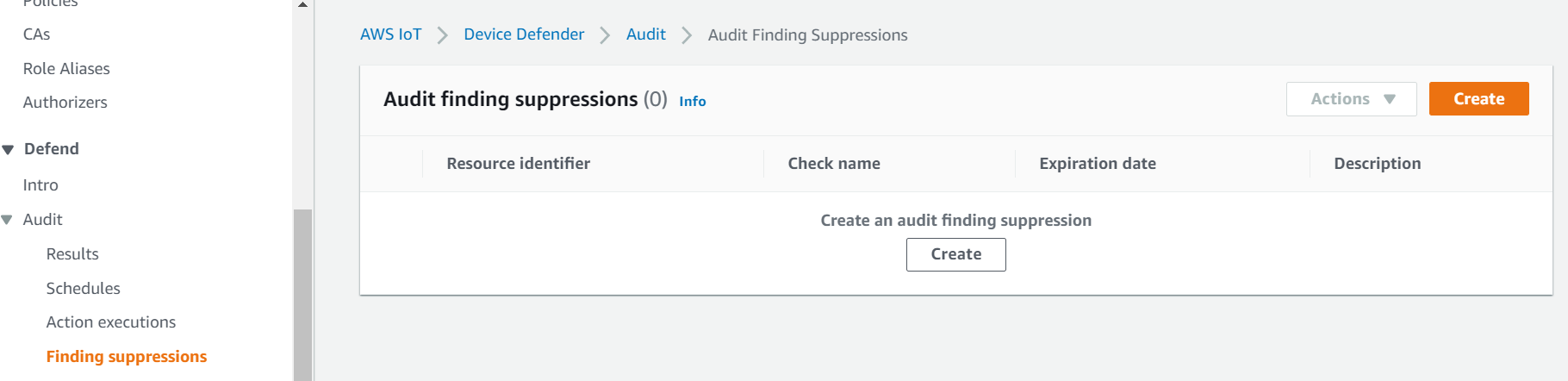

Sekarang, kami ingin menonaktifkan peringatan pemeriksaan tidak sesuai “Sertifikat perangkat kedaluwarsa” karena pengembang kami sedang menguji fitur baru yang akan memperbaiki peringatan tersebut.

Dari bilah sisi kiri di bawah Pertahankan, pilih Audit, lalu pilih Menemukan penekanan. Pada halaman Penindasan pencarian audit, pilih Buat.

-

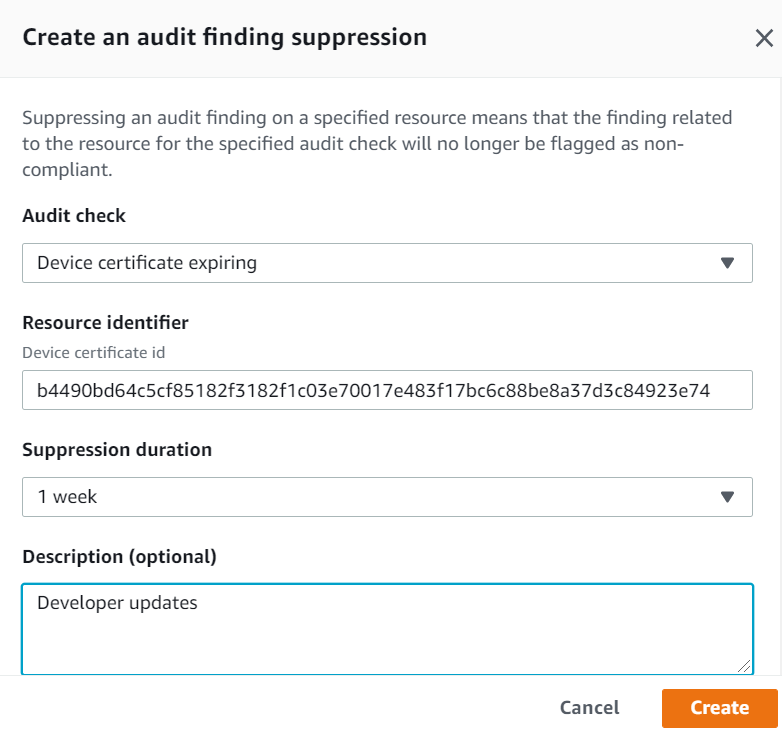

Pada jendela Create an audit finding suppression, kita perlu mengisi yang berikut ini.

-

Pemeriksaan audit: Kami memilih

Device certificate expiring, karena itu adalah pemeriksaan audit yang ingin kami tekan. -

Pengidentifikasi sumber daya: Kami memasukkan ID sertifikat perangkat dari salah satu sertifikat yang ingin kami tekan temuan audit.

-

Durasi penekanan: Kami memilih

1 week, karena itulah berapa lama kami ingin menekan pemeriksaanDevice certificate expiringaudit. -

Deskripsi (opsional): Kami menambahkan catatan yang menjelaskan mengapa kami menekan temuan audit ini.

Setelah kami mengisi bidang, pilih Buat. Kami melihat spanduk sukses setelah penindasan temuan audit telah dibuat.

-

-

Kami telah menekan temuan audit untuk salah satu sertifikat dan sekarang kami perlu menekan temuan audit untuk sertifikat kedua. Kita bisa menggunakan metode penekanan yang sama yang kita gunakan pada langkah 3, tetapi kita akan menggunakan metode yang berbeda untuk tujuan demonstrasi.

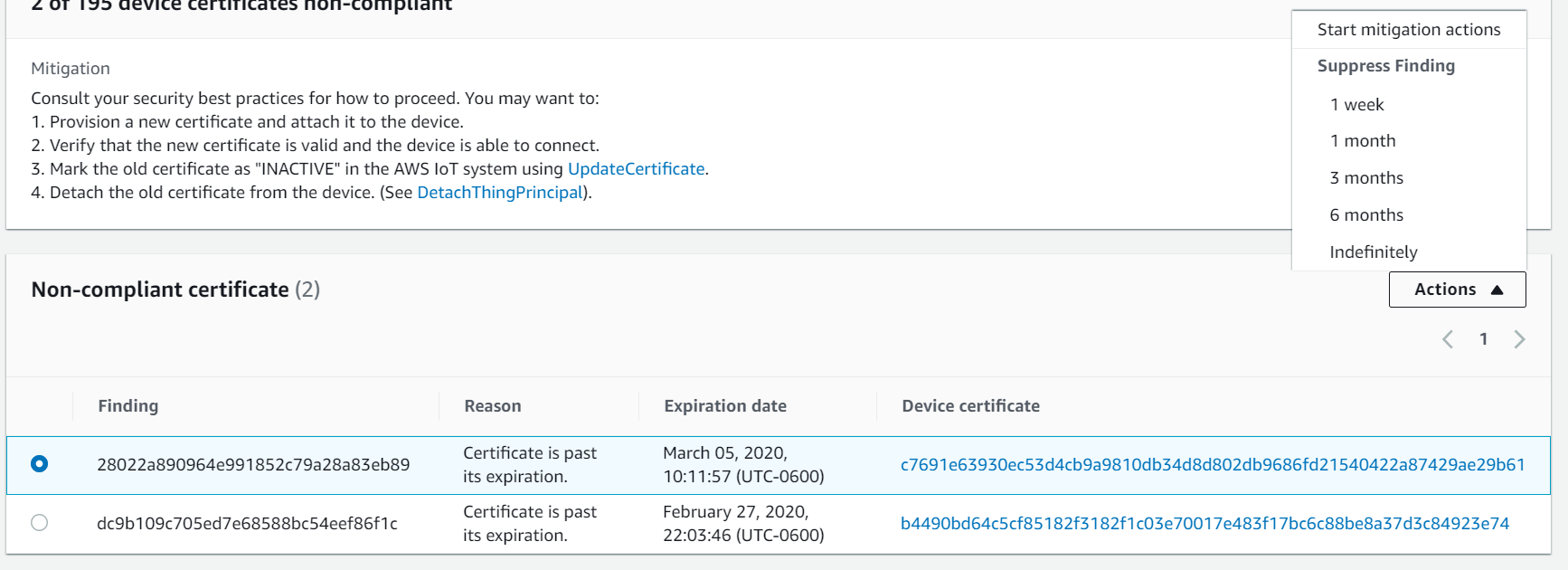

Dari bilah sisi kiri di bawah Pertahankan, pilih Audit, lalu pilih Hasil. Pada halaman hasil Audit, pilih audit dengan sumber daya yang tidak sesuai. Kemudian, pilih sumber daya di bawah Pemeriksaan yang tidak sesuai. Dalam kasus kami, kami memilih “Sertifikat perangkat kedaluwarsa”.

-

Pada halaman kedaluwarsa sertifikat perangkat, di bawah Kebijakan yang tidak sesuai, pilih tombol opsi di sebelah temuan yang perlu ditekan. Selanjutnya, pilih menu tarik-turun Tindakan, lalu pilih durasi yang ingin Anda temukan untuk ditekan. Dalam kasus kami, kami memilih

1 weekseperti yang kami lakukan untuk sertifikat lainnya. Pada jendela Konfirmasi penekanan, pilih Aktifkan penekanan.

Kami melihat spanduk sukses setelah penindasan temuan audit telah dibuat. Sekarang, kedua temuan audit telah ditekan selama 1 minggu sementara pengembang kami mengerjakan solusi untuk mengatasi peringatan tersebut.

Sesuaikan temuan audit Anda di CLI

Panduan berikut menggunakan akun dengan sertifikat perangkat kedaluwarsa yang memicu pemeriksaan audit yang tidak sesuai. Dalam skenario ini, kami ingin menonaktifkan peringatan karena pengembang kami sedang menguji fitur baru yang akan mengatasi masalah tersebut. Kami membuat penindasan temuan audit untuk sertifikat untuk menghentikan hasil audit agar tidak patuh untuk minggu depan.

Kami menggunakan perintah CLI berikut.

-

Gunakan perintah berikut untuk mengaktifkan audit.

aws iot update-account-audit-configuration \ --audit-check-configurations "{\"DEVICE_CERTIFICATE_EXPIRING_CHECK\":{\"enabled\":true}}"Output:

Tidak ada.

-

Gunakan perintah berikut untuk menjalankan audit sesuai permintaan yang menargetkan pemeriksaan

DEVICE_CERTIFICATE_EXPIRING_CHECKaudit.aws iot start-on-demand-audit-task \ --target-check-namesDEVICE_CERTIFICATE_EXPIRING_CHECKOutput:

{ "taskId": "787ed873b69cb4d6cdbae6ddd06996c5" } -

Gunakan describe-account-audit-configurationperintah untuk menggambarkan konfigurasi audit. Kami ingin mengonfirmasi bahwa kami telah mengaktifkan pemeriksaan audit

DEVICE_CERTIFICATE_EXPIRING_CHECK.aws iot describe-account-audit-configurationOutput:

{ "roleArn": "arn:aws:iam::<accountid>:role/service-role/project", "auditNotificationTargetConfigurations": { "SNS": { "targetArn": "arn:aws:sns:us-east-1:<accountid>:project_sns", "roleArn": "arn:aws:iam::<accountid>:role/service-role/project", "enabled": true } }, "auditCheckConfigurations": { "AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK": { "enabled": false }, "CA_CERTIFICATE_EXPIRING_CHECK": { "enabled": false }, "CA_CERTIFICATE_KEY_QUALITY_CHECK": { "enabled": false }, "CONFLICTING_CLIENT_IDS_CHECK": { "enabled": false }, "DEVICE_CERTIFICATE_EXPIRING_CHECK": { "enabled": true }, "DEVICE_CERTIFICATE_KEY_QUALITY_CHECK": { "enabled": false }, "DEVICE_CERTIFICATE_SHARED_CHECK": { "enabled": false }, "IOT_POLICY_OVERLY_PERMISSIVE_CHECK": { "enabled": true }, "IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK": { "enabled": false }, "IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK": { "enabled": false }, "LOGGING_DISABLED_CHECK": { "enabled": false }, "REVOKED_CA_CERTIFICATE_STILL_ACTIVE_CHECK": { "enabled": false }, "REVOKED_DEVICE_CERTIFICATE_STILL_ACTIVE_CHECK": { "enabled": false }, "UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK": { "enabled": false } } }DEVICE_CERTIFICATE_EXPIRING_CHECKharus memiliki nilaitrue. -

Gunakan list-audit-taskperintah untuk mengidentifikasi tugas audit yang diselesaikan.

aws iot list-audit-tasks \ --task-status "COMPLETED" \ --start-time2020-07-31\ --end-time2020-08-01Output:

{ "tasks": [ { "taskId": "787ed873b69cb4d6cdbae6ddd06996c5", "taskStatus": "COMPLETED", "taskType": "SCHEDULED_AUDIT_TASK" } ] }Audit

taskIdyang Anda jalankan pada langkah 1 harus memilikitaskStatusaCOMPLETED. -

Gunakan describe-audit-taskperintah untuk mendapatkan detail tentang audit yang telah selesai menggunakan

taskIdoutput dari langkah sebelumnya. Perintah ini mencantumkan detail tentang audit Anda.aws iot describe-audit-task \ --task-id "787ed873b69cb4d6cdbae6ddd06996c5"Output:

{ "taskStatus": "COMPLETED", "taskType": "SCHEDULED_AUDIT_TASK", "taskStartTime": 1596168096.157, "taskStatistics": { "totalChecks": 1, "inProgressChecks": 0, "waitingForDataCollectionChecks": 0, "compliantChecks": 0, "nonCompliantChecks": 1, "failedChecks": 0, "canceledChecks": 0 }, "scheduledAuditName": "AWSIoTDeviceDefenderDailyAudit", "auditDetails": { "DEVICE_CERTIFICATE_EXPIRING_CHECK": { "checkRunStatus": "COMPLETED_NON_COMPLIANT", "checkCompliant": false, "totalResourcesCount": 195, "nonCompliantResourcesCount": 2 } } } -

Gunakan list-audit-findingsperintah untuk menemukan ID sertifikat yang tidak sesuai sehingga kami dapat menangguhkan peringatan audit untuk sumber daya ini.

aws iot list-audit-findings \ --start-time2020-07-31\ --end-time2020-08-01Output:

{ "findings": [ { "findingId": "296ccd39f806bf9d8f8de20d0ceb33a1", "taskId": "787ed873b69cb4d6cdbae6ddd06996c5", "checkName": "DEVICE_CERTIFICATE_EXPIRING_CHECK", "taskStartTime": 1596168096.157, "findingTime": 1596168096.651, "severity": "MEDIUM", "nonCompliantResource": { "resourceType": "DEVICE_CERTIFICATE", "resourceIdentifier": { "deviceCertificateId": "b4490<shortened>" }, "additionalInfo": { "EXPIRATION_TIME": "1582862626000" } }, "reasonForNonCompliance": "Certificate is past its expiration.", "reasonForNonComplianceCode": "CERTIFICATE_PAST_EXPIRATION", "isSuppressed": false }, { "findingId": "37ecb79b7afb53deb328ec78e647631c", "taskId": "787ed873b69cb4d6cdbae6ddd06996c5", "checkName": "DEVICE_CERTIFICATE_EXPIRING_CHECK", "taskStartTime": 1596168096.157, "findingTime": 1596168096.651, "severity": "MEDIUM", "nonCompliantResource": { "resourceType": "DEVICE_CERTIFICATE", "resourceIdentifier": { "deviceCertificateId": "c7691<shortened>" }, "additionalInfo": { "EXPIRATION_TIME": "1583424717000" } }, "reasonForNonCompliance": "Certificate is past its expiration.", "reasonForNonComplianceCode": "CERTIFICATE_PAST_EXPIRATION", "isSuppressed": false } ] } -

Gunakan create-audit-suppressionperintah untuk menekan pemberitahuan untuk pemeriksaan

DEVICE_CERTIFICATE_EXPIRING_CHECKaudit untuk sertifikat perangkat dengan idc7691e<shortened>2020-08-20.aws iot create-audit-suppression \ --check-name DEVICE_CERTIFICATE_EXPIRING_CHECK \ --resource-identifier deviceCertificateId="c7691e<shortened>" \ --no-suppress-indefinitely \ --expiration-date2020-08-20 -

Gunakan list-audit-suppressionperintah untuk mengonfirmasi pengaturan penekanan audit dan mendapatkan detail tentang penindasan.

aws iot list-audit-suppressionsOutput:

{ "suppressions": [ { "checkName": "DEVICE_CERTIFICATE_EXPIRING_CHECK", "resourceIdentifier": { "deviceCertificateId": "c7691e<shortened>" }, "expirationDate": 1597881600.0, "suppressIndefinitely": false } ] } -

update-audit-suppressionPerintah ini dapat digunakan untuk memperbarui penekanan temuan audit. Contoh di bawah ini memperbarui

expiration-dateke08/21/20.aws iot update-audit-suppression \ --check-name DEVICE_CERTIFICATE_EXPIRING_CHECK \ --resource-identifier deviceCertificateId=c7691e<shortened> \ --no-suppress-indefinitely \ --expiration-date2020-08-21 -

delete-audit-suppressionPerintah ini dapat digunakan untuk menghapus penekanan temuan audit.

aws iot delete-audit-suppression \ --check-name DEVICE_CERTIFICATE_EXPIRING_CHECK \ --resource-identifier deviceCertificateId="c7691e<shortened>"Untuk mengonfirmasi penghapusan, gunakan perintah. list-audit-suppressions

aws iot list-audit-suppressionsOutput:

{ "suppressions": [] }

Dalam tutorial ini, kami menunjukkan kepada Anda cara menekan Device certificate expiring cek di konsol dan CLI. Untuk informasi selengkapnya tentang penekanan pencarian audit, lihat Penindasan temuan audit