Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Hubungkan server game yang Amazon GameLift Servers di-host ke AWS sumber daya lain

Saat membuat build server game untuk penyebaran di Amazon GameLift Servers armada, Anda mungkin ingin aplikasi di build game Anda berkomunikasi secara langsung dan aman dengan AWS sumber daya lain yang Anda miliki. Karena Amazon GameLift Servers mengelola armada hosting game Anda, Anda harus memberikan akses Amazon GameLift Servers terbatas ke sumber daya dan layanan ini.

Beberapa contoh skenario meliputi:

-

Gunakan CloudWatch agen Amazon untuk mengumpulkan metrik, log, dan jejak dari armada terkelola dan EC2 armada Anywhere.

-

Kirim data log instance ke Amazon CloudWatch Logs.

-

Dapatkan file game yang disimpan di bucket Amazon Simple Storage Service (Amazon S3).

-

Membaca dan menulis data game (seperti mode permainan atau inventaris) yang disimpan dalam database Amazon DynamoDB atau layanan penyimpanan data lainnya.

-

Kirim sinyal langsung ke instance menggunakan Amazon Simple Queue Service (Amazon SQS).

-

Akses sumber daya khusus yang digunakan dan dijalankan di Amazon Elastic Compute Cloud (Amazon EC2).

Amazon GameLift Serversmendukung metode ini untuk membangun akses:

Akses AWS sumber daya dengan peran IAM

Gunakan peran IAM untuk menentukan siapa yang dapat mengakses sumber daya Anda dan menetapkan batasan pada akses tersebut. Pihak tepercaya dapat “mengambil” peran dan mendapatkan kredensil keamanan sementara yang memberi wewenang kepada mereka untuk berinteraksi dengan sumber daya. Ketika para pihak membuat permintaan API yang terkait dengan sumber daya, mereka harus menyertakan kredensialnya.

Untuk mengatur akses yang dikendalikan oleh peran IAM, lakukan tugas-tugas berikut:

Buat peran IAM

Pada langkah ini, Anda membuat peran IAM, dengan serangkaian izin untuk mengontrol akses ke AWS sumber daya Anda dan kebijakan kepercayaan yang memberikan Amazon GameLift Servers hak untuk menggunakan izin peran tersebut.

Untuk petunjuk tentang cara mengatur peran IAM, lihatMenyiapkan peran layanan IAM untuk Amazon GameLift Servers. Saat membuat kebijakan izin, pilih layanan, sumber daya, dan tindakan tertentu yang perlu dikerjakan oleh aplikasi Anda. Sebagai praktik terbaik, batasi ruang lingkup izin sebanyak mungkin.

Setelah Anda membuat peran, perhatikan nama sumber daya Amazon (ARN) peran tersebut. Anda membutuhkan peran ARN selama pembuatan armada.

Memodifikasi aplikasi untuk memperoleh kredensil

Pada langkah ini, Anda mengonfigurasi aplikasi Anda untuk memperoleh kredensil keamanan untuk peran IAM dan menggunakannya saat berinteraksi dengan sumber daya Anda. AWS Lihat tabel berikut untuk menentukan cara memodifikasi aplikasi Anda berdasarkan (1) jenis aplikasi, dan (2) versi SDK server yang digunakan game Anda untuk berkomunikasiAmazon GameLift Servers.

| Aplikasi server game | Aplikasi lainnya | |

|---|---|---|

|

Menggunakan server SDK versi 5.x |

Panggil metode SDK server |

Tambahkan kode ke aplikasi untuk menarik kredensil dari file bersama pada instance armada. |

|

Menggunakan server SDK versi 4 atau sebelumnya |

Panggil AWS Security Token Service (AWS STS) |

Panggil AWS Security Token Service (AWS STS) |

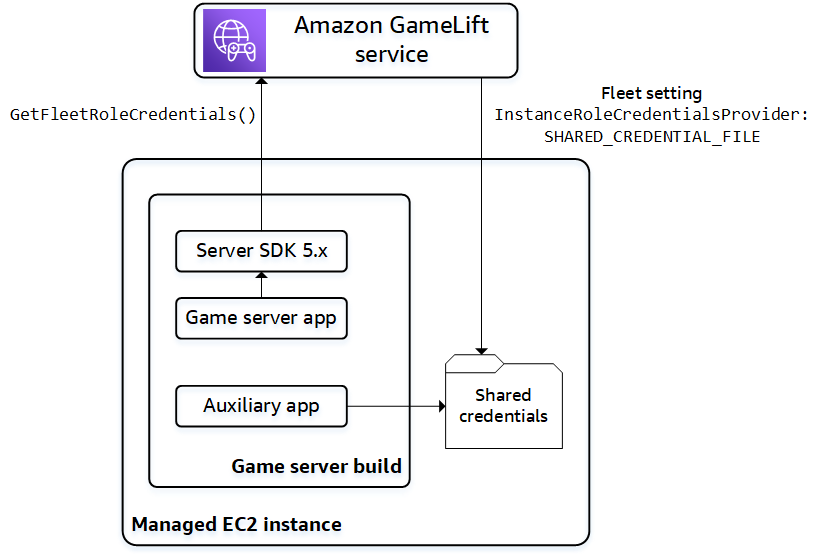

Untuk game yang terintegrasi dengan server SDK 5.x, diagram ini menggambarkan bagaimana aplikasi dalam build game yang Anda gunakan dapat memperoleh kredensil untuk peran IAM.

Dalam kode server game Anda, yang seharusnya sudah terintegrasi dengan Amazon GameLift Servers server SDK 5.x, panggil GetFleetRoleCredentials (C++) (C#) (Unreal) (Go) untuk mengambil satu set kredensi sementara. Saat kredensialnya kedaluwarsa, Anda dapat menyegarkannya dengan panggilan lain. GetFleetRoleCredentials

Untuk aplikasi non-server yang digunakan dengan build server game menggunakan server SDK 5.x, tambahkan kode untuk mendapatkan dan menggunakan kredensil yang disimpan dalam file bersama. Amazon GameLift Serversmenghasilkan profil kredensil untuk setiap instance armada. Kredensialnya tersedia untuk digunakan oleh semua aplikasi pada instance. Amazon GameLift Serversterus menyegarkan kredensil sementara.

Anda harus mengonfigurasi armada untuk menghasilkan file kredensi bersama pada pembuatan armada.

Di setiap aplikasi yang perlu menggunakan file kredensi bersama, tentukan lokasi file dan nama profil, sebagai berikut:

Windows:

[credentials] shared_credential_profile= "FleetRoleCredentials" shared_credential_file= "C:\\Credentials\\credentials"

Linux:

[credentials] shared_credential_profile= "FleetRoleCredentials" shared_credential_file= "/local/credentials/credentials"

Contoh: Siapkan CloudWatch agen untuk mengumpulkan metrik untuk instance Amazon GameLift Servers armada

Jika Anda ingin menggunakan CloudWatch agen Amazon untuk mengumpulkan metrik, log, dan jejak dari Amazon GameLift Servers armada Anda, gunakan metode ini untuk mengotorisasi agen agar memancarkan data ke akun Anda. Dalam skenario ini, ambil langkah-langkah berikut:

-

Ambil atau tulis

config.jsonfile CloudWatch agen. -

Perbarui

common-config.tomlfile untuk agen untuk mengidentifikasi nama file kredensional dan nama profil, seperti dijelaskan di atas. -

Siapkan skrip instalasi build server game Anda untuk menginstal dan memulai CloudWatch agen.

Tambahkan kode ke aplikasi Anda untuk mengambil peran IAM dan mendapatkan kredensil untuk berinteraksi dengan sumber daya Anda. AWS Setiap aplikasi yang berjalan pada instance Amazon GameLift Servers armada dengan server SDK 4 atau sebelumnya dapat mengambil peran IAM.

Dalam kode aplikasi, sebelum mengakses AWS sumber daya, aplikasi harus memanggil operasi AssumeRole API AWS Security Token Service (AWS STS) dan menentukan peran ARN. Operasi ini mengembalikan satu set kredensi sementara yang mengotorisasi aplikasi untuk mengakses sumber daya. AWS Untuk informasi selengkapnya, lihat Menggunakan kredensil sementara dengan AWS sumber daya di Panduan Pengguna IAM.

Kaitkan armada dengan peran IAM

Setelah Anda membuat peran IAM dan memperbarui aplikasi di build server game Anda untuk mendapatkan dan menggunakan kredenal akses, Anda dapat menerapkan armada. Saat Anda mengonfigurasi armada baru, atur parameter berikut:

InstanceRoleArn— Atur parameter ini ke ARN dari peran IAM.

InstanceRoleCredentialsProvider— Untuk meminta Amazon GameLift Servers untuk menghasilkan file kredensi bersama untuk setiap instance armada, setel parameter ini ke.

SHARED_CREDENTIAL_FILE

Anda harus menetapkan nilai-nilai ini ketika Anda membuat armada. Mereka tidak dapat diperbarui nanti.

Akses AWS sumber daya dengan VPC peering

Anda dapat menggunakan peering Amazon Virtual Private Cloud (Amazon VPC) untuk berkomunikasi antara aplikasi yang berjalan pada Amazon GameLift Servers instans dan sumber daya lain. AWS VPC adalah jaringan pribadi virtual yang Anda tentukan yang mencakup serangkaian sumber daya yang dikelola melalui Anda. Akun AWS Setiap Amazon GameLift Servers armada memiliki VPC sendiri. Dengan VPC peering, Anda dapat membuat koneksi jaringan langsung antara VPC untuk armada Anda dan sumber daya lainnya. AWS

Amazon GameLift Serversmerampingkan proses pengaturan koneksi peering VPC untuk server game Anda. Ini menangani permintaan peering, update tabel rute, dan mengkonfigurasi connection yang diperlukan. Untuk petunjuk tentang cara mengatur peering VPC untuk server game Anda, lihat. Siapkan VPC peering untuk Amazon GameLift Servers