Bantu tingkatkan halaman ini

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Untuk berkontribusi pada panduan pengguna ini, pilih Edit halaman ini pada GitHub tautan yang terletak di panel kanan setiap halaman.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Penyiapan prasyarat untuk node hybrid

Untuk menggunakan Amazon EKS Hybrid Nodes, Anda harus memiliki konektivitas pribadi dari lingkungan lokal ke/dari AWS, server bare metal atau mesin virtual dengan sistem operasi yang didukung, dan aktivasi hybrid AWS IAM Roles Anywhere atau AWS Systems Manager (SSM) yang dikonfigurasi. Anda bertanggung jawab untuk mengelola prasyarat ini di seluruh siklus hidup node hybrid.

-

Konektivitas jaringan hybrid dari lingkungan lokal Anda ke/dari AWS

-

Infrastruktur dalam bentuk mesin fisik atau virtual

-

Sistem operasi yang kompatibel dengan node hybrid

-

Penyedia kredensi IAM lokal dikonfigurasi

Konektivitas jaringan hybrid

Komunikasi antara bidang kontrol Amazon EKS dan node hybrid dirutekan melalui VPC dan subnet yang Anda lewati selama pembuatan cluster, yang dibangun di atas mekanisme yang ada

Untuk pengalaman yang optimal, kami menyarankan Anda memiliki konektivitas jaringan yang andal minimal 100 Mbps dan latensi pulang-pergi maksimum 200 ms untuk koneksi node hibrida ke Wilayah. AWS Ini adalah panduan umum yang mengakomodasi sebagian besar kasus penggunaan tetapi bukan persyaratan yang ketat. Persyaratan bandwidth dan latensi dapat bervariasi tergantung pada jumlah node hibrida dan karakteristik beban kerja Anda, seperti ukuran gambar aplikasi, elastisitas aplikasi, konfigurasi pemantauan dan logging, dan dependensi aplikasi untuk mengakses data yang disimpan di layanan lain. AWS Kami menyarankan Anda menguji dengan aplikasi dan lingkungan Anda sendiri sebelum menerapkan ke produksi untuk memvalidasi bahwa pengaturan jaringan Anda memenuhi persyaratan untuk beban kerja Anda.

Konfigurasi jaringan lokal

Anda harus mengaktifkan akses jaringan masuk dari bidang kontrol Amazon EKS ke lingkungan lokal agar bidang kontrol Amazon EKS dapat berkomunikasi dengan node hibrid yang kubelet berjalan dan secara opsional dengan webhook yang berjalan di node hybrid Anda. Selain itu, Anda harus mengaktifkan akses jaringan keluar untuk node hybrid dan komponen yang berjalan di dalamnya untuk berkomunikasi dengan bidang kontrol Amazon EKS. Anda dapat mengonfigurasi komunikasi ini agar tetap sepenuhnya pribadi dengan AWS Direct Connect, AWS Site-to-Site VPN, atau koneksi VPN Anda sendiri.

Rentang Classless Inter-Domain Routing (CIDR) yang Anda gunakan untuk node lokal dan jaringan pod harus menggunakan rentang alamat RFC-1918. IPv4 Router lokal Anda harus dikonfigurasi dengan rute ke node lokal dan pod opsional. Lihat Konfigurasi jaringan lokal untuk informasi selengkapnya tentang persyaratan jaringan lokal, termasuk daftar lengkap port dan protokol yang diperlukan yang harus diaktifkan di firewall dan lingkungan lokal.

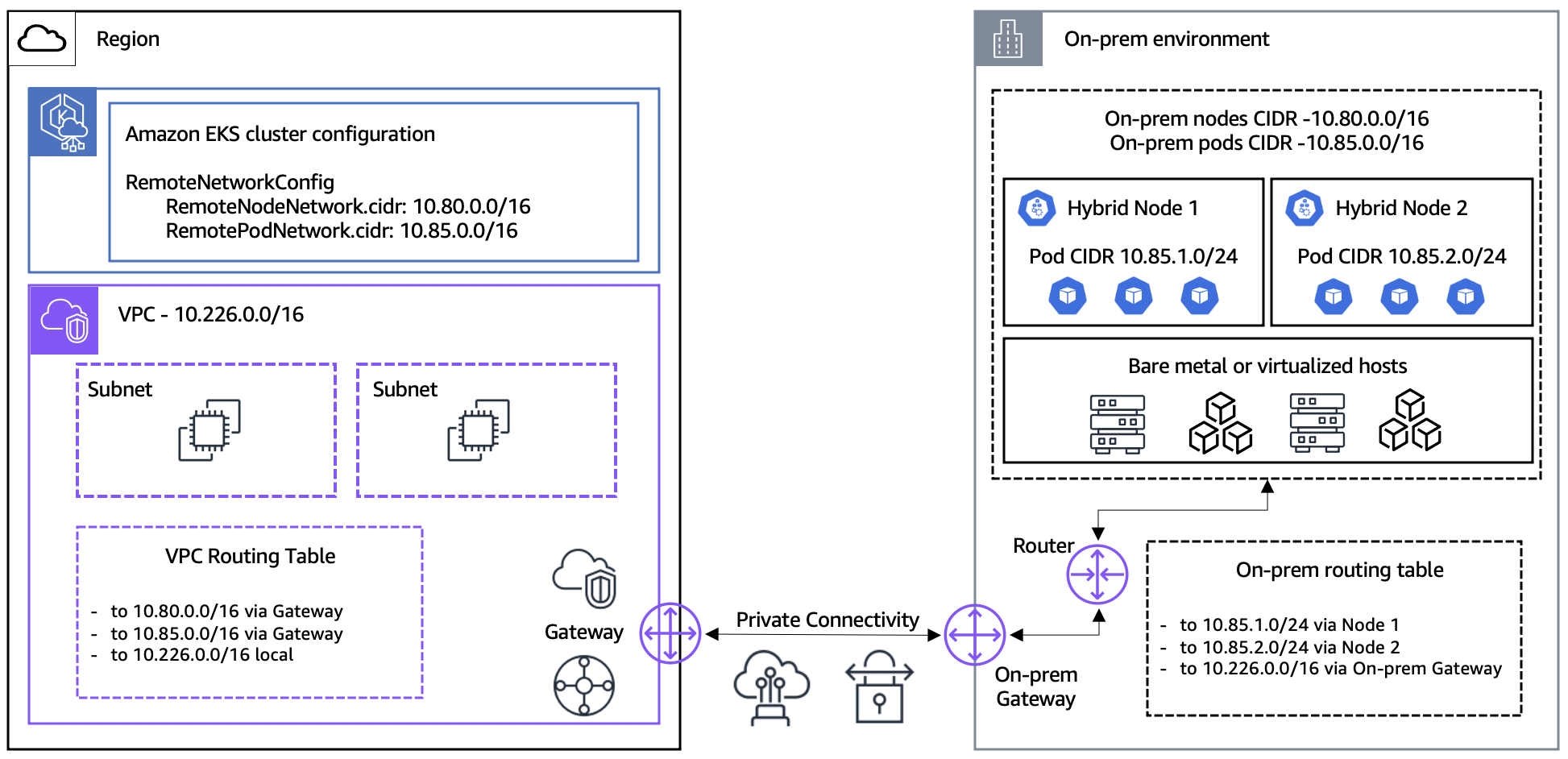

Konfigurasi kluster EKS

Untuk meminimalkan latensi, sebaiknya Anda membuat klaster Amazon EKS di AWS Wilayah yang paling dekat dengan lingkungan lokal atau edge Anda. Anda meneruskan node dan pod lokal CIDRs selama pembuatan klaster Amazon EKS melalui dua bidang API: RemoteNodeNetwork danRemotePodNetwork. Anda mungkin perlu berdiskusi dengan tim jaringan lokal untuk mengidentifikasi node dan pod lokal. CIDRs Node CIDR dialokasikan dari jaringan lokal Anda dan pod CIDR dialokasikan dari Container Network Interface (CNI) yang Anda gunakan jika Anda menggunakan jaringan overlay untuk CNI Anda. Cilium dan Calico menggunakan jaringan overlay secara default.

Node dan pod lokal yang CIDRs Anda konfigurasikan melalui RemotePodNetwork bidang RemoteNodeNetwork dan digunakan untuk mengonfigurasi bidang kontrol Amazon EKS untuk merutekan lalu lintas melalui VPC Anda ke dan pod kubelet yang berjalan pada node hibrid Anda. Node dan pod lokal Anda CIDRs tidak dapat saling tumpang tindih, CIDR VPC yang Anda lewati selama pembuatan klaster, atau konfigurasi layanan IPv4 untuk klaster Amazon EKS Anda. Selain itu, Pod CIDRs harus unik untuk setiap kluster EKS sehingga router lokal Anda dapat merutekan lalu lintas.

Kami menyarankan Anda menggunakan akses endpoint publik atau pribadi untuk endpoint server API Amazon EKS Kubernetes. Jika Anda memilih “Publik dan Pribadi”, endpoint server API Amazon EKS Kubernetes akan selalu menyelesaikan ke publik IPs untuk node hybrid yang berjalan di luar VPC Anda, yang dapat mencegah node hybrid Anda bergabung dengan cluster. Saat Anda menggunakan akses titik akhir publik, titik akhir server API Kubernetes diselesaikan ke publik IPs dan komunikasi dari node hibrida ke bidang kontrol Amazon EKS akan dirutekan melalui internet. Ketika Anda memilih akses endpoint pribadi, titik akhir server Kubernetes API diselesaikan menjadi pribadi IPs dan komunikasi dari node hibrida ke bidang kontrol Amazon EKS akan dirutekan melalui tautan konektivitas pribadi Anda, dalam banyak kasus Direct Connect atau VPN. AWS AWS Site-to-Site

Konfigurasi VPC

Anda harus mengonfigurasi VPC yang Anda lewati selama pembuatan klaster Amazon EKS dengan rute dalam tabel peruteannya untuk node lokal dan jaringan pod opsional dengan gateway pribadi virtual (VGW) atau gateway transit (TGW) sebagai target. Contoh ditunjukkan di bawah ini. Ganti REMOTE_NODE_CIDR dan REMOTE_POD_CIDR dengan nilai untuk jaringan lokal Anda.

| Tujuan | Target | Deskripsi |

|---|---|---|

|

10.226.0.0/16 |

lokal |

Lalu lintas lokal ke rute VPC dalam VPC |

|

REMOTE_NODE_CIDR |

tgw-abcdef123456 |

Node CIDR on-prem, rute lalu lintas ke TGW |

|

REMODE_POD_CIDR |

tgw-abcdef123456 |

Pod CIDR on-prem, rute lalu lintas ke TGW |

Konfigurasi grup keamanan

Saat Anda membuat klaster, Amazon EKS membuat grup keamanan yang diberi namaeks-cluster-sg-<cluster-name>-<uniqueID>. Anda tidak dapat mengubah aturan masuk Grup Keamanan Cluster ini tetapi Anda dapat membatasi aturan keluar. Anda harus menambahkan grup keamanan tambahan ke klaster Anda untuk mengaktifkan kubelet dan webhook opsional yang berjalan pada node hybrid Anda untuk menghubungi control plane Amazon EKS. Aturan masuk yang diperlukan untuk grup keamanan tambahan ini ditunjukkan di bawah ini. Ganti REMOTE_NODE_CIDR dan REMOTE_POD_CIDR dengan nilai untuk jaringan lokal Anda.

| Nama | ID aturan grup keamanan | Versi IP | Jenis | Protokol | Rentang port | Sumber |

|---|---|---|---|---|---|---|

|

Node on-prem masuk |

sgr-abcdef123456 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_NODE_CIDR |

|

Pod masuk di prem |

sgr-abcdef654321 |

IPv4 |

HTTPS |

TCP |

443 |

REMOTE_POD_CIDR |

Infrastruktur

Anda harus memiliki server bare metal atau mesin virtual yang tersedia untuk digunakan sebagai node hybrid. Node hybrid bersifat agnostik terhadap infrastruktur yang mendasarinya dan mendukung arsitektur x86 dan ARM. Amazon EKS Hybrid Nodes mengikuti pendekatan “bawa infrastruktur Anda sendiri”, di mana Anda bertanggung jawab untuk menyediakan dan mengelola server bare metal atau mesin virtual yang Anda gunakan untuk node hybrid. Meskipun tidak ada persyaratan sumber daya minimum yang ketat, kami menyarankan Anda menggunakan host dengan setidaknya 1 vCPU dan 1GiB RAM untuk node hybrid.

Sistem operasi

Bottlerocket, Amazon Linux 2023 AL2 (023), Ubuntu, dan RHEL divalidasi secara berkelanjutan untuk digunakan sebagai sistem operasi node untuk node hibrida. Bottlerocket didukung oleh di lingkungan AWS VMware vSphere saja. AL2023 tidak tercakup oleh AWS Support Plans saat dijalankan di luar Amazon EC2. AL2023 hanya dapat digunakan di lingkungan virtual lokal, lihat Panduan Pengguna Amazon Linux 2023 untuk informasi selengkapnya. AWS mendukung integrasi node hybrid dengan sistem operasi Ubuntu dan RHEL tetapi tidak memberikan dukungan untuk sistem operasi itu sendiri.

Anda bertanggung jawab atas penyediaan dan manajemen sistem operasi. Saat Anda menguji node hybrid untuk pertama kalinya, paling mudah menjalankan Amazon EKS Hybrid Nodes CLI (nodeadm) pada host yang sudah disediakan. Untuk penerapan produksi, kami menyarankan Anda menyertakan nodeadm gambar sistem operasi emas Anda yang dikonfigurasikan untuk dijalankan sebagai layanan systemd untuk secara otomatis bergabung dengan host ke kluster Amazon EKS saat startup host.

Penyedia kredensi IAM lokal

Amazon EKS Hybrid Nodes menggunakan kredenal IAM sementara yang disediakan oleh aktivasi hybrid AWS SSM atau AWS Peran IAM Anywhere untuk mengautentikasi dengan kluster Amazon EKS. Anda harus menggunakan aktivasi hibrida AWS SSM atau Peran AWS IAM Di Mana Saja dengan Amazon EKS Hybrid Nodes CLI (). nodeadm Kami menyarankan Anda menggunakan aktivasi hibrida AWS SSM jika Anda tidak memiliki Infrastruktur Kunci Publik (PKI) dengan Otoritas Sertifikat (CA) dan sertifikat untuk lingkungan lokal Anda. Jika Anda memiliki PKI dan sertifikat yang ada di lokasi, gunakan Peran AWS IAM Di Mana Saja.

Mirip dengan node IAM role simpul Amazon EKS for yang berjalan di Amazon EC2, Anda akan membuat Peran IAM Node Hybrid dengan izin yang diperlukan untuk menggabungkan node hybrid ke kluster Amazon EKS. Jika Anda menggunakan Peran AWS IAM Di Mana Saja, konfigurasikan kebijakan kepercayaan yang memungkinkan AWS IAM Roles Anywhere untuk mengambil Peran IAM Node Hybrid dan mengonfigurasi profil IAM Roles Anywhere Anda dengan Peran AWS IAM Node Hybrid sebagai peran yang dapat diasumsikan. Jika Anda menggunakan AWS SSM, konfigurasikan kebijakan kepercayaan yang memungkinkan AWS SSM untuk mengasumsikan Peran IAM Node Hybrid dan buat aktivasi hibrida dengan Peran IAM Node Hybrid. Lihat Siapkan kredensil untuk node hybrid cara membuat Peran IAM Node Hybrid dengan izin yang diperlukan.