Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Hasil kueri terkelola

Dengan hasil kueri terkelola, Anda dapat menjalankan kueri SQL tanpa menyediakan bucket Amazon S3 untuk penyimpanan hasil kueri. Ini menyelamatkan Anda dari keharusan menyediakan, mengelola, mengontrol akses ke, dan membersihkan bucket S3 Anda sendiri. Untuk memulai, buat workgroup baru atau edit workgroup yang sudah ada. Di bawah Konfigurasi hasil kueri, pilih Athena yang dikelola.

Fitur utama

-

Menyederhanakan alur kerja Anda dengan menghapus persyaratan untuk memilih lokasi bucket S3 sebelum Anda menjalankan kueri.

-

Tidak ada biaya tambahan untuk menggunakan hasil kueri terkelola dan penghapusan otomatis hasil kueri mengurangi overhead administrasi dan kebutuhan akan proses pembersihan bucket S3 yang terpisah.

-

Mudah untuk memulai: kelompok kerja baru dan yang sudah ada sebelumnya dapat dengan mudah dikonfigurasi untuk menggunakan hasil kueri terkelola. Anda dapat memiliki campuran hasil kueri terkelola Athena dan yang dikelola pelanggan di akun Anda AWS .

-

Izin IAM yang disederhanakan dengan akses untuk membaca hasil

GetQueryResultsdanGetQueryResultsStreamterkait dengan kelompok kerja individu. -

Hasil kueri secara otomatis dienkripsi dengan pilihan kunci AWS milik Anda atau kunci milik pelanggan.

Pertimbangan dan batasan

-

Akses ke hasil kueri dikelola di tingkat workgroup di Athena. Untuk ini, Anda memerlukan izin eksplisit untuk

GetQueryResultsdan tindakanGetQueryResultsStreamIAM pada workgroup tertentu.GetQueryResultsTindakan menentukan siapa yang dapat mengambil hasil kueri yang telah selesai dalam format paginasi, sementaraGetQueryResultsStreamtindakan menentukan siapa yang dapat mengalirkan hasil kueri yang telah selesai (biasanya digunakan oleh driver Athena). Anda tidak dapat mengunduh file hasil kueri yang lebih besar dari 200 MB dari konsol. Gunakan

UNLOADpernyataan untuk menulis hasil yang lebih besar dari 200 MB ke lokasi yang dapat Anda unduh secara terpisah.-

Fitur hasil kueri terkelola tidak mendukung penggunaan kembali hasil Kueri.

-

Hasil kueri tersedia selama 24 jam. Hasil kueri disimpan tanpa biaya kepada Anda selama periode ini. Setelah periode ini, hasil kueri dihapus secara otomatis.

Membuat atau mengedit grup kerja dengan hasil kueri terkelola

Untuk membuat grup kerja atau memperbarui grup kerja yang ada dengan hasil kueri terkelola dari konsol:

-

Buka konsol Athena di https://console.aws.amazon.com/athena/

. Dari navigasi kiri, pilih Workgroups.

Pilih Buat Workgroup untuk membuat workgroup baru atau mengedit workgroup yang ada dari daftar.

-

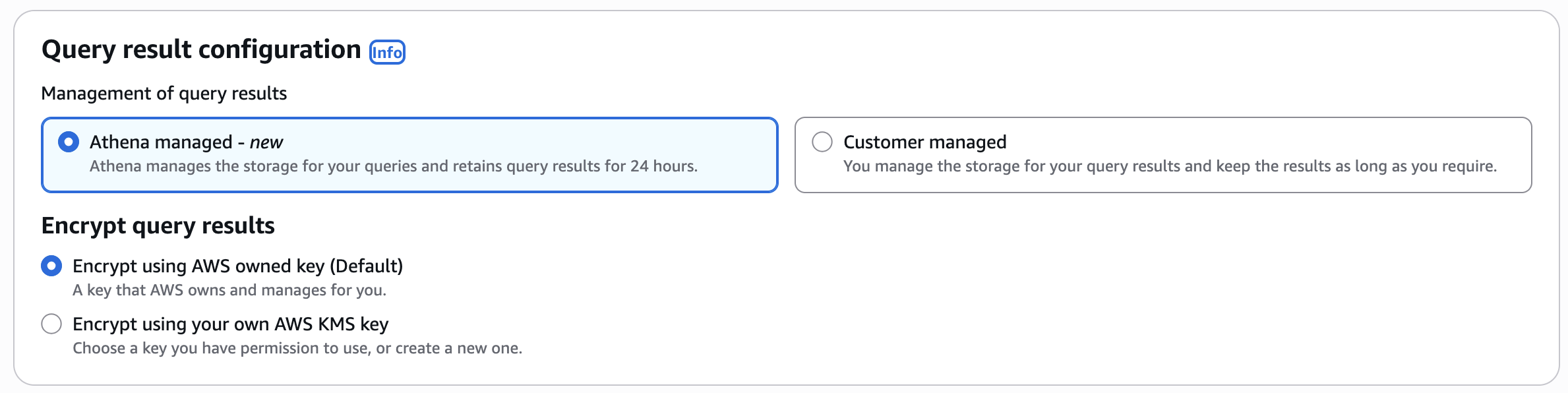

Di bawah Konfigurasi hasil kueri, pilih Athena yang dikelola.

-

Untuk hasil kueri Enkripsi, pilih opsi enkripsi yang Anda inginkan. Untuk informasi selengkapnya, lihat Pilih enkripsi hasil kueri.

-

Isi semua detail lain yang diperlukan dan pilih Simpan perubahan.

Pilih enkripsi hasil kueri

Ada dua opsi untuk konfigurasi enkripsi:

-

Enkripsi menggunakan kunci yang AWS dimiliki — Ini adalah opsi default saat Anda menggunakan hasil kueri terkelola. Pilih opsi ini jika Anda ingin hasil kueri dienkripsi oleh kunci yang AWS dimiliki.

-

Enkripsi menggunakan kunci yang dikelola pelanggan — Pilih opsi ini jika Anda ingin mengenkripsi dan mendekripsi hasil kueri dengan kunci yang dikelola pelanggan. Untuk menggunakan kunci yang dikelola pelanggan, tambahkan layanan Athena di elemen Utama bagian kebijakan utama. Untuk informasi selengkapnya, lihat Menyiapkan kebijakan AWS KMS kunci untuk hasil kueri terkelola. Agar berhasil menjalankan kueri, pengguna yang menjalankan kueri memerlukan izin untuk mengakses kunci. AWS KMS

Menyiapkan kebijakan AWS KMS kunci untuk hasil kueri terkelola

PrincipalBagian pada kebijakan kunci menentukan siapa yang dapat menggunakan kunci ini. Fitur hasil kueri terkelola memperkenalkan prinsipal encryption.athena.amazonaws.com yang harus Anda tentukan di Principal bagian. Prinsipal layanan ini khusus untuk mengakses kunci yang tidak dimiliki oleh Athena. Anda juga harus menambahkankms:Decrypt,kms:GenerateDataKey, dan kms:DescribeKey tindakan ke kebijakan utama yang Anda gunakan untuk mengakses hasil terkelola. Ketiga tindakan ini adalah tindakan minimum yang diizinkan.

Hasil kueri terkelola menggunakan ARN workgroup Anda untuk konteks enkripsi. Karena Principal bagian ini adalah AWS layanan, Anda juga perlu menambahkan aws:sourceArn dan aws:sourceAccount ke kondisi kebijakan utama. Contoh berikut menunjukkan kebijakan AWS KMS kunci yang memiliki izin minimum pada satu grup kerja.

{ "Sid": "Allow athena service principal to use the key", "Effect": "Allow", "Principal": { "Service": "encryption.athena.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-east-1:{account-id}:key/{key-id}", "Condition": { "ArnLike": { "kms:EncryptionContext:aws:athena:arn": "arn:aws:athena:us-east-1:{account-id}:workgroup/{workgroup-name}", "aws:SourceArn": "arn:aws:athena:us-east-1:{account-id}:workgroup/{workgroup-name}" }, "StringEquals": { "aws:SourceAccount": "{account-id}" } }

Contoh kebijakan AWS KMS kunci berikut memungkinkan semua kelompok kerja dalam akun yang sama account-id untuk menggunakan AWS KMS kunci yang sama.

{ "Sid": "Allow athena service principal to use the key", "Effect": "Allow", "Principal": { "Service": "encryption.athena.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-east-1:account-id:key/{key-id}", "Condition": { "ArnLike": { "kms:EncryptionContext:aws:athena:arn": "arn:aws:athena:us-east-1:account-id:workgroup/*", "aws:SourceArn": "arn:aws:athena:us-east-1:account-id:workgroup/*" }, "StringEquals": { "aws:SourceAccount": "account-id" } } }

Selain izin Athena dan Amazon S3, Anda juga harus mendapatkan izin untuk melakukan dan bertindak. kms:GenerateDataKey kms:Decrypt Untuk informasi selengkapnya, lihat Izin untuk data terenkripsi di Amazon S3.

Untuk informasi selengkapnya tentang enkripsi hasil kueri terkelola, lihatEnkripsi hasil kueri terkelola.