Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Persyaratan

Pastikan Anda telah memenuhi persyaratan berikut sebelum menggabungkan instans DB RDS for SQL Server ke domain AD yang dikelola sendiri.

Topik

Konfigurasikan AD on-premise Anda

Pastikan bahwa Anda memiliki Microsoft AD on-premise atau yang dikelola sendiri lainnya tempat Anda dapat menggabungkan instans Amazon RDS for SQL Server. AD on-premise Anda harus memiliki konfigurasi berikut:

-

Jika Anda memiliki situs AD yang ditentukan, pastikan subnet di VPC yang terkait dengan instans RDS untuk SQL Server DB ditentukan di situs AD Anda. Konfirmasikan bahwa tidak ada konflik antara subnet di VPC Anda dan subnet di situs AD Anda yang lain.

-

Pengontrol domain AD Anda memiliki tingkat fungsional domain Windows Server 2008 R2 atau lebih tinggi.

-

Nama domain AD Anda tidak dapat menggunakan format Domain Label Tunggal (SLD). RDS for SQL Server tidak mendukung domain SLD.

-

Nama domain yang memenuhi syarat penuh (FQDN) untuk iklan Anda tidak boleh melebihi 47 karakter.

Konfigurasikan konektivitas jaringan Anda

Pastikan bahwa Anda telah memenuhi konfigurasi jaringan berikut:

-

Konfigurasikan konektivitas antara VPC Amazon tempat Anda ingin membuat instans RDS untuk SQL Server DB dan AD yang dikelola sendiri. Anda dapat mengatur konektivitas menggunakan AWS Direct Connect, AWS VPN, VPC peering, atau Transit Gateway AWS .

-

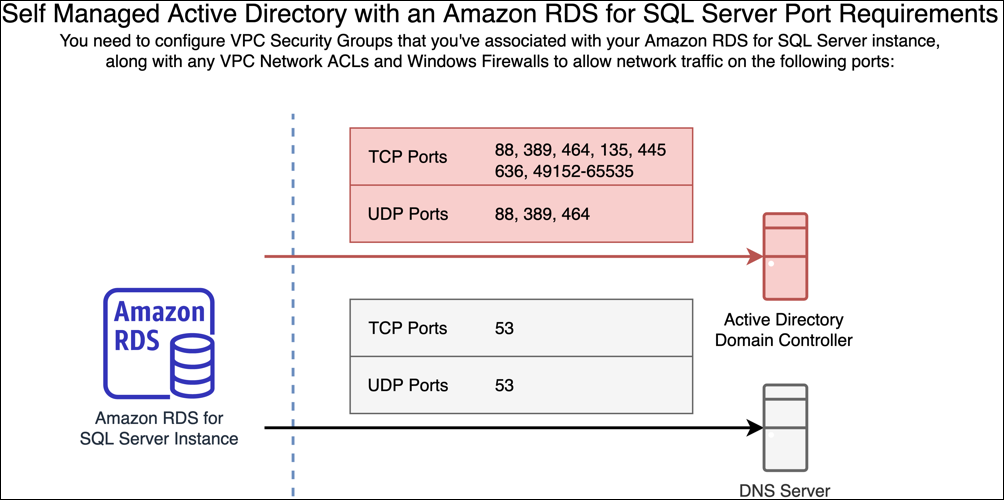

Untuk grup keamanan VPC, grup keamanan default untuk Amazon VPC default Anda sudah ditambahkan ke instans DB RDS for SQL Server Anda di konsol. Pastikan bahwa grup keamanan dan jaringan VPC ACLs untuk subnet tempat Anda membuat instans RDS untuk SQL Server DB memungkinkan lalu lintas pada port dan arah yang ditunjukkan pada diagram berikut.

Tabel berikut mengidentifikasi peran masing-masing port.

Protokol Port Peran TCP/UDP 53 Sistem Nama Domain (DNS) TCP/UDP 88 Autentikasi Kerberos TCP/UDP 464 Ubah/Atur kata sandi TCP/UDP 389 Protokol Akses Direktori Ringan (LDAP) TCP 135 Lingkungan Komputasi Terdistribusi/Pemeta Titik Akhir (DCE/EPMAP) TCP 445 Pembagian file SMB Layanan Direktori TCP 636 Protokol Akses Direktori Ringan di atas TLS/SSL (LDAPS) TCP 49152 - 65535 Port efemeral untuk RPC Umumnya, server DNS domain terletak di pengontrol domain AD. Anda tidak perlu mengonfigurasi opsi DHCP VPC yang diatur untuk menggunakan fitur ini. Untuk informasi selengkapnya, lihat Set opsi DHCP dalam Panduan Pengguna Amazon VPC.

penting

Jika Anda menggunakan jaringan VPC ACLs, Anda juga harus mengizinkan lalu lintas keluar pada port dinamis (49152-65535) dari RDS Anda untuk instans SQL Server DB. Pastikan bahwa aturan lalu lintas ini juga dicerminkan pada firewall yang berlaku untuk masing-masing pengontrol domain AD, server DNS, dan instans DB RDS for SQL Server.

Sementara grup keamanan VPC memerlukan port untuk dibuka hanya ke arah lalu lintas jaringan dimulai, sebagian besar firewall Windows dan ACLs jaringan VPC memerlukan port untuk dibuka di kedua arah.

Konfigurasikan akun layanan domain AD Anda

Pastikan bahwa Anda telah memenuhi persyaratan berikut untuk akun layanan domain AD:

-

Pastikan Anda memiliki akun layanan domain di domain AD yang dikelola sendiri dengan izin yang didelegasikan untuk bergabung dengan komputer ke domain tersebut. Akun layanan domain adalah akun pengguna di AD yang dikelola sendiri yang telah mendapatkan delegasi izin untuk melakukan tugas tertentu.

-

Akun layanan domain perlu mendapatkan delegasi izin berikut di Unit Organisasi (OU) tempat Anda menggabungkan instans DB RDS for SQL Server Anda:

Kemampuan tervalidasi untuk menulis ke nama host DNS

Kemampuan tervalidasi untuk menulis ke nama prinsipal layanan

Membuat dan menghapus objek komputer

Ini mewakili set minimum izin yang diperlukan untuk menggabungkan objek komputer ke AD yang dikelola sendiri. Untuk informasi selengkapnya, lihat Errors when attempting to join computers to a domain

dalam dokumentasi Microsoft Windows Server. -

Untuk menggunakan autentikasi Kerberos, Anda perlu memberikan Nama Utama Layanan (SPNs) dan izin DNS ke akun layanan domain AD Anda:

-

Tulis SPN: Delegasikan izin Write SPN ke akun layanan domain AD di OU di mana Anda harus bergabung dengan RDS untuk SQL Server DB instance. Izin ini berbeda dari SPN tulis yang divalidasi.

-

Izin DNS: Berikan izin berikut ke akun layanan domain AD di pengelola DNS di tingkat server untuk pengontrol domain Anda:

Daftar isi

Baca semua properti

Baca izin

-

penting

Jangan memindahkan objek komputer yang dibuat RDS for SQL Server di Unit Organisasi setelah instans DB Anda dibuat. Memindahkan objek terkait akan menyebabkan instans DB RDS for SQL Server Anda salah konfigurasi. Jika Anda perlu memindahkan objek komputer yang dibuat oleh Amazon RDS, gunakan operasi Modify DBInstance RDS API untuk memodifikasi parameter domain dengan lokasi objek komputer yang diinginkan.

Mengkonfigurasi komunikasi aman melalui LDAPS

Komunikasi melalui LDAPS direkomendasikan untuk RDS untuk query dan mengakses objek komputer serta SPNs dalam kontroler domain. Untuk menggunakan LDAP aman, gunakan sertifikat SSL yang valid pada pengontrol domain Anda yang memenuhi persyaratan untuk LDAPS aman. Jika sertifikat SSL yang valid tidak ada pada pengontrol domain, instans RDS untuk SQL Server DB default menggunakan LDAP. Untuk informasi selengkapnya tentang validitas sertifikat, lihat Persyaratan untuk sertifikat LDAPS