Ce guide décrit la nouvelle console d'administration AWS Wickr, publiée le 13 mars 2025. Pour obtenir de la documentation sur la version classique de la console d'administration AWS Wickr, consultez le Guide d'administration classique.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configurer AWS Wickr avec l'authentification unique Microsoft Entra (Azure AD)

AWS Wickr peut être configuré pour utiliser Microsoft Entra (Azure AD) comme fournisseur d'identité. Pour ce faire, suivez les procédures suivantes dans Microsoft Entra et dans la console d'administration AWS Wickr.

Avertissement

Une fois le SSO activé sur un réseau, les utilisateurs actifs seront déconnectés de Wickr et les obligeront à s'authentifier à nouveau à l'aide du fournisseur SSO.

Suivez la procédure suivante pour enregistrer AWS Wickr en tant qu'application dans Microsoft Entra.

Note

Reportez-vous à la documentation Microsoft Entra pour obtenir des captures d'écran détaillées et un dépannage. Pour plus d'informations, voir Enregistrer une application auprès de la plateforme d'identité Microsoft

-

Dans le volet de navigation, choisissez Applications, puis cliquez sur Inscriptions d'applications.

-

Sur la page Inscriptions d'applications, choisissez Enregistrer une application, puis entrez le nom de l'application.

-

Sélectionnez Comptes uniquement dans ce répertoire d'organisation (répertoire par défaut uniquement - Locataire unique).

-

Sous URI de redirection, sélectionnez Web, puis entrez l'URI de redirection disponible dans les paramètres de configuration SSO de la console d'administration AWS Wickr

-

Choisissez Register.

-

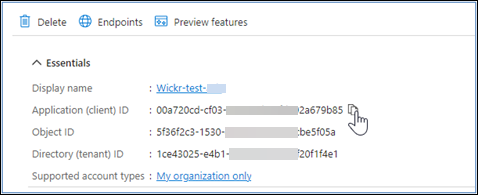

Après l'enregistrement, copy/save l'identifiant de l'application (client) est généré.

-

Sélectionnez l'onglet Endpoints pour prendre note des points suivants :

-

Point de terminaison d'autorisation Oauth 2.0 (v2) : Par exemple :

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Modifiez cette valeur pour supprimer « oauth2/ » et « authorize ». Par exemple, l'URL fixe ressemblera à ceci :

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Il sera référencé en tant qu'émetteur SSO.

-

Suivez la procédure ci-dessous pour configurer l'authentification dans Microsoft Entra.

-

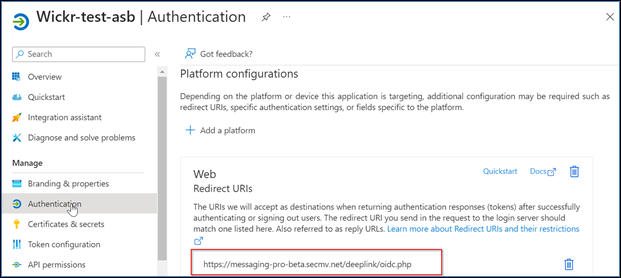

Dans le volet de navigation, choisissez Authentication.

-

Sur la page d'authentification, assurez-vous que l'URI de redirection Web est le même que celui saisi précédemment (dans Enregistrer AWS Wickr en tant qu'application).

-

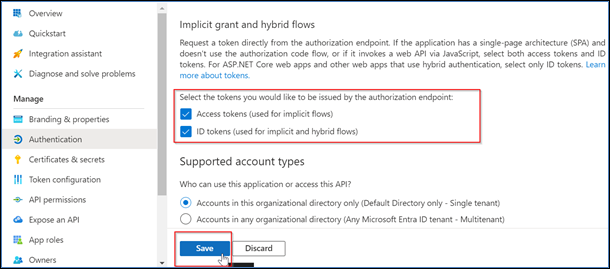

Sélectionnez les jetons d'accès utilisés pour les flux implicites et les jetons d'identification utilisés pour les flux implicites et hybrides.

-

Choisissez Enregistrer.

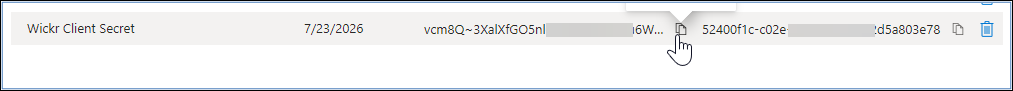

Suivez la procédure suivante pour configurer les certificats et les secrets dans Microsoft Entra.

-

Dans le volet de navigation, sélectionnez Certificates & secrets.

-

Sur la page Certificats et secrets, sélectionnez l'onglet Secrets clients.

-

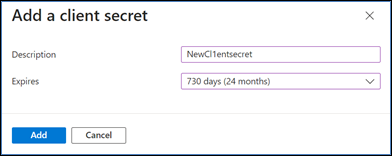

Dans l'onglet Secret client, sélectionnez Nouveau secret client.

-

Entrez une description et sélectionnez une période d'expiration pour le secret.

-

Choisissez Ajouter.

-

Une fois le certificat créé, copiez la valeur secrète du client.

Note

La valeur secrète du client (et non l'ID secret) sera requise pour le code de votre application client. Il se peut que vous ne puissiez pas afficher ou copier la valeur secrète après avoir quitté cette page. Si vous ne le copiez pas maintenant, vous devrez y retourner pour créer un nouveau secret client.

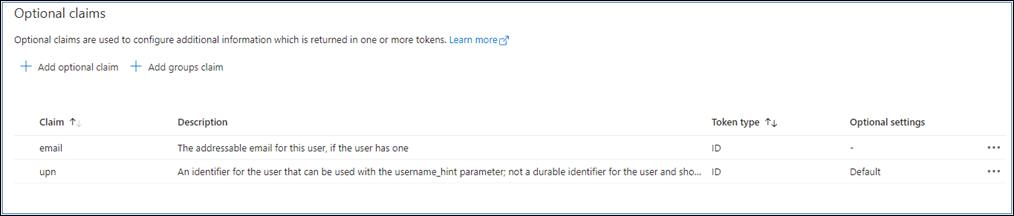

Suivez la procédure suivante pour configurer la configuration des jetons dans Microsoft Entra.

-

Dans le volet de navigation, choisissez Configuration du jeton.

-

Sur la page de configuration du jeton, choisissez Ajouter une réclamation facultative.

-

Sous Réclamations facultatives, sélectionnez le type de jeton comme identifiant.

-

Après avoir sélectionné l'identifiant, sous Réclamer, sélectionnez e-mail et UPN.

-

Choisissez Ajouter.

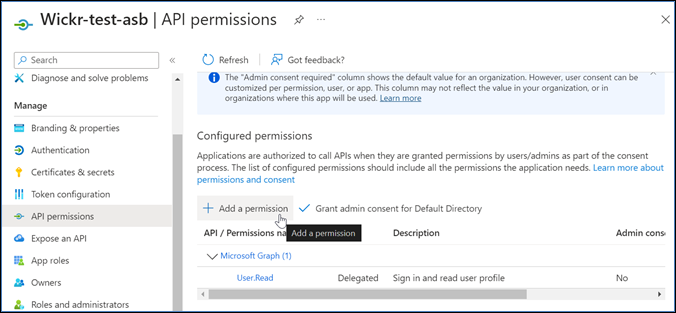

Suivez la procédure suivante pour configurer les autorisations d'API dans Microsoft Entra.

-

Dans le panneau de navigation, choisissez API permissions (Autorisations d'API).

-

Sur la page des autorisations de l'API, choisissez Ajouter une autorisation.

-

Sélectionnez Microsoft Graph, puis sélectionnez Autorisations déléguées.

-

Cochez la case pour e-mail, offline_access, openid, profile.

-

Choisissez Add permissions (Ajouter des autorisations).

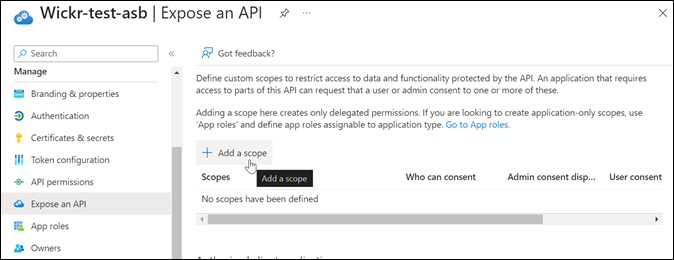

Effectuez la procédure suivante pour exposer une API pour chacun des 4 champs d'application de Microsoft Entra.

-

Dans le volet de navigation, choisissez Exposer une API.

-

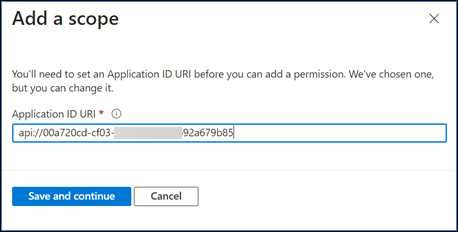

Sur la page Exposer une API, choisissez Ajouter une portée.

L'URI de l'ID de l'application doit être renseignée automatiquement, et l'ID qui suit l'URI doit correspondre à l'ID de l'application (créé dans Register AWS Wickr en tant qu'application).

-

Choisissez Save and continue (Enregistrer et continuer).

-

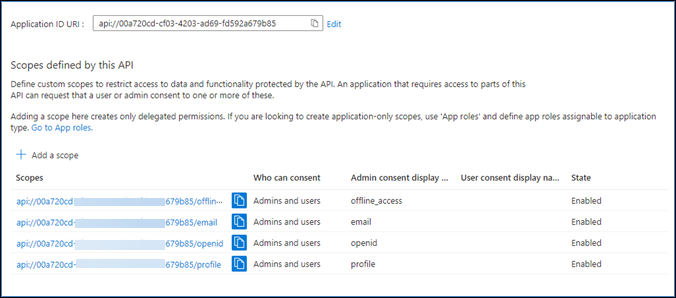

Sélectionnez le tag Admins and users, puis entrez le nom de la portée sous la forme offline_access.

-

Sélectionnez État, puis sélectionnez Activer.

-

Choisissez Ajouter une étendue.

-

Répétez les étapes 1 à 6 de cette section pour ajouter les champs d'application suivants : e-mail, openid et profile.

-

Sous Applications clientes autorisées, sélectionnez Ajouter une application client.

-

Sélectionnez les quatre étendues créées à l'étape précédente.

-

Entrez ou vérifiez l'ID de l'application (client).

-

Choisissez Add application (Ajouter une application).

Effectuez la procédure de configuration suivante dans la console AWS Wickr.

-

Ouvrez le AWS Management Console pour Wickr à l'adresse https://console.aws.amazon.com/wickr/

. -

Sur la page Réseaux, sélectionnez le nom du réseau pour accéder à ce réseau.

-

Dans le volet de navigation, choisissez Gestion des utilisateurs, puis sélectionnez Configurer l'authentification unique.

-

Entrez les informations suivantes :

-

Émetteur — Il s'agit du point de terminaison qui a été modifié précédemment (par exemple

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/). -

ID client — Il s'agit de l'ID de l'application (client) indiqué dans le volet Vue d'ensemble.

-

Secret client (facultatif) — Il s'agit du secret client indiqué dans le volet Certificats et secrets.

-

Étendue : il s'agit des noms de portée exposés dans le volet Exposer une API. Entrez email, profile, offline_access et openid.

-

Étendue du nom d'utilisateur personnalisée (facultatif) — Entrez upn.

-

Numéro d'entreprise — Il peut s'agir d'une valeur de texte unique comprenant des caractères alphanumériques et des traits de soulignement. C'est cette phrase que vos utilisateurs saisiront lorsqu'ils s'enregistreront sur de nouveaux appareils.

Les autres champs sont facultatifs.

-

-

Choisissez Suivant.

-

Vérifiez les informations dans la page Réviser et enregistrer, puis choisissez Enregistrer les modifications.

La configuration SSO est terminée. Pour vérifier, vous pouvez désormais ajouter un utilisateur à l'application dans Microsoft Entra et vous connecter avec cet utilisateur à l'aide de l'authentification unique et de l'identifiant d'entreprise.

Pour plus d'informations sur la façon d'inviter et d'intégrer des utilisateurs, consultez la section Créer et inviter des utilisateurs.

Vous trouverez ci-dessous les problèmes courants que vous pourriez rencontrer et des suggestions pour les résoudre.

-

Le test de connexion SSO échoue ou ne répond pas :

-

Assurez-vous que l'émetteur SSO est configuré comme prévu.

-

Assurez-vous que les champs obligatoires dans le SSO Configuré sont définis comme prévu.

-

-

Le test de connexion est réussi, mais l'utilisateur ne parvient pas à se connecter :

-

Assurez-vous que l'utilisateur est ajouté à l'application Wickr que vous avez enregistrée dans Microsoft Entra.

-

Assurez-vous que l'utilisateur utilise le bon identifiant d'entreprise, y compris le préfixe. Par exemple, UE1 DemoNetwork W_drqtva.

-

Le secret du client n'est peut-être pas défini correctement dans la configuration SSO d'AWS Wickr. Réinitialisez-le en créant un autre secret client dans Microsoft Entra et définissez le nouveau secret client dans la configuration SSO de Wickr.

-