Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Gestion des identités

Cette section explique comment les utilisateurs du personnel d'un annuaire d'entreprise se fédérent dans SageMaker AI Studio Comptes AWS et y accèdent. Tout d'abord, nous allons décrire brièvement comment les utilisateurs, les groupes et les rôles sont mappés, ainsi que le fonctionnement de la fédération d'utilisateurs.

Utilisateurs, groupes et rôles

Dans AWS, les autorisations relatives aux ressources sont gérées à l'aide d'utilisateurs, de groupes et de rôles. Les clients peuvent gérer leurs utilisateurs et leurs groupes via IAM ou dans un annuaire d'entreprise tel qu'Active Directory (AD), activé via un IdP externe tel qu'Okta, qui leur permet d'authentifier les utilisateurs auprès de diverses applications exécutées dans le cloud et sur site.

Comme indiqué dans la section Gestion des identités du pilier de AWS sécurité, il est recommandé de gérer les identités de vos utilisateurs dans un IdP central, car cela permet de s'intégrer facilement à vos processus RH principaux et de gérer l'accès aux utilisateurs de votre personnel.

IdPs tels qu'Okta, permettent aux utilisateurs finaux de s'authentifier auprès d'un ou de plusieurs rôles Comptes AWS et d'accéder à des rôles spécifiques à l'aide du langage de balisage SSO d'assermentation de sécurité (). SAML Les administrateurs d'IdP ont la possibilité de télécharger des rôles depuis l' Comptes AWS IdP et de les attribuer aux utilisateurs. Lorsqu'ils se connectent à AWS, les utilisateurs finaux voient apparaître un AWS écran qui affiche une liste des AWS rôles qui leur ont été assignés dans un ou plusieurs rôles Comptes AWS. Ils peuvent sélectionner le rôle à assumer pour la connexion, qui définit leurs autorisations pour la durée de cette session authentifiée.

Un groupe doit exister dans IdP pour chaque combinaison de comptes et de rôles spécifique à laquelle vous souhaitez donner accès. Vous pouvez considérer ces groupes comme des groupes AWS spécifiques à un rôle. Tout utilisateur membre de ces groupes spécifiques à un rôle se voit octroyer un droit unique : l'accès à un rôle spécifique dans un rôle spécifique Compte AWS. Toutefois, ce processus d'autorisation unique ne permet pas de gérer l'accès des utilisateurs en attribuant à chaque utilisateur des groupes de AWS rôles spécifiques. Pour simplifier l'administration, nous vous recommandons également de créer un certain nombre de groupes pour tous les groupes d'utilisateurs distincts de votre organisation qui nécessitent différents ensembles de AWS droits.

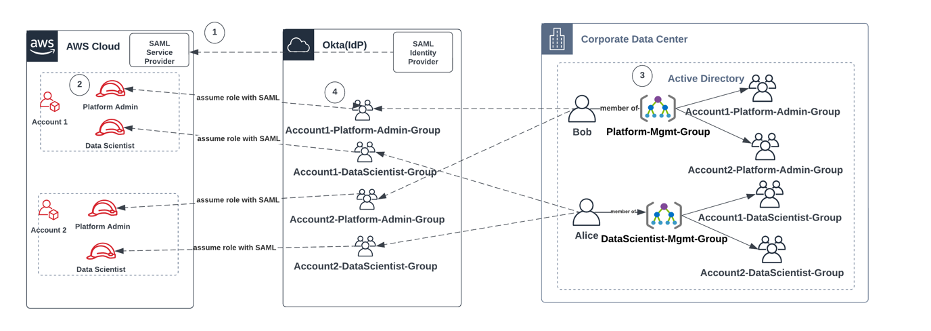

Pour illustrer la configuration centrale de l'IdP, imaginons une entreprise dotée d'une configuration AD, dans laquelle les utilisateurs et les groupes sont synchronisés avec le répertoire IdP. Dans AWS, ces groupes AD sont mappés à IAM des rôles. Les principales étapes du flux de travail sont les suivantes :

Flux de travail pour l'intégration des utilisateurs, des groupes et IAM des rôles AD

-

Dans AWS, configurez SAML l'intégration pour chacun d'entre vous Comptes AWS avec votre IdP.

-

Dans AWS, configurez des rôles dans chacun d'eux Compte AWS et synchronisez-les avec IdP.

-

Dans le système AD d'entreprise :

-

Créez un groupe AD pour chaque rôle de compte et synchronisez-le avec IdP (par exemple,

Account1-Platform-Admin-Group(alias AWS Role Group)). -

Créez un groupe de gestion à chaque niveau de personnalité (par exemple,

Platform-Mgmt-Group) et assignez des groupes de AWS rôles en tant que membres. -

Affectez des utilisateurs à ce groupe de gestion pour autoriser l'accès aux Compte AWS rôles.

-

-

Dans IdP, associez des groupes de AWS rôles (tels que

Account1-Platform-Admin-Group) à Compte AWS des rôles (tels que Platform Admin dans Account1). -

Lorsque la data scientist Alice se connecte à Idp, une interface utilisateur de l'application AWS Federation lui est présentée, avec deux options parmi lesquelles choisir : « Account 1 Data Scientist » et « Account 2 Data Scientist ».

-

Alice choisit l'option « Account 1 Data Scientist », et ils sont connectés à leur application autorisée dans AWS Account 1 (SageMaker AI Console).

Pour obtenir des instructions détaillées sur la configuration de la fédération de SAML comptes, reportez-vous à la section Comment configurer la fédération de AWS comptes SAML 2.0 d'

Fédération d'utilisateurs

L'authentification pour SageMaker AI Studio peut être effectuée à l'aide d'iDC IAM ou d'IAMiDC. Si les utilisateurs sont gérés viaIAM, ils peuvent choisir le IAM mode. Si l'entreprise utilise un IdP externe, elle peut soit fédérer, soit via IAM IdC. IAM Notez que le mode d'authentification ne peut pas être mis à jour pour un domaine SageMaker AI Studio existant. Il est donc essentiel de prendre une décision avant de créer un domaine SageMaker AI Studio de production.

Si SageMaker AI Studio est configuré en IAM mode, les utilisateurs d' SageMaker AI Studio accèdent à l'application via un système pré-signé URL qui connecte automatiquement un utilisateur à l'application SageMaker AI Studio lorsqu'il y accède via un navigateur.

Utilisateurs IAM

Pour IAM les utilisateurs, l'administrateur crée des profils utilisateur SageMaker AI Studio pour chaque utilisateur et associe le profil utilisateur à un IAM rôle qui autorise les actions nécessaires que l'utilisateur doit effectuer depuis Studio. Pour empêcher un AWS utilisateur d'accéder uniquement à son profil utilisateur SageMaker AI Studio, l'administrateur doit étiqueter le profil utilisateur SageMaker AI Studio et associer à l'utilisateur une IAM politique lui permettant d'accéder uniquement si la valeur de la balise est identique au nom AWS d'utilisateur. La déclaration de politique se présente comme suit :

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

AWS IAMou fédération de comptes

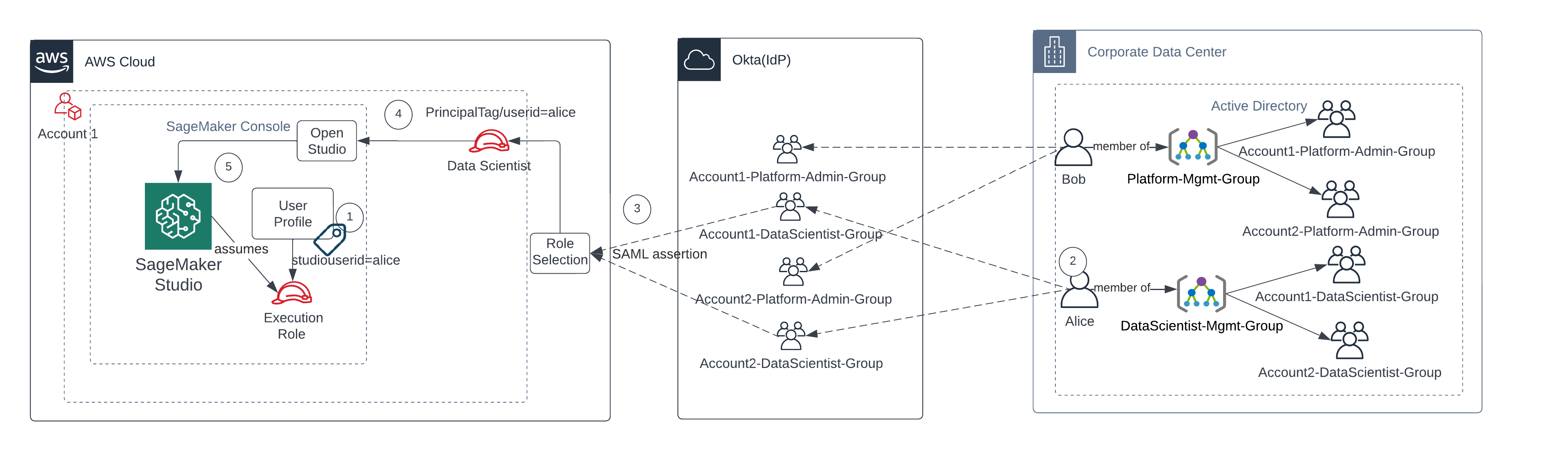

La méthode Compte AWS de fédération permet aux clients de se fédérer dans la console SageMaker AI à partir de leur SAML IdP, tel qu'Okta. Pour empêcher les utilisateurs d'accéder uniquement à leur profil utilisateur, l'administrateur doit baliser le profil utilisateur d' SageMaker AI Studio, ajouter PrincipalTags l'IdP et les définir comme des balises transitives. Le schéma suivant montre comment l'utilisateur fédéré (Data Scientist Alice) est autorisé à accéder à son propre profil utilisateur SageMaker AI Studio.

Accès à SageMaker AI Studio en IAM mode fédération

-

Le profil utilisateur d'Alice SageMaker AI Studio est balisé avec son ID utilisateur et associé au rôle d'exécution.

-

Alice s'authentifie auprès de l'IdP (Okta).

-

L'IdP authentifie Alice et publie une SAML assertion avec les deux rôles (Data Scientist pour les comptes 1 et 2) dont Alice est membre. Alice sélectionne le rôle de data scientist pour le compte 1.

-

Alice est connectée à la console SageMaker AI du compte 1, assumant le rôle de data scientist. Alice ouvre son instance d'application Studio à partir de la liste des instances d'application Studio.

-

La balise principale Alice dans la session de rôle assumé est validée par rapport à la balise de profil utilisateur de l'instance d'application SageMaker AI Studio sélectionnée. Si la balise de profil est valide, l'instance de l'application SageMaker AI Studio est lancée en assumant le rôle d'exécution.

Si vous souhaitez automatiser la création de rôles et de politiques d'exécution de l' SageMaker IA dans le cadre de l'intégration des utilisateurs, voici un moyen d'y parvenir :

-

Configurez un groupe AD, par exemple

SageMaker AI-Account1-Groupau niveau de chaque compte et du domaine Studio. -

Ajoutez SageMaker AI-Account1-Group à l'adhésion au groupe de l'utilisateur lorsque vous devez intégrer un utilisateur à AI Studio. SageMaker

Configurez un processus d'automatisation qui écoute l'événement SageMaker AI-Account1-Group d'adhésion et utilisez-le AWS APIs pour créer le rôle, les politiques, les balises et le profil utilisateur d' SageMaker AI Studio en fonction de leur appartenance au groupe AD. Associez le rôle au profil utilisateur. Pour un exemple de politique, reportez-vous àEmpêcher les utilisateurs d' SageMaker AI Studio d'accéder à d'autres profils utilisateur.

SAMLauthentification à l'aide de AWS Lambda

En IAM mode, les utilisateurs peuvent également être authentifiés dans SageMaker AI Studio à l'aide d'SAMLassertions. Dans cette architecture, le client dispose d'un IdP existant, dans lequel il peut créer une SAML application permettant aux utilisateurs d'accéder à Studio (au lieu de l'application AWS Identity Federation). L'IdP du client est ajouté à. IAM Une AWS Lambda fonction permet de valider l'SAMLassertion en utilisant IAM etSTS, puis en invoquant directement une API passerelle ou une fonction Lambda, pour créer le domaine pré-signé. URL

L'avantage de cette solution est que la fonction Lambda peut personnaliser la logique d'accès à SageMaker AI Studio. Par exemple :

-

Créez automatiquement un profil utilisateur s'il n'en existe pas.

-

Attachez ou supprimez des rôles ou des documents de politique au rôle d'exécution d' SageMaker AI Studio en analysant les SAML attributs.

-

Personnalisez le profil utilisateur en ajoutant la configuration du cycle de vie (LCC) et en ajoutant des balises.

En résumé, cette solution exposera SageMaker AI Studio en tant qu'application SAML2 .0 avec une logique personnalisée pour l'authentification et l'autorisation. Reportez-vous à la section annexe Accès au SageMaker studio à l'aide de l'SAMLassertion pour les détails de mise en œuvre.

Accès à SageMaker AI Studio à l'aide d'une SAML application personnalisée

AWSIAMFédération iDC

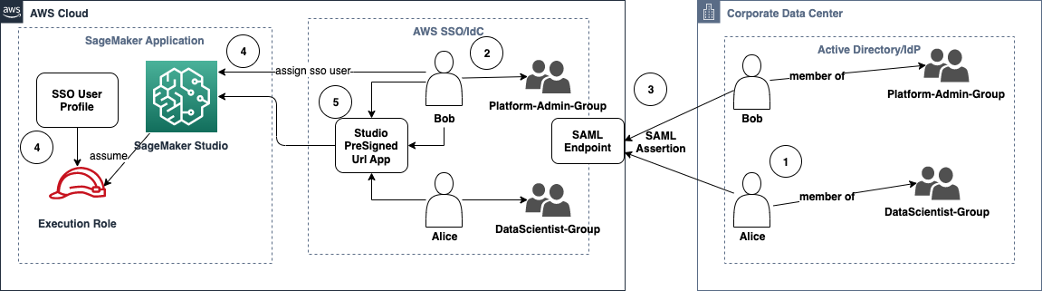

La méthode de fédération iDC permet aux clients de se fédérer directement dans l'application SageMaker AI Studio à partir de leur SAML IdP (tel qu'Okta). Le schéma suivant montre comment l'utilisateur fédéré est autorisé à accéder à sa propre instance SageMaker AI Studio.

Accès à SageMaker AI Studio en mode IAM iDC

-

Dans l'AD d'entreprise, l'utilisateur est membre de groupes AD tels que le groupe Platform Admin et le groupe Data Scientist.

-

L'utilisateur AD et les groupes AD du fournisseur d'identité (IdP) sont synchronisés avec AWS IAM Identity Center et disponibles en tant qu'utilisateurs et groupes d'authentification unique pour les attributions, respectivement.

-

L'IdP publie une SAML assertion sur le point de terminaison AWS SAML iDC.

-

Dans SageMaker AI Studio, l'utilisateur iDC est affecté à l'application SageMaker Studio. Cette attribution peut être effectuée à l'aide d'iDC Group et SageMaker AI Studio s'appliquera à chaque niveau d'utilisateur iDC. Lorsque cette attribution est créée, SageMaker AI Studio crée un profil utilisateur iDC et attache le rôle d'exécution du domaine.

-

L'utilisateur accède à l'application SageMaker AI Studio à l'aide de l'application sécurisée présignée URL hébergée en tant qu'application cloud depuis l'iDC. SageMaker AI Studio assume le rôle d'exécution associé à leur profil utilisateur iDC.

Conseils d'authentification de domaine

Voici quelques points à prendre en compte lors du choix du mode d'authentification d'un domaine :

-

Si vous souhaitez que vos utilisateurs n'accèdent pas directement à l'interface utilisateur d' SageMaker AI Studio AWS Management Console et ne la consultent pas directement, utilisez le mode d'authentification unique avec AWS IAM iDC.

-

Si vous souhaitez que vos utilisateurs n'accèdent pas à l'interface utilisateur d' SageMaker AI Studio AWS Management Console et ne la consultent pas directement en IAM mode, vous pouvez le faire en utilisant une fonction Lambda dans le backend URL pour générer un profil utilisateur présigné et en les redirigeant vers l'interface utilisateur d'AI Studio. SageMaker

-

En mode iDC, chaque utilisateur est mappé à un profil utilisateur unique.

-

Le rôle d'exécution par défaut est automatiquement attribué à tous les profils utilisateur en mode iDC. Si vous souhaitez que différents rôles d'exécution soient assignés à vos utilisateurs, vous devez mettre à jour les profils utilisateurs à l'aide du UpdateUserProfileAPI.

-

Si vous souhaitez restreindre l'accès à l'interface utilisateur d' SageMaker AI Studio en IAM mode (à l'aide du pré-signé généréURL) à un VPC point de terminaison, sans passer par Internet, vous pouvez utiliser un résolveur personnaliséDNS. Reportez-vous au billet de blog présigné par Secure Amazon SageMaker AI Studio, URLs partie 1 : Infrastructure fondamentale

.