Ce livre blanc est fourni à titre de référence historique uniquement. Certains contenus sont peut-être périmés et certains liens ne sont peut-être pas disponibles.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

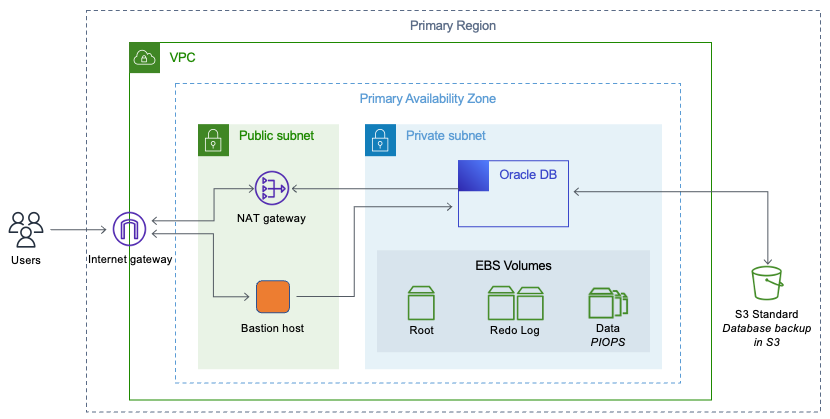

Configuration réseau

Avec Amazon Virtual Private Cloud (Amazon VPC), vous pouvez mettre en service une section isolée de manière logique dédiée à votre compte. AWS Cloud Vous avez le contrôle total de votre environnement réseau virtuel, y compris la sélection de votre propre plage d'adresses IP, la création de sous-réseaux, les paramètres de sécurité et la configuration des tables de routage et des passerelles réseau.

Un sous-réseau est une plage d'adresses IP dans votre Amazon VPC. Vous pouvez lancer des ressources AWS dans un sous-réseau de votre choix. Utilisez un sous-réseau public pour les ressources qui doivent être connectées à Internet et un sous-réseau privé pour les ressources qui ne doivent pas l'être connectées.

Pour protéger les AWS ressources de chaque sous-réseau, vous pouvez utiliser plusieurs niveaux de sécurité, notamment des groupes de sécurité et des listes de contrôle d'accès réseau (ACLs).

Le tableau suivant décrit les principales différences entre les groupes de sécurité et le réseau ACLs.

| Groupe de sécurité | ACL réseau |

|---|---|

| Fonctionne au niveau instance (première couche de défense) | Fonctionne au niveau sous-réseau (seconde couche de défense) |

| Supporte uniquement les règles d'autorisation | Supporte les règles d'autorisation et les règles de refus |

| Stateful : le trafic de retour est automatiquement autorisé, quelles que soient les règles | Est sans état : le trafic de retour doit être explicitement autorisé par des règles |

| Evalue toutes les règles avant de décider si le trafic doit être autorisé | Traite les règles par ordre numérique pour décider si le trafic doit être autorisé |

| S'applique à une instance uniquement si quelqu'un indique le groupe de sécurité lors du lancement de l'instance, ou associe ultérieurement le groupe de sécurité à l'instance | S'applique automatiquement à toutes les instances dans sous-réseaux auxquels il est associé (couche de défense de secours, de sorte que vous n'avez pas à compter sur quelqu'un qui indique le groupe de sécurité) |

Amazon VPC assure l'isolation, renforce la sécurité, permet de séparer les EC2 instances Amazon en sous-réseaux et autorise l'utilisation d'adresses IP privées. Tous ces éléments sont importants pour la mise en œuvre des bases de données.

Déployez l'instance de base de données Oracle dans un sous-réseau privé et autorisez uniquement les serveurs d'applications au sein d'Amazon VPC, ou un hôte bastion au sein d'Amazon VPC, à accéder à l'instance de base de données.

Créez des groupes de sécurité appropriés qui autorisent l'accès uniquement à des adresses IP spécifiques via les ports désignés. Ces recommandations s'appliquent à Oracle Database, que vous utilisiez Amazon RDS ou Amazon EC2.

Base de données Oracle dans le sous-réseau privé d'un Amazon VPC