Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Architectures de référence utilisant des connecteurs SFTP

Cette section répertorie les documents de référence disponibles pour configurer des flux de transfert de fichiers automatisés à l'aide de connecteurs SFTP. Vous pouvez concevoir vos propres architectures pilotées par les événements en utilisant les événements du connecteur SFTP dans Amazon EventBridge, pour orchestrer votre action de transfert de fichiers et les actions de pré-traitement et de post-traitement dans. AWS

Billets de blogs

Le billet de blog suivant fournit une architecture de référence pour créer un flux de travail MFT à l'aide de connecteurs SFTP, y compris le chiffrement de fichiers à l'aide de PGP avant de les envoyer à un serveur SFTP distant à l'aide de connecteurs SFTP : Architecture de transferts de fichiers gérés sécurisés et conformes avec AWS Transfer Family les connecteurs SFTP et

Ateliers

-

L'atelier suivant propose des ateliers pratiques sur la configuration des connecteurs SFTP et l'utilisation de vos connecteurs pour envoyer ou récupérer des fichiers depuis des serveurs SFTP distants : Transfer Family - SFTP

workshop. -

Cette vidéo présente un aperçu de cet atelier.

Des solutions

AWS Transfer Family propose les solutions suivantes :

-

La solution de synchronisation des transferts de fichiers

fournit une architecture de référence pour automatiser le processus de synchronisation des répertoires SFTP distants, y compris des structures de dossiers complètes, avec vos compartiments Amazon S3 locaux à l'aide d'un connecteur SFTP. Il orchestre le processus de listage des répertoires distants, de détection des modifications et de transfert de fichiers nouveaux ou modifiés. -

Serverlessland - Transfert de fichiers sélectif entre un serveur SFTP distant et S3 ; l'utilisation AWS Transfer Family

fournit un exemple de modèle pour répertorier les fichiers stockés sur des emplacements SFTP distants et transférer des fichiers sélectifs vers Amazon S3.

Architectures de référence VPC

Les architectures de référence suivantes présentent des modèles courants de déploiement de connecteurs SFTP compatibles avec VPC_Lattice. Ces exemples vous aident à comprendre où les ressources VPC Lattice doivent être créées dans votre architecture globale. AWS

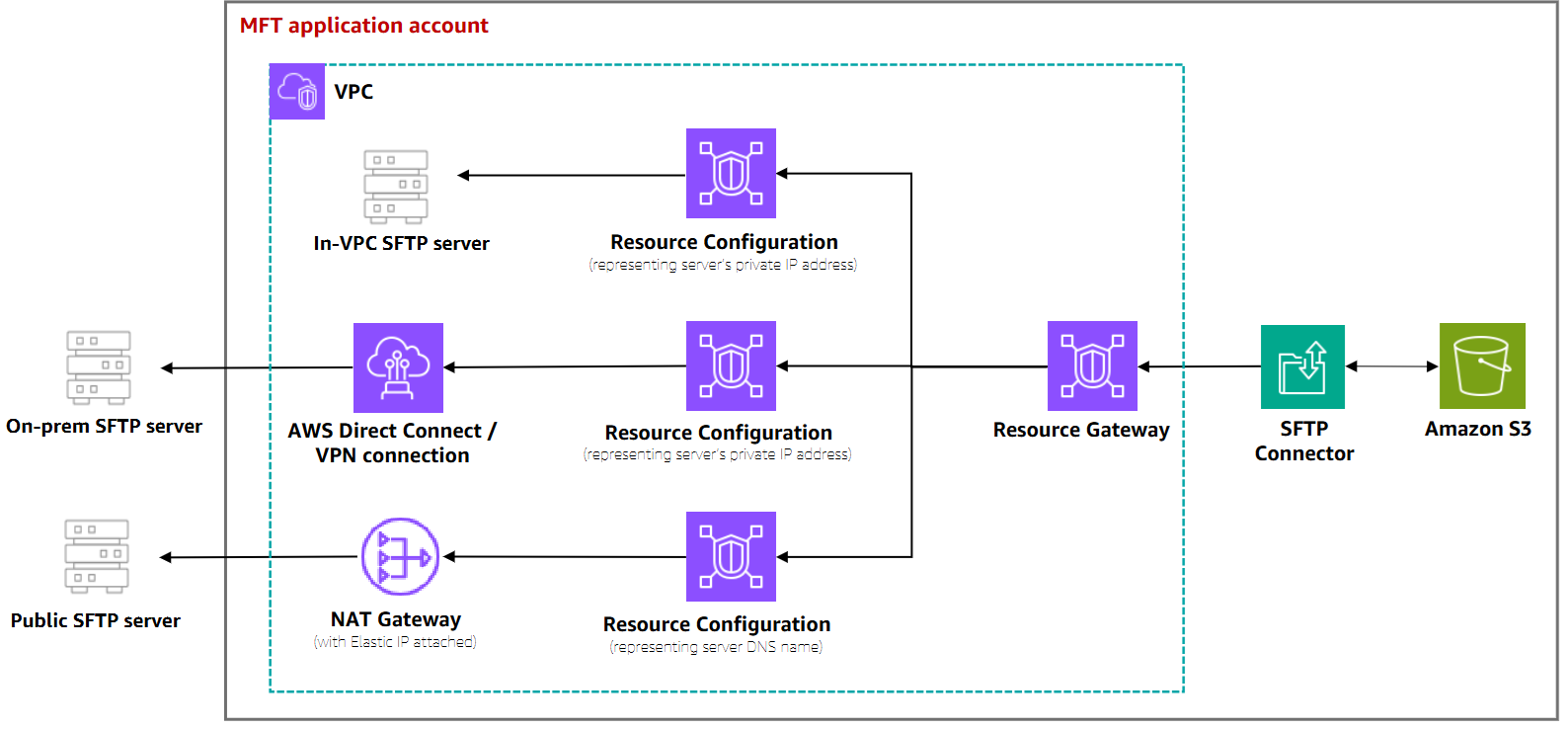

Compte unique avec infrastructure de sortie partagée

Dans cette architecture, l'infrastructure de sortie (passerelle NAT, tunnel VPN ou Direct Connect) est configurée dans un VPC au sein du même compte que vos connecteurs SFTP. Tous les connecteurs peuvent partager la même passerelle de ressources et la même passerelle NAT.

Ce modèle est idéal lorsque :

-

Tous les connecteurs SFTP sont gérés en un seul Compte AWS

-

L'infrastructure de sortie est configurée dans un VPC au sein du même compte que vos connecteurs SFTP

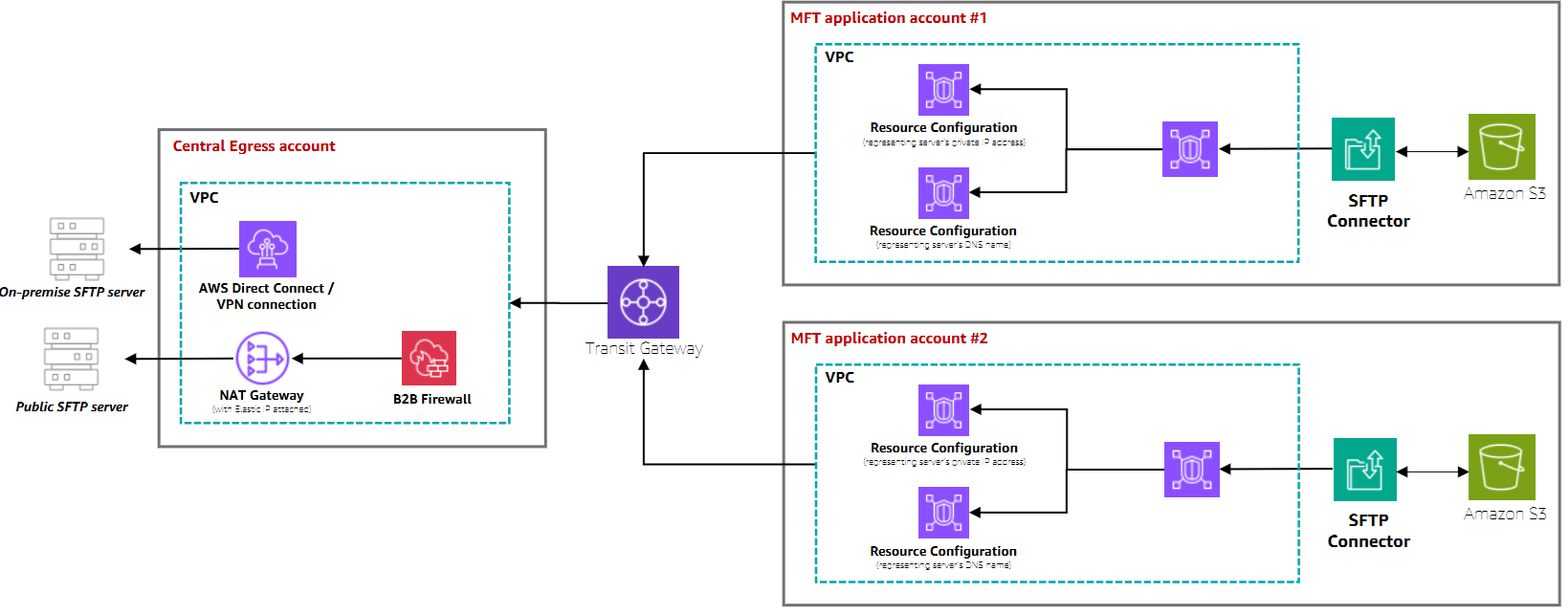

Comptes multiples avec infrastructure de sortie centralisée

Dans cette architecture, l'infrastructure de sortie (passerelle NAT, tunnel VPN, Direct Connect ou pare-feux B2B) est configurée dans un compte de sortie central géré par l'équipe réseau. Les connecteurs SFTP sont créés dans le compte d'application MFT géré par l'équipe d'administration MFT. La mise en réseau entre comptes est établie à l'aide de Transit Gateway afin de respecter les règles de réseau existantes.

Ce modèle est idéal lorsque :

-

L'infrastructure réseau est gérée par une équipe distincte dans un compte dédié

-

Vous avez des itinéraires existants (tels que AWS Transit Gateway ) entre le compte où les connecteurs SFTP sont créés et le compte où l'infrastructure de sortie est configurée. Les connecteurs SFTP pourront tirer parti de vos itinéraires existants reliant les deux comptes.

-

Des contrôles de sécurité centralisés et des pare-feux B2B sont nécessaires

-

Vous devez maintenir la séparation des tâches entre les équipes de mise en réseau et d'application