Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation AWS Lambda pour intégrer votre fournisseur d'identité

Cette rubrique explique comment créer une AWS Lambda fonction qui se connecte à votre fournisseur d'identité personnalisé. Vous pouvez utiliser n'importe quel fournisseur d'identité personnalisé, tel qu'Okta, Secrets Manager OneLogin, ou un magasin de données personnalisé incluant une logique d'autorisation et d'authentification.

Dans la plupart des cas d'utilisation, la méthode recommandée pour configurer un fournisseur d'identité personnalisé consiste à utiliser leSolution de fournisseur d'identité personnalisée.

Note

Avant de créer un serveur Transfer Family qui utilise Lambda comme fournisseur d'identité, vous devez créer la fonction. Pour obtenir un exemple de fonction Lambda, consultez Exemples de fonctions Lambda. Vous pouvez également déployer une CloudFormation pile qui utilise l'un desModèles de fonctions Lambda. Assurez-vous également que votre fonction Lambda utilise une politique basée sur les ressources qui fait confiance à Transfer Family. Pour un exemple de politique, consultez Politique basée sur les ressources Lambda.

-

Ouvrez la AWS Transfer Family console

. -

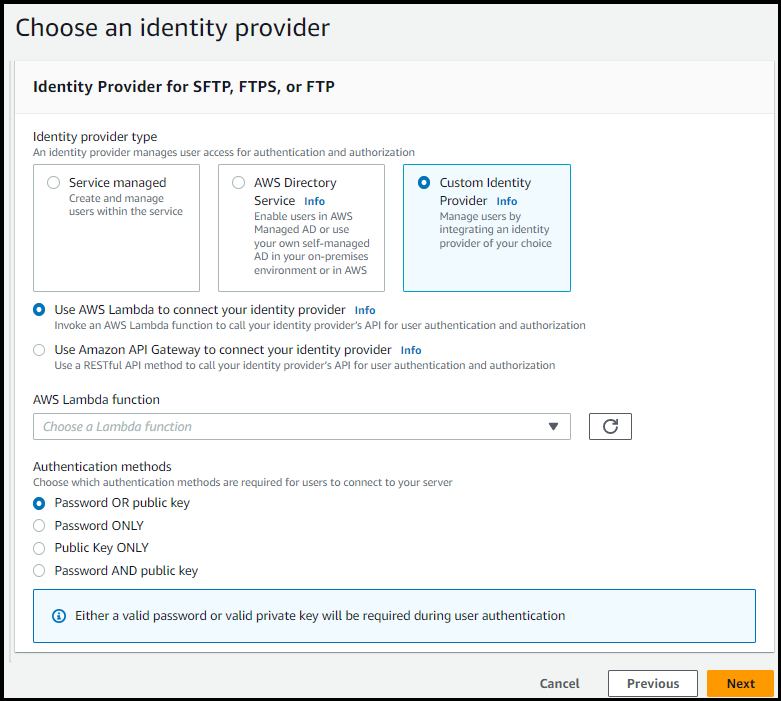

Choisissez Create server pour ouvrir la page Create server. Pour Choisir un fournisseur d'identité, choisissez le fournisseur d'identité personnalisé, comme illustré dans la capture d'écran suivante.

Note

Le choix des méthodes d'authentification n'est disponible que si vous activez le protocole SFTP pour votre serveur Transfer Family.

-

Assurez-vous que la valeur par défaut, Utiliser AWS Lambda pour connecter votre fournisseur d'identité, est sélectionnée.

-

Pour AWS Lambda fonction, choisissez le nom de votre fonction Lambda.

-

Remplissez les cases restantes, puis choisissez Create server. Pour plus de détails sur les étapes restantes de création d'un serveur, consultezConfiguration d'un point de terminaison de serveur SFTP, FTPS ou FTP.

Politique basée sur les ressources Lambda

Vous devez disposer d'une politique qui fait référence au serveur Transfer Family et à Lambda ARNs. Par exemple, vous pouvez utiliser la politique suivante avec votre fonction Lambda qui se connecte à votre fournisseur d'identité. La politique est ignorée au format JSON sous forme de chaîne.

-

"Policy": "{\"Version\":\"2012-10-17\", \"Id\":\"default\", \"Statement\":[ {\"Sid\":\"AllowTransferInvocation\", \"Effect\":\"Allow\", \"Principal\":{\"Service\":\"transfer.amazonaws.com\"}, \"Action\":\"lambda:InvokeFunction\", \"Resource\":\"arn:aws:lambda:region:account-id:function:my-lambda-auth-function\", \"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:transfer:region:account-id:server/server-id\"}}} ]}"

Note

Dans l'exemple de politique ci-dessus, remplacez chacune user input

placeholder par vos propres informations.

Structure des messages d’événements

La structure du message d'événement envoyé par le serveur SFTP à la fonction Lambda d'autorisation pour un IDP personnalisé est la suivante.

{ "username": "value", "password": "value", "protocol": "SFTP", "serverId": "s-abcd123456", "sourceIp": "192.168.0.100" }

Où username et password quelles sont les valeurs des informations de connexion envoyées au serveur.

Par exemple, vous entrez la commande suivante pour vous connecter :

sftp bobusa@server_hostname

Vous êtes ensuite invité à saisir votre mot de passe :

Enter password: mysecretpassword

Vous pouvez le vérifier à partir de votre fonction Lambda en imprimant l'événement transmis depuis la fonction Lambda. Il doit ressembler au bloc de texte suivant.

{ "username": "bobusa", "password": "mysecretpassword", "protocol": "SFTP", "serverId": "s-abcd123456", "sourceIp": "192.168.0.100" }

La structure des événements est similaire pour le FTP et le FTPS : la seule différence est que ces valeurs sont utilisées pour le protocol paramètre, plutôt que SFTP.

Fonctions Lambda pour l'authentification

Pour implémenter différentes stratégies d'authentification, modifiez la fonction Lambda. Pour répondre aux besoins de votre application, vous pouvez déployer une CloudFormation pile. Pour plus d'informations sur Lambda, consultez le guide du AWS Lambda développeur ou la création de fonctions Lambda avec Node.js.

Rubriques

Valeurs Lambda valides

Le tableau suivant décrit en détail les valeurs acceptées par Transfer Family pour les fonctions Lambda utilisées par les fournisseurs d'identité personnalisés.

| Value | Description | Obligatoire |

|---|---|---|

|

|

Spécifie le nom de ressource Amazon (ARN) du rôle IAM qui contrôle l'accès de vos utilisateurs à votre compartiment Amazon S3 ou à votre système de fichiers Amazon EFS. Les politiques associées à ce rôle déterminent le niveau d'accès que vous souhaitez fournir à vos utilisateurs lors du transfert de fichiers vers et depuis votre système de fichiers Amazon S3 ou Amazon EFS. Le rôle IAM doit également contenir une relation d'approbation qui permet au serveur d'accéder à vos ressources lors du traitement des demandes de transfert de votre utilisateur. Pour plus de détails sur l'établissement d'une relation de confiance, voirÉtape 1 : Établir une relation d'approbation. |

Obligatoire |

|

|

L'identité POSIX complète, y compris l'ID utilisateur ( |

Nécessaire pour le stockage de sauvegarde Amazon EFS |

|

|

Liste des valeurs de clé publique SSH valides pour cet utilisateur. Une liste vide indique qu'il ne s'agit pas d'un identifiant valide. Ne doit pas être renvoyé lors de l'authentification du mot de passe. |

Facultatif |

|

|

Une politique de session pour votre utilisateur afin que vous puissiez utiliser le même rôle IAM pour plusieurs utilisateurs. Cette stratégie étend l'accès de l'utilisateur à des parties de son compartiment Amazon S3. Pour plus d'informations sur l'utilisation des politiques de session avec des fournisseurs d'identité personnalisés, consultez les exemples de politiques de session présentés dans cette rubrique. |

Facultatif |

|

|

Le type de répertoire (dossier) de destination du répertoire de base de vos utilisateurs lorsqu'ils se connectent au serveur.

|

Facultatif |

|

|

Des mappages de répertoires logiques qui spécifient quels chemins et clés Amazon S3 ou Amazon EFS doivent être visibles par votre utilisateur et comment vous souhaitez les rendre visibles. Vous devez spécifier la |

Obligatoire s' |

|

|

Le répertoire de destination d'un utilisateur lorsqu'il se connecte au serveur à l'aide du client. Le format dépend de votre backend de stockage :

ImportantLe nom du compartiment ou l'ID du système de fichiers Amazon EFS doit être inclus dans le chemin. L'omission de ces informations entraînera des erreurs « Fichier introuvable » lors des transferts de fichiers. |

Facultatif |

Note

HomeDirectoryDetailsest une représentation sous forme de chaîne d'une carte JSON. Cela contraste avec un véritable objet de carte JSON et PublicKeys un tableau JSON de chaînes. PosixProfile Consultez les exemples de code pour les détails spécifiques à la langue.

HomeDirectory Exigences relatives au format

Lorsque vous utilisez le HomeDirectory paramètre, assurez-vous d'inclure le format de chemin complet :

-

Pour le stockage Amazon S3 : incluez toujours le nom du compartiment dans le format

/bucket-name/path -

Pour le stockage Amazon EFS : incluez toujours l'ID du système de fichiers dans le format

/fs-12345/path

L'une des causes fréquentes des erreurs « Fichier introuvable » est l'omission du nom du compartiment ou de l'ID du système de fichiers EFS dans le HomeDirectory chemin. Le réglage HomeDirectory sur « Juste / sans l'identifiant de stockage » entraînera la réussite de l'authentification, mais l'échec des opérations sur les fichiers.

Exemples de fonctions Lambda

Cette section présente quelques exemples de fonctions Lambda, à la fois en NodeJS et en Python.

Note

Dans ces exemples, l'utilisateur, le rôle, le profil POSIX, le mot de passe et les détails du répertoire de base sont tous des exemples et doivent être remplacés par vos valeurs réelles.

Tester votre configuration

Après avoir créé votre fournisseur d'identité personnalisé, vous devez tester votre configuration.

Si l'authentification de l'utilisateur réussit, le test renvoie une réponse StatusCode:

200 HTTP, une chaîne vide Message: "" (qui contiendrait la raison de l'échec dans le cas contraire) et un Response champ.

Note

Dans l'exemple de réponse ci-dessous, le Response champ est un objet JSON qui a été « stringifié » (converti en une chaîne JSON plate utilisable dans un programme) et contient les détails des rôles et autorisations de l'utilisateur.

{ "Response":"{\"Policy\":\"{\\\"Version\\\":\\\"2012-10-17\\\",\\\"Statement\\\":[{\\\"Sid\\\":\\\"ReadAndListAllBuckets\\\",\\\"Effect\\\":\\\"Allow\\\",\\\"Action\\\":[\\\"s3:ListAllMybuckets\\\",\\\"s3:GetBucketLocation\\\",\\\"s3:ListBucket\\\",\\\"s3:GetObjectVersion\\\",\\\"s3:GetObjectVersion\\\"],\\\"Resource\\\":\\\"*\\\"}]}\",\"Role\":\"arn:aws:iam::000000000000:role/MyUserS3AccessRole\",\"HomeDirectory\":\"/\"}", "StatusCode": 200, "Message": "" }

Modèles de fonctions Lambda

Vous pouvez déployer une CloudFormation pile qui utilise une fonction Lambda pour l'authentification. Nous proposons plusieurs modèles qui authentifient et autorisent vos utilisateurs à l'aide de leurs identifiants de connexion. Vous pouvez modifier ces modèles ou ce AWS Lambda code pour personnaliser davantage l'accès des utilisateurs.

Note

Vous pouvez créer un AWS Transfer Family serveur compatible FIPS en CloudFormation spécifiant une politique de sécurité compatible FIPS dans votre modèle. Les politiques de sécurité disponibles sont décrites dans Politiques de sécurité pour les AWS Transfer Family serveurs

Pour créer une CloudFormation pile à utiliser pour l'authentification

-

Ouvrez la CloudFormation console à l'adresse https://console.aws.amazon.com/cloudformation.

-

Suivez les instructions pour déployer une CloudFormation pile à partir d'un modèle existant dans la section Sélection d'un modèle de pile dans le guide de AWS CloudFormation l'utilisateur.

-

Utilisez l'un des modèles suivants pour créer une fonction Lambda à utiliser pour l'authentification dans Transfer Family.

-

Modèle de pile classique (Amazon Cognito)

Un modèle de base pour créer un AWS Lambda à utiliser en tant que fournisseur d'identité personnalisé dans AWS Transfer Family. Il s'authentifie auprès d'Amazon Cognito pour l'authentification par mot de passe et les clés publiques sont renvoyées depuis un compartiment Amazon S3 si l'authentification par clé publique est utilisée. Après le déploiement, vous pouvez modifier le code de la fonction Lambda pour faire quelque chose de différent.

-

AWS Secrets Manager modèle de pile

Modèle de base à utiliser AWS Lambda avec un AWS Transfer Family serveur pour intégrer Secrets Manager en tant que fournisseur d'identité. Il s'authentifie par le biais d'une entrée au AWS Secrets Manager format

aws/transfer/. En outre, le secret doit contenir les paires clé-valeur pour toutes les propriétés utilisateur renvoyées à Transfer Family. Après le déploiement, vous pouvez modifier le code de la fonction Lambda pour faire quelque chose de différent.server-id/username -

Modèle de pile Okta : modèle

de base utilisé AWS Lambda avec un AWS Transfer Family serveur pour intégrer Okta en tant que fournisseur d'identité personnalisé. -

Modèle de pile Okta-MFA : modèle

de base utilisé AWS Lambda avec un AWS Transfer Family serveur pour intégrer Okta, avec authentification multifactorielle, en tant que fournisseur d'identité personnalisé. -

Modèle Azure Active Directory

: les détails de cette pile sont décrits dans le billet de blog S'authentifier AWS Transfer Family avec Azure Active Directory et AWS Lambda .

Une fois la pile déployée, vous pouvez consulter les détails la concernant dans l'onglet Sorties de la CloudFormation console.

Le déploiement de l'une de ces piles est le moyen le plus simple d'intégrer un fournisseur d'identité personnalisé dans le flux de travail Transfer Family.

-