Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Modifier la configuration du fournisseur d'identité

Vous pouvez modifier le type de fournisseur d'identité de votre serveur de n'importe quel type à un autre. Les types de fournisseurs d'identité disponibles sont les suivants :

-

Service géré : stockez les informations d'identification de l'utilisateur dans le service

-

AWS Service d'annuaire : utilisez AWS Managed Microsoft AD ou AWS Directory Service pour les services de domaine Entra ID

-

Personnalisé : utilisez la fonction Lambda ou Amazon API Gateway pour intégrer votre fournisseur d'identité existant

Lorsque vous modifiez le type de fournisseur d'identité, vous devez fournir des informations spécifiques en fonction de la transition que vous effectuez. Les sections suivantes décrivent les informations requises pour chaque type de modification.

Important

Points à prendre en compte lors du changement de fournisseur d'identité :

-

Migration des utilisateurs : lors du changement de type de fournisseur d'identité, les configurations utilisateur existantes ne sont pas automatiquement migrées. Vous devrez configurer les utilisateurs dans le nouveau système de fournisseur d'identité.

-

Tests : testez minutieusement la nouvelle configuration du fournisseur d'identité avant de modifier les environnements de production.

-

Autorisations : assurez-vous que le nouveau fournisseur d'identité dispose des autorisations IAM nécessaires et que les rôles sont configurés avant d'effectuer la modification.

Passage à un fournisseur d'identité géré par des services

Lorsque vous passez d'un autre type de fournisseur d'identité à un fournisseur géré par des services, vous devez :

-

Sélectionnez Service géré comme type de fournisseur d'identité

-

Créez de nouveaux utilisateurs directement une AWS Transfer Family fois la modification terminée, car les configurations utilisateur existantes provenant d'autres fournisseurs d'identité ne seront pas transférées

Exemple : si vous passez d'un fournisseur d'identité personnalisé à un fournisseur géré par des services, vous devez recréer tous les comptes utilisateurs et les autorisations associées au sein du service. AWS Transfer Family

Passage au AWS Directory Service

Lorsque vous passez d'un autre type de fournisseur d'identité à AWS Directory Service, vous devez fournir :

-

Annuaire — Sélectionnez un répertoire AWS Managed Microsoft AD ou AWS Directory Service pour Entra ID Domain Services existant

-

Accès : choisissez de restreindre l'accès à un groupe spécifique ou d'autoriser l'accès à tous les utilisateurs de l'annuaire

-

Rôle d'accès : rôle IAM qui permet d'accéder AWS Transfer Family à votre annuaire

Exemple : si vous passez d'un service géré à un service d' AWS annuaire, vous devez sélectionner votre d-1234567890 annuaire existant, choisir de restreindre l'accès au TransferUsers groupe et spécifier le rôle TransferDirectoryAccessRole IAM.

Passage à un fournisseur d'identité personnalisé

Lorsque vous passez d'un autre type de fournisseur d'identité à un fournisseur d'identité personnalisé, vous devez choisir entre la fonction Lambda ou Amazon API Gateway et fournir la configuration requise :

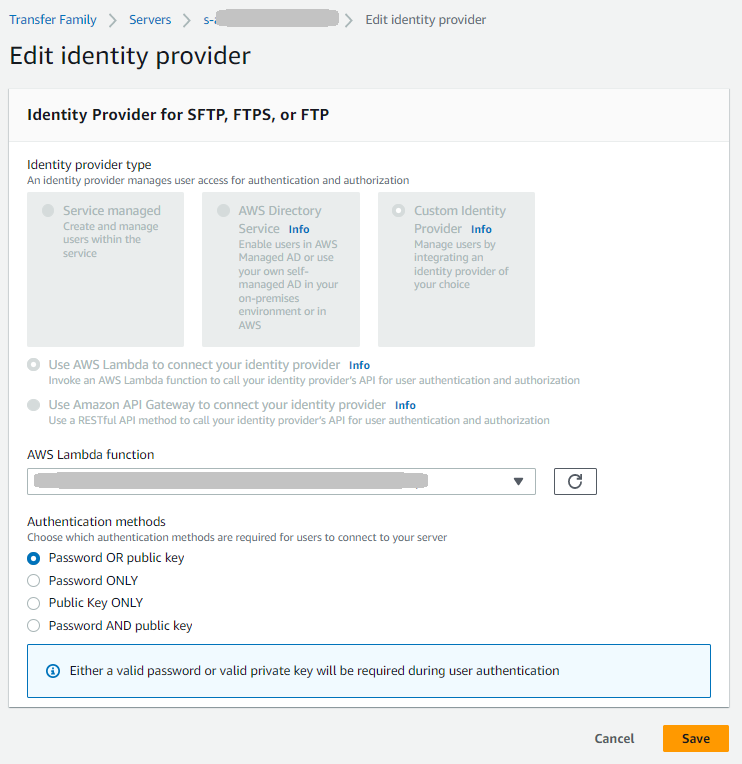

Utilisation de la fonction Lambda

Pour l'intégration de la fonction Lambda, fournissez :

-

Fonction — Sélectionnez une fonction Lambda existante qui gère l'authentification

-

Méthode d'authentification (pour le protocole SFTP) — Choisissez le mot de passe, la clé publique ou les deux

Exemple : si vous passez du AWS Directory Service à un fournisseur d'identité Lambda personnalisé, vous devez sélectionner votre TransferCustomAuth fonction et choisir Password comme méthode d'authentification.

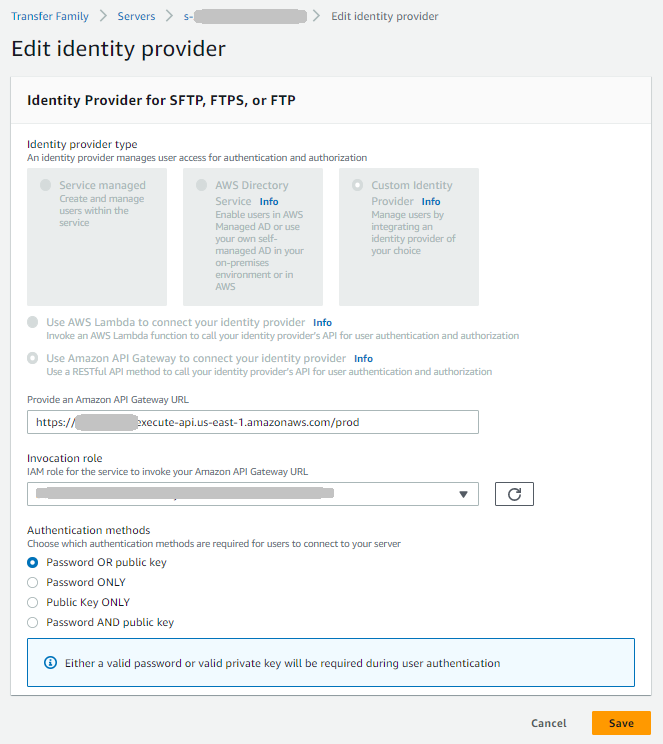

Utilisation d'Amazon API Gateway

Pour l'intégration d'Amazon API Gateway, fournissez :

-

URL API Gateway : URL d'appel de votre point de terminaison API Gateway

-

Rôle d'invocation : rôle IAM qui permet d' AWS Transfer Family appeler votre API Gateway

-

Méthode d'authentification (pour le protocole SFTP) — Choisissez le mot de passe, la clé publique ou les deux

Exemple : si vous passez de la gestion des services à API Gateway, vous devez fournir l'URLhttps://abcdef123.execute-api.us-east-1.amazonaws.com/prod, spécifier le rôle TransferApiGatewayInvocationRole IAM et choisir la clé publique comme méthode d'authentification.

Passer de la fonction Amazon API Gateway à la fonction Lambda

Une transition courante consiste à passer d'Amazon API Gateway à la fonction Lambda pour l'intégration de fournisseurs d'identité personnalisés. Cette modification vous permet de simplifier votre architecture tout en conservant la même logique d'authentification.

Principales considérations relatives à cette transition :

-

Même fonction, autorisations différentes — Vous pouvez utiliser la même fonction Lambda à la fois pour API Gateway et pour l'intégration directe de Lambda, mais la politique de ressources doit être mise à jour.

-

Exigences en matière de politique de ressources — Lorsque vous passez à l'intégration Lambda directe, la politique de ressources de la fonction doit

transfer.amazonaws.com.rproxy.govskope.caautoriser l'appel de la fonction, en plus de.apigateway.amazonaws.com

Pour effectuer cette modification

-

Mettez à jour la politique de ressources de votre fonction Lambda pour autoriser l'appel

transfer.amazonaws.com.rproxy.govskope.cade la fonction. -

Dans la AWS Transfer Family console, remplacez le fournisseur d'identité par API Gateway par la fonction Lambda.

-

Sélectionnez votre fonction Lambda existante.

-

Testez la configuration pour vous assurer que l'authentification fonctionne correctement.

Exemple de politique de ressources pour l'intégration directe de Lambda :

-

{ "Version":"2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": [ "transfer.amazonaws.com", "apigateway.amazonaws.com" ] }, "Action": "lambda:InvokeFunction", "Resource": "arn:aws:lambda:us-east-1:123456789012:function:function-name" }] }

Préservation des utilisateurs lors des transitions entre fournisseurs d'identité

Lorsque vous changez de type de fournisseur d'identité, les configurations utilisateur existantes sont préservées dans des scénarios spécifiques afin de permettre une restauration efficace en cas de problème :

-

Du fournisseur d'identité géré par le service au fournisseur d'identité personnalisé et vice versa : si vous passez d'un fournisseur d'identité géré par un service à un fournisseur d'identité personnalisé, tous les utilisateurs sont conservés dans leur dernière configuration connue.

-

AWS Directory Service vers un fournisseur d'identité personnalisé et inversement : si vous passez d'un fournisseur d'identité personnalisé AWS Directory Service à un fournisseur d'identité personnalisé puis revenez à AWS Directory Service, toutes les définitions des groupes d'accès délégué sont conservées dans leur dernière configuration connue.

Ce comportement de conservation vous permet de tester en toute sécurité des configurations de fournisseurs d'identité personnalisées et de revenir à votre configuration précédente sans perdre les configurations d'accès utilisateur.

Considérations importantes lors du changement de fournisseur d'identité

-

Migration des utilisateurs : lors du changement de type de fournisseur d'identité, les configurations utilisateur existantes ne sont pas automatiquement migrées. Vous devrez configurer les utilisateurs dans le nouveau système de fournisseur d'identité.

-

Tests : testez minutieusement la nouvelle configuration du fournisseur d'identité avant de modifier les environnements de production.

-

Autorisations : assurez-vous que le nouveau fournisseur d'identité dispose des autorisations IAM nécessaires et que les rôles sont configurés avant d'effectuer la modification.